Um das Cybersecurity-Risiko zu minimieren, ist es entscheidend, die Internet-Assets Ihres Unternehmens zu verstehen und zu verwalten. Attack Surface Discovery inventarisiert alle Ressourcen - auch die, die Ihrem Team vielleicht nicht bekannt sind - und ermöglicht es Sicherheitsteams, Schwachstellen schnell zu identifizieren und kritische Schwachstellen zu beheben, bevor Angreifer sie ausnutzen können. Ein neuer , von der CISA gesponserter Bericht des Cyentia-Instituts zeigt, dass ausgenutzte, öffentlich zugängliche Anwendungen der häufigste Einstiegsvektor für Ransomware sind. Die Ergebnisse unterstreichen die Notwendigkeit einer umfassenden Echtzeit-Transparenz der Angriffsoberfläche.

Die Pflege eines genauen Bestandsverzeichnisses von Anlagen mit Internetanschluss ist eine Herausforderung, insbesondere bei der beschleunigten digitalen Transformation und Cloud-Migrationsstrategien. Die zunehmende Verbreitung von Assets in lokalen, Cloud- und verteilten Umgebungen birgt erhebliche Risiken. Angreifer profitieren vom Unbekannten und nutzen Schwachstellen in Anlagen aus, von denen Unternehmen möglicherweise nicht einmal wissen, dass sie vorhanden sind. Ohne vollständige Transparenz tappen Sicherheitsteams im Dunkeln und sind nicht in der Lage, eine angemessene Verteidigung aufzubauen. Die Realität ist einfach: Ohne Sichtbarkeit ist Sicherheit nur ein Ratespiel.

Entdeckung der Angriffsfläche mit Censys

Unter Censysbieten wir Sichtbarkeit aus der Perspektive des Angreifers und decken Assets so auf, wie es ein böswilliger Akteur tun würde. Unsere Plattform gibt Unternehmen die Möglichkeit, ihre externe Angriffsfläche so zu sehen, wie ein Angreifer sie sieht, und identifiziert über das Internet zugängliche Anlagen, Schwachstellen und Zugangswege, die sonst unbemerkt bleiben würden. Diese Transparenz ist entscheidend für den Schutz der Angriffsoberfläche und stellt sicher, dass keine Schwachstellen unentdeckt bleiben.

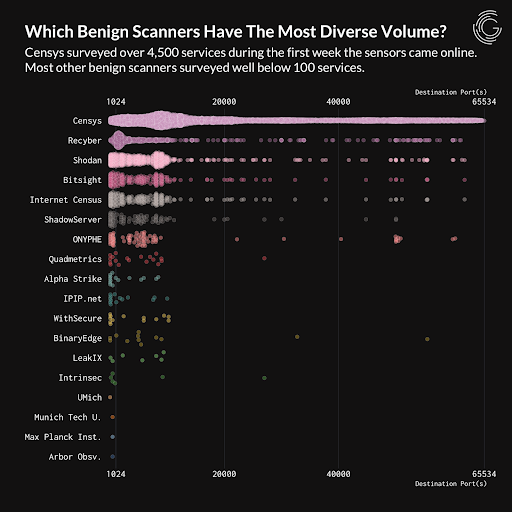

Wir sind in der Lage, diese unübertroffene Perspektive zu bieten, weil wir den Standard für umfassende Internet-Scan-Technologien definiert haben. Im Jahr 2013 stellte unser Mitbegründer Zakir Durumeric zMap vor, einen Open-Source-Netzwerkscanner, der speziell für die Durchführung von internetweiten Scans entwickelt wurde und in der Lage ist, den gesamten IPv4-Adressraum in weniger als 45 Minuten vom Userspace aus auf einem einzigen Rechner zu erfassen, was der theoretischen Höchstgeschwindigkeit von Gigabit-Ethernet nahekommt.

Seitdem haben wir die Kerntechnologie weiterentwickelt, um die weltweit umfassendste und genaueste Karte des Internets zu erstellen, die wir nutzen, um Sicherheitsteams in die Lage zu versetzen, Schwachstellen aufzudecken und schnell zu handeln - bevor es Angreifer tun. Wir scannen das Internet schneller und umfassender als jeder andere, decken alle mehr als 65.000 Ports ab und verfügen über den größten Bestand an x.509-Zertifikaten im Internet. Eine unabhängige Studie von GreyNoise hat beispielsweise ergeben, dass Censys der schnellste gutartige Internet-Scanner ist, der eine Verbindung zu einem neuen Knoten im Internet herstellen kann.

Entdecken Sie Ihre Angriffsfläche

Entdeckung der Angriffsfläche 101

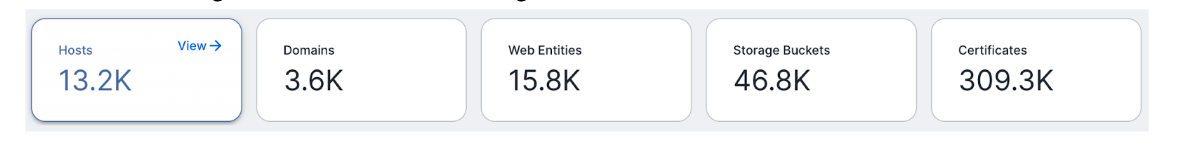

Bevor wir uns damit befassen, wie Censys speziell die Erkennung von Angriffsflächen unterstützt, sollten wir darüber sprechen, was es bedeutet, eine Angriffsfläche zu "entdecken". Die Erkennung von Angriffsflächen ist der Prozess der Identifizierung und Zuordnung aller externen, dem Internet zugewandten Ressourcen einer Organisation. Diese dem Internet zugewandten Anlagen sind die gleichen Einstiegspunkte, auf die Angreifer abzielen, um sensible Informationen zu extrahieren und sich einen ersten Zugang zu einer Organisation zu verschaffen. Die Bestandsermittlung umfasst Folgendes:

- Hosts sind alle mit dem Internet verbundenen Geräte oder Server, die Dienste anbieten, Anwendungen ausführen oder Daten speichern und über IP-Adressen zugänglich sind. Dazu gehören physische Server, virtuelle Maschinen und Cloud-Instanzen.

- X.509-Zertifikate werden verwendet, um eine sichere, verschlüsselte Kommunikation zwischen einem Client (z. B. einem Webbrowser) und einem Server herzustellen. Diese Zertifikate authentifizieren die Identität von Websites und Diensten und gewährleisten, dass die zwischen ihnen übertragenen Daten vertraulich bleiben.

- Web-Entitäten umfassen alle mit dem Internet verbundenen Webdienste und Anwendungen einer Organisation, einschließlich Websites, APIs und Microservices. Diese Entitäten sind oft mit bestimmten Domänen oder Subdomänen verbunden und können verschiedene Webtechnologien und Frameworks umfassen.

- Storage Buckets sind Cloud-basierte Repositories, die für die Speicherung und den Zugriff auf große Mengen unstrukturierter Daten wie Dateien, Bilder, Backups und Protokolle verwendet werden. Sie sind häufig in Cloud-Plattformen wie AWS S3, Google Cloud Storage und Azure Blob Storage zu finden.

- Domänen sind eindeutige Namen, die den Zugang zu Internetressourcen wie Websites und E-Mail-Servern kennzeichnen und ermöglichen. Sie werden über Domänenregistrierungsstellen registriert und sind oft über DNS-Einträge mit IP-Adressen verbunden.

Die Erkennung von Beständen ermöglicht den Sicherheitsteams nicht nur die Erstellung eines Bestandsverzeichnisses und die effizientere Identifizierung potenzieller Schwachstellen, sondern bietet auch die Möglichkeit, Strategien zur Reduzierung der Angriffsfläche zu verfolgen.

Zurechnung 101

Im Bereich der Cybersicherheit ist Attribution traditionell der Prozess der Identifizierung eines bestimmten Akteurs oder einer Gruppe, die für einen Angriff verantwortlich ist. Für das External Attack Surface Management haben wir eine etwas andere Perspektive und definieren Attribution als eine Reihe von Techniken, mit denen festgestellt werden kann, wem ein öffentlich zugängliches Internet-Asset gehört. Alle nach außen gerichteten Anlagen, die einer Organisation gehören, stellen die externe Angriffsfläche dieser Organisation dar. Es gibt zwar verschiedene Zuordnungsmethoden, aber die Genauigkeit der resultierenden Angriffsfläche hängt immer von der Qualität der verwendeten Daten ab: Garbage in, garbage out.

Wir können Censys Attribution in mehrere Ebenen unterteilen:

- Censys Internet Map: Die aktuellsten und hochwertigsten Internet-Scandaten, die es gibt

- Pivot wie ein Angreifer: Durchsuchen der Internet- und Netzwerkinfrastruktur

- Erweiterte Attributionstechniken: Unerreichte Abdeckung und Genauigkeit

Pivot wie ein Angreifer: Internet- und Netzwerkinfrastruktur durchwühlen

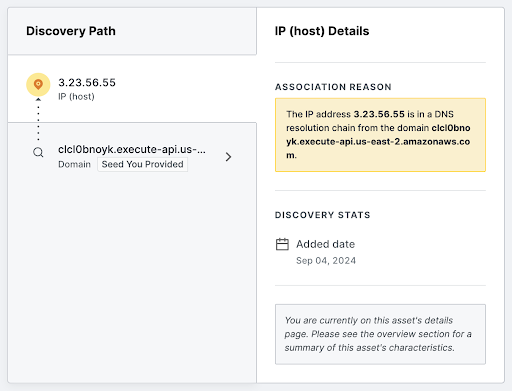

Die Zuordnung beginnt mit Seed-Daten, die in der Regel aus bekannten, verifizierten Assets wie Domänennamen, Autonomous System Numbers (ASNs) oder IP-Bereichen bestehen, die einer Organisation gehören. Seeds dienen als Grundlage für die Erkennung weiterer Assets.

Pivoting bezieht sich im traditionellen Cybersicherheitskontext oft auf die Technik der seitlichen Bewegung, die von Angreifern verwendet wird, um innerhalb eines kompromittierten Netzwerks zu navigieren. Im Rahmen des External Attack Surface Management bezieht sich Pivoting jedoch auf den Prozess der Entdeckung zusätzlicher, nach außen gerichteter Ressourcen durch Verfolgung miteinander verbundener Netzwerkverbindungen wie DNS-Einträge, WHOIS-Registrierungen und X.509-Zertifikate.

Beispiele für gängige Attributionspivots sind:

- IP zu Domäne: Eine IP-Adresse ist über DNS-Einträge mit einem Domänennamen verknüpft.

- Zertifikat an Host: Ein x.509-Zertifikat wird einem Host zugewiesen, der dieses Zertifikat während eines Handshakes vorlegt.

- Domäne zu Subdomäne: Hierarchische Beziehungen zwischen Domänen und Subdomänen können zusätzliche Werte aufdecken.

- Netzblock zu IP: Eine IP-Adresse ist mit einer Organisation verbunden, wenn sie in einen bekannten Netzblockbereich fällt, der dieser Organisation gehört.

- Domain zu IP: Wenn ein DNS-Datensatz zu einer IP-Adresse aufgelöst wird, hilft die Zuordnung zu bestätigen, ob diese IP zu der Organisation gehört.

Während die meisten Konkurrenten nur gängige Attributions-Pivots nutzen, ist Censys in der Lage, sowohl gängige als auch einzigartige Pivots zu nutzen, die durch Internet Map ermöglicht werden. Wenn es beispielsweise keinen DNS-Eintrag gibt, der auf einen Vermögenswert verweist, dieser aber ein X.509-Zertifikat mit einem Namen hat, der auf die Organisation zurückverweist, kann Censys dies aufgrund unseres einzigartigen Zertifikats-Repositorys finden.

Durch das Aufspüren dieser Verbindungen kann Censys Vermögenswerte genau erkennen und einer Organisation zuordnen.

Unerreichte Abdeckung und Genauigkeit

Während andere Unternehmen Blackbox-Attributionsverfahren fördern, die sich stark auf die menschliche Kuration hinter den Kulissen stützen, setzen wir bei Censys auf Transparenz, damit unsere Nutzer die Daten verstehen und ihnen vertrauen können.

Tägliche Entdeckung der Angriffsfläche

Unsere Angriffsflächen werden täglich aktualisiert. So einfach ist das. Wir möchten Ihnen die besten Funktionen zur kontinuierlichen Erkennung von Angriffsflächen zur Verfügung stellen, um sicherzustellen, dass Ihr Unternehmen in der Lage ist, die Sichtbarkeitslücke bei potenziellen Schwachstellen und Sicherheitsrisiken so schnell wie möglich effektiv zu schließen. Jedes Objekt wird von einem Erkennungspfad begleitet, damit Sie nachvollziehen können, wie und warum das Objekt Ihrem Unternehmen zugeordnet wurde.

Automatisierte Saatguterfassung und -auffrischung

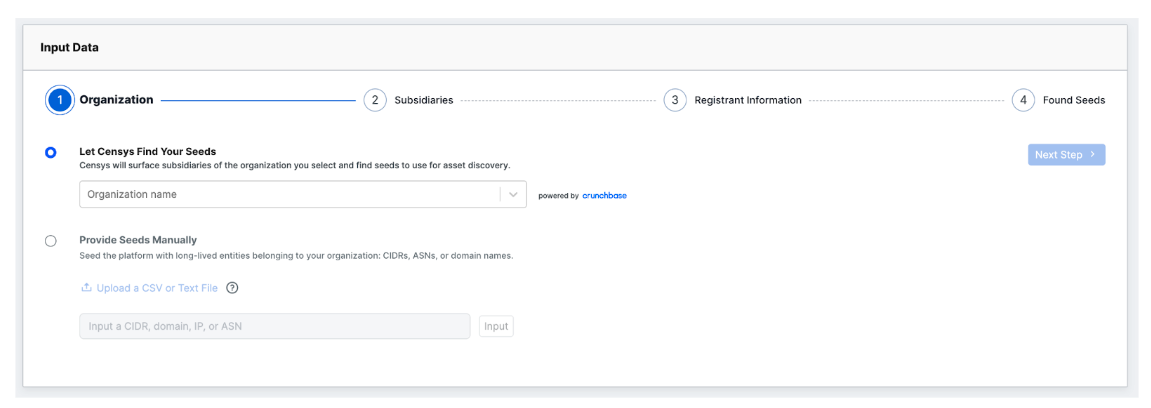

Die Bereitstellung einer umfassenden Liste von Startinformationen für die Erkennung von Angriffsflächen kann entmutigend sein, insbesondere wenn man versucht, die Sichtbarkeit auf Tochtergesellschaften auszuweiten. Wir wissen, wie schwierig das sein kann, und haben uns mit führenden Quellen für Geschäfts- und Unternehmensinformationen zusammengetan, um den Prozess in Gang zu bringen. Der Prozess ist relativ einfach:

- Beginnen Sie mit dem Namen Ihrer Organisation

- Überprüfung der Tochtergesellschaften

- Überprüfen Sie die Organisation des Registranten und die E-Mail-Adressen der Registranten.

- Entdecktes Saatgut zulassen

Als Benutzer haben Sie die vollständige Kontrolle darüber, welche Niederlassungen und Seeds in die Erkennung der Angriffsfläche einbezogen oder ausgeschlossen werden, um sicherzustellen, dass die resultierende Angriffsfläche auf das beschränkt ist, was für Sie von Bedeutung ist.

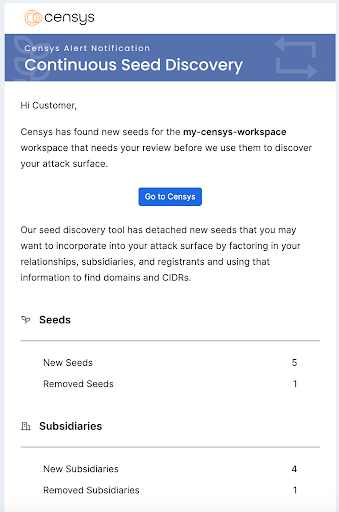

Im Laufe der Zeit verändert sich Ihr Unternehmen und damit auch Ihr Saatgut. Unser gesamter Prozess wertet die Internet Map, Whois-Registrierungen und Business Intelligence-Quellen täglich aus, um Änderungen zu finden. Wenn sich bei einem CIDR- oder Domain-Whois-Datensatz, der zuvor als Seed hinzugefügt wurde, die Organisation des Registranten oder die E-Mail-Adresse des Registranten ändert, senden wir Ihnen eine Warnung, um den Seed zu entfernen, damit Sie verhindern können, dass veraltete Seeds False Positives in die Angriffsfläche einbringen.

Wenn umgekehrt ein neuer CIDR oder eine neue Domäne mit einem passenden Organisationsnamen oder einer E-Mail-Adresse entdeckt wird, werden Sie von uns benachrichtigt, um den neuen Seed zu genehmigen und zu Ihrer Angriffsfläche hinzuzufügen. Unsere Business Intelligence-Quellen helfen dabei, größere Änderungen wie Veräußerungen, Übernahmen und Fusionen zu erkennen. Mit anderen Worten: Unsere automatische Seed-Erkennung ist immer aktiv, damit Sie es nicht sein müssen.

Die automatische Erkennung und Aktualisierung von Seeds sorgt dafür, dass Ihre Angriffsfläche akkurat bleibt, indem falsch-positive Ergebnisse durch veraltete Seeds und falsch-negative Ergebnisse durch neue Übernahmen, CIDR- und Domainregistrierungen reduziert werden.

65K Portabdeckung mit vorausschauendem Scannen

Ports sind logische Endpunkte zur Unterscheidung zwischen verschiedenen Diensten oder Anwendungen bei der Kommunikation über ein Netzwerk. Jeder Port ist mit einem bestimmten Protokoll oder Dienst verknüpft, so dass mehrere Dienste gleichzeitig auf demselben Rechner laufen können, während sie dieselbe IP-Adresse verwenden. Bei der Ermittlung der Angriffsfläche eines Unternehmens ist es von entscheidender Bedeutung, auch die Anlagen und alle auf diesen Anlagen laufenden Dienste zu ermitteln.

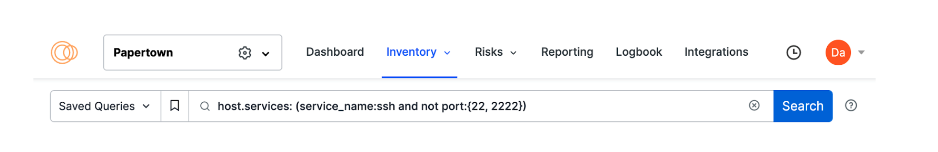

Eine der größten Herausforderungen ist die schiere Menge an Diensten und die Frage, wo sie untergebracht sind. Es gibt Standard-Port-Service-Paarungen (21 für FTP, 80 für HTTP, 443 für HTTP über SSL usw.), die von der Internet Assigned Numbers Authority (IANA) gut dokumentiert sind. Das Forschungsteam von Censys fand jedoch heraus, dass 7 von 10 HTTP-Diensten auf nicht standardisierten Ports laufen, wobei HTTP 88 % aller Internetdienste ausmacht. Das bedeutet, dass mehr als 60 % aller Internetdienste über nicht standardisierte Ports laufen. Ohne intelligentes Scannen von 65.000 Ports und ohne Einblick in diese Dienste fehlt CISOs und Sicherheitsteams ein wichtiger Einblick in die Schwachstellen der externen Angriffsfläche, der für ein effektives Schwachstellenmanagement und den Schutz der Angriffsfläche unerlässlich ist.

Auf Censys verwenden wir statistische Analysen, um Muster zu erkennen und Heuristiken zu erstellen, um aktive Dienste zu finden und 65.000 nicht standardisierte Ports vorausschauend zu scannen. Durch prädiktives Scannen werden über 107 Mio. neue Dienste zu den ~3 Mrd. globalen Internetdiensten hinzugefügt, die wir kontinuierlich überwachen.

Wir haben außerdem festgestellt, dass die Portabdeckung um 120 % höher ist als bei unseren Wettbewerbern. Angreifer suchen nach den versteckten Diensten auf Ihrer Angriffsoberfläche, von denen Sie nichts wissen, um sie auszunutzen und sich einen ersten Zugang zu verschaffen.

Automatische Protokoll-Erkennung

Andere Internet-Intelligence-Anbieter verlassen sich auf Standard-Port-Zuweisungen, um Protokolle von Haus aus zu identifizieren (z. B. 443 = HTTP oder 22 = SSH). Dieser Ansatz übersieht jedoch die Tatsache, dass Bedrohungsakteure und Netzwerkadministratoren häufig Dienste auf nicht standardmäßigen Ports ausführen (wie oben beschrieben). Die automatische Protokollerkennung von Censys Internet Map hingegen untersucht Daten der Anwendungsschicht und beobachtet das Verhalten von Diensten, um den laufenden Dienst zu identifizieren, was Ihnen einen entscheidenden Einblick in ansonsten verschleierte Schwachstellen gibt. Wenn beispielsweise eine HTTP-Anfrage zu einem SSH-Banner führt, schließt Censys die HTTP-Verbindung und versucht erneut, einen SSH-Handshake durchzuführen. Unsere Scanner analysieren jede Serverantwort, um den Dienst zu identifizieren, selbst wenn er nicht dem Standard für den Port entspricht. So können wir die meisten Dienste an unerwarteten Stellen aufdecken.

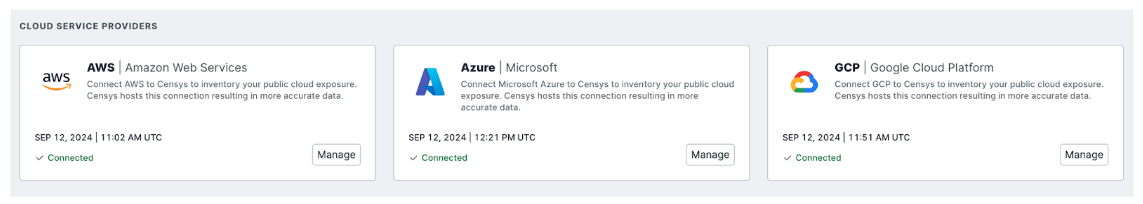

AWS, GCP, Azure Cloud-Anschlüsse

Cloud-Umgebungen sind dynamisch, und es werden häufig Ressourcen erstellt, geändert oder außer Betrieb genommen. Censys Cloud Connectors integrieren Censys Attack Surface Management nahtlos mit den wichtigsten Cloud-Anbietern wie AWS, Azure und GCP, um einen kontinuierlichen Einblick in die Cloud-Assets Ihres Unternehmens zu ermöglichen. Censys Cloud Connectors ziehen bis zu sechs Mal pro Tag Daten aus Cloud-Umgebungen, finden die Daten, die andere Anbieter aufgrund ihrer langen Scan-Intervalle übersehen, und stellen sicher, dass Cloud-Daten genauso gründlich überwacht und verwaltet werden wie die Infrastruktur vor Ort.

Erlebnis

Wir haben Censys Attack Surface Management im Jahr 2018 auf den Markt gebracht. Wir haben uns beeilt und alle Möglichkeiten kennengelernt, die bei der Entdeckung einer Angriffsfläche schiefgehen können, damit wir eine Lösung anbieten können, die alles richtig macht. Oberflächlich betrachtet ist es einfach, die Internetinfrastruktur zu durchforsten, aber in der Praxis steckt das Internet voller Überraschungen, einzigartiger Konfigurationen und gemeinsam genutzter Infrastruktur. Außerdem ändert es sich ständig durch neue Datenschutzbestimmungen wie GDPR und Datenschutzgarantien.

Unser Team hat zusätzliche Filter implementiert, um gemeinsam genutzte Zertifizierungen, Nameserver, Namen und Privacy Guards zu ignorieren und um Störungen durch "Super"-Hosts und Wildcard-DNS-Einträge herauszufiltern. Wir haben Sperrlisten mit über 1300 registrierenden Organisationen und über 50 verschiedenen Domänensuffixen implementiert, um Fehlalarme zu reduzieren. Wir wissen, dass Daten von Drittanbietern zwar wichtig sind, aber auch veraltet sein können. Daher führen wir eine Kreuzvalidierung der Datenquellen von Drittanbietern durch, um ein Höchstmaß an Genauigkeit bei der Angriffsfläche zu gewährleisten.

Nicht zuletzt geben wir unseren Kunden die nötige Kontrolle, um die Angriffsfläche durch Hinzufügen von bekannten Seeds oder Ausschluss von Assets zu optimieren, denn es ist fast unmöglich, die Angriffsfläche richtig zu gestalten, wenn wir nicht mit unseren Kunden zusammenarbeiten und ihnen zuhören.

Verbessern Sie Asset Discovery und Vulnerability Management mit Censys

Wir von Censys haben das Internet-Scanning erfunden und kennen das Internet besser als jeder andere. Durch jahrelange Forschung und Innovation mit unseren Kunden sind wir stolz darauf, die umfassendste, aktuellste und genaueste Lösung zur Erkennung externer Angriffsflächen auf dem Markt entwickelt zu haben.

Setzen Sie sich noch heute mit uns in Verbindung, um mehr darüber zu erfahren, wie Censys Ihr Team bei der Erkennung und Beseitigung von Angriffsflächen unterstützen kann.

Buchen Sie jetzt Ihre ASM-Demo