Comprender y gestionar los activos de su organización orientados a Internet es crucial para minimizar los riesgos de ciberseguridad. Attack Surface Discovery realiza un inventario de todos los activos, incluidos aquellos de los que su equipo puede no ser consciente, y permite a los equipos de seguridad identificar rápidamente las vulnerabilidades y corregir las exposiciones críticas antes de que los atacantes puedan explotarlas. Un nuevo informe del Instituto Cyentia patrocinado por CISA concluye que las aplicaciones públicas explotadas son el principal vector de acceso inicial para el ransomware. Los resultados subrayan la necesidad de una visibilidad completa y en tiempo real de la superficie de ataque.

Mantener un inventario de activos preciso de los activos orientados a Internet es un reto, especialmente con la aceleración de la transformación digital y las estrategias de migración a la nube. A medida que los activos proliferan en entornos locales, en la nube y distribuidos, introducen riesgos significativos. Los atacantes prosperan en lo desconocido, explotando vulnerabilidades en activos que las organizaciones pueden ni siquiera darse cuenta de que tienen. Sin una visibilidad completa, los equipos de seguridad se quedan a oscuras, incapaces de montar una defensa adecuada. La realidad es simple: sin visibilidad, la seguridad no es más que una conjetura.

Descubrimiento de la superficie de ataque con Censys

En Censysofrecemos visibilidad desde la perspectiva del atacante, descubriendo los activos del mismo modo que lo haría un actor malicioso. Nuestra plataforma ofrece a las organizaciones la posibilidad de ver su superficie de ataque externa como la vería un atacante, identificando los activos expuestos a Internet, los puntos débiles y las vías de entrada que, de otro modo, pasarían desapercibidos. Esta visibilidad es fundamental para lograr la protección de la superficie de ataque y garantizar que ninguna vulnerabilidad pase desapercibida.

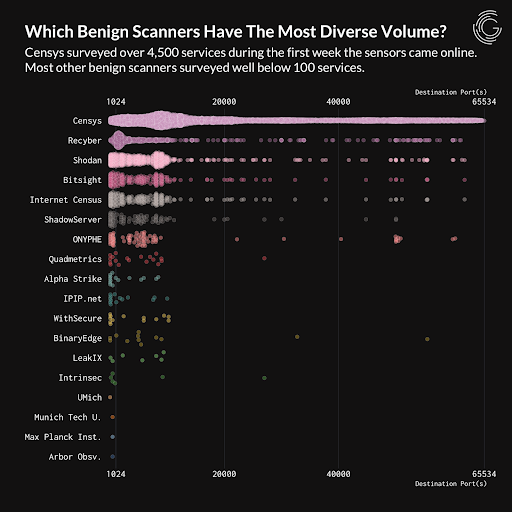

Podemos ofrecer esta perspectiva inigualable porque hemos definido el estándar de las tecnologías de escaneado integral de Internet. En 2013, nuestro cofundador Zakir Durumeric presentó zMap, un escáner de red de código abierto diseñado específicamente para realizar escaneos de todo Internet y capaz de explorar todo el espacio de direcciones IPv4 en menos de 45 minutos desde el espacio de usuario en una sola máquina, acercándose a la velocidad máxima teórica de gigabit Ethernet.

Desde entonces, hemos perfeccionado la tecnología básica para construir el mapa de Internet más completo y preciso del mundo, que utilizamos para que los equipos de seguridad descubran riesgos y actúen con rapidez, antes de que lo hagan los atacantes. Escaneamos Internet más rápida y exhaustivamente que nadie, cubriendo los más de 65.000 puertos y manteniendo el mayor repositorio de certificados x.509 de Internet. Por ejemplo, en un estudio independiente realizado por GreyNoise, Censys resultó ser el escáner benigno de Internet número 1 más rápido en conectarse a un nuevo nodo de Internet.

Descubra su superficie de ataque

Descubrimiento de la superficie de ataque 101

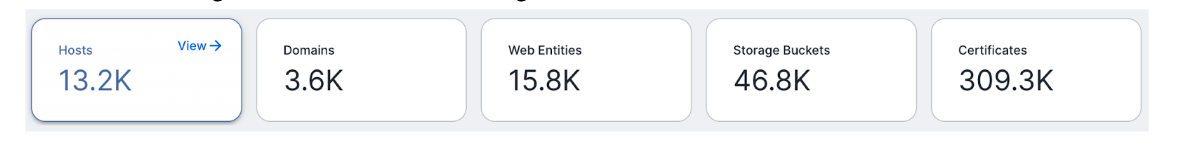

Antes de entrar en cómo Censys soporta específicamente el descubrimiento de superficies de ataque, hablemos de lo que significa "descubrir" una superficie de ataque. El descubrimiento de una superficie de ataque es el proceso de identificar y asociar todos los activos externos de una organización expuestos a Internet. Estos activos expuestos a Internet son los mismos puntos de entrada a los que se dirigen los atacantes para extraer información confidencial y obtener acceso inicial a una organización. El descubrimiento de activos abarca:

- Los hosts son todos los dispositivos o servidores conectados a Internet que proporcionan servicios, ejecutan aplicaciones o almacenan datos accesibles a través de direcciones IP. Incluyen servidores físicos, máquinas virtuales e instancias en la nube.

- Los certificados X.509 se utilizan para establecer comunicaciones seguras y cifradas entre un cliente (por ejemplo, un navegador web) y un servidor. Estos certificados autentican la identidad de sitios web y servicios, garantizando la privacidad de los datos transferidos entre ellos.

- Las entidades web engloban todos los servicios y aplicaciones web orientados a Internet asociados a una organización, incluidos sitios web, API y microservicios. Estas entidades suelen estar asociadas a dominios o subdominios específicos y pueden incluir diversas tecnologías y marcos web.

- Los cubos de almacenamiento son repositorios basados en la nube que se utilizan para almacenar y acceder a grandes cantidades de datos no estructurados, como archivos, imágenes, copias de seguridad y registros. Suelen encontrarse en plataformas en la nube como AWS S3, Google Cloud Storage y Azure Blob Storage.

- Los dominios son nombres únicos que identifican y dan acceso a recursos de Internet, como sitios web y servidores de correo electrónico. Se registran a través de registradores de dominios y suelen asociarse a direcciones IP mediante registros DNS.

El descubrimiento de activos no sólo permite a los equipos de seguridad establecer un inventario de activos e identificar más eficazmente las vulnerabilidades potenciales, sino que crea oportunidades para aplicar estrategias de reducción de la superficie de ataque.

Atribución 101

Tradicionalmente en ciberseguridad, la atribución es el proceso de identificar a un actor o grupo específico responsable de un ataque. Para la gestión de la superficie de ataque externa, tenemos una perspectiva ligeramente diferente y definimos la atribución como el conjunto de técnicas para determinar a quién pertenece un activo de Internet de cara al público. Todos los activos de cara al exterior propiedad de una organización representan la superficie de ataque externa de esa organización. Aunque existen varios métodos de atribución, la precisión de la superficie de ataque resultante depende siempre de la calidad de los datos utilizados: basura dentro, basura fuera.

Podemos dividir Censys Attribution en varias capas:

- Censys Mapa de Internet: Los datos de exploración de Internet más actualizados y de mayor calidad disponibles.

- Pivotar como un atacante: Rastrear Internet y la infraestructura de red

- Técnicas avanzadas de atribución: Cobertura y precisión inigualables

Pivotar como un atacante: Rastrear Internet y la infraestructura de red

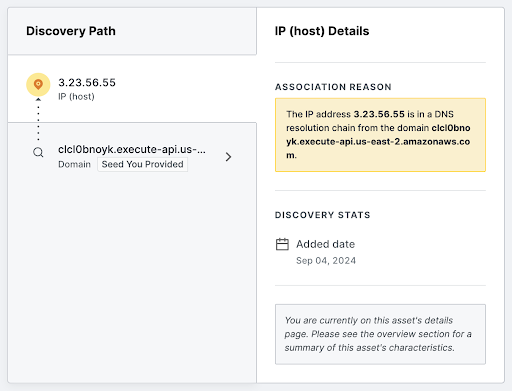

La atribución comienza con los datos iniciales, que suelen consistir en activos conocidos y verificados, como nombres de dominio, números de sistema autónomo (ASN) o rangos de IP propiedad de una organización. Las semillas sirven como base a partir de la cual se descubren activos adicionales.

En contextos tradicionales de ciberseguridad, pivotar suele referirse a la técnica de movimiento lateral utilizada por los atacantes para navegar dentro de una red comprometida. Sin embargo, en la gestión de la superficie de ataque externa, el pivotaje se refiere al proceso de descubrir activos externos adicionales siguiendo conexiones de red interconectadas, como registros DNS, registros WHOIS y certificados X.509.

Algunos ejemplos de pivotes de atribución habituales son:

- IP a dominio: Una dirección IP está vinculada a un nombre de dominio a través de registros DNS.

- Certificado a host: Un certificado x.509 se atribuye a un host que presenta ese certificado durante un apretón de manos.

- Dominio a subdominio: Las relaciones jerárquicas entre dominios y subdominios pueden revelar activos adicionales.

- Netblock a IP: una dirección IP se asocia a una organización si se encuentra dentro de un rango de netblock conocido propiedad de dicha organización.

- Dominio a IP: Cuando un registro DNS resuelve a una dirección IP, la atribución ayuda a confirmar si esta IP pertenece a la organización.

Mientras que la mayoría de los competidores sólo aprovechan los pivotes de atribución comunes, Censys es capaz de aprovechar tanto los pivotes comunes como los únicos habilitados a través del Mapa de Internet. Por ejemplo, si no hay ningún registro DNS que apunte a un activo, pero tiene un certificado X.509 con un nombre que apunta a la organización, Censys es capaz de encontrarlo gracias a nuestro exclusivo repositorio de certificados.

Al rastrear estas conexiones, Censys puede descubrir y atribuir con precisión activos a una organización.

Cobertura y precisión inigualables

Mientras que otras empresas promueven técnicas de atribución de caja negra que dependen en gran medida de la selección humana entre bastidores, en Censys pecamos de transparencia para ayudar a nuestros usuarios a comprender los datos y confiar en ellos.

Descubrimiento diario de la superficie de ataque

Nuestras superficies de ataque se actualizan a diario. Así de sencillo. Queremos ofrecer las mejores capacidades continuas de descubrimiento de superficies de ataque para garantizar que su organización sea capaz de cerrar eficazmente la brecha de visibilidad sobre vulnerabilidades potenciales y exposiciones seguras lo antes posible. Cada activo va acompañado de un rastro de descubrimiento para ayudarle a comprender cómo y por qué se atribuyó el activo a su organización.

Descubrimiento y actualización automatizados de semillas

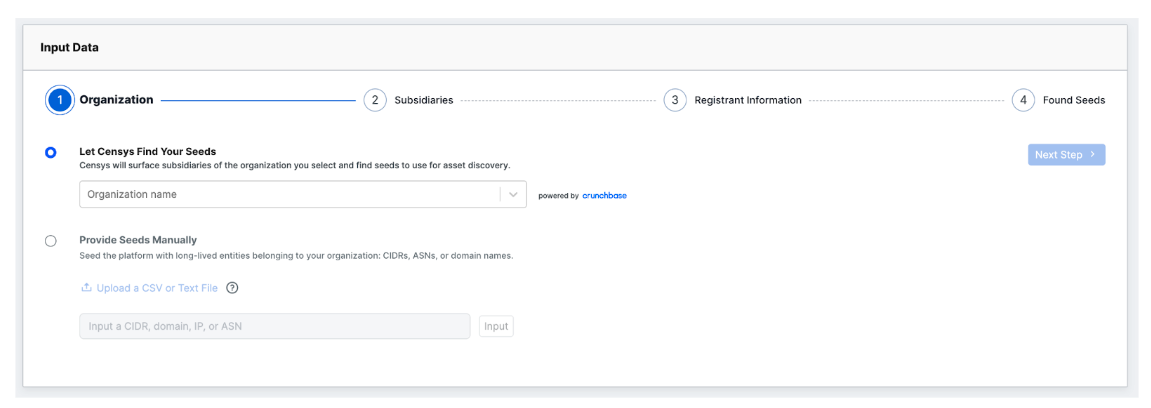

Proporcionar una lista completa de información inicial para iniciar el descubrimiento de la superficie de ataque puede ser desalentador, especialmente cuando se trata de ampliar la visibilidad a las filiales. Sabemos lo difícil que puede ser y nos hemos asociado con las principales fuentes de inteligencia empresarial y de negocios para poner en marcha el proceso. El proceso es relativamente sencillo:

- Comience con el nombre de su organización

- Revisión de filiales

- Validar la organización y las direcciones de correo electrónico de los inscritos

- Aprobar las semillas descubiertas

Como usuario, tendrá un control total sobre qué filiales y semillas se incluyen o excluyen del descubrimiento de la superficie de ataque para garantizar que la superficie de ataque resultante se ajusta a lo que le interesa.

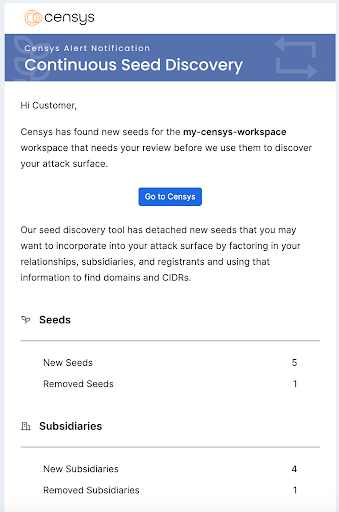

Con el tiempo, su organización cambia y sus semillas también. Todo nuestro proceso evalúa diariamente el Mapa de Internet, los registros whois y las fuentes de inteligencia empresarial para encontrar cambios. Cuando un registro CIDR o whois de dominio que se añadió previamente como semilla cambia de organización registrante o de dirección de correo electrónico del registrante, le enviaremos una alerta para que elimine la semilla, de modo que pueda evitar que las semillas obsoletas introduzcan falsos positivos en la superficie de ataque.

A la inversa, cuando se descubre un nuevo CIDR o dominio con un nombre de organización registrante o dirección de correo electrónico coincidentes, le avisaremos para que apruebe y añada la nueva semilla a su superficie de ataque. Nuestras fuentes de inteligencia empresarial ayudan a encontrar cambios mayores como desinversiones, adquisiciones y fusiones. En otras palabras, nuestro descubrimiento automatizado de semillas está siempre activo para que usted no tenga que estarlo.

La detección y actualización automática de semillas mantiene la precisión de la superficie de ataque al mitigar los falsos positivos introducidos por semillas obsoletas y reducir los falsos negativos introducidos por nuevas adquisiciones y registros de dominios y CIDR.

Cobertura de 65.000 puertos con exploración predictiva

Los puertos son puntos finales lógicos para diferenciar entre varios servicios o aplicaciones cuando se comunican a través de una red. Cada puerto está asociado a un protocolo o servicio específico, lo que permite que varios servicios se ejecuten simultáneamente en la misma máquina utilizando la misma dirección IP. Al descubrir la superficie de ataque de una organización, es fundamental descubrir también los activos y todos los servicios que se ejecutan en esos activos.

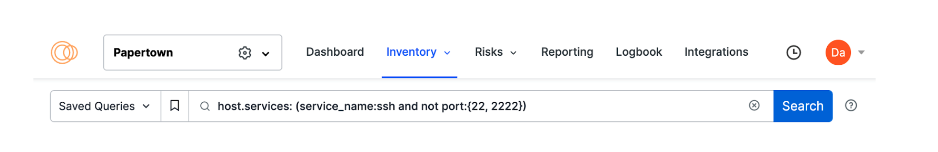

Uno de los principales retos es el gran volumen de servicios y dónde residen. Existen pares puerto-servicio estándar (21 para FTP, 80 para HTTP, 443 para HTTP sobre SSL, etc.) bien documentados por la Autoridad de Asignación de Números de Internet (IANA). Sin embargo, el equipo de Censys Research descubrió que 7 de cada 10 servicios HTTP están en puertos no estándar y que HTTP representa el 88% de todos los servicios de Internet. Esto significa que más del 60% de todos los servicios de Internet se ejecutan en puertos no estándar. Sin un escaneado inteligente de 65.000 puertos y visibilidad de estos servicios, los CISO y los equipos de seguridad están perdiendo una visibilidad clave de las exposiciones en la superficie de ataque externa, visibilidad que es esencial para una gestión eficaz de las vulnerabilidades y la protección de la superficie de ataque.

En Censys, utilizamos el análisis estadístico para identificar patrones y construir heurística para apuntar a los servicios activos y escanear predictivamente a través de 65K puertos no estándar. El escaneado predictivo añade más de 107 millones de nuevos servicios a los cerca de 3.000 millones de servicios globales de Internet que vigilamos continuamente.

También hemos encontrado un 120% más de cobertura de puertos que nuestro competidor. Los atacantes buscan los servicios ocultos en su superficie de ataque que usted desconoce para poder explotarlos y obtener acceso inicial.

Detección automática de protocolos

Otros proveedores de inteligencia de Internet se basan en asignaciones de puertos estándar para identificar protocolos de forma nativa (es decir, 443 = HTTP o 22 = SSH). Sin embargo, este enfoque pasa por alto la realidad de que los actores de amenazas y los administradores de red a menudo ejecutan servicios en puertos no estándar (como se ha comentado anteriormente). La detección automática de protocolos de Censys Internet Map, por otra parte, inspecciona los datos de la capa de aplicación y observa el comportamiento del servicio para identificar el servicio en ejecución, lo que le proporciona una visibilidad crítica de las exposiciones que, de otro modo, estarían ofuscadas. Por ejemplo, si una solicitud HTTP resulta en un banner SSH, Censys cierra la conexión HTTP y reintenta un intercambio SSH. Nuestros escáneres analizan cada respuesta del servidor para identificar su servicio, incluso si no es estándar para el puerto, lo que nos permite descubrir la gran mayoría de los servicios en lugares inesperados.

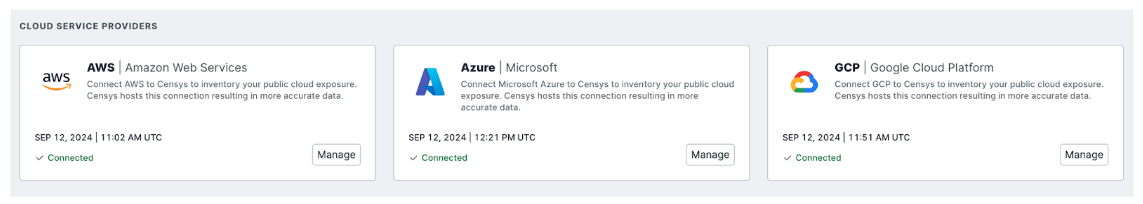

Conectores de nube de AWS, GCP y Azure

Los entornos en la nube son dinámicos y los activos se crean, modifican o retiran con frecuencia. Censys Los conectores a la nube integran a la perfección Censys Attack Surface Management con los principales proveedores de servicios en la nube, como AWS, Azure y GCP, para ofrecer visibilidad continua de los activos en la nube de su organización. Censys Los Cloud Connectors extraen activos de los entornos en la nube hasta 6 veces al día, encontrando los activos que otros competidores pasan por alto debido a sus largos intervalos de exploración, y garantizando que los activos en la nube se supervisan y gestionan tan exhaustivamente como la infraestructura local.

Experiencia

Lanzamos Censys Attack Surface Management en 2018 y nos hemos estado moviendo rápido y aprendiendo todas las formas en que descubrir una superficie de ataque puede salir mal, para poder ofrecer una solución que lo haga bien. Superficialmente, pivotar a través de la infraestructura de Internet es sencillo, pero en la práctica, Internet está lleno de sorpresas, configuraciones únicas e infraestructura compartida. Además, cambia constantemente con nuevas normativas de privacidad como el GDPR y los guardianes de la privacidad.

Nuestro equipo ha implementado filtros adicionales para ignorar certificaciones compartidas, servidores de nombres, nombres y protectores de privacidad, así como para filtrar el ruido introducido por los "super" hosts y los registros DNS comodín. Hemos implementado listas de bloqueo con más de 1300 organizaciones registrantes y más de 50 sufijos de dominio diferentes que reducen los falsos positivos. Sabemos que los datos de terceros son importantes, pero también pueden ser obsoletos, por lo que realizamos una validación cruzada de las fuentes de datos de terceros para garantizar el máximo nivel de precisión de la superficie de ataque.

Por último, pero no por ello menos importante, ofrecemos a nuestros clientes el control que necesitan para ajustar realmente la superficie de ataque mediante la adición de semillas conocidas o la exclusión de activos, porque es casi imposible conseguir la superficie de ataque correcta sin asociarnos con nuestros clientes y escucharles.

Mejore la detección de activos y la gestión de vulnerabilidades con Censys

En Censys, inventamos la exploración de Internet y conocemos Internet mejor que nadie. Tras años de investigación e innovación con nuestros clientes, estamos orgullosos de haber creado la solución de descubrimiento de superficies de ataque externas más completa, actualizada y precisa del mercado.

Póngase en contacto con nosotros hoy mismo para obtener más información sobre las formas concretas en que Censys puede ayudar a su equipo con el descubrimiento y la corrección de la superficie de ataque.

Reserve ya su demostración de ASM