Il est essentiel de comprendre et de gérer les actifs de votre organisation connectés à Internet pour minimiser les risques de cybersécurité. Attack Surface Discovery fait l'inventaire de tous les actifs, y compris ceux dont votre équipe n'a peut-être pas connaissance, et permet aux équipes de sécurité d'identifier rapidement les vulnérabilités et de remédier aux expositions critiques avant que les attaquants ne puissent les exploiter. Un nouveau rapport de l'Institut Cyentia, parrainé par la CISA, révèle que les applications publiques exploitées sont le premier vecteur d'accès aux ransomwares. Ces conclusions soulignent la nécessité d'une visibilité complète et en temps réel de la surface d'attaque.

Maintenir un inventaire précis des actifs faisant face à Internet est un défi, en particulier avec l'accélération de la transformation numérique et des stratégies de migration vers le cloud. La prolifération des actifs dans les environnements sur site, dans le nuage et distribués entraîne des risques importants. Les attaquants prospèrent dans l'inconnu, en exploitant les vulnérabilités des actifs dont les organisations ne se rendent peut-être même pas compte qu'ils sont en place. Sans une visibilité totale, les équipes de sécurité sont laissées dans l'ignorance, incapables de mettre en place une défense appropriée. La réalité est simple : sans visibilité, la sécurité n'est qu'une supposition.

Découverte de la surface d'attaque avec Censys

Chez Censysnous offrons une visibilité du point de vue de l'attaquant, en découvrant les actifs comme le ferait un acteur malveillant. Notre plateforme permet aux organisations de voir leur surface d'attaque externe comme un attaquant la voit, en identifiant les actifs exposés à Internet, les points faibles et les voies d'entrée qui, autrement, passeraient inaperçus. Cette visibilité est essentielle pour assurer la protection de la surface d'attaque et veiller à ce qu'aucune vulnérabilité ne passe inaperçue.

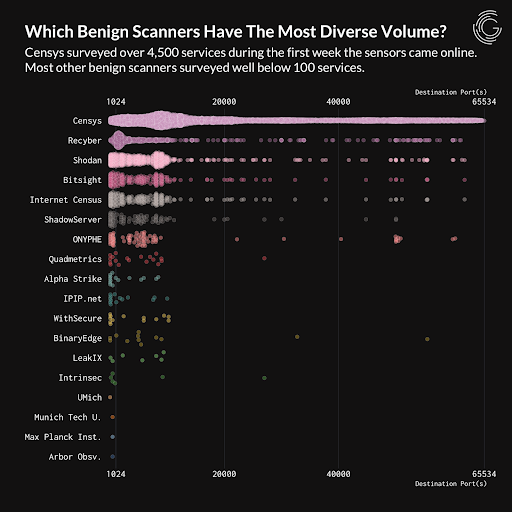

Nous sommes en mesure d'offrir cette perspective inégalée parce que nous avons défini la norme pour les technologies de balayage complet de l'Internet. En 2013, notre cofondateur Zakir Durumeric a présenté zMap, un scanner de réseau open-source spécialement conçu pour effectuer des scans à l'échelle de l'internet et capable de surveiller l'ensemble de l'espace d'adressage IPv4 en moins de 45 minutes à partir de l'espace utilisateur sur une seule machine, approchant ainsi la vitesse maximale théorique de l'Ethernet gigabit.

Depuis lors, nous avons développé la technologie de base pour construire la carte d'Internet la plus complète et la plus précise au monde, que nous utilisons pour permettre aux équipes de sécurité de découvrir les vulnérabilités et d'agir rapidement, avant que les attaquants ne le fassent. Nous analysons l'internet plus rapidement et de manière plus complète que quiconque, en couvrant plus de 65 000 ports et en conservant le plus grand référentiel de certificats x.509 sur l'internet. Par exemple, une étude indépendante menée par GreyNoise a montré que Censys était le scanner Internet bénin le plus rapide pour se connecter à un nouveau nœud sur Internet.

Découvrez votre surface d'attaque

Découverte de la surface d'attaque 101

Avant d'aborder la manière dont Censys prend spécifiquement en charge la découverte de la surface d'attaque, parlons de ce que signifie "découvrir" une surface d'attaque. La découverte de la surface d'attaque est le processus d'identification et d'association de tous les actifs externes, orientés vers Internet, d'une organisation. Ces actifs exposés à Internet sont les mêmes points d'entrée ciblés par les attaquants pour extraire des informations sensibles et obtenir un accès initial à une organisation. La découverte des actifs englobe

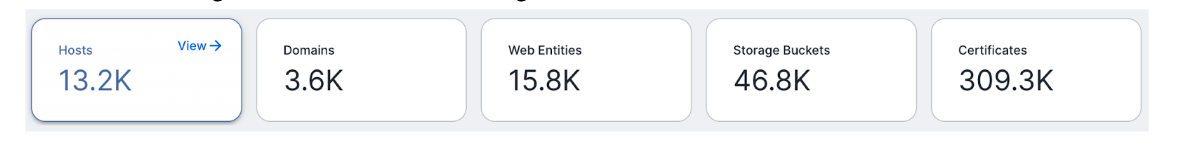

- Les hôtes sont des dispositifs ou des serveurs connectés à l'internet qui fournissent des services, exécutent des applications ou stockent des données accessibles via des adresses IP. Il s'agit notamment de serveurs physiques, de machines virtuelles et d'instances en nuage.

- Les certificats X.509 sont utilisés pour établir des communications sécurisées et cryptées entre un client (par exemple, un navigateur web) et un serveur. Ces certificats authentifient l'identité des sites web et des services, garantissant ainsi la confidentialité des données transférées entre eux.

- Les entités web englobent tous les services et applications web orientés vers l'internet associés à une organisation, y compris les sites web, les API et les microservices. Ces entités sont souvent associées à des domaines ou sous-domaines spécifiques et peuvent inclure diverses technologies et cadres web.

- Les Storage Buckets sont des référentiels en nuage utilisés pour stocker et accéder à de grandes quantités de données non structurées, telles que des fichiers, des images, des sauvegardes et des journaux. On les trouve couramment dans les plateformes en nuage comme AWS S3, Google Cloud Storage et Azure Blob Storage.

- Les domaines sont des noms uniques qui identifient et permettent d'accéder aux ressources internet, telles que les sites web et les serveurs de messagerie. Ils sont enregistrés par des bureaux d'enregistrement de domaines et sont souvent associés à des adresses IP par le biais d'enregistrements DNS.

La découverte des actifs permet non seulement aux équipes de sécurité d'établir un inventaire des actifs et d'identifier plus efficacement les vulnérabilités potentielles, mais aussi de mettre en œuvre des stratégies de réduction de la surface d'attaque.

Attribution 101

En matière de cybersécurité, l'attribution est traditionnellement le processus d'identification d'un acteur ou d'un groupe spécifique responsable d'une attaque. Pour la gestion de la surface d'attaque externe, nous avons une perspective légèrement différente et définissons l'attribution comme l'ensemble des techniques permettant de déterminer qui est propriétaire d'un bien Internet public. Tous les biens en contact avec l'extérieur appartenant à une organisation représentent la surface d'attaque externe de cette organisation. Bien qu'il existe différentes méthodes d'attribution, la précision de la surface d'attaque résultante dépend toujours de la qualité des données utilisées : " garbage in, garbage out".

Nous pouvons diviser Censys Attribution en plusieurs couches :

- Censys Carte Internet: Les données de balayage Internet les plus récentes et de la plus haute qualité disponibles.

- Pivoter comme un attaquant: Explorer l'infrastructure de l'internet et des réseaux

- Techniques d'attribution avancées: Couverture et précision inégalées

Pivoter comme un attaquant : Explorer l'infrastructure de l'internet et des réseaux

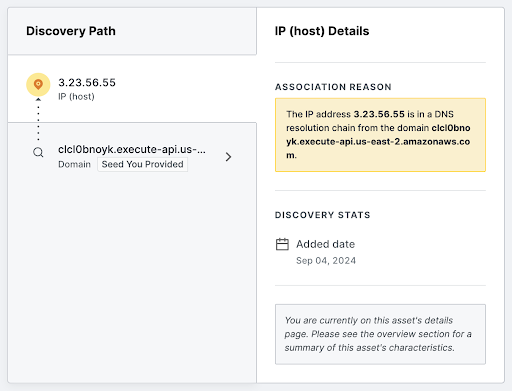

L'attribution commence par des données de départ, généralement constituées d'actifs connus et vérifiés tels que des noms de domaine, des numéros de systèmes autonomes (ASN) ou des plages d'adresses IP appartenant à une organisation. Les données de départ servent de base à la découverte d'autres actifs.

Dans le contexte traditionnel de la cybersécurité, le pivotement fait souvent référence à la technique de déplacement latéral utilisée par les attaquants pour naviguer au sein d'un réseau compromis. Toutefois, dans le cadre de la gestion de la surface d'attaque externe, le pivotement fait référence au processus de découverte d'autres ressources externes en suivant les connexions réseau interconnectées telles que les enregistrements DNS, les enregistrements WHOIS et les certificats X.509.

Voici quelques exemples de pivots d'attribution courants :

- IP à domaine: Une adresse IP est liée à un nom de domaine par des enregistrements DNS.

- Certificat à l'hôte: Un certificat x.509 est attribué à un hôte qui présente ce certificat lors d'une poignée de main.

- De domaine à sous-domaine: Les relations hiérarchiques entre domaines et sous-domaines peuvent révéler des atouts supplémentaires.

- Netblock to IP: une adresse IP est associée à une organisation si elle se trouve dans une plage de netblocks connue appartenant à cette organisation.

- Domaine à IP: lorsqu'un enregistrement DNS se résout en une adresse IP, l'attribution permet de confirmer que cette IP appartient à l'organisation.

Alors que la plupart des concurrents n'exploitent que les pivots d'attribution courants, Censys est en mesure d'exploiter à la fois les pivots courants et les pivots uniques activés par la carte Internet. Par exemple, si aucun enregistrement DNS ne pointe vers un bien, mais qu'il existe un certificat X.509 dont le nom renvoie à l'organisation, Censys est en mesure de le trouver grâce à son référentiel de certificats unique.

En retraçant ces connexions, Censys peut découvrir et attribuer avec précision des actifs à une organisation.

Une couverture et une précision inégalées

Alors que d'autres entreprises promeuvent des techniques d'attribution de type "boîte noire" qui s'appuient fortement sur une curation humaine en coulisses, chez Censys, nous privilégions la transparence pour aider nos utilisateurs à comprendre les données et à s'y fier.

Découverte quotidienne de la surface d'attaque

Nos surfaces d'attaque sont mises à jour quotidiennement. C'est aussi simple que cela. Nous voulons fournir les meilleures capacités de découverte continue de la surface d'attaque afin que votre organisation soit en mesure de combler efficacement le fossé de visibilité sur les vulnérabilités potentielles et de sécuriser les expositions le plus rapidement possible. Chaque actif est accompagné d'une piste de découverte pour vous aider à comprendre comment et pourquoi l'actif a été attribué à votre organisation.

Découverte et rafraîchissement automatisés des semences

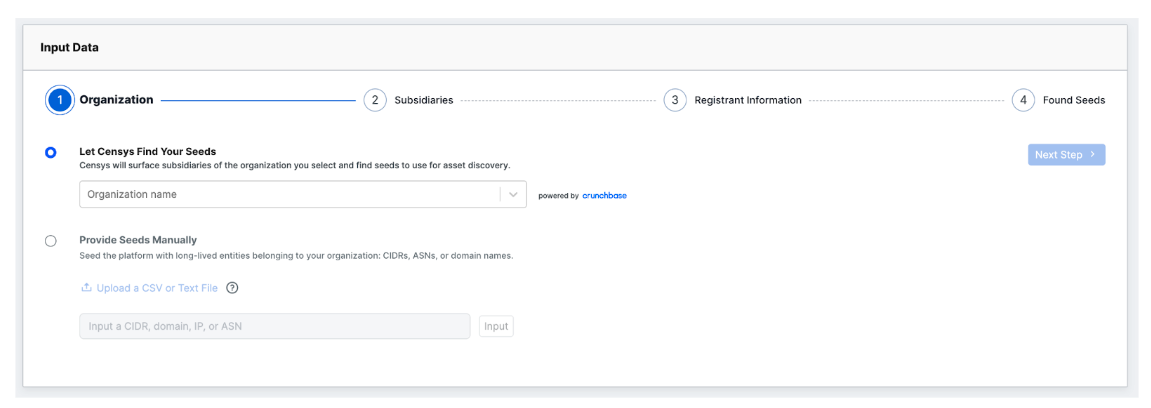

Fournir une liste complète d'informations de base pour commencer la découverte de la surface d'attaque peut être décourageant, en particulier lorsque l'on essaie d'étendre la visibilité aux filiales. Nous savons à quel point cela peut être difficile et nous nous sommes associés à des sources de renseignements commerciales et d'entreprise de premier plan pour lancer le processus. Le processus est relativement simple :

- Commencez par le nom de votre organisation

- Filiales de révision

- Validation de l'organisation et de l'adresse électronique de la personne inscrite

- Approuver les semences découvertes

En tant qu'utilisateur, vous aurez un contrôle total sur les filiales et les semences qui sont incluses ou exclues de votre découverte de la surface d'attaque afin de garantir que la surface d'attaque résultante est limitée à ce qui vous intéresse.

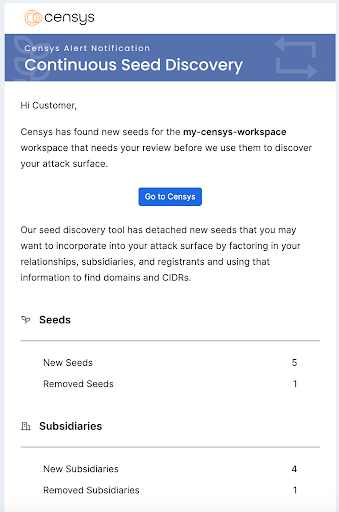

Au fil du temps, votre organisation change et vos semences aussi. L'ensemble de notre processus évalue quotidiennement la carte Internet, les enregistrements whois et les sources de renseignements commerciaux pour détecter les changements. Lorsqu'un enregistrement CIDR ou whois de domaine précédemment ajouté en tant que graine change d'organisation ou d'adresse électronique, nous vous envoyons une alerte pour supprimer la graine afin que vous puissiez éviter que des graines périmées n'introduisent des faux positifs dans la surface d'attaque.

Inversement, lorsqu'un nouveau CIDR ou domaine est découvert avec un nom d'organisation ou une adresse électronique de registrant correspondant, nous vous alertons pour que vous approuviez et ajoutiez la nouvelle graine à votre surface d'attaque. Nos sources de renseignements commerciaux nous aident à détecter les changements plus importants tels que les cessions, les acquisitions et les fusions. En d'autres termes, notre système automatisé de recherche de semences est toujours actif, ce qui vous évite d'avoir à l'être.

La découverte et l'actualisation automatisées des semences garantissent la précision de votre surface d'attaque en atténuant les faux positifs dus aux semences périmées et en réduisant les faux négatifs dus aux nouvelles acquisitions et aux enregistrements de CIDR et de domaines.

65K Couverture des ports avec le balayage prédictif

Les ports sont des points d'extrémité logiques qui permettent de différencier les divers services ou applications qui communiquent sur un réseau. Chaque port est associé à un protocole ou à un service spécifique, ce qui permet à plusieurs services de fonctionner simultanément sur la même machine tout en utilisant la même adresse IP. Lors de la découverte de la surface d'attaque d'une organisation, il est essentiel de découvrir les actifs et tous les services fonctionnant sur ces actifs.

L'un des principaux défis est le volume de services et leur emplacement. Il existe des couples port-service standard (21 pour FTP, 80 pour HTTP, 443 pour HTTP sur SSL, etc.) qui sont bien documentés par l'IANA (Internet Assigned Numbers Authority). Cependant, l'équipe de recherche Censys a constaté que 7 services HTTP sur 10 se trouvent sur des ports non standard, le HTTP représentant 88 % de tous les services internet. Cela signifie que plus de 60 % de tous les services internet fonctionnent sur des ports non standard. En l'absence d'analyse intelligente des 65 000 ports et de visibilité sur ces services, les RSSI et les équipes de sécurité ne disposent pas d'une visibilité essentielle sur l'exposition de la surface d'attaque externe, visibilité indispensable à une gestion efficace des vulnérabilités et à la protection de la surface d'attaque.

Sur Censys, nous utilisons l'analyse statistique pour identifier des modèles et construire des heuristiques pour cibler les services actifs et scanner de manière prédictive 65K ports non-standards. L'analyse prédictive ajoute plus de 107 millions de nouveaux services aux quelque 3 milliards de services internet mondiaux que nous surveillons en permanence.

Nous avons également constaté une augmentation de 120 % de la couverture des ports par rapport à notre concurrent. Les attaquants recherchent les services cachés sur votre surface d'attaque que vous ne connaissez pas afin de les exploiter et d'obtenir un accès initial.

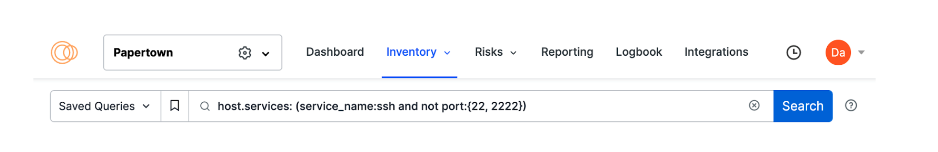

Détection automatique du protocole

D'autres fournisseurs de renseignements sur l'internet s'appuient sur l'attribution de ports standard pour identifier les protocoles (par exemple, 443 = HTTP ou 22 = SSH). Toutefois, cette approche ne tient pas compte du fait que les acteurs de la menace et les administrateurs de réseau exécutent souvent des services sur des ports non standard (comme nous l'avons vu plus haut). La détection automatique de protocole à partir de la carte Internet Censys , en revanche, inspecte les données de la couche d'application et observe le comportement du service pour identifier le service en cours d'exécution, ce qui vous donne une visibilité cruciale sur des expositions autrement obscurcies. Par exemple, si une requête HTTP aboutit à une bannière SSH, Censys ferme la connexion HTTP et tente à nouveau une poignée de main SSH. Nos scanners analysent chaque réponse de serveur pour identifier son service, même s'il n'est pas standard pour le port, ce qui nous permet de découvrir la grande majorité des services dans des endroits inattendus.

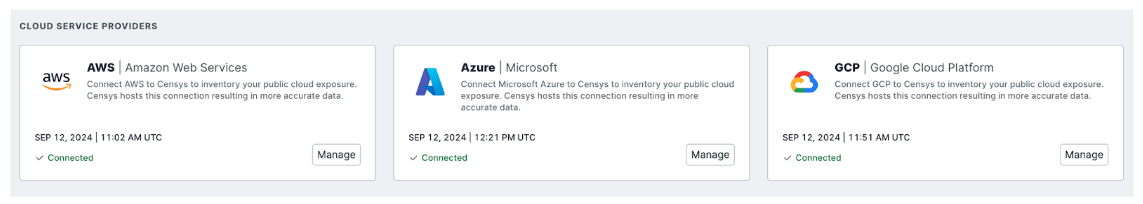

Connecteurs cloud AWS, GCP, Azure

Les environnements en nuage sont dynamiques et les actifs sont fréquemment créés, modifiés ou mis hors service. Censys Les connecteurs cloud intègrent de manière transparente Censys Attack Surface Management avec les principaux fournisseurs de cloud comme AWS, Azure et GCP afin de fournir une visibilité continue sur les actifs cloud de votre organisation. Censys Les connecteurs cloud extraient les actifs des environnements cloud jusqu'à 6 fois par jour, ce qui permet de trouver les actifs que les autres concurrents ne voient pas en raison de leurs longs intervalles de balayage et de garantir que les actifs cloud sont surveillés et gérés de manière aussi approfondie que l'infrastructure sur site.

Expérience

Nous avons lancé Censys Attack Surface Management en 2018 et nous avons avancé rapidement en apprenant toutes les façons dont la découverte d'une surface d'attaque peut mal tourner, afin de pouvoir fournir une solution qui y parvienne. Superficiellement, pivoter à travers l'infrastructure internet est simple, mais en pratique, l'internet est plein de surprises, de configurations uniques et d'infrastructures partagées. Il est également en constante évolution avec de nouvelles réglementations en matière de protection de la vie privée telles que le GDPR et les gardiens de la vie privée.

Notre équipe a mis en place des filtres supplémentaires pour ignorer les certifications partagées, les serveurs de noms, les noms et les protections de la vie privée, ainsi que pour filtrer le bruit introduit par les "super" hôtes et les enregistrements DNS de type "wildcard". Nous avons mis en place des listes de blocage avec plus de 1300 organisations de titulaires et plus de 50 suffixes de domaines différents qui réduisent les faux positifs. Nous savons que les données de tiers sont importantes, mais qu'elles peuvent aussi être périmées. C'est pourquoi nous procédons à une validation croisée des sources de données de tiers afin de garantir le plus haut niveau de précision de la surface d'attaque.

Enfin, nous donnons à nos clients le contrôle dont ils ont besoin pour ajuster la surface d'attaque en ajoutant des graines connues ou en excluant des actifs, car il est pratiquement impossible d'obtenir une surface d'attaque correcte sans être à l'écoute de nos clients et en partenariat avec eux.

Améliorer la découverte des actifs et la gestion des vulnérabilités avec Censys

Chez Censys, nous avons inventé l'analyse de l'Internet et nous connaissons l 'Internet mieux que quiconque. Après des années de recherche et d'innovation avec nos clients, nous sommes fiers d'avoir construit la solution de découverte de la surface d'attaque externe la plus complète, la plus à jour et la plus précise du marché.

Contactez-nous dès aujourd'hui pour en savoir plus sur la façon dont Censys peut aider votre équipe à découvrir la surface d'attaque et à y remédier.

Réservez dès maintenant votre démo ASM