Wir feiern den Start von Certs 2.0 - dem größten X.509-Zertifikatsspeicher, den es gibt!???? Unser neuer Certs 2.0-Index bietet einen verbesserten Zugang zu unserem umfangreichen, milliardenschweren Zertifikatsspeicher mit effizienteren und genaueren Suchfunktionen. Weitere Vorteile sind:

- Aktualisiertes Schema

- Tägliche Sperrprüfung und Verarbeitung von Zertifikaten

- Verbesserte Suchleistung

- Schnelle Integration mit neuen CT-Protokollen

- Deduplizierung von Vorzertifikaten

- Fortgeschrittene Censys Search Sprache

Angesichts all dieser neuen Möglichkeiten möchten wir kurz darauf eingehen, warum sie für ein sicheres Internet von entscheidender Bedeutung sind, ein paar Hinweise zur Interpretation unserer geparsten Zertifizierungsdaten geben und einige Beispiele dafür geben, wie Sie diese Daten für Ihre Aktivitäten auf Bedrohungsabwehr nutzen können.

Einführung in X.509-Zertifikate

Wenn wir das moderne Internet nutzen, haben wir täglich mit Zertifikaten zu tun. Sie sind mittlerweile ein so integraler Bestandteil der sicheren Internet-Infrastruktur, dass wir nur noch selten über sie nachdenken, es sei denn, sie sind abgelaufen oder fehlen auf einer Website. X.509-Zertifikate werden oft auch als SSL-Zertifikate bezeichnet - X.509 bezieht sich auf den Standard, der Zertifikate für öffentliche Schlüssel definiert. Unabhängig davon, wie Sie sie bezeichnen, tragen diese Zertifikate in mehrfacher Hinsicht zur Risikominderung im Internet bei:

- Zertifikate ermöglichen die Verschlüsselung des Internetverkehrs. Das bedeutet, dass Bedrohungsakteure die Daten, die zwischen einem Client und einem Server übertragen werden, nicht einfach abfangen und lesen können. Es gab eine Zeit, in der man sich mit einem öffentlichen WiFi-Netzwerk verbinden, Wireshark starten und einige interessante Dinge sehen konnte, weil die meisten Verbindungen über HTTP liefen. Durch die Allgegenwart von Zertifikaten ist dies zu einer immer selteneren und weitgehend erfolglosen Praxis geworden.

- Zertifikate dienen als Identitätsnachweis. Wenn eine Organisation ein Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle (CA) erhält, muss sie einen Nachweis ihrer Identität erbringen. In einigen Fällen bedeutet dies den Nachweis des Eigentums an einer Domain (DV) oder ein Treffen mit einem Mitarbeiter der Organisation, die das Zertifikat beantragt (EV). Wenn eine Website ein Zertifikat einer Zertifizierungsstelle vorlegt, ist dies der Beweis dafür, dass sie ihre Identität erfolgreich überprüft hat und die Person ist, die sie vorgibt zu sein.

Worte der Warnung ⚠️

Bescheinigungen und Legitimation

Das Vorhandensein eines Zertifikats auf einer Website ist zwar wichtig, sollte aber nicht mit der Legitimität der Website gleichgesetzt werden. Seit Jahren zeigen viele Browser ein Vorhängeschloss oder ein anderes Symbol an, wenn sie Websites besuchen, die über HTTPS bereitgestellt werden. Den Nutzern wurde oft gesagt, dass, wenn sie das Symbol in der URL-Leiste ihres Browsers sehen, die besuchte Website sicher ist. Nun, sicher - es könnte eine sichere Verbindung zu einer Phishing-Seite sein.

Obwohl es sich um ein nützliches Signal handelt, wenn es im richtigen Kontext interpretiert wird, haben Bedrohungsakteure den Gedanken erkannt, dass das Vorhängeschloss bedeutet, dass die Seite sicher ist und ich hier meine Kreditkartendaten eingeben kann, und so sind Phishing-Seiten mit Zertifikaten inzwischen weit verbreitet. Dienste, die kostenlose Zertifikate anbieten, tragen zwar zur Demokratisierung von Zertifikaten für alle bei, bieten Bedrohungsakteuren jedoch zusätzliche Möglichkeiten, Zertifikate für bösartige Websites zu erhalten. Die Annahme, dass eine Website im allgemeinen Sinne "sicher" ist, nur weil ein Symbol im Browser anzeigt, dass der Datenverkehr über HTTPS läuft, ist irreführend und schädlich.

Selbstsignierte Zertifizierungen

Selbstsignierte Zertifikate sind genau das: selbstsigniert. Sie werden nicht von einer Zertifizierungsstelle ausgestellt, sondern von der Einrichtung, die das Zertifikat beantragt, und unterliegen nicht den Überprüfungsanforderungen, die für den Erhalt eines Zertifikats durch eine Zertifizierungsstelle erforderlich sind. Sie können zwar für Testumgebungen oder Experimente nützlich sein, sollten aber nicht für Mitarbeiter- oder öffentlichkeitswirksame Ressourcen verwendet werden.

Live-Ansicht eines selbstsignierten Zertifikats, das "überprüft" wird

Anatomie eines X.509-Zertifikats

Im Folgenden sind einige Felder aufgeführt, die Sie häufig in Censys Zertifikatsdaten finden:

- Betreff Distinguished Name (DN): Informationen über die Entität, für die das Zertifikat ausgestellt wurde

- Distinguished Name (DN) des Ausstellers: Informationen über die Zertifizierungsstelle, die das Zertifikat ausgestellt hat

- Seriennummer: Eindeutiger Bezeichner für das Zertifikat, der von der Zertifizierungsstelle vergeben wird

- Gültigkeit: Datumsbereich, für den das Zertifikat gültig ist

Der Subject-DN und der Issuer-DN können Felder enthalten wie:

- C = Land

- ST = Staat

- L = Ortschaft oder Stadt

- O = Name der Organisation

- OU = Organisatorische Einheit

- CN = Common Name

Die Werte für den Subject-DN spiegeln die Werte des Subjects oder der Entität wider, die das Zertifikat anfordert, während die Werte des Issuer-DN die Werte der CA widerspiegeln. Weitere Informationen zu geparsten Zertifikatswerten in Censys data finden Sie hier.

Bedrohungsabwehr mit Zertifikaten

Da Zertifikate nützlich sind, um die Identität eines Unternehmens zu überprüfen, können sie bei der Suche nach Bedrohungen und anderen Untersuchungen hilfreiche Anhaltspunkte liefern. Hier sind einige Beispiele, die Ihnen den Einstieg erleichtern.

Suche nach C2s

Viele gängige C2-Frameworks werden inzwischen mit Zertifikaten geliefert, um die Verschlüsselung der Kommunikation zu gewährleisten. Während einige Zertifikate mit zufälligen oder vom Benutzer eingegebenen Werten generiert werden, verwenden andere bei jeder Installation dieselben Werte, was für die Jagd nützlich sein kann.

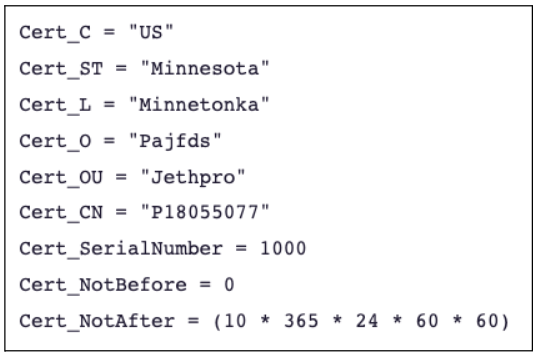

PoshC2 ist ein solches C2. Die Standardwerte für ihr Zertifikat lauten wie folgt, sowohl für den Subject- als auch für den Issuer-DN:

Diese Zertifikatsuche zeigt alle übereinstimmenden Zertifikate an, die Censys beobachtet hat:

parsed.subject.organization=Pajfds und parsed.subject.organizational_unit=Jethpro

Wir können auch auf Hosts nach diesen Werten suchen:

services.tls.certificates.leaf_data.subject.organization:Pajfds und services.tls.certificates.leaf_data.subject.organizational_unit:Jethpro

Ausschreibungen als Teil einer größeren Untersuchung

Im Jahr 2021 nutzte Citizen Lab die Zertifizierungsdaten von Censys im Rahmen einer Untersuchung von Candiru, einem Anbieter von Spionagesoftware für Söldner, dessen Produkte verwendet wurden, um Aktivisten auf der ganzen Welt anzugreifen. Durch den Abgleich einer E-Mail-Adresse in einem selbstsignierten Zertifikat mit Dokumenten, von denen bekannt ist, dass sie mit Candiru in Verbindung stehen, waren die Forscher in der Lage, weitere zugehörige Infrastrukturen zu finden und so die Gruppe weiter zu verfolgen.

Schlussfolgerung

Zertifikate spielen eine wichtige Rolle, wenn es darum geht, das Internet zu einem sichereren Ort für alle zu machen. Sie können auch ein wertvolles Werkzeug im Werkzeugkasten eines Bedrohungsjägers sein.

Möchten Sie mehr erfahren?

Wenn Sie neu bei Censys sind, können Sie Ihre Angriffsfläche in Echtzeit sehen , indem Sie eine Live-Demo anfordern. Aktuelle Kunden von Censys wenden sich bitte an ihren CSM, um mehr über die Nutzung von Certs 2.0 zu erfahren.