Nous célébrons le lancement de Certs 2.0 - le plus grand référentiel de certificats X.509 existant !? ??? Notre nouvel index Certs 2.0 offre un accès amélioré à notre vaste répertoire de milliards de certificats, avec des capacités de recherche plus efficaces et plus granulaires. Parmi les autres avantages, citons

- Schéma mis à jour

- Contrôles quotidiens de révocation et traitement des certificats

- Amélioration des performances de recherche

- Intégration rapide des nouveaux registres de tomodensitométrie

- Déduplication des pré-certificats

- Langue de recherche avancée Censys

Avec tous ces nouveaux outils disponibles, nous avons voulu prendre un moment pour revoir pourquoi ils sont essentiels pour un Internet sécurisé, fournir quelques conseils sur la façon d'interpréter nos données de certificats analysés, et partager quelques exemples de la façon dont vous pouvez tirer parti de ces données dans vos activités de chasse aux menaces.

Introduction aux certificats X.509

Lorsque nous utilisons l'internet moderne, nous interagissons quotidiennement avec des certificats. Ils font désormais tellement partie intégrante de l'infrastructure sécurisée de l'internet que nous y pensons rarement, à moins qu'ils n'aient expiré ou qu'ils ne soient absents d'un site web. Les certificats X.509 sont souvent également connus sous le nom de certificats SSL - X.509 fait référence à la norme qui définit les certificats de clé publique. Quelle que soit la manière dont on les désigne, ces certificats contribuent à réduire les risques sur l'internet de plusieurs manières :

- Les certificats permettent de crypter le trafic web. Cela signifie que les acteurs de la menace ne peuvent pas facilement intercepter et lire les données échangées entre un client et un serveur. Il fut un temps où l'on pouvait se connecter à un réseau WiFi public, lancer Wireshark et voir des choses intéressantes circuler parce que la plupart des connexions se faisaient par HTTP. L'omniprésence des certificats a rendu cette pratique de plus en plus rare et largement infructueuse.

- Les certificats servent à vérifier l'identité. Lorsqu'une entité obtient un certificat auprès d'une autorité de certification (AC) de confiance, elle doit fournir des preuves de son identité. Dans certains cas, il s'agit de fournir la preuve de la propriété d'un domaine (DV) ou de rencontrer un employé de l'organisation qui demande le certificat (EV). Lorsqu'un site présente un certificat d'une autorité de certification, il prouve qu'il a vérifié son identité et qu'il est bien celui qu'il prétend être.

Mots d'avertissement ⚠️

Certificats et légitimité

Bien qu'importante, la présence d'un certificat sur un site ne doit pas être confondue avec la légitimité du site. Depuis des années, de nombreux navigateurs affichent un cadenas ou une autre icône lorsqu'ils visitent des sites desservis par HTTPS. On a souvent dit aux utilisateurs que s'ils voyaient l'icône dans la barre d'URL de leur navigateur, le site qu'ils visitaient était sécurisé. Bien sûr, il peut s'agir d'une connexion sécurisée vers une page d'hameçonnage.

Bien qu'il s'agisse d'un signal potentiellement utile s'il est interprété dans le bon contexte, les acteurs de la menace ont remarqué que le cadenas signifiait que le site était sécurisé et qu'il n'y avait donc aucun risque à saisir les informations relatives à ma carte de crédit, et il est désormais courant de voir des sites d'hameçonnage dotés de certificats. Les services proposant des certificats gratuits, tout en contribuant à démocratiser les certificats pour tous, ont fourni aux acteurs de la menace des moyens supplémentaires d'obtenir des certificats pour des sites malveillants. Suggérer qu'un site est "sécurisé" de manière générale simplement parce qu'une icône dans le navigateur indique que le trafic est acheminé par HTTPS est trompeur et préjudiciable.

Certificats auto-signés

Les certificats auto-signés sont justement auto-signés. Ils ne sont pas émis par une autorité de certification, mais par l'entité qui demande le certificat, et n'ont pas été soumis aux exigences de vérification nécessaires à l'obtention d'un certificat par l'intermédiaire d'une autorité de certification. S'ils peuvent être utiles pour les environnements de test ou d'expérimentation, ils ne doivent pas être utilisés pour les actifs en contact avec les employés ou le public.

Regard en direct sur un certificat auto-signé en train d'être "vérifié"

Anatomie d'un certificat X.509

Voici quelques champs que vous trouverez couramment dans les données des certificats Censys :

- Nom distinctif du sujet (DN): Informations sur l'entité à laquelle le certificat a été délivré

- Nom distinctif de l'émetteur (DN): Informations sur l'autorité de certification qui a émis le certificat

- Série: Identifiant unique du certificat, attribué par l'autorité de certification

- Validité: Période de validité du certificat

Le DN du sujet et le DN de l'émetteur peuvent contenir des champs tels que :

- C = Pays

- ST = État

- L = Localité ou ville

- O = Nom de l'organisation

- OU = Organizational Unit (unité organisationnelle)

- CN = Nom commun

Les valeurs du DN du sujet reflètent les valeurs du sujet ou de l'entité qui demande le certificat, tandis que les valeurs du DN de l'émetteur reflètent celles de l'autorité de certification. Pour en savoir plus sur les valeurs de certificat analysées dans les données Censys , cliquez ici.

Chasse aux menaces à l'aide de certificats

Les certificats étant utiles pour vérifier l'identité d'une entité, ils peuvent constituer des pivots utiles dans le cadre de la chasse aux menaces et d'autres enquêtes. Voici quelques exemples pour vous aider à démarrer.

Recherche de C2

De nombreux frameworks C2 populaires sont désormais fournis avec des certificats qui garantissent que leurs communications sont chiffrées. Si certains génèrent des certificats avec des valeurs aléatoires ou fournies par l'utilisateur, d'autres utilisent les mêmes valeurs pour chaque installation, ce qui peut s'avérer utile pour la chasse.

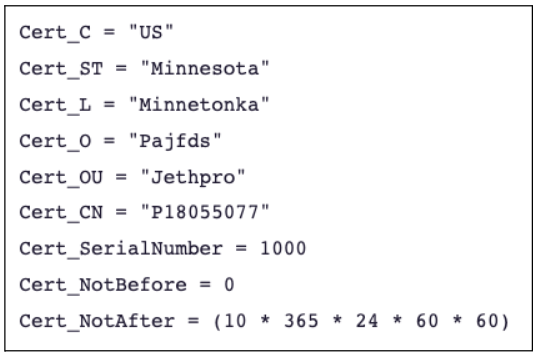

PoshC2 est l'un de ces C2. Les valeurs par défaut de leur certificat sont les suivantes, tant pour le DN du sujet que pour celui de l'émetteur :

Cette recherche de certificats affichera tous les certificats correspondants que Censys a observés :

parsed.subject.organization=Pajfds et parsed.subject.organizational_unit=Jethpro

Nous pouvons également rechercher ces valeurs sur les hôtes :

services.tls.certificates.leaf_data.subject.organization:Pajfds et services.tls.certificates.leaf_data.subject.organizational_unit:Jethpro

Certs dans le cadre d'une enquête plus large

En 2021, Citizen Lab a exploité les données des certificats Censys dans le cadre d'une enquête sur Candiru, un fournisseur de logiciels espions mercenaires dont les produits ont été utilisés pour cibler des activistes dans le monde entier. En faisant correspondre une adresse électronique dans un certificat auto-signé à des documents connus pour être affiliés à Candiru, les chercheurs ont pu pivoter et trouver d'autres infrastructures connexes, ce qui leur a permis de continuer à traquer le groupe.

Conclusion

Les certificats jouent un rôle important dans la sécurisation de l'internet. Ils peuvent également constituer un outil précieux dans la boîte à outils d'un chasseur de menaces.

Vous voulez en savoir plus ?

Si vous êtes nouveau sur Censys, vous pouvez voir votre surface d'attaque en temps réel en demandant une démonstration en direct. Pour les clients actuels de Censys , veuillez contacter votre CSM pour en savoir plus sur l'utilisation de Certs 2.0.