Celebramos el lanzamiento de Certs 2.0: ¡el mayor repositorio de certificados X.509 que existe!???? Nuestro nuevo índice Certs 2.0 proporciona un acceso mejorado a nuestro extenso repositorio de mil millones de certificados, con capacidades de búsqueda más eficientes y granulares. Entre las ventajas adicionales se incluyen:

- Esquema actualizado

- Comprobaciones diarias de revocación y tramitación de certificados

- Mejora del rendimiento de las búsquedas

- Integración rápida con los nuevos registros de TC

- Deduplicación de precertificados

- Censys Idioma de búsqueda avanzada

Con todas estas novedades disponibles, queríamos dedicar un momento a repasar por qué son fundamentales para una Internet segura, ofrecer algunas pistas sobre cómo interpretar nuestros datos de certificados analizados y compartir algunos ejemplos de cómo puede aprovechar estos datos en sus actividades de caza de amenazas.

Introducción a los certificados X.509

Cuando utilizamos la Internet moderna, interactuamos a diario con certificados. Ahora son una parte tan integral de la infraestructura segura de Internet que rara vez pensamos en ellos, a menos que estén caducados o falten en un sitio web. Los certificados X.509 suelen conocerse también como certificados SSL. X.509 hace referencia a la norma que define los certificados de clave pública. Independientemente de cómo se haga referencia a ellos, estos certificados ayudan a mitigar el riesgo en Internet de varias maneras:

- Los certificados permiten cifrar el tráfico web. Esto significa que los actores de amenazas no pueden interceptar y leer fácilmente los datos que se transmiten entre un cliente y un servidor. Hubo un tiempo en que uno podía conectarse a una red WiFi pública, encender Wireshark y ver algunas cosas interesantes flotando porque la mayoría de las conexiones se servían a través de HTTP. La ubicuidad de los certificados ha hecho que esta práctica sea cada vez menos frecuente y en gran medida infructuosa.

- Los certificados sirven para verificar la identidad. Cuando una entidad obtiene un certificado de una autoridad de certificación (CA) de confianza, debe aportar pruebas de su identidad. En algunos casos, esto significa proporcionar una prueba de propiedad de un dominio (DV) o una reunión con un empleado de la organización que solicita el certificado (EV). Cuando un sitio presenta un certificado de una CA, es una prueba de que ha verificado con éxito su identidad y de que es quien dice ser.

Palabras de advertencia ⚠️

Certificados y legitimidad

Aunque importante, la presencia de un certificado en un sitio no debe confundirse con la legitimidad del mismo. Durante años, muchos navegadores han mostrado un candado u otro icono al visitar sitios servidos a través de HTTPS. A menudo se decía a los usuarios que si veían el icono en la barra de URL de su navegador, el sitio que estaban visitando era seguro. Claro, podía tratarse de una conexión segura a una página de phishing.

Aunque potencialmente es una señal útil si se interpreta en el contexto correcto, los actores de amenazas se dieron cuenta de que "el candado significa que es seguro, así que es seguro introducir aquí la información de mi tarjeta de crédito" y ahora es habitual ver sitios de phishing con certificados. Los servicios que ofrecen certificados gratuitos, al tiempo que contribuyen a democratizar los certificados para todos, han proporcionado a los actores de amenazas vías adicionales para obtener certificados para sitios maliciosos. Sugerir que un sitio es "seguro" en un sentido general simplemente porque un icono en el navegador indica que el tráfico se sirve a través de HTTPS es engañoso y perjudicial.

Certificados autofirmados

Los certificados autofirmados son eso: autofirmados. No los emite una CA, sino la entidad que solicita el certificado, y no han sido sometidos a los requisitos de verificación necesarios para obtener un certificado a través de una CA. Aunque pueden ser útiles para entornos de prueba o experimentación, no deben utilizarse para activos de cara al público o a los empleados.

Verificación de un certificado autofirmado

Anatomía de un certificado X.509

A continuación se indican algunos campos que encontrará habitualmente en los datos de Censys Certificados:

- Asunto Nombre Distinguido (DN): Información sobre la entidad a la que se emitió el certificado

- Nombre Distinguido (DN) del Emisor: Información sobre la autoridad de certificación que emitió el certificado

- Serie: Identificador único del certificado, asignado por la autoridad de certificación

- Validez: Período de validez del certificado

El Subject DN y el Issuer DN pueden contener campos como:

- C = País

- ST = Estado

- L = Localidad o ciudad

- O = Nombre de la organización

- OU = Unidad organizativa

- CN = Nombre común

Los valores del DN del asunto reflejarán los valores del asunto o entidad que solicita el certificado, mientras que los valores del DN del emisor reflejarán los de la CA. Puede obtener más información sobre los valores de certificado analizados en Censys data aquí.

Caza de amenazas con certificados

Dado que los certificados son útiles para verificar la identidad de una entidad, pueden proporcionar pivotes útiles en la búsqueda de amenazas y otras investigaciones. He aquí algunos ejemplos que le ayudarán a empezar.

Búsqueda de C2

Muchos marcos C2 populares ahora vienen con certificados para asegurar que sus comunicaciones están encriptadas. Mientras que algunos generan certificados con valores aleatorios o suministrados por el usuario, otros utilizan los mismos valores en todas las instalaciones, lo que puede ser útil para la caza.

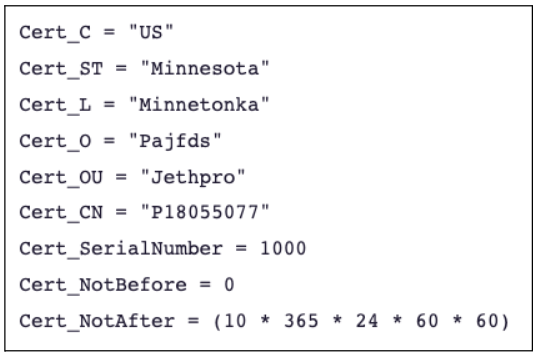

PoshC2 es uno de estos C2. Los valores predeterminados para su cert son los siguientes, tanto para el DN de asunto como para el de emisor:

Esta búsqueda de certificados mostrará todos los certificados coincidentes que Censys haya observado:

parsed.subject.organization=Pajfds y parsed.subject.organizational_unit=Jethpro

También podemos buscar esos valores en los hosts:

services.tls.certificates.leaf_data.subject.organization:Pajfds y services.tls.certificates.leaf_data.subject.organizational_unit:Jethpro

Certificados como parte de una investigación más amplia

En 2021, Citizen Lab utilizó los datos de Censys cert como parte de una investigación sobre Candiru, un proveedor de software espía mercenario cuyos productos se han utilizado para atacar a activistas de todo el mundo. Al cotejar una dirección de correo electrónico de un certificado autofirmado con documentos que se sabía que estaban relacionados con Candiru, los investigadores pudieron encontrar otras infraestructuras relacionadas, lo que les permitió seguir rastreando al grupo.

Conclusión

Los certificados desempeñan un papel importante a la hora de hacer de Internet un lugar más seguro para todos. También pueden ser una valiosa herramienta para los cazadores de amenazas.

¿Quieres saber más?

Si es nuevo en Censys, puede ver su superficie de ataque en tiempo real solicitando una demostración en directo. Si ya es cliente de Censys , póngase en contacto con su CSM para obtener más información sobre cómo aprovechar Certs 2.0.