Das Cybersicherheitsunternehmen GreyNoise Intelligence veröffentlichte kürzlich "A Week In the Life of a GreyNoise Censor: A Benign View". Ich bin unglaublich begeistert von diesem Blog, denn jedes Mal, wenn eine Organisation, die nicht zu Ihnen gehört, Untersuchungen durchführt, die Ihre täglichen Aussagen bestätigen, ist das eine wunderbare Sache. Es gibt sogar noch einige zusätzliche Nuancen zu erforschen, aber aus ihren Untersuchungen und erstaunlichen visuellen Grafiken lassen sich einige wichtige Beobachtungen ableiten. Arbeiten wir uns von oben nach unten durch jedes Bild mit einigen Beobachtungen:

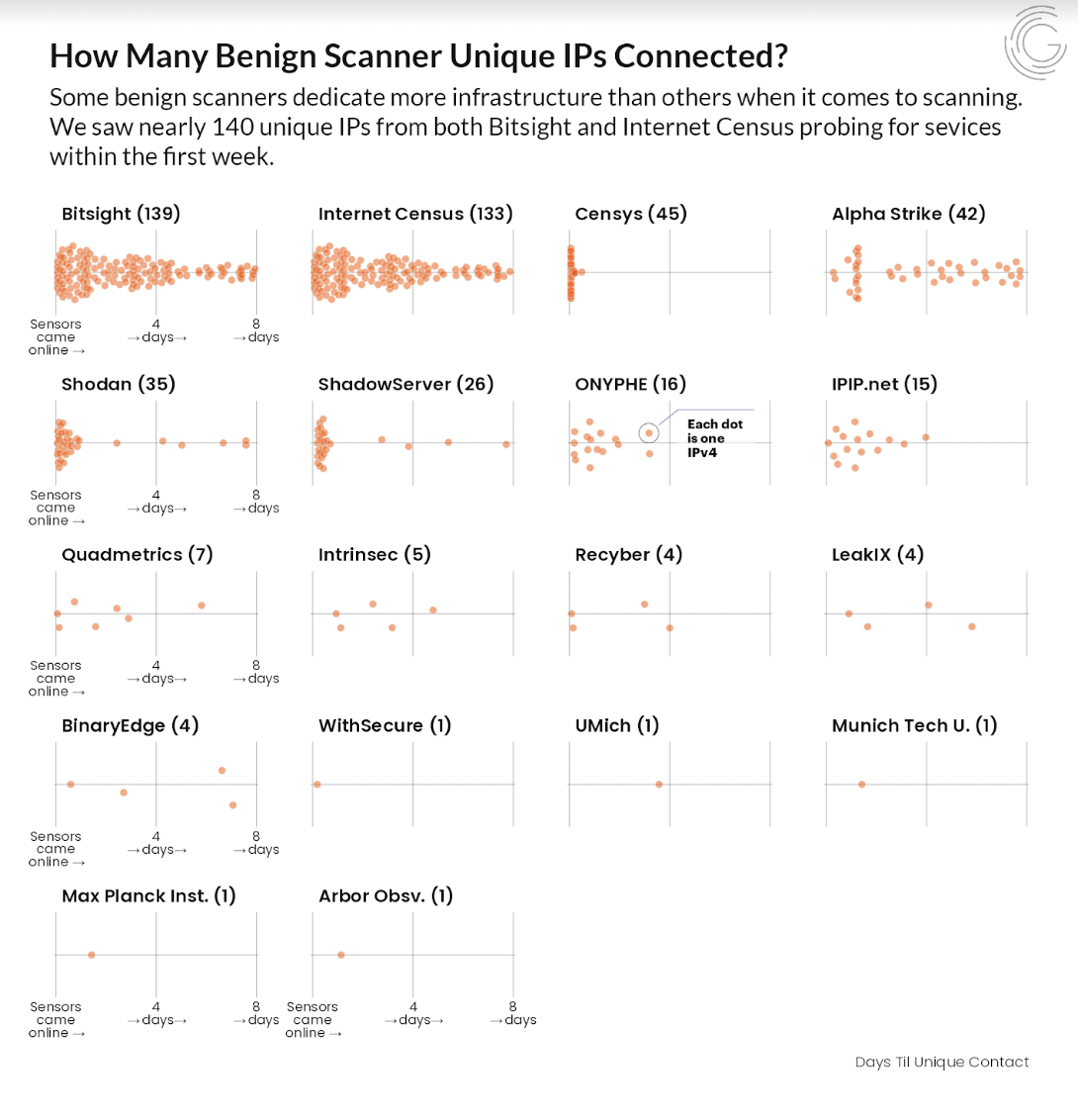

Bildquelle: GreyNoise

Viele Organisationen, die bei der ~1-Stunden-Entdeckungsmarke ankommen. Dabei gibt es jedoch eine Menge Nuancen zu beachten. Wenn man nur das Internet nach gängigen offenen Ports wie 80/443 durchsucht, ist das nicht so schwer - bei anderen Tests und IR-Ereignissen, von denen ich gehört habe, dauerte die Entdeckung von Ressourcen nur 7 Minuten. Man muss sich die Arbeit genauer ansehen, um den Kontext wirklich zu verstehen.

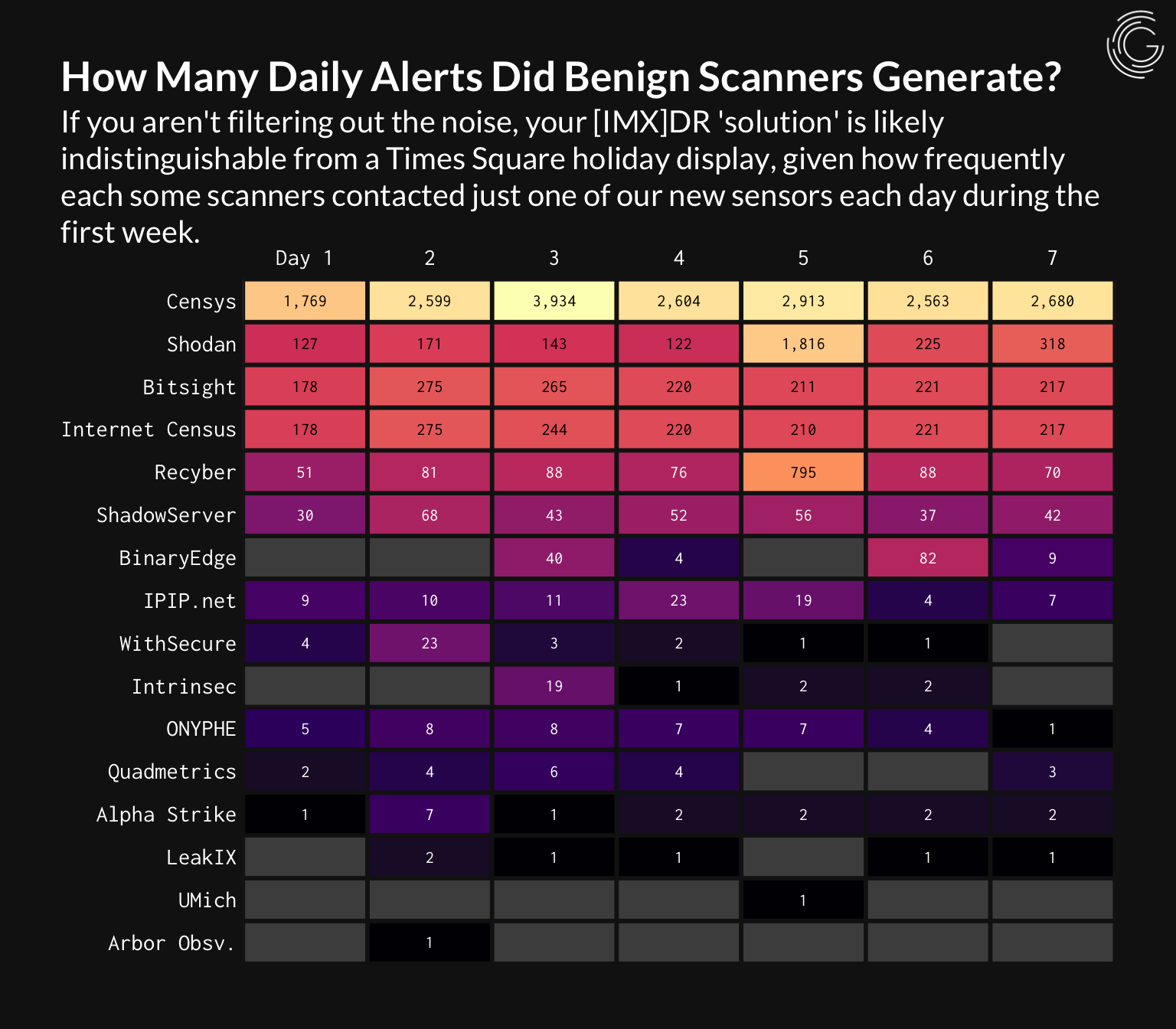

Bildquelle: GreyNoise

Die Analyse hier ist die Y-Achse der Sensoren, die über einen Zeitraum von 8 Tagen online gehen und scannen. Hier sehen wir eine etwas stärkere Verteilung als in der vorherigen Grafik, was die Konzentration angeht, aber es zeichnet sich das Bild ab, dass die Scanner von Censys wesentlich mehr Arbeit mit viel weniger Ressourcen erledigen. BitSight und Internet Census nutzen zum Beispiel dreimal mehr Hardware (IPs), und 100 % der Hardware-Scans von Censyskonzentrieren sich auf den vorderen Bereich. Es gibt einige Faktoren, die dies in einen größeren Zusammenhang stellen können, aber es ist dennoch ein interessantes Detail. Nochmals im Zusammenhang mit der später gezeigten Pferdestärke betrachtet...

Bildquelle: GreyNoise

Wer mag schon Warnmeldungen in der Welt der Sicherheit? Keiner. Praktiker leiden wirklich unter ständiger Alarmmüdigkeit - GreyNoise kommt ins Spiel. Diese spezielle Heatmap zielt auf den direkten Anwendungsfall ab, die besagte Alarmmüdigkeit zu reduzieren, aber für uns dient sie dazu, sehr deutlich zu illustrieren, wie viel härter, schneller und mit größerer Konsistenz der Censys Scan die Tiefen des IPv4-Meeres erforscht.

Bildquelle: GreyNoise

An dieser Stelle läuft alles zusammen und zeigt das schiere Ausmaß der Arbeit, die der Censys Scanner leistet. Hier sehen wir die Verteilung der spezifischen Ports, die von den einzelnen Diensten gescannt werden, und können einige ziemlich eindeutige Schlussfolgerungen ziehen. Anhand der Y-Achse ist es schwer zu erkennen, aber es scheint, dass bei etwa 15k Ports der "Schwanz" der Censys -Scandaten anfängt, sich in Bezug auf seine Dichte zu verjüngen. Links davon sehen wir, dass die Scandichte bei Censys immer noch viel höher ist als bei den anderen Top Five, wobei die Scandichte auf den verschiedenen Ebenen etwas variiert. Wir sehen, dass die Profile für Shodan, BitSight und Internet Census im Grunde identisch sind, wobei ReCyber seine Scan-Bemühungen stattdessen auf die oberen ~1.200 Ports konzentriert. Aber der Schwanz von Censys bringt unsere Schlussfolgerungen auf den Punkt.

Schlussfolgerungen

Auf der Grundlage des obigen Logikfadens lassen sich einige wichtige Trends erkennen:

Censys Die Scandaten sind wesentlich umfassender als alle anderen Daten im Internet, da sie 100 % aller 65k Ports über die achttägige Testspanne abdecken, wobei die Konsistenz, d. h. die Dicke des Schwanzes in der endgültigen Abbildung, wesentlich größer ist.

Censys leistet mit weniger viel mehr. Dies spricht direkt für die Leistungsfähigkeit unserer zugrunde liegenden Technologie, an der das Team in den letzten Jahren so hart gearbeitet hat und die wirklich unübertroffen ist.

Die letzte Grafik in dem GreyNoise-Artikel ist für mich sehr interessant. Sie stellt die Anzahl der Scans/Verbindungsversuche dar, die nicht mit bekannten, gutartigen Scannern in Verbindung gebracht werden. Übersetzung: Ungefähr alle 3 Minuten führen unbekannte und möglicherweise böswillige Entitäten im Internet eigene Scans durch, die im besten Fall nach Informationen, im schlimmsten Fall nach Möglichkeiten zur Ausführung von Exploits suchen.

Möchten Sie mehr erfahren?