La empresa de ciberseguridad GreyNoise Intelligence publicó recientemente "A Week In the Life of a GreyNoise Censor: Una visión benigna". Estoy increíblemente entusiasmado con este blog porque cada vez que una organización ajena a la tuya lleva a cabo una investigación que refuerza las afirmaciones que haces a diario, es algo maravilloso. Aún quedan matices por explorar, pero a partir de su investigación y sus asombrosos gráficos visuales, se pueden hacer algunas observaciones clave. Repasemos de arriba abajo cada gráfico con algunas observaciones:

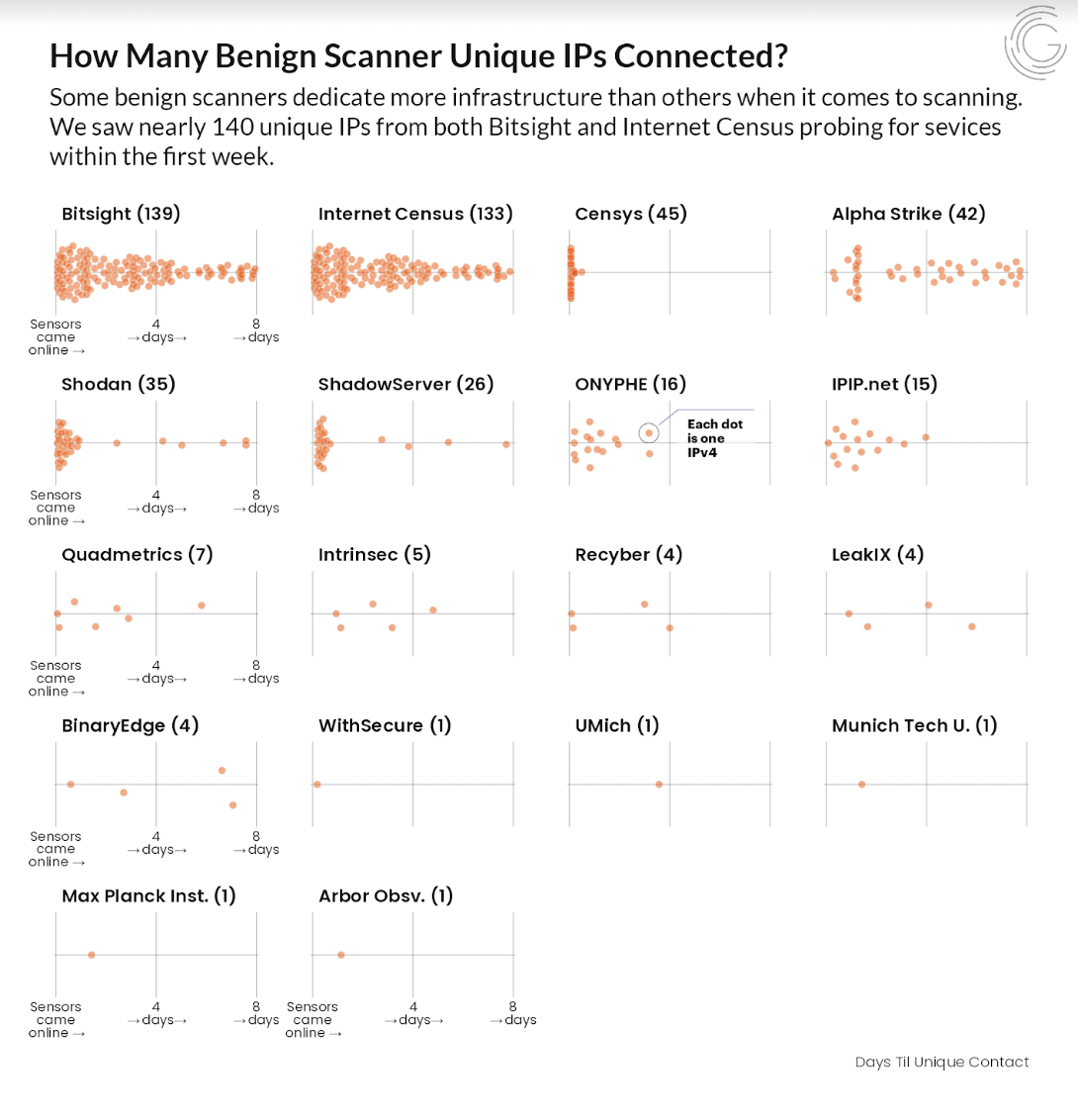

Fuente de la imagen: GreyNoise

Muchas organizaciones se sitúan en torno a la hora de descubrimiento. Sin embargo, esto tiene muchos matices. Si sólo estás escaneando Internet en busca de puertos comunes como 80/443 que están abiertos, no es tan difícil - el descubrimiento de activos en otras pruebas y eventos de IR de los que he oído hablar son de tan sólo 7 minutos. Tienes que mirar más de cerca el trabajo que se está haciendo para comprender realmente el contexto.

Fuente de la imagen: GreyNoise

El análisis aquí es el eje Y de los sensores que se conectan y escanean durante un periodo de 8 días. Aquí empezamos a ver un poco más de distribución que en la imagen anterior en términos de concentración, pero empieza a emerger la imagen de que los escáneres de Censys están haciendo mucho más trabajo con muchos menos recursos. Por ejemplo, BitSight e Internet Census están aprovechando 3 veces más hardware (IPs), y el 100% de los escaneos de hardware de Censysestán concentrados en la parte delantera. Hay algunos factores que pueden añadir más contexto a esto, pero no deja de ser un detalle interesante. De nuevo, en el contexto de la potencia que se muestra más adelante...

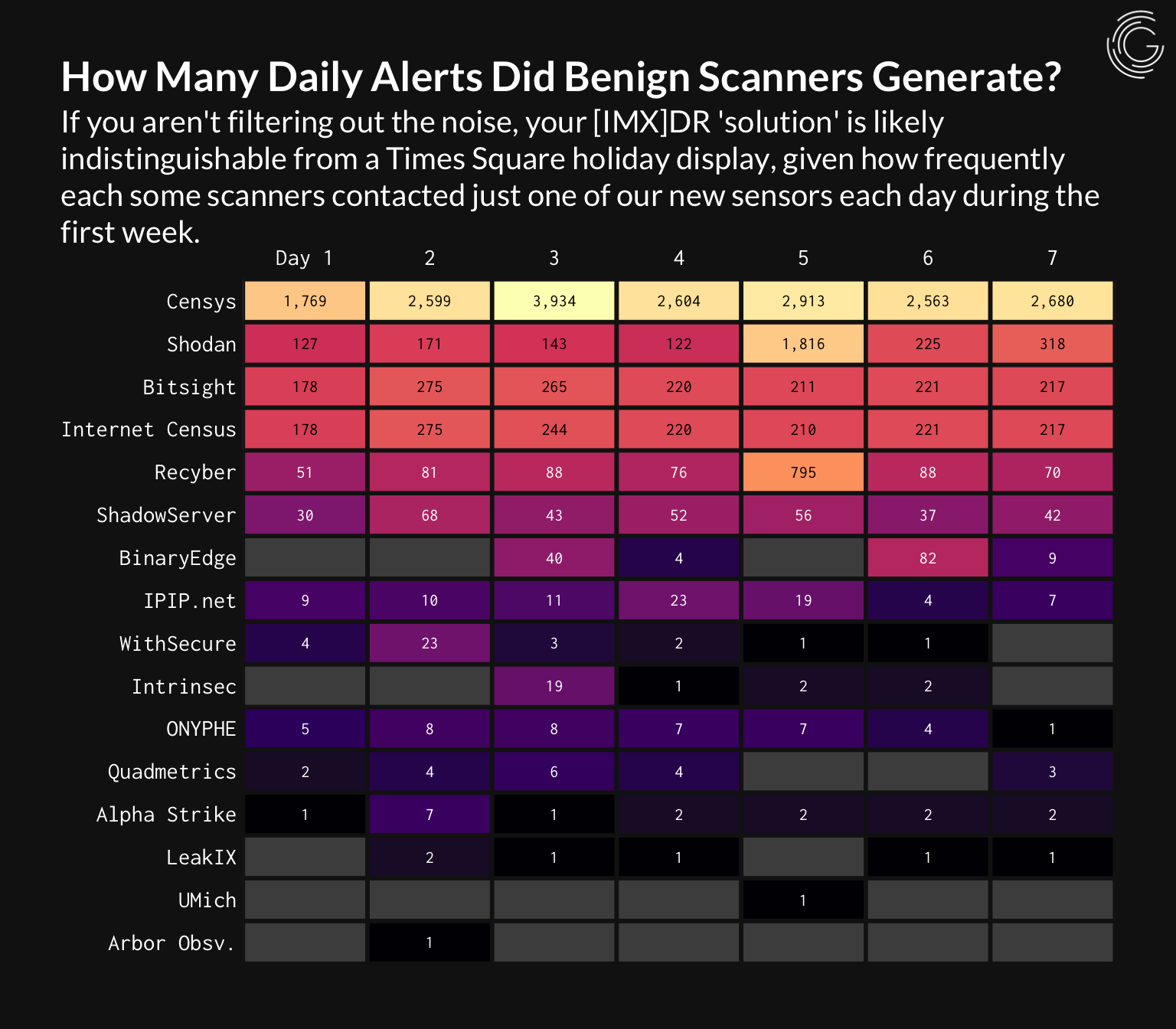

Fuente de la imagen: GreyNoise

¿A quién le gustan las alertas en el mundo de la seguridad? A nadie. Los profesionales sufren una verdadera fatiga por las alertas constantes. Este mapa de calor en particular está orientado a su caso de uso directo de reducir dicha fatiga de alerta, pero para nuestro bien sirve para ilustrar muy claramente cuánto más difícil, más rápido y con mayor consistencia el escaneoCensys está sondeando las profundidades del mar IPv4.

Fuente de la imagen: GreyNoise

Aquí es donde todo se une para mostrar la magnitud del trabajo que realiza el escáner de Censys . Aquí es donde empezamos a ver la distribución de los puertos específicos que escanea cada servicio y sacamos algunas conclusiones bastante obvias. Es difícil distinguirlo en la escala del eje Y, pero parece que es alrededor de los 15.000 puertos donde la "cola" de los datos del escáner Censys empieza a disminuir en términos de densidad. A la izquierda de esto, vemos que la densidad de escaneado sigue siendo mucho mayor para Censys que para los otros cinco primeros, con algunas variaciones en términos de densidad de escaneado a diferentes niveles. Vemos que los perfiles de Shodan, BitSight e Internet Census son básicamente idénticos, con ReCyber concentrando sus esfuerzos de escaneado en torno a los ~1.200 puertos principales. Sin embargo, la cola de Censys nos lleva a la conclusión.

Conclusiones

Basándonos en el hilo lógico anterior, vemos surgir algunas tendencias clave:

Censys Los datos del escáner son mucho más completos que los de cualquier otro sitio de Internet, ya que cubren el 100% de los 65.000 puertos a lo largo de los ocho días que duró la prueba, con una consistencia mucho mayor, es decir, el grosor de la cola en la cifra final.

Censys hace mucho más con menos. Esto habla directamente del poder de nuestra tecnología subyacente en la que el equipo ha estado trabajando tan duro en los últimos años y que es realmente insuperable".

El último gráfico del artículo de GreyNoise me parece muy interesante. Representa efectivamente el número de escaneos/intentos de conexión que tienen lugar y que no están asociados a ningún escáner benigno conocido. Traducción: Aproximadamente cada 3 minutos, entidades desconocidas y posiblemente maliciosas de Internet realizan sus propios esc aneos en busca de información, en el mejor de los casos, y de oportunidades para llevar a cabo exploits, en el peor.

¿Quiere saber más?