La société de cybersécurité GreyNoise Intelligence a récemment publié "Une semaine dans la vie d'un censeur GreyNoise" :Un point de vue bienveillant". Je suis très enthousiaste à propos de ce blog, car chaque fois qu'une organisation extérieure à la vôtre mène des recherches qui renforcent les déclarations que vous faites quotidiennement, c'est une chose merveilleuse. Il reste encore quelques nuances à explorer, mais leurs recherches et leurs graphiques visuels étonnants permettent de faire quelques observations clés. Passons en revue chaque graphique de haut en bas, avec quelques observations :

Source de l'image : GreyNoise

Un grand nombre d'organisations se situent à environ 1 heure de la découverte. Cependant, il y a beaucoup de nuances à apporter. Si l'on se contente de scanner l'internet à la recherche de ports communs comme 80/443 qui sont ouverts, ce n'est pas si difficile - la découverte d'actifs dans d'autres tests et événements de RI dont j'ai entendu parler ne dure pas plus de 7 minutes. Il faut examiner de plus près le travail effectué pour vraiment saisir le contexte.

Source de l'image : GreyNoise

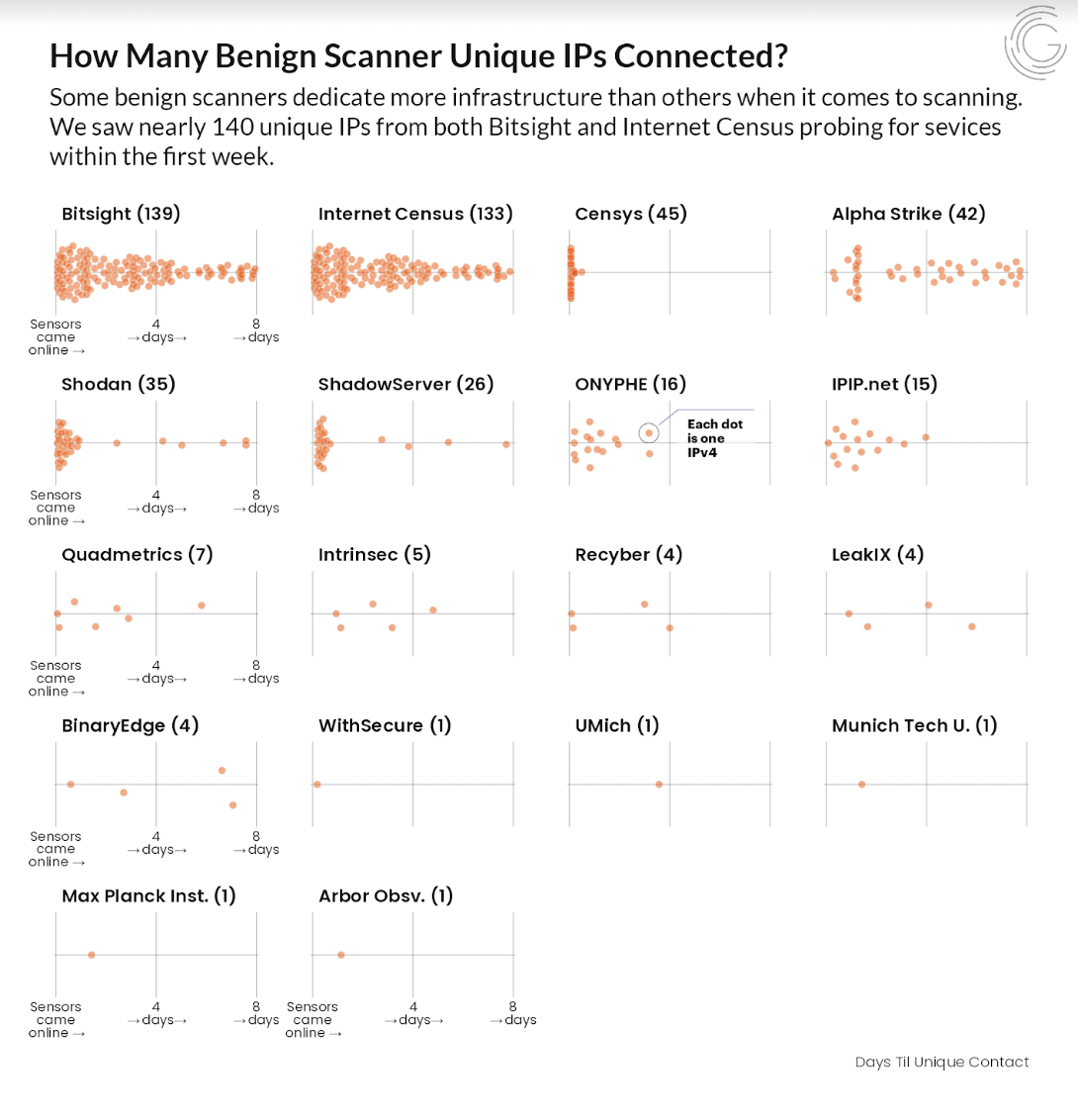

L'analyse porte ici sur l'axe des ordonnées des capteurs mis en ligne et scannés sur une période de 8 jours. Ici, nous commençons à voir un peu plus de distribution par rapport au visuel précédent en termes de concentration, mais l'image commence à émerger que les scanners Censys font beaucoup plus de travail avec beaucoup moins de ressources. Par exemple, BitSight et Internet Census utilisent trois fois plus de matériel (IP), et 100 % des analyses de matériel de Censyssont concentrées en amont. Certains facteurs permettent d'étoffer le contexte, mais il s'agit néanmoins d'un détail intéressant. Encore une fois, dans le contexte de la puissance montrée plus loin...

Source de l'image : GreyNoise

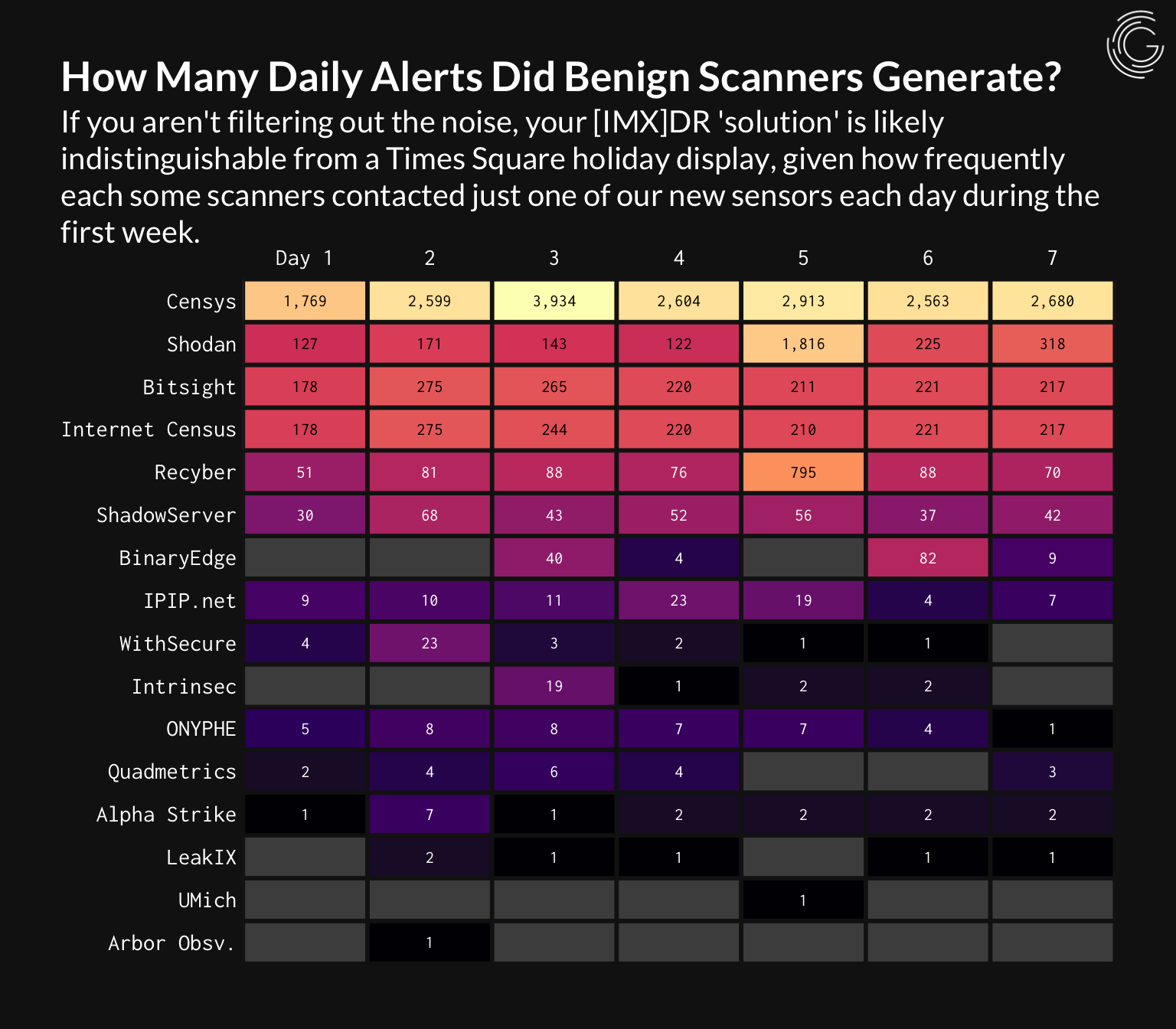

Qui aime les alertes dans le monde de la sécurité ? Personne. Les praticiens souffrent réellement d'une fatigue constante liée aux alertes - GreyNoise entre en scène. Cette carte thermique particulière est axée sur leur cas d'utilisation direct de réduction de cette fatigue d'alerte, mais pour notre bien, elle sert à illustrer très clairement à quel point le scanCensys est plus difficile, plus rapide et plus cohérent pour sonder les profondeurs de la mer IPv4.

Source de l'image : GreyNoise

C'est ici que tout se met en place pour montrer l'ampleur du travail effectué par le scanner Censys . C'est ici que nous commençons à voir la distribution des ports spécifiques que chaque service scanne et que nous tirons des conclusions assez évidentes. Il est difficile de s'en rendre compte à partir de l'échelle de l'axe Y, mais il semble que ce soit autour de 15 000 ports que la "queue" des données de balayage de Censys commence à s'estomper en termes de densité. À gauche de ce point, nous constatons que la densité de balayage est toujours beaucoup plus importante pour Censys que pour les autres cinq premiers, avec une certaine variation en termes de densité de balayage à différents niveaux. Nous constatons que les profils de Shodan, BitSight et Internet Census sont pratiquement identiques, ReCyber concentrant ses efforts de balayage sur les ~1 200 premiers ports. Mais cette queue Censys nous permet de tirer les conclusions qui s'imposent.

Conclusions

Sur la base du fil logique ci-dessus, nous voyons émerger quelques tendances clés :

Censys Les données de scan sont beaucoup plus complètes que tout ce qui existe sur l'internet, couvrant 100% des 65k ports sur les huit jours de test, avec une cohérence beaucoup plus grande, c'est-à-dire l'épaisseur de la queue dans le chiffre final.

Censys fait beaucoup plus avec moins. Cela témoigne directement de la puissance de notre technologie sous-jacente sur laquelle l'équipe a travaillé si dur ces dernières années et qui est vraiment inégalée.

Le dernier graphique de l'article de GreyNoise me semble très intéressant. Il représente en effet le nombre de scans/tentatives de connexion qui ont lieu et qui ne sont pas associés à des scanners bénins connus. Traduction : Toutes les 3 minutes environ, des entités inconnues et éventuellement malveillantes sur l'internet effectuent leurs propres analyses à la recherche au mieux d'informations, au pire d'opportunités d'exploitation.

Vous souhaitez en savoir plus ?