Zusammenfassung

- Eine neue Hackergruppe hat vollständige Fortinet FortiGate-Firewall-Konfigurationen, einschließlich Klartext-Anmeldeinformationen, für über 15.000 Geräte aus einer Kompromittierung aus dem Jahr 2022 veröffentlicht.

- Mit Stand vom 17. Januar sind von den 15.469 eindeutig kompromittierten Hosts mehr als die Hälfte immer noch online und über Scans erreichbar, und 5,086 (32.88%) zeigen immer noch ihre FortiGate-Web-Login-Schnittstellen an. Seit dem Leck gab es keine größeren Schwankungen bei dieser Zahl.

- Eine vollständige Liste der betroffenen IPs wurde auf GitHub veröffentlicht: https://github.com/arsolutioner/fortigate-belsen-leak/blob/main/affected_ips.txt. Prüfen Sie so schnell wie möglich, ob eines Ihrer Geräte kompromittiert wurde.

Kontext

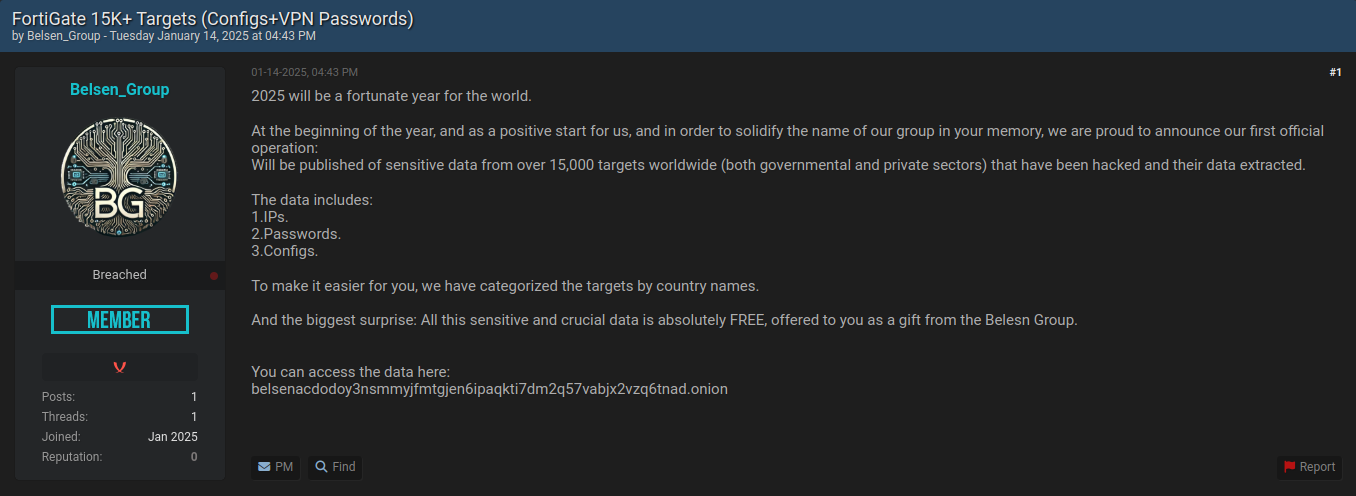

Am 14. Januar veröffentlichte eine Hackergruppe namens Belsen Konfigurationsdaten für mehr als 15.000 Fortinet FortiGate Firewalls kostenlos im Dark Web. Die geleakten Daten enthalten vollständige Firewall-Konfigurationen und VPN-Benutzeranmeldedaten im Klartext, geordnet nach Land und IP-Adresse. Zu den Konfigurationsdaten gehören Seriennummern, Modelle, Management-Zertifikate und mehr. Dies ist ein schwerwiegender Verstoß, da jeder diese Informationen nutzen könnte, um die kompromittierten Netzwerke zu infiltrieren.

Eine Gruppe namens "Belsen_Group" hat Firewall-Konfigurationen und VPN-Zugangsdaten weitergegeben, die offenbar im Jahr 2022 erlangt wurden.

Der Forscher Kevin Beaumont führte eine eine erste Analyse der Dateien und entdeckte Beweise, die diese Kompromittierungen mit CVE-2022-40684, einer Zero-Day-Schwachstelle zur Umgehung der Authentifizierung, die im Oktober 2022 bekannt wurde:

"Die Daten scheinen im Oktober 2022 als Zero-Day-Vuln zusammengestellt worden zu sein. Aus irgendeinem Grund wurden sie heute, etwas mehr als 2 Jahre später, veröffentlicht."

Obwohl die Daten über zwei Jahre alt sind, sind sie wahrscheinlich immer noch relevant und können Schaden anrichten. Insbesondere die Konfigurationsregeln für Firewalls bleiben in der Regel unverändert, es sei denn, ein bestimmter Sicherheitsvorfall veranlasst eine Aktualisierung. Es ist natürlich auch gut möglich, dass einige dieser Firewalls in der Zwischenzeit den Besitzer gewechselt haben, aber auch solche Fälle sind ungewöhnlich.

Fortinet, ein weit verbreiteter Anbieter von Netzwerksicherheitslösungen, wird immer wieder wegen seiner Sicherheitslücken unter die Lupe genommen, wobei seine FortiGate-Firewalls häufig Ziel von Angriffen sind. Am selben Tag, an dem dieses Leck auftrat, veröffentlichte Fortinet bekannt gegeben. einen neuen kritischen Zero-Day-Angriff zur Umgehung der Authentifizierung (CVE-2024-55591), der aktiv in in Kampagnen ausgenutzt die auf FortiGate-Firewalls abzielen, insbesondere auf solche, deren Administrationsschnittstellen öffentlich im Internet zugänglich sind.

Es wurde ein GitHub-Repository mit einer Liste der betroffenen IPs erstellt, um Unternehmen bei der Ermittlung ihrer Gefährdung zu unterstützen: https://github.com/arsolutioner/fortigate-belsen-leak/blob/main/affected_ips.txt

Die Belsen-Gruppe selbst ist neu in der Szene, da sie erst am 3. Januar dem Forum beigetreten ist.

Um den aktuellen Grad der Gefährdung und das potenzielle Ausmaß des Schadens besser zu verstehen, haben wir die Liste der kompromittierten IPs mit Daten von Censys angereichert.

Der Umfang der Exposition

Von den 15.469 verschiedenen betroffenen IPs, die in der Sicherheitsverletzung aufgelistet sind, hat ein Censys -Scan ab dem 17. Januar2025 festgestellt, dass:

- 8.469 IPs (54,75%) sind noch online und über Scans erreichbar.

- 5.086 IPs (32,88 %) stellen weiterhin die kompromittierten FortiGate-Anmeldeschnittstellen (hauptsächlich auf Port 443) zur Verfügung.

Obwohl kein einzelnes Land oder Netzwerk die Karte der Gefährdung dominiert, stechen Mexiko, Thailand und die USA als Standorte mit der größten Anzahl betroffener Geräte hervor, wobei auch eine signifikante Präsenz im UniNet-Netzwerk zu beobachten ist.

Die potenziellen Gesamtauswirkungen werden durch die Tatsache etwas gemildert, dass etwa ein Drittel der durchgesickerten IPs ihre FortiGate-Firewall-Webzugriffsseiten aktiv preisgeben. Das bedeutet jedoch immer noch über 5.000 Hosts sind potenziell anfällig.

Was kann getan werden?

Prüfen Sie, ob eine Ihrer IPs kompromittiert wurde: https://github.com/arsolutioner/fortigate-belsen-leak/blob/main/affected_ips.txt

Diese Hosts wurden Berichten zufolge bereits im Jahr 2022 über CVE-2022-40684 angegriffen. Für einen Patch gegen diese spezielle Sicherheitslücke ist es wahrscheinlich zu spät, wenn Sie kompromittiert wurden. Aktualisieren Sie trotzdem Ihre Admin-VPN-Zugangsdaten und überwachen Sie sie auf unbefugten Zugriff.

Darüber hinaus wird dringend empfohlen, einen Patch gegen den letzten aktiv ausgenutzten FortiOS-Zero-Day zu installieren, CVE-2024-55591:

| Anfällige Version |

Flicken |

| FortiOS 7.0.0 bis 7.0.16 |

Upgrade auf 7.0.17 oder höher |

| FortiProxy 7.2.0 bis 7.2.12 |

Upgrade auf 7.2.13 oder höher |

| FortiProxy 7.0.0 bis 7.0.19 |

Upgrade auf 7.0.20 oder höher |

Referenzen: