Resumen

- Un nuevo grupo de hackers ha filtrado las configuraciones completas del cortafuegos FortiGate de Fortinet, incluidas las credenciales en texto sin formato, de más de 15.000 dispositivos comprometidos desde 2022.

- A 17 de enero, de los 15.469 hosts comprometidos, más de la mitad siguen en línea y accesibles en los escaneos, y 5,086 (32.88%) siguen exponiendo sus interfaces de acceso web FortiGate. No ha habido grandes fluctuaciones en este número desde la filtración.

- Se ha compartido en GitHub una lista completa de las IP afectadas: https://github.com/arsolutioner/fortigate-belsen-leak/blob/main/affected_ips.txt. Comprueba si alguno de tus dispositivos se ha visto afectado lo antes posible.

Contexto

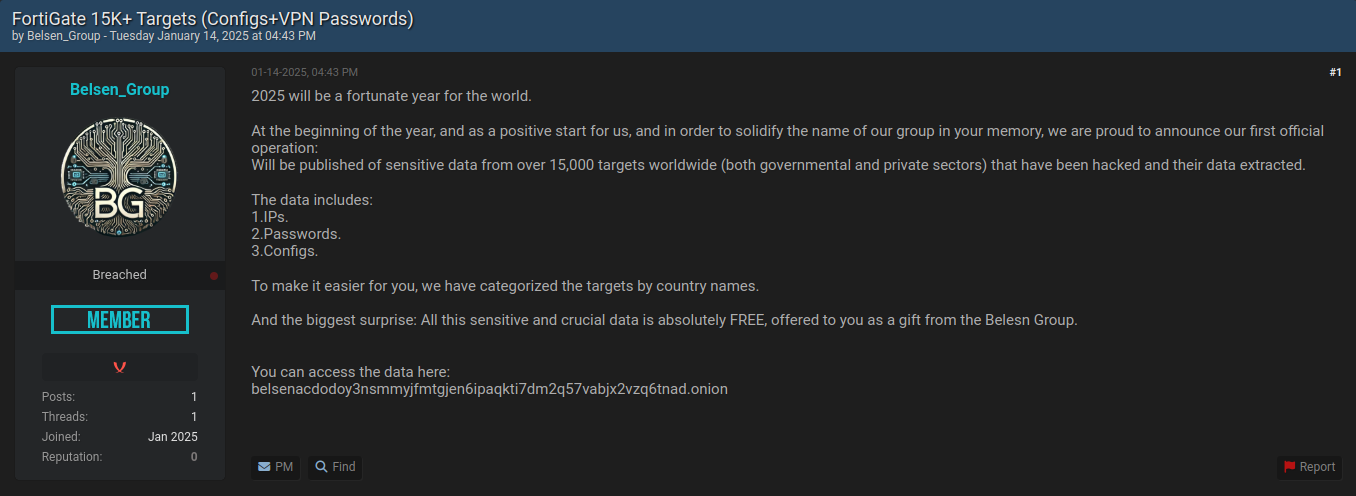

El 14 de enero, un grupo de hackers conocido como Belsen filtró datos de configuración de más de 15.000 cortafuegos Fortinet FortiGate en la dark web de forma gratuita. Los datos filtrados incluyen configuraciones completas de cortafuegos y credenciales de usuario VPN en texto plano, organizadas por país y dirección IP. Los datos de configuración incluyen números de serie de dispositivos, modelos, certificados de gestión y mucho más. Se trata de una infracción grave, ya que cualquiera podría aprovechar esta información para infiltrarse en las redes comprometidas.

Un grupo apodado "Belsen_Group" filtró configuraciones de cortafuegos y credenciales de VPN que aparentemente se obtuvieron en 2022

El investigador Kevin Beaumont realizó un análisis inicial de los archivos y descubrió pruebas que vinculan estos compromisos a CVE-2022-40684una vulnerabilidad de día cero de elusión de autenticación revelada en octubre de 2022:

"Los datos parecen haber sido ensamblados en octubre de 2022, como una vuln de día cero. Por alguna razón, se ha publicado hoy, poco más de 2 años después".

Aunque los datos tienen más de dos años, es probable que sigan siendo relevantes y capaces de causar daños. Las reglas de configuración de los cortafuegos, en particular, tienden a permanecer inalteradas a menos que un incidente de seguridad específico provoque una actualización. También es muy posible, por supuesto, que algunos de estos cortafuegos hayan cambiado de propietario en el ínterin, pero estos casos tampoco son comunes.

Fortinet, un proveedor de seguridad de red ampliamente utilizado, se ha enfrentado a un escrutinio continuo por su historial de vulnerabilidades de seguridad, siendo sus cortafuegos FortiGate blanco frecuente de ataques. De hecho, el mismo día de esta reciente filtración, Fortinet reveló un nuevo bypass de autenticación crítico de día cero (CVE-2024-55591) que está siendo activamente explotado en campañas dirigidas a cortafuegos FortiGate, especialmente aquellos con interfaces de administración expuestas públicamente a Internet.

Se ha creado un repositorio GitHub con una lista de las IP afectadas para ayudar a las organizaciones a determinar su exposición: https://github.com/arsolutioner/fortigate-belsen-leak/blob/main/affected_ips.txt

El propio grupo de Belsen es nuevo en la escena, ya que se ha unido al foro recientemente, el 3 de enero.

Para comprender mejor el nivel actual de exposición y el alcance potencial de los daños, enriquecimos la lista de IP comprometidas utilizando datos de Censys .

Alcance de la exposición

De las 15.469 IP afectadas enumeradas en la filtración, un escaneado de Censys a partir de 17 de enero2025 encontró que:

- 8.469 IP (54,75%) siguen en línea y accesibles en las exploraciones.

- 5.086 IPs (32,88%) siguen exponiendo las interfaces de inicio de sesión FortiGate comprometidas (principalmente en el puerto 443).

Aunque ningún país o red domina el mapa de exposición, México, Tailandia y Estados Unidos destacan por albergar el mayor número de dispositivos afectados, con una presencia significativa también observada en la red UniNet.

El impacto potencial global se ve mitigado en cierta medida por el hecho de que aproximadamente un tercio de las IP filtradas están exponiendo activamente sus páginas de acceso web al cortafuegos FortiGate. Sin embargo, esto significa que más de 5.000 hosts son potencialmente vulnerables.

¿Qué se puede hacer?

Comprueba si alguna de tus IPs ha sido comprometida: https://github.com/arsolutioner/fortigate-belsen-leak/blob/main/affected_ips.txt

Según los informes, estos hosts fueron vulnerados en 2022 a través de CVE-2022-40684. Es probable que sea demasiado tarde para parchear contra esa vulnerabilidad en particular si usted ha sido comprometido; de todos modos, actualice sus credenciales de VPN de administrador y monitoree el acceso no autorizado.

Además, se recomienda encarecidamente parchear contra el último día cero de FortiOS activamente explotado, CVE-2024-55591:

| Versión vulnerable |

Parche |

| FortiOS 7.0.0 a 7.0.16 |

Actualización a 7.0.17 o superior |

| FortiProxy 7.2.0 a 7.2.12 |

Actualización a 7.2.13 o superior |

| FortiProxy 7.0.0 a 7.0.19 |

Actualización a 7.0.20 o superior |

Referencias: