Résumé

- Un nouveau groupe de pirates a divulgué des configurations complètes de pare-feu Fortinet FortiGate, y compris des identifiants en clair, pour plus de 15 000 appareils à partir d'une compromission datant de 2022.

- Au 17 janvier, sur les 15 469 hôtes distincts compromis, plus de la moitié sont toujours en ligne et accessibles par balayage, et 5,086 (32.88%) exposent toujours leurs interfaces de connexion web FortiGate. Il n'y a pas eu de fluctuations majeures de ce nombre depuis la fuite.

- Une liste complète des adresses IP affectées a été partagée sur GitHub : https://github.com/arsolutioner/fortigate-belsen-leak/blob/main/affected_ips.txt. Vérifiez si l'un de vos appareils a été compromis dès que possible.

Contexte

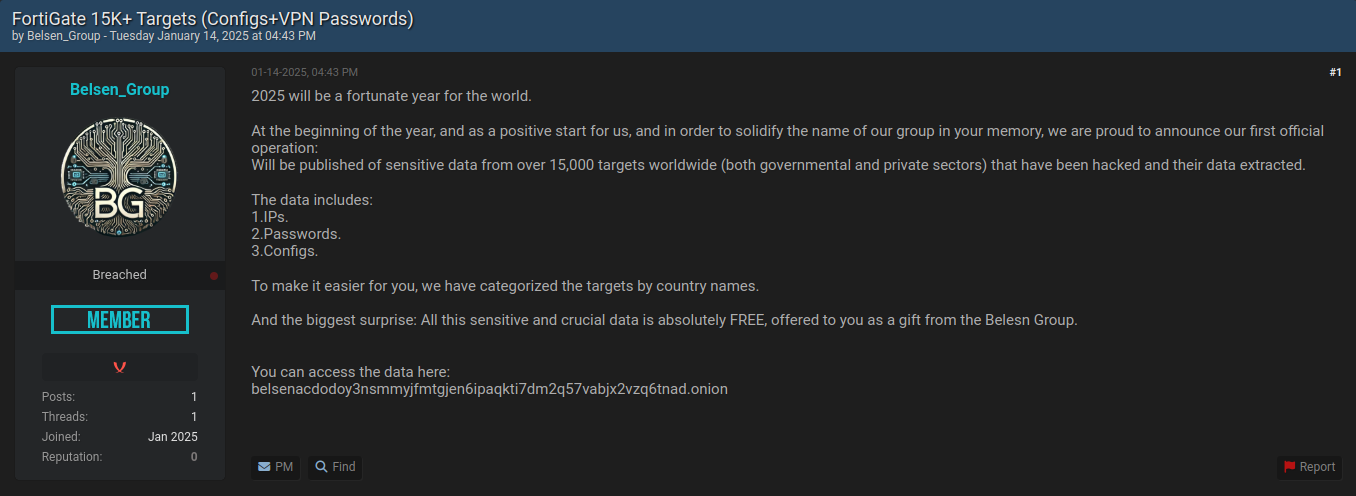

Le 14 janvier, un groupe de hackers connu sous le nom de Belsen a diffusé gratuitement sur le dark web les données de configuration de plus de 15 000 firewalls FortiGate de Fortinet. Les données divulguées comprennent des configurations complètes de pare-feu et des identifiants d'utilisateur VPN en clair, organisés par pays et par adresse IP. Les données de configuration comprennent les numéros de série des appareils, les modèles, les certificats de gestion, etc. Il s'agit d'une violation grave, car n'importe qui pourrait exploiter ces informations pour infiltrer les réseaux compromis.

Un groupe baptisé "Belsen_Group" a divulgué des configurations de pare-feu et des informations d'identification VPN qui auraient été obtenues en 2022.

Le chercheur Kevin Beaumont a effectué une une première analyse des fichiers et a découvert des preuves liant ces compromissions à la CVE-2022-40684une vulnérabilité zero-day de contournement d'authentification divulguée en octobre 2022 :

Les données semblent avoir été rassemblées en octobre 2022, en tant que vulnérabilité de type "zero-day". Pour une raison quelconque, elles ont été publiées aujourd'hui, un peu plus de deux ans plus tard."

Bien que ces données datent de plus de deux ans, elles sont probablement encore pertinentes et capables de causer des dommages. Les règles de configuration des pare-feux, en particulier, ont tendance à rester inchangées, à moins qu'un incident de sécurité spécifique n'entraîne une mise à jour. Il est également tout à fait possible, bien sûr, que certains de ces pare-feu aient changé de propriétaire entre-temps, mais de tels cas sont également peu fréquents.

Fortinet, un fournisseur de sécurité réseau très répandu, a fait l'objet d'un examen minutieux en raison de ses antécédents en matière de vulnérabilités de sécurité, ses pare-feux FortiGate étant fréquemment la cible d'attaques. En fait, le jour même de cette récente fuite, Fortinet a a révélé un nouveau jour zéro de contournement d'authentification critique (CVE-2024-55591) qui est activement activement exploité dans des campagnes visant les firewalls FortiGate, en particulier ceux dont l'interface d'administration est publiquement exposée à l'internet.

Un dépôt GitHub a été créé avec une liste d'adresses IP affectées pour aider les organisations à déterminer leur exposition : https://github.com/arsolutioner/fortigate-belsen-leak/blob/main/affected_ips.txt

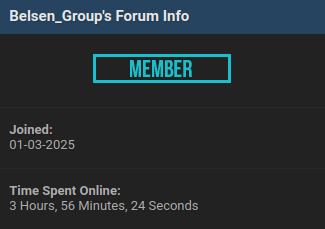

Le groupe Belsen lui-même est nouveau sur la scène, puisqu'il n'a rejoint le forum que récemment, le 3 janvier.

Pour mieux comprendre le niveau actuel d'exposition et l'ampleur potentielle des dommages, nous avons enrichi la liste des adresses IP compromises à l'aide des données du site Censys .

L'étendue de l'exposition

Sur les 15 469 adresses IP distinctes répertoriées dans la brèche, un balayage de Censys à partir de 17 janvier2025 a révélé que

- 8 469 IP (54,75 %) sont toujours en ligne et accessibles par balayage.

- 5 086 IP (32,88 %) continuent d'exposer les interfaces de connexion FortiGate compromises (principalement sur le port 443).

Bien qu'aucun pays ou réseau ne domine la carte de l'exposition, le Mexique, la Thaïlande et les États-Unis se distinguent comme hébergeant le plus grand nombre d'appareils affectés, avec une présence significative également observée sur le réseau UniNet.

L'impact potentiel global est quelque peu atténué par le fait que environ un tiers des IP ayant fait l'objet d'une fuite exposent activement les pages d'accès web de leur pare-feu FortiGate. Cependant, cela signifie toujours que plus de 5 000 hôtes sont potentiellement vulnérables.

Que peut-on faire ?

Vérifiez si l'une de vos adresses IP a été compromise : https://github.com/arsolutioner/fortigate-belsen-leak/blob/main/affected_ips.txt

Ces hôtes auraient été violés en 2022 via la CVE-2022-40684. Il est probablement trop tard pour appliquer un correctif contre cette vulnérabilité particulière si vous avez été compromis ; quoi qu'il en soit, mettez à jour vos identifiants VPN d'administrateur et surveillez l'absence d'accès non autorisé.

En outre, il est fortement recommandé d'appliquer un correctif contre le dernier jour zéro FortiOS activement exploité, CVE-2024-55591:

| Version vulnérable |

Rapiécer |

| FortiOS 7.0.0 à 7.0.16 |

Mise à jour vers la version 7.0.17 ou supérieure |

| FortiProxy 7.2.0 à 7.2.12 |

Mise à jour vers la version 7.2.13 ou supérieure |

| FortiProxy 7.0.0 à 7.0.19 |

Mise à jour vers la version 7.0.20 ou supérieure |

Références :