Richtigstellen der Daten

Zusammenfassung

- Zwanzig verschiedene End-of-Life-Gerätemodelle von D-Link Network-Attached Storage sind anfällig für eine kritische Sicherheitslücke, die zu einer Remotecodeausführung führen kann.

- Viele Medien berichten, dass mehr als 92.000 Hosts für diese Sicherheitslücke anfällig sind, aber nach genauer Analyse scheint dies nicht der Fall zu sein.

- Censys stellt fest, dass weniger als 6.000 dieser Geräte mit dem Internet verbunden sind. Dies ist immer noch sehr hoch, aber weit weniger als die gemeldeten Zahlen.

Analyse

Am 3. April 2024 wurde eine kritische Sicherheitsanfälligkeit in mehreren auslaufenden D-Link-Geräten für Network-Attached Storage (NAS) bekannt gegeben. Diese Sicherheitsanfälligkeit kann zu Remotecodeausführung (RCE) gegen einen bestimmten API-Endpunkt führen, der hartcodierte Anmeldeinformationen für den Benutzernamen "messagebus" mit einer leeren Zeichenfolge als Kennwort verwendet. Da diese Geräte das Ende ihrer Lebensdauer erreicht haben, wird es keine Patches für diese Sicherheitslücke geben. Das bedeutet, dass jedes Gerät, das online ist und auf dem eines dieser Geräte läuft, als anfällig gilt.

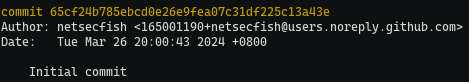

Der Autor, netsecfish, hat Details über die Sicherheitslücke letzten Monat öffentlich gemacht. Obwohl die Informationen über diese Sicherheitslücke seit dem 26. März in einem GitHub-Repository zu finden waren, schien die Welt erst am 4. April 2024 davon Notiz zu nehmen, als ein Artikel über die Sicherheitslücke auf securityonline.info veröffentlicht wurde (zumindest war dies die erste Erwähnung, die wir finden konnten).

Da es sich um eine Sicherheitslücke handelt, die extrem leicht auszunutzen ist und deren Details fast unmittelbar nach der Veröffentlichung bekannt wurden, konzentrierten sich viele Schlagzeilen im Internet auf die potenziell weitreichenden Auswirkungen, die eine Massenhacking-Kampagne auf Internetressourcen haben könnte. Mit Schlagzeilen wie "92.000+ internetfähige D-Link NAS-Geräte über Backdoor zugänglich", "Kritische Übernahme-Schwachstellen in 92000 D-Link-Geräten" und "Kritische Schwachstellen machen 92000 D-Link NAS-Geräte angreifbar", schien dies eine große Sache zu sein.

Censys begann mit der Untersuchung der 92.000 NAS-Geräte von D-Link, die dem Internet ausgesetzt sind. Wir waren erschrocken, als wir feststellten, dass unsere Ergebnisse stark von dieser Zahl abwichen-So sehr, dass wir dachten, wir müssten etwas falsch gemacht haben, da mehrere Medien ähnliche Zahlen genannt hatten.

Wir optimierten und überprüften unsere Suche weiter und erhielten immer wieder die gleichen Ergebnisse. Da wir uns immer noch nicht ganz sicher waren, beschlossen wir, die Quelle dieser Zahl von mehr als 92.000 aufzuspüren, und das war der Punkt, an dem sich die Dinge zu entwirren begannen.

Am 26. März 2024 stellte die Person, die hinter dem Hinweis steht, zwei Screenshots in ihr GitHub-Repository ein:

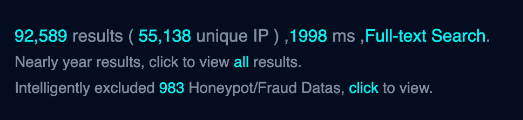

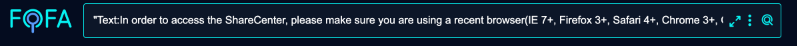

Von den beiden hochgeladenen Screenshots war einer ein Suchergebnis eines anderen Netzwerk-Scan-Produkts, FOFA, und die Zahl 92.000+ scheint von diesem zu stammen. Möglicherweise hat der ursprüngliche Autor die Ergebnisse, die er gesehen hat, jedoch falsch interpretiert, da 92.000 Hosts nicht einmal in seinem Screenshot erwähnt werden. Es wird jedoch 92.589 erwähnt, allerdings für die Anzahl der Dienste. Unten sehen Sie einen Ausschnitt aus dem Screenshot des Autors, der nur 55.138 Hosts ("unique IP") in diesen Ergebnissen zeigt.

55.138 ist immer noch ein beträchtlicher Unterschied zu unseren Daten, also haben wir die FOFA-Ergebnisse untersucht, um die Diskrepanzen zu verstehen. Und in der Tat stimmten die Ergebnisse mit dem Original-Screenshot überein, aber eine der Überschriften in der Ergebnisbeschreibung fiel uns auf:

"Fast-Jahres-Ergebnisse, klicken Sie, um alle Ergebnisse zu sehen."

Für uns las sich dieser Text wie eine schlechte englische Übersetzung, und wir wussten auch, dass FOFA ein in China ansässiges Unternehmen ist und wir deren englische Übersetzungen sahen, also schalteten wir die Anwendung auf Chinesisch um und sahen dies:

"显示一年内数据,点击 all 查看所有"

Wenn man diesen Text durch Google Translate laufen lässt, erhält man ein etwas anderes, aber aussagekräftigeres Ergebnis als die Originalübersetzung:

"Daten innerhalb eines Jahres anzeigen, zum Anzeigen alle anklicken"

Nun, das ist verdächtig.

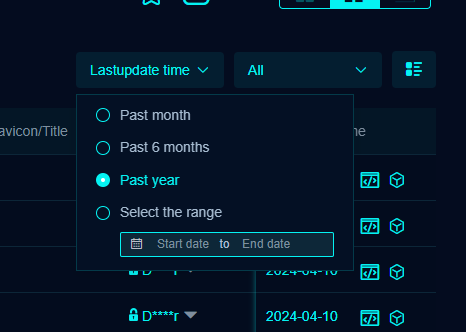

Bei den auf der FOFA-Website angezeigten Ergebnissen handelt es sich standardmäßig nicht um die aktuelle Liste der Hosts, sondern um alle Hosts des vergangenen Jahres, unabhängig davon, ob sie derzeit aktiv sind oder nicht.

Wir haben außerdem festgestellt, dass viele der Host-Ergebnisse Wochen oder Monate alt waren und daher den tatsächlichen Fallout-Radius dieser Schwachstelle nicht genau wiedergaben.

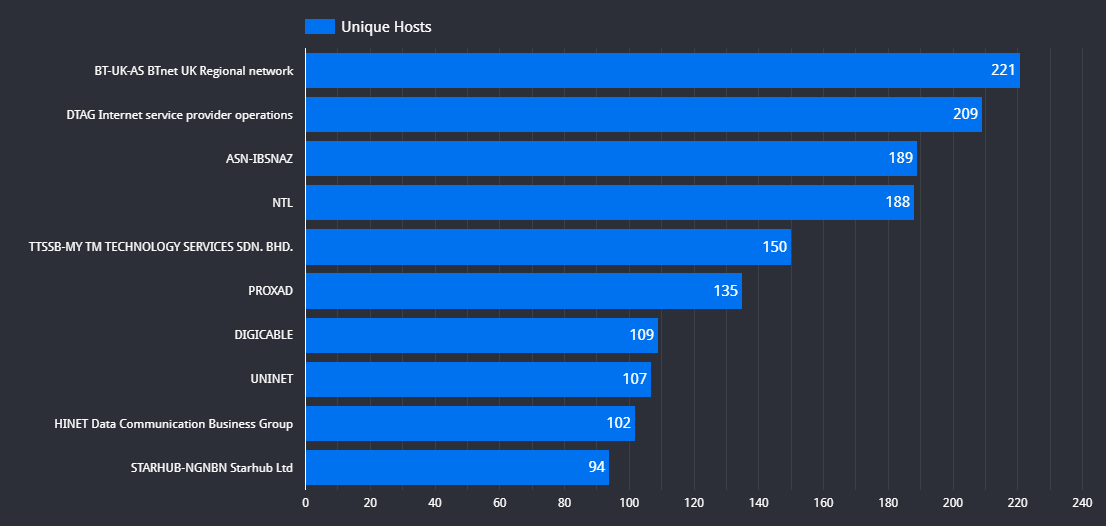

Diese Tatsache ist von Bedeutung, da die meisten Hosts, auf denen diese D-Link NAS-Geräte laufen, in privaten Netzwerken zu finden sind und die Wahrscheinlichkeit höher ist, dass ein Host ausfällt und regelmäßig mit einer anderen IP-Adresse wiederhergestellt wird. Hosts in privaten Netzwerken kommen und gehen, so dass die Betrachtung über ein Jahr hinweg nicht nur zu doppelten Geräten (nur mit anderen IP-Adressen) führt, sondern auch ungenau ist, wenn man behauptet, dass "92k Hosts anfällig sind". Aus dem nachstehenden Diagramm geht hervor, dass jedes Netz mit der höchsten Anzahl dieser Hosts Internetdienste für Privatkunden anbietet.

|

| Autonomes System |

Wohngebäude? |

Host-Zahl |

| BT-UK-AS |

YES |

221 |

| DTAG Internet |

YES |

209 |

| ASN-IBSNAZ |

YES |

189 |

| NTL |

YES |

188 |

| TTSSB-MY |

YES |

150 |

| PROXAD |

YES |

135 |

| DIGICABLE |

YES |

109 |

| UNINET |

YES |

107 |

| HINET |

YES |

102 |

| STARHUB |

YES |

94 |

|

Wir haben auch festgestellt, dass eine Reihe von Hosts, die in diesen Ergebnissen enthalten waren, eine Open-Source-Alternative zur DLink NAS-Firmware namens Alt-F verwendeten, die nicht anfällig nicht anfällig für dieses CVE ist und sich selbst wie folgt beschreibt:

"Alt-F bietet eine freie und quelloffene Alternativ-Firmware für den DLINK DNS-320/320L/321/323/325/327L und DNR-322L."

Kurz gesagt, es gibt nicht 92.289 Hosts, auf denen ein D-Link NAS-Gerät läuft, oder 55.138 Hosts, wie der Screenshot glauben machen will. Unsere Ergebnisse zeigen, dass nur 5.916 Hosts mit den im CVE veröffentlichten Indikatoren übereinstimmen.

Nachfolgend finden Sie die rohe Censys Suchanfrage, die Sie verwenden können, um diese Hosts zu finden; es ist zu beachten, dass ein Forschungs- oder Profikonto erforderlich ist, um reguläre Ausdrücke zu verwenden.

services: ((

tls.certificates.leaf_data.issuer.common_name=/DNS-320L([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-325([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-327L([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-340L([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-320([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-320LW([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-345([a-fA-F0-9]{12}|-.*)/

or http.response.body: "<img border=\"0\" src=\"/web/images/logo.png\""

or (

http.response.headers.key: `WWW-Authenticate`

and http.response.headers.value.headers: {

`Basic realm=\"DNR-322L\"`, `Basic realm=\"DNR-202L\"`

}

))

and not (

http.response.html_title:"ALT-F"

)

)

Die gleichen Hosts können auch mit kostenlosen Konten über die folgende Suchanfrage gefunden werden, aber zum Zeitpunkt der Erstellung dieses Artikels (12. April 2024) müssen die Software-Labels noch vollständig indexiert werden, so dass diese Ergebnisse unvollständig sein können, bis dieser Prozess abgeschlossen ist (innerhalb der nächsten 48 Stunden).

services.software: (

vendor: "D-Link"

and product={

"DNS-320L","DNS-325","DNS-327L",

"DNS-340L","DNR-202L","DNS-320",

"DNS-320LW","DNR-322L","DNS-345","ShareCenter"})

Vielleicht ist Ihnen aufgefallen, dass wir "ShareCenter" in beide Abfragen aufgenommen haben. Das liegt daran, dass nicht jedes Gerät, auf dem das ShareCenter von D-Link läuft, explizit angibt, welches Modell es verwendet; wir fügen es nur ein, weil es in der Abfrage des ursprünglichen Autors in dessen Screenshot enthalten war:

Doch selbst wenn man alle ShareCenter-Dienste einbezieht, liegen die tatsächlichen Zahlen noch weit unter den angegebenen 92.000.

Es gibt zwei zusätzliche Methoden, die man anwenden kann, um die Modellinformationen von diesen ShareCenter-Diensten zu beziehen, wenn sie diese Daten nicht ausdrücklich bereitstellen:

- Ausgabe einer "GET"-Anfrage an den Pfad /cgi-bin/info.cgi - der vom Autor der Sicherheitslücke, die wir gerade besprechen, gefunden wurde

- Ausstellen einer "GET"-Anfrage an den Pfad /xml/info.xml - ein weiterer Endpunkt, den wir bei unserer Recherche entdeckt haben.

~ % curl http://$HOST:$PORT/xml/info.xml

<info>

<ip>X.X.X.X</ip>

<device>dlink-03BFF4</device>

<hw_ver>DNS-325</hw_ver>

<version>1.05</version>

<url>http://www.dlink.com/</url>

</info>

Zeitleiste der Ereignisse

2024-03-26

"Am 26. März 2024 wurden wir von einem Drittanbieter für Sicherheitsforschung, der VulDB Coordination, auf eine Enthüllung aufmerksam gemacht."

2024-04-03

2024-04-04

2024-04-06

2024-04-07

2024-04-08

2024-04-10

Referenzen

Nachfolgend finden Sie eine Tabelle mit allen betroffenen D-Link-Modellen, die aus dem offiziellen D-Link-Beratung.

| Modell |

Ende der Nutzungsdauer |

Schlussfolgerung |

| DNS-120 |

01/01/09 : Link |

Gerät ausmustern & austauschen |

| DNR-202L |

06/30/2020 : Link |

Gerät ausmustern & austauschen |

| DNS-315L |

09/11/2014 |

Gerät ausmustern & austauschen |

| DNS-320 |

12/1/2018 : Link |

Gerät ausmustern & austauschen |

| DNS-320L |

05/31/2020 : Link |

Gerät ausmustern & austauschen |

| DNS-320LW |

05/31/2020 |

Gerät ausmustern & austauschen |

| DNS-321 |

5/5/2013: Link |

Gerät ausmustern & austauschen |

| DNR-322L |

11/30/2021 : Link |

Gerät ausmustern & austauschen |

| DNS-323 |

5/5/2013 : Link |

Gerät ausmustern & austauschen |

| DNS-325 |

09/01/2017 : Link |

Gerät ausmustern & austauschen |

| DNS-326 |

6/30/2013 : Link |

Gerät ausmustern & austauschen |

| DNS-327L |

05/31/2020 : Link |

Gerät ausmustern & austauschen |

| DNR-326 |

2/28/2018 : Link |

Gerät ausmustern & austauschen |

| DNS-340L |

07/31/2019 : Link |

Gerät ausmustern & austauschen |

| DNS-343 |

2/28/2020 : Link |

Gerät ausmustern & austauschen |

| DNS-345 |

2/1/2019 : Link |

Gerät ausmustern & austauschen |

| DNS-726-4 |

7/1/2014 : Link |

Gerät ausmustern & austauschen |

| DNS-1100-4 |

6/1/2018 : Link |

Gerät ausmustern & austauschen |

| DNS-1200-05 |

4/30/2020 : Link |

Gerät ausmustern & austauschen |

| DNS-1550-04 |

4/30/2020 : Link |

Gerät ausmustern & austauschen |