Remettre les pendules à l'heure

Résumé

- Vingt modèles différents de périphériques de stockage en réseau D-Link en fin de vie présentent une vulnérabilité de niveau critique, qui peut entraîner l'exécution d'un code à distance.

- De nombreux médias rapportent que plus de 92 000 hôtes sont vulnérables à cet exploit, mais après une analyse approfondie, il semble que ce ne soit pas le cas.

- Censys observe que moins de 6 000 de ces appareils sont connectés à l'internet. C'est encore très élevé, mais bien moins que les chiffres rapportés.

Analyse

Le 3 avril 2024, une vulnérabilité de niveau critique a été annoncée dans plusieurs appareils D-Link en fin de vie utilisés pour le stockage en réseau (NAS). Cette vulnérabilité peut entraîner l'exécution de code à distance (RCE) contre un point de terminaison API spécifique qui utilise des informations d'identification codées en dur pour le nom d'utilisateur "messagebus" avec une chaîne vide pour le mot de passe. Ces appareils étant arrivés en fin de vie, il n'y aura pas de correctifs pour cette vulnérabilité. Cela signifie que tout appareil en ligne utilisant l'un de ces dispositifs est supposé être vulnérable.

L'auteur, netsecfish, a publié les détails de la vulnérabilité le mois dernier par le biais d'une divulgation publique . Bien que les informations relatives à cette vulnérabilité se trouvent dans un dépôt GitHub depuis le 26 mars, le monde n'a pas semblé y prêter attention avant le 4 avril 2024, date à laquelle un article sur la vulnérabilité a été publié sur securityonline.info (du moins, c'est la première mention que nous avons pu trouver).

Étant donné que cette vulnérabilité est distante, qu'elle est extrêmement facile à exploiter et que les détails ont été rendus publics presque immédiatement après sa publication, de nombreux titres sur l'internet se sont concentrés sur l'impact potentiel à grande échelle qu'une campagne de piratage de masse pourrait avoir sur les actifs de l'internet. Avec des titres tels que "92 000+ appareils NAS D-Link connectés à l'internet accessibles par une porte dérobée", "Vulnérabilités critiques de prise de contrôle dans 92 000 appareils D-Link" et "Des failles critiques rendent 92 000 appareils NAS D-Link vulnérables", l'affaire paraissait énorme.

Censys a commencé à enquêter sur les 92 000 périphériques NAS de D-Link exposés à l'internet. Nous avons été surpris de découvrir que nos résultats différaient considérablement de ce chiffre-à tel point que nous avons pensé que nous devions faire quelque chose de mal, étant donné que de nombreux médias avaient cité des chiffres similaires.

Nous avons continué à affiner et à valider nos recherches et nous avons obtenu les mêmes résultats à plusieurs reprises. N'étant qu'à moitié sûrs de nous, nous avons décidé de rechercher la source de ce nombre de plus de 92 000, et c'est là que les choses ont commencé à se gâter.

Le 26 mars 2024, la personne à l'origine de l'avis a publié deux captures d'écran sur son dépôt GitHub :

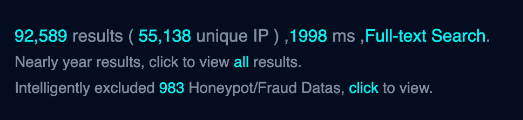

Sur les deux captures d'écran téléchargées, l'une était un résultat de recherche provenant d'un autre produit d'analyse de réseau, FOFA, et le nombre 92 000+ semble provenir de ce produit. Cependant, l'auteur original a peut-être mal interprété les résultats qu'il a vus, car il n'est pas fait mention de 92 000 hôtes, même dans sa capture d'écran. En revanche, il mentionne bien 92 589, mais pour le nombre de services. Vous trouverez ci-dessous un extrait de la capture d'écran de l'auteur montrant seulement 55 138 hôtes ("IP uniques") dans ces résultats.

Le chiffre de 55 138 euros est encore très différent de ce que nous avons constaté dans nos données, c'est pourquoi nous avons exploré les résultats de l'OFAJ pour comprendre les écarts. Et oui, leurs résultats correspondaient à ce qui était affiché dans la capture d'écran originale, mais l'un des titres de la description des résultats a attiré notre attention:

"Résultats de l'année en cours, cliquez pour voir tous les résultats.

Pour nous, ce texte ressemblait à une mauvaise traduction anglaise, et nous savions également que la FOFA était une organisation basée en Chine et que nous voyions ses traductions anglaises :

"显示一年内数据,点击 all 查看所有"

Ce texte, lorsqu'il est passé par Google Translate, donne un résultat légèrement différent mais plus significatif que la traduction originale :

"Afficher les données dans un délai d'un an, cliquer sur tout pour afficher tout".

C'est suspect.

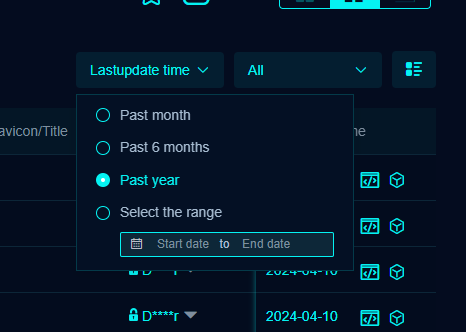

Par défaut, les résultats affichés sur le site web de l'OFAJ ne sont pas la liste actuelle des hôtes ; il s'agit de tous les hôtes vus au cours de l'année écoulée, qu'ils soient ou non en activité.

Nous avons également vérifié ce point en confirmant que de nombreux résultats obtenus par l'hôte dataient de plusieurs semaines, voire de plusieurs mois, et ne représentaient donc pas avec précision le rayon de retombées réel de cette vulnérabilité.

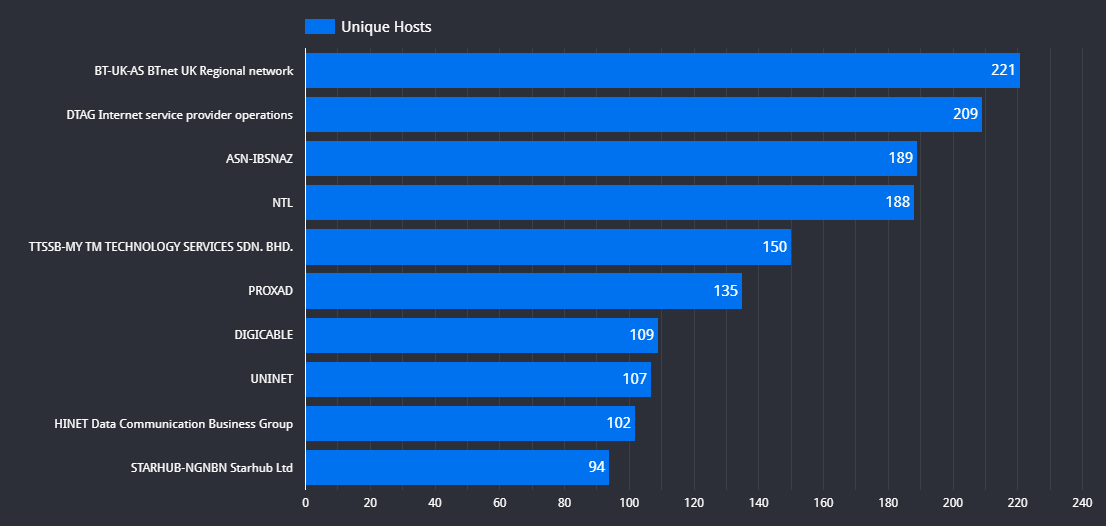

Ce fait est important car la plupart des hôtes utilisant ces périphériques NAS D-Link se trouvent sur des réseaux résidentiels, et il y a plus de chances qu'un hôte tombe en panne et revienne régulièrement avec une adresse IP différente. Les hôtes sur les réseaux résidentiels vont et viennent, de sorte qu'en les examinant sur une année, on obtient non seulement des dispositifs dupliqués (simplement avec des adresses IP différentes), mais il est également inexact d'affirmer que "92k hôtes sont vulnérables". Le graphique ci-dessous montre que tous les réseaux qui comptent le plus grand nombre de ces hôtes fournissent des services internet résidentiels.

|

| Système autonome |

Résidentiel ? |

Nombre d'hôtes |

| BT-UK-AS |

OUI |

221 |

| DTAG Internet |

OUI |

209 |

| ASN-IBSNAZ |

OUI |

189 |

| NTL |

OUI |

188 |

| TTSSB-MY |

OUI |

150 |

| PROXAD |

OUI |

135 |

| DIGICABLE |

OUI |

109 |

| UNINET |

OUI |

107 |

| HINET |

OUI |

102 |

| STARHUB |

OUI |

94 |

|

Nous avons également remarqué qu'un ensemble d'hôtes inclus dans ces résultats utilisait une alternative open-source au micrologiciel DLink NAS appelée Alt-F, qui n'est pas vulnérable. pas vulnérable vulnérable à ce CVE et se décrit comme suit :

"Alt-F fournit un firmware alternatif libre et open source pour les DLINK DNS-320/320L/321/323/325/327L et DNR-322L".

En bref, il n'y a pas 92 289 hôtes utilisant un périphérique NAS D-Link ou 55 138 hôtes, comme la capture d'écran voudrait le faire croire. Nos résultats montrent que seuls 5 916 hôtes correspondent aux indicateurs publiés dans le CVE.

Vous trouverez ci-dessous la requête de recherche brute Censys que vous pouvez utiliser pour trouver ces hôtes; il convient de noter qu'un compte de niveau recherche ou pro est nécessaire pour utiliser les expressions régulières.

services: ((

tls.certificates.leaf_data.issuer.common_name=/DNS-320L([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-325([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-327L([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-340L([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-320([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-320LW([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-345([a-fA-F0-9]{12}|-.*)/

or http.response.body: "<img border=\"0\" src=\"/web/images/logo.png\""

or (

http.response.headers.key: `WWW-Authenticate`

and http.response.headers.value.headers: {

`Basic realm=\"DNR-322L\"`, `Basic realm=\"DNR-202L\"`

}

))

and not (

http.response.html_title:"ALT-F"

)

)

Les mêmes hôtes peuvent également être trouvés avec des comptes gratuits en utilisant la requête de recherche suivante, mais au moment de la rédaction de ce document (12 avril 2024), les étiquettes des logiciels n'ont pas encore été entièrement indexées, de sorte que ces résultats peuvent être incomplets jusqu'à ce que ce processus soit terminé (dans les 48 heures à venir).

services.software: (

vendor: "D-Link"

and product={

"DNS-320L","DNS-325","DNS-327L",

"DNS-340L","DNR-202L","DNS-320",

"DNS-320LW","DNR-322L","DNS-345","ShareCenter"})

Vous avez peut-être remarqué que nous avons inclus "ShareCenter" dans les deux requêtes. En effet, tous les appareils utilisant le ShareCenter de D-Link n'indiquent pas explicitement le modèle qu'ils utilisent ; nous l'avons inclus uniquement parce qu'il figurait dans la requête de l'auteur original dans sa capture d'écran :

Cependant, même en incluant tous les services ShareCenter, les chiffres réels sont encore bien inférieurs aux 92 000 annoncés.

Il existe deux méthodes supplémentaires pour extraire les informations de modèle de ces services ShareCenter s'ils ne fournissent pas explicitement ces données :

- Envoyer une requête "GET" au chemin /cgi-bin/info.cgi - qui a été trouvé par l'auteur de la vulnérabilité dont nous discutons en ce moment.

- Emettre une requête "GET" vers le chemin /xml/info.xml - un autre point d'accès que nous avons découvert au cours de nos recherches.

~ % curl http://$HOST:$PORT/xml/info.xml

<info>

<ip>X.X.X.X</ip>

<device>dlink-03BFF4</device>

<hw_ver>DNS-325</hw_ver>

<version>1.05</version>

<url>http://www.dlink.com/</url>

</info>

Chronologie des événements

2024-03-26

"Le 26 mars 2024, une recherche de sécurité tierce partie, VulDB Coordination, a porté une divulgation publique à notre attention.

2024-04-03

2024-04-04

2024-04-06

2024-04-07

2024-04-08

2024-04-10

Références

Vous trouverez ci-dessous un tableau de tous les modèles D-Link concernés, extrait de l'avis officiel de D-Link. avis officiel de D-Link.

| Modèle |

Fin de vie |

Conclusion |

| DNS-120 |

01/01/09 : Lien |

Retirer et remplacer le dispositif |

| DNR-202L |

06/30/2020 : Lien |

Retirer et remplacer le dispositif |

| DNS-315L |

09/11/2014 |

Retirer et remplacer le dispositif |

| DNS-320 |

12/1/2018 : Lien |

Retirer et remplacer le dispositif |

| DNS-320L |

05/31/2020 : Lien |

Retirer et remplacer le dispositif |

| DNS-320LW |

05/31/2020 |

Retirer et remplacer le dispositif |

| DNS-321 |

5/5/2013 : Lien |

Retirer et remplacer le dispositif |

| DNR-322L |

11/30/2021 : Lien |

Retirer et remplacer le dispositif |

| DNS-323 |

5/5/2013 : Lien |

Retirer et remplacer le dispositif |

| DNS-325 |

09/01/2017 : Lien |

Retirer et remplacer le dispositif |

| DNS-326 |

6/30/2013 : Lien |

Retirer et remplacer le dispositif |

| DNS-327L |

05/31/2020 : Lien |

Retirer et remplacer le dispositif |

| DNR-326 |

2/28/2018 : Lien |

Retirer et remplacer le dispositif |

| DNS-340L |

07/31/2019 : Lien |

Retirer et remplacer le dispositif |

| DNS-343 |

2/28/2020 : Lien |

Retirer et remplacer le dispositif |

| DNS-345 |

2/1/2019 : Lien |

Retirer et remplacer le dispositif |

| DNS-726-4 |

7/1/2014 : Lien |

Retirer et remplacer le dispositif |

| DNS-1100-4 |

6/1/2018 : Lien |

Retirer et remplacer le dispositif |

| DNS-1200-05 |

4/30/2020 : Lien |

Retirer et remplacer le dispositif |

| DNS-1550-04 |

4/30/2020 : Lien |

Retirer et remplacer le dispositif |