Aclarar las cosas

Resumen

- Se ha descubierto que veinte modelos diferentes de dispositivos de almacenamiento en red de D-Link al final de su vida útil son susceptibles a una vulnerabilidad de nivel crítico, que puede dar lugar a una ejecución remota de código.

- Muchos medios están informando de que hay más de 92.000 hosts vulnerables a este exploit, pero tras un análisis detallado, no parece ser el caso.

- Censys observa que menos de 6.000 de estos dispositivos están conectados a Internet. Esta cifra sigue siendo muy alta, pero muy inferior a las cifras comunicadas.

Análisis

El 3 de abril de 2024, se anunció una vulnerabilidad de nivel crítico en varios dispositivos D-Link al final de su vida útil utilizados para almacenamiento conectado a red (NAS). Esta vulnerabilidad puede dar lugar a la ejecución remota de código (RCE) contra un punto final de API específico que utiliza credenciales codificadas para el nombre de usuario "messagebus" con una cadena vacía como contraseña. Dado que estos dispositivos han llegado al final de su vida útil, no habrá parches para esta vulnerabilidad. Esto significa que cualquier dispositivo en línea que está ejecutando uno de estos se supone que es vulnerable.

El autor, netsecfish, dio a conocer detalles sobre la vulnerabilidad el mes pasado a través de una divulgación pública . A pesar de que la información sobre esta vulnerabilidad ha estado en un repositorio de GitHub desde el 26 de marzo, el mundo no pareció darse por enterado hasta alrededor del 4 de abril de 2024, cuando se publicó un artículo sobre la vulner abilidad en securityonline.info (al menos, esta fue la primera mención que pudimos encontrar).

Dado que esta vulnerabilidad es remota, extremadamente fácil de explotar y que los detalles se hicieron públicos casi inmediatamente después de su publicación, muchos de los titulares en Internet se centraron en el posible impacto generalizado que una campaña de pirateo masivo podría tener en los activos de Internet. Con titulares como "Más de 92.000 dispositivos NAS de D-Link conectados a Internet son accesibles a través de una puerta trasera", "Vulnerabilidades críticas de toma de control en 92.000 dispositivos de D-Link" y "Fallos críticos dejan vulnerables a 92.000 dispositivos NAS de D-Link", esto parecía un gran problema.

Censys empezó a investigar los 92.000 dispositivos NAS de D-Link expuestos a Internet. Nos sorprendió descubrir que nuestros resultados diferían enormemente de esta cifra-tanto que pensamos que debíamos estar haciendo algo mal, dado que varios medios de comunicación habían citado cifras similares.

Seguimos ajustando y validando nuestras búsquedas y obtuvimos repetidamente los mismos resultados. Todavía medio seguros de nosotros mismos, decidimos rastrear la fuente de esta cifra de más de 92.000, y fue entonces cuando las cosas empezaron a torcerse.

El 26 de marzo de 2024, la persona responsable del aviso publicó dos capturas de pantalla en su repositorio de GitHub:

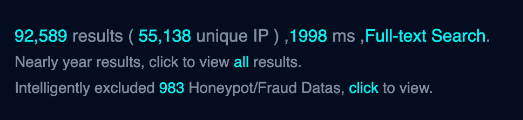

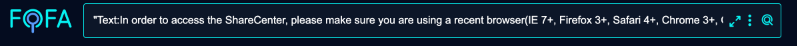

De las dos capturas de pantalla subidas, una era de un resultado de búsqueda de otro producto de escaneo de red, FOFA, y el número 92,000+ parece haberse originado de esto. Sin embargo, el autor original puede haber malinterpretado los resultados que vio porque no hay mención de 92.000 hosts ni siquiera en su captura de pantalla. Sin embargo, sí menciona 92.589, pero para el número de servicios. Abajo hay un fragmento de la captura de pantalla del autor que muestra sólo 55.138 hosts ("IP únicas") en estos resultados.

55.138 sigue siendo considerablemente diferente de lo que vimos en nuestros datos, así que exploramos los resultados de FOFA para entender las discrepancias. Y sí, sus resultados coincidían con lo publicado en la captura de pantalla original, pero uno de los subtítulos en la descripción del resultado nos llamó la atención:

"Resultados de casi un año, haga clic para ver todos los resultados".

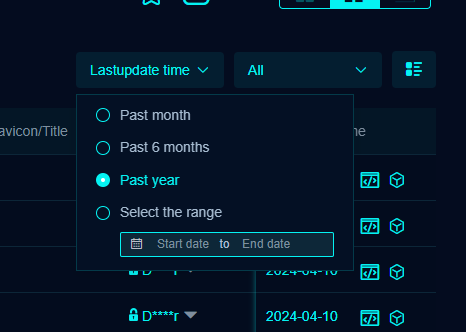

Para nosotros, este texto parecía una mala traducción al inglés, y también sabíamos que FOFA era una operación basada en China y que estábamos viendo sus traducciones al inglés, así que cambiamos la aplicación al chino nativo y vimos esto:

"显示一年内数据,点击 todo 查看所有"

Este texto, al pasarlo por Google Translate, tiene un resultado ligeramente diferente pero más significativo que la traducción original:

"Mostrar datos dentro de un año, haga clic en todos para ver todos"

Bueno, eso es sospechoso.

Por defecto, los resultados mostrados en la página web de FOFA no son la lista actual de hosts; son todos los hosts vistos durante el último año, estén o no funcionando en la actualidad.

Además, lo comprobamos confirmando que muchos de los resultados de los hosts tenían semanas o meses de antigüedad y, por tanto, no representaban con exactitud el radio de caída real de esta vulnerabilidad.

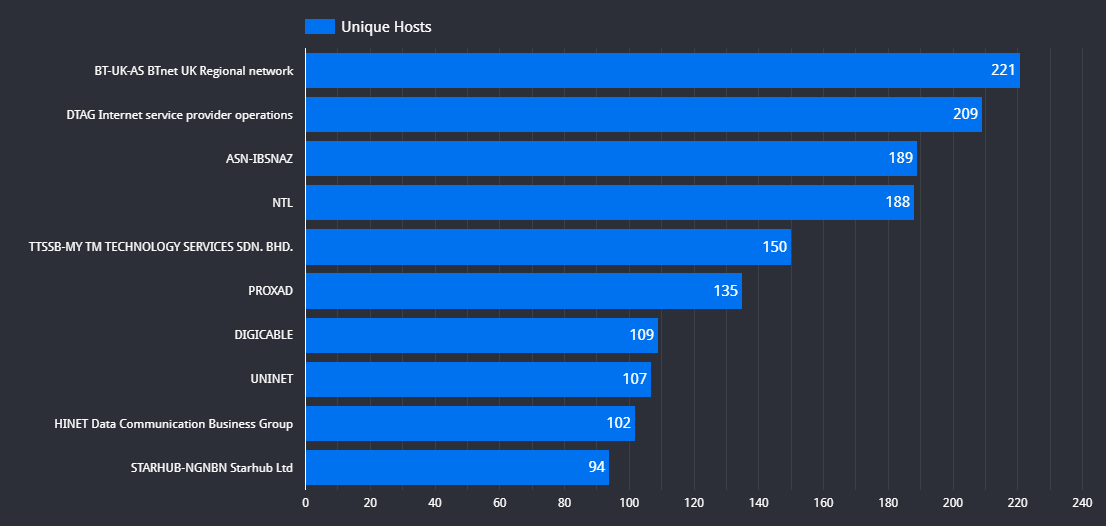

Este hecho es importante porque la mayoría de los hosts que ejecutan estos dispositivos NAS de D-Link se encuentran en redes residenciales, y hay una mayor probabilidad de que un host se caiga y vuelva a subir con una dirección IP diferente con regularidad. Los hosts de las redes residenciales van y vienen, por lo que observarlos durante un año no sólo da como resultado dispositivos duplicados (sólo que con direcciones IP diferentes), sino que también es inexacto afirmar que "92.000 hosts son vulnerables". En el gráfico siguiente, vemos que todas las redes con el mayor número de estos hosts se dedican a servicios residenciales de Internet.

|

| Sistema autónomo |

¿Residencial? |

Recuento de anfitriones |

| BT-UK-AS |

SÍ |

221 |

| DTAG Internet |

SÍ |

209 |

| ASN-IBSNAZ |

SÍ |

189 |

| NTL |

SÍ |

188 |

| TTSSB-MY |

SÍ |

150 |

| PROXAD |

SÍ |

135 |

| DIGICABLE |

SÍ |

109 |

| UNINET |

SÍ |

107 |

| HINET |

SÍ |

102 |

| STARHUB |

SÍ |

94 |

|

También observamos que un conjunto de hosts incluidos en estos resultados ejecutaban una alternativa de código abierto al firmware NAS de DLink denominada Alt-F, que no es vulnerable. no es vulnerable a esta CVE y se describe a sí mismo como sigue:

"Alt-F proporciona un firmware alternativo gratuito y de código abierto para los DLINK DNS-320/320L/321/323/325/327L y DNR-322L".

En resumen, no hay 92.289 hosts que ejecuten un dispositivo NAS de D-Link ni 55.138 hosts, como la captura de pantalla quiere hacer creer. Nuestros resultados muestran que solo 5.916 hosts coinciden con los indicadores publicados en el CVE.

A continuación se muestra la consulta de búsquedaCensys en bruto que se puede utilizar para encontrar estos hosts; cabe señalar que se requiere una cuenta de investigación o de nivel profesional para utilizar expresiones regulares.

services: ((

tls.certificates.leaf_data.issuer.common_name=/DNS-320L([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-325([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-327L([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-340L([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-320([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-320LW([a-fA-F0-9]{12}|-.*)/

or tls.certificates.leaf_data.issuer.common_name=/DNS-345([a-fA-F0-9]{12}|-.*)/

or http.response.body: "<img border=\"0\" src=\"/web/images/logo.png\""

or (

http.response.headers.key: `WWW-Authenticate`

and http.response.headers.value.headers: {

`Basic realm=\"DNR-322L\"`, `Basic realm=\"DNR-202L\"`

}

))

and not (

http.response.html_title:"ALT-F"

)

)

También se pueden encontrar los mismos hosts con cuentas gratuitas utilizando la siguiente consulta de búsqueda, pero en el momento de escribir este artículo (12 de abril de 2024), las etiquetas de software aún no se han indexado completamente, por lo que estos resultados pueden estar incompletos hasta que finalice ese proceso (en las próximas 48 horas).

services.software: (

vendor: "D-Link"

and product={

"DNS-320L","DNS-325","DNS-327L",

"DNS-340L","DNR-202L","DNS-320",

"DNS-320LW","DNR-322L","DNS-345","ShareCenter"})

Es posible que haya notado que hemos incluido "ShareCenter" en ambas consultas. Esto se debe a que no todos los dispositivos que ejecutan ShareCenter de D-Link indican explícitamente qué modelo están ejecutando; sólo lo incluimos porque estaba en la consulta del autor original en su captura de pantalla:

Sin embargo, incluso incluyendo todos los servicios de ShareCenter, las cifras reales siguen siendo muy inferiores a las 92.000 notificadas.

Hay dos métodos adicionales que se pueden emplear para extraer la información del modelo de estos servicios ShareCenter si no proporcionan explícitamente esos datos:

~ % curl http://$HOST:$PORT/xml/info.xml

<info>

<ip>X.X.X.X</ip>

<device>dlink-03BFF4</device>

<hw_ver>DNS-325</hw_ver>

<version>1.05</version>

<url>http://www.dlink.com/</url>

</info>

Cronología de los acontecimientos

2024-03-26

"El 26 de marzo de 2024, una investigación de seguridad 3rd Party VulDB Coordinación trajo una divulgación pública a nuestra atención."

2024-04-03

2024-04-04

2024-04-06

2024-04-07

2024-04-08

2024-04-10

Referencias

A continuación se muestra una tabla de todos los modelos de D-Link afectados extraída del aviso oficial de D-Link.

| Modelo |

Fin de vida útil |

Conclusión |

| DNS-120 |

01/01/09 : Enlace |

Retirar y sustituir el dispositivo |

| DNR-202L |

06/30/2020 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-315L |

09/11/2014 |

Retirar y sustituir el dispositivo |

| DNS-320 |

12/1/2018 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-320L |

05/31/2020 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-320LW |

05/31/2020 |

Retirar y sustituir el dispositivo |

| DNS-321 |

5/5/2013: Enlace |

Retirar y sustituir el dispositivo |

| DNR-322L |

11/30/2021 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-323 |

5/5/2013 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-325 |

09/01/2017 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-326 |

6/30/2013 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-327L |

05/31/2020 : Enlace |

Retirar y sustituir el dispositivo |

| DNR-326 |

2/28/2018 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-340L |

07/31/2019 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-343 |

2/28/2020 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-345 |

2/1/2019 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-726-4 |

7/1/2014 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-1100-4 |

6/1/2018 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-1200-05 |

4/30/2020 : Enlace |

Retirar y sustituir el dispositivo |

| DNS-1550-04 |

4/30/2020 : Enlace |

Retirar y sustituir el dispositivo |