Entfesseln Sie die Kraft von Censys Search : Eine Kurzanleitung für Abfragen

Teilen Sie

Egal, ob Sie ganz neu bei Censys Search sind und nach Tipps für den Einstieg suchen oder ob Sie ein erfahrener Benutzer sind, der sich inspirieren lassen möchte, in diesem Blog finden Sie Beispiele für Abfragen, die Sie verwenden können, um Ihre Erfahrungen mit Censys Search zu optimieren.

Das öffentlich zugängliche Internet ist ein riesiger, interessanter und komplexer Raum, und wir von Censys haben es uns zur Aufgabe gemacht, den Menschen zu helfen, zu verstehen, was sich darin befindet. Aus diesem Grund haben wir die umfassendste, genaueste und aktuellste Karte der weltweiten Internet-Infrastruktur erstellt, die wir als Censys Internet Map.

Diese Karte bietet einen unvergleichlichen Überblick über das Internet. Keine andere Quelle bietet dieselbe Breite und Tiefe an Scans oder den dazugehörigen Kontext. Das macht unsere Daten für die Cybersicherheit sehr wichtig. Forscher, Unternehmen und Regierungen nutzen unsere Daten als Teil ihrer Bedrohungsabwehr und Exposure Management Bemühungen.

Sie können die Daten auf der Karte mit unserem Censys Search Tool erkunden. Censys Search ist genau das, wonach es klingt: ein Tool zur Suche im Internet. Es ist wie eine typische Suchleiste gestaltet, und jeder kann auf eine Community-Version davon zugreifen, indem er search.censys.io besucht und ein Konto erstellt. Mit einer kostenpflichtigen Lizenz können die Benutzer erweiterte Funktionen von Censys Search freischalten, darunter die Suche nach Mustern (mehr dazu weiter unten), höhere Suchgrenzen, Zugriff auf historische Daten und mehr.

Wie bei jeder Suchmaschine müssen Sie wissen, was Sie fragen müssen, um die gewünschten Informationen zu erhalten. Und um das in Censys Search zu tun, muss man Censys Abfragen erstellen.

Ihr Query Starter Pack: Ein Überblick über das Wesentliche

Abfragen sind die "Sprache", die Censys Search spricht. Diese Sprache ist ziemlich intuitiv, aber für diejenigen, die Censys Search zum ersten Mal benutzen, kann das Verstehen der üblichen Abfragen Ihnen helfen, noch schneller zu finden, was Sie suchen. Denken Sie daran, dass es auf Censys Search viele Filter und Parsing-Felder gibt, die Ihnen helfen, die Suchergebnisse zu vertiefen. Eine vollständige und detaillierte Erklärung unserer Abfragesprache finden Sie am besten in unserem Leitfaden zur Suchsprache. Darin finden Sie auch eine umfassende Liste aller Felder, die in unserem Datensatz durchsucht werden können (Spoiler: es gibt viele).

Nachfolgend finden Sie eine kurze Übersicht über einige der häufigsten Arten von Censys Abfragen:

Dienstleistungen:

- Ich möchte nach einem Dienst anhand des Dienstnamens suchen. Verwenden Sie: services.service_name:HTTP

- Ich möchte einen Dienst nach Port suchen. Verwenden Sie: services.port: 1337

IP-Adressen und Subnetze:

- Ich möchte nach einer einzelnen IP suchen. Verwenden Sie: ip 1.1.1.1

- Ich möchte nach einer IP nach Subnetz suchen. Verwenden Sie: ip: 1.1.1.0/24

- Ich möchte nach einem IP-Bereich suchen. Verwenden Sie: ip:[1.1.1.1 bis 1.1.255.255]

Autonome Systeme:

- Ich möchte nach einem autonomen System nach ASN suchen. Verwenden Sie: autonomous_system.asn:13335

- Ich möchte nach einem autonomen System anhand des Namens suchen. Verwendung: autonomous_system.name: "CLOUDFLARENET"

Bescheinigungen:

- Ich möchte nach Zertifikatsnamen suchen. Verwendung: services.tls.certificates.leaf_data.names: "google.com"

- Ich möchte nach Zertifikaten mit dem Betreff org suchen. Verwendung: services.tls.certificates.leaf_data.subject.organization: "IBM"

Betriebssysteme und Produkte:

- Ich möchte nach einem Produkt suchen. Verwenden Sie: services.software.product: "OpenSSH"

- Ich möchte nach einem Produktanbieter suchen. Verwenden Sie: services.software.vendor: "Amazon"

- Ich möchte nach Betriebssystemen suchen. Verwenden Sie: operating_system.product: "Windows"

Klicken Sie unten, um einen Überblick über häufigere Censys Search Abfragen zu erhalten.

Censys Search Host-Abfragen

Aufstocken: Kombinieren von Abfrage-Eingaben

Wenn Sie die grundlegenden Suchanfragen beherrschen, können Sie detailliertere Suchanfragen mit kombinierten Eingaben durchführen. Anstatt nur nach einer bestimmten Art von Dienstleistung zu suchen, können Sie beispielsweise nach dieser Art von Dienstleistung an einem bestimmten Ort suchen.

Im Folgenden finden Sie Beispiele für die Kombination von Eingaben:

Dienstleistungen an einem bestimmten Ort:

services.service_name: MODBUS und location.country: Deutschland

Hosts basierend auf geografischen Koordinaten:

location.coordinates.latitude: 40.78955 und orts.koordinaten.länge: -74.05653

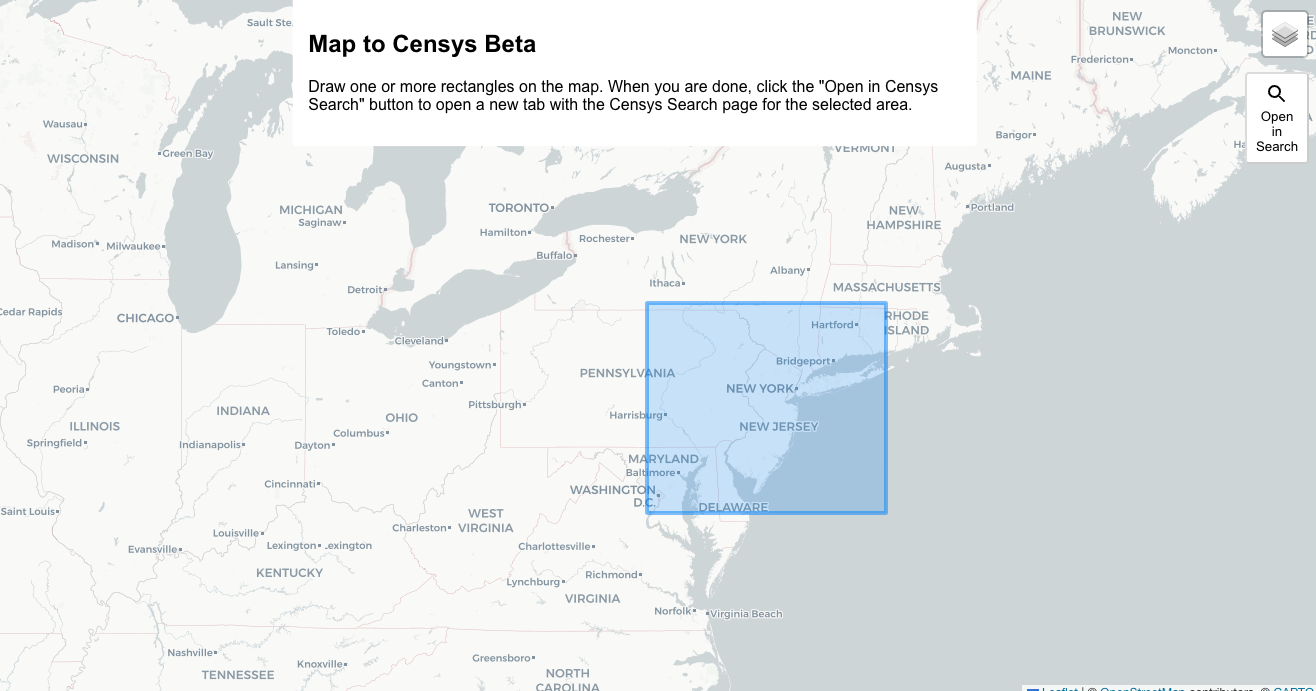

Profi-Tipp: Verwenden Sie unsere Beta-Funktion Map To Censys Beta, um einen Rahmen über das geografische Gebiet von Interesse zu ziehen, und klicken Sie auf "Open in Search", um die Gastgeber in diesem Gebiet zu sehen.

Ungelaufene Zertifikate für eine bestimmte Domäne:

labels=`unexpired` und Namen: censys.io

Selbstsignierte Zertifikate, die bei Censys Host-Scans beobachtet wurden:

ever_seen_in_scan: true und labels: "selbstsigniert"

Vertrauenswürdige Zertifikate von einer bestimmten CA, die an einem bestimmten Tag ablaufen:

Spezifischer Bereich von IPs:

ip: [1.12.0.0 bis 1.15.255.255]

Ein bestimmter Dienst an einem bestimmten Anschluss:

same_service(services.service_name: HTTP und services.port:1337)

Erforschung schändlicher Aktivitäten und anderer interessanter Artefakte

Censys Search kann für fortgeschrittenere Untersuchungen der globalen Internet-Infrastruktur verwendet werden, auch für die Zwecke von Bedrohungsabwehr. Tatsächlich haben unsere eigenen Forscher bei Censys Censys Search verwendet, um Beweise für russische Ransomware aufzudecken, was Sie hier nachlesen können. Zu den Abfragen, die für eine weitergehende Untersuchung nützlich sein könnten, gehören:

Verzeichnisse öffnen:

services.http.response.html_title: "Index von /"

Cobalt Strike:

Kompromittierte MikroTik-Router:

services.service_name: MIKROTIK_BW und "HACKED"

Dienste an Port 53, die nicht DNS sind:

same_service(services.port: 53 und nicht services.service_name: DNS) und services.truncated: false

Netzwerkgeräte mit offenen Anmeldeseiten:

same_service(labels:{network.device, login-page})

Wenn Sie auf der Suche nach Bedrohungen sind, interessieren Sie sich vielleicht für die Aufdeckung von Command-and-Control-Infrastrukturen und können Abfragen wie diese verwenden:

Deimos C2:

Posh C2:

Erweitern Sie Ihr Search mit Regex-Abfragen

Censys Search Benutzer mit einer kostenpflichtigen Lizenz können Abfragen mit regulären Ausdrücken (Regex) ausführen, um erweiterte Suchfunktionen freizuschalten. Regex-Abfragen geben den Nutzern mehr Flexibilität bei der Definition ihrer Suchkriterien. Anstatt eine auf eine einzige statische Zeichenfolge beschränkte Abfrage einzureichen, können Nutzer Regex-Abfragen durchführen, die Censys auffordern, Muster in den Daten zu erkennen.

Ein Community-Benutzer könnte zum Beispiel eine Abfrage starten, die fragt: "Welche (unbenannten) Hosts mit einem HTTP-Dienst enthalten einen Verweis auf eine Zeichenfolge, die .js enthält?" unter Verwendung der statischen Zeichenfolgenabfrage: services.http.response.body:*.js*

Ein Benutzer mit einem kostenpflichtigen Abonnement für Censys Search könnte seine Kriterien mit einer Abfrage erweitern, die folgende Fragen stellt: "Welche Hosts haben einen HTTP-Speicherort-Header, der die Sequenz ../ (die anfällig für Angriffe auf Verzeichnisse ist) enthält, gefolgt von einem der gebräuchlicheren ausführbaren Seitentypen wie .js, .php oder .asp?" mit der Regex-Abfrage: services.http.response.headers.location=/.*(\.\.\/)+.*(\.asp|\.php|.js|\.cgi).*/

Regex-Abfragen werden am besten verwendet, wenn einfache Musterübereinstimmungen nicht ausreichen, und sind ideal für Felder, deren Werte lange Strings sind. Beliebte Hosts, für die Regex-Ausdrücke geschrieben werden, sind "http.response.body" und "services.banner".

Weitere Beispiele für Regex-Abfragen sind:

- Http-Antworten, die von einem Proxy stammen: services.http.response.headers.x_forwarded_for: /.*,.*/

- Zertifikate, die eine eTLD+4-formatierte Subdomain von censys.io enthalten: Namen: /.*\..*\.censys\.io/

- Hosts mit einem Dienst, der eine Hook-URL bedient: /.*\:3000\/hook\.js.*/ or services.banner=/.*\:3000\/hook\.js.*/

Eine Anleitung zur Regex-Abfragesyntax, in der erklärt wird, wie alle Backslashes, Punkte und andere Platzhalterzeichen zu verwenden sind, finden Sie hier.

Reaktion auf Vorfälle: Abfragen für einen Zero-Day

Censys Search kann auch ein wertvolles Instrument bei der Reaktion auf einen Zero-Day sein. Wenn eine kritische Sicherheitslücke auftritt, müssen die Sicherheitsteams wissen, ob ihre Netzwerke betroffen sind. Zu diesem Zweck können sie Abfragen auf Censys Search durchführen, um festzustellen, ob Anlagen durch den Angriff gefährdet wurden. Während des diesjährigen MOVEit CVE konnten Benutzer beispielsweise diese Abfrage auf Hosts ausführen, um potenziell gefährdete Anlagen zu identifizieren:

services.http.response.favicons.md5_hash=af8bf513860e22425eff056332282560

Wenn ein Zero-Day-Angriff auftritt, veröffentlicht das Team von Censys Research Schnellreaktionsartikel, die den Umfang und die Auswirkungen des Angriffs erklären und die Abfragen enthalten, die Benutzer ausführen können, um festzustellen, ob sie betroffen sind.

Weitere Beispiele für Zero-Day-Abfragen sind:

- CVE-2023-20198 Cisco IOS-XElabels=`cisco-xe-webui`

- CVE-2023-44487 HTTP/WHO?: services.http.supports_http2:true

- CVE-2023-30799 MikroTik RouterOSservices.http.response.html_title: "RouterOS Router-Konfigurationsseite"

Meta-Pixel-Tracker

Vor kurzem haben Kunden auch Censys Search verwendet, um das Vorhandensein von Meta Pixel Trackern festzustellen. Der Meta Pixel Javascript-Code verfolgt die Aktivitäten von Website-Benutzern über Cookies; wenn er jedoch auf Websites im Gesundheitswesen vorhanden ist, können Patientendaten an Meta zurückgeschickt werden, das kein Geschäftspartner von HIPAA-abgedeckten Einrichtungen ist. Damit Meta Patientendaten erhält, ist die Zustimmung der Patienten erforderlich. Die Kunden von Censys haben die folgende Abfrage verwendet, um das Vorhandensein von Meta Pixel-Code auf ihren Websites festzustellen:

services.http.response.body: "fbq('track', 'PageView');"

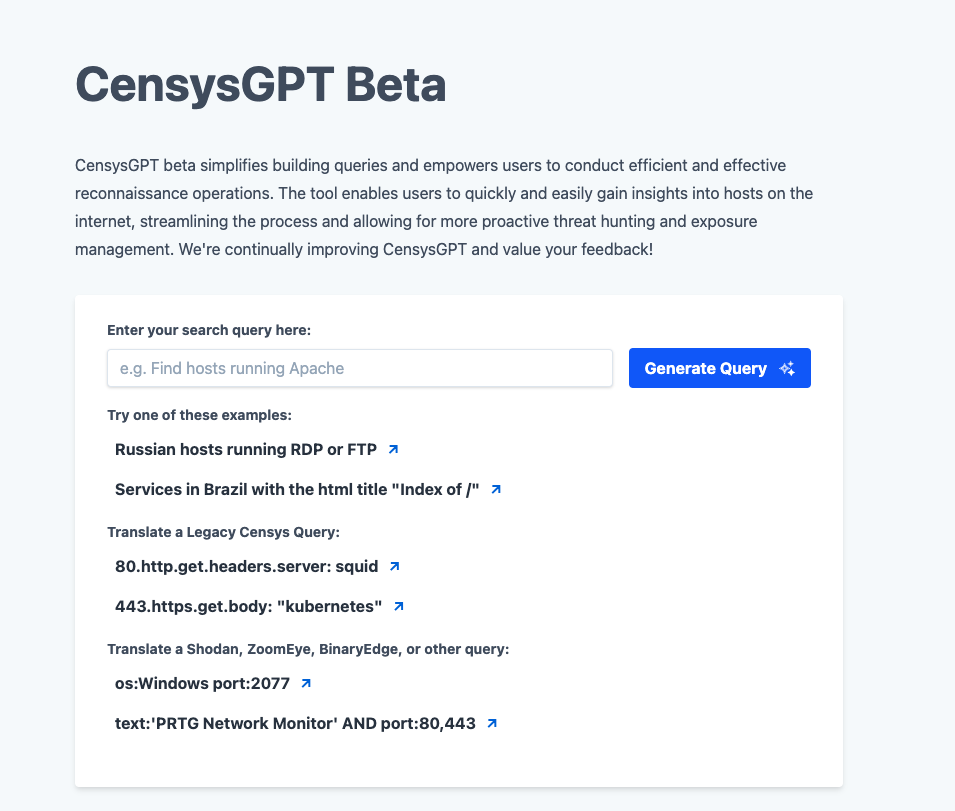

Mit CensysGPT müssen Sie sich nicht in der Übersetzung verlieren

Censys bietet vielleicht die beste Sicht auf das Internet, aber wir wissen, dass es nicht die einzige Sicht ist. Wenn Sie mit anderen Abfragesprachen vertraut sind, können Sie CensysGPT verwenden, um Ihre Abfragen automatisch in Censys Abfragen umzuwandeln. Sie können CensysGPT direkt von der Homepage Censys Search aus aufrufen. Mit CensysGPT müssen Sie sich nicht mehr von den Feinheiten der Abfragesprache aufhalten lassen! Probieren Sie es hier aus: gpt.censys.io.

Die Spitze des Eisbergs

Die Censys Search Abfragen, die wir hier vorgestellt haben, sind nur die Spitze des Eisbergs. Es gibt viele, viele verschiedene Arten von Abfragen, die Sicherheitsexperten, Regierungsbehörden und andere ausführen können, um das zu finden, was sie suchen. Und Censys Search verfügt über eine ganze Reihe von Indizierungs- und Parsing-Feldern, die verwendet werden können, um ein Suchergebnis zu vertiefen und eine Untersuchung zu verfeinern.

Lesen Sie unser Threat Profiler's Playbook oder unser Where the Weird Things Are: Investigating Unusual Internet Artifacts with Censys Search ebook für weitere Abfragebeispiele.

Bereit zur Abfrage? Gehen Sie zu search.censys.io und fangen Sie an! Um erweiterte Suchfunktionen freizuschalten, wenden Sie sich noch heute an unser Team, um mehr über die Vorteile einer kostenpflichtigen Lizenz zu erfahren.