Libérez la puissance de la recherche sur Censys : Un guide rapide des requêtes

Partager

Que vous soyez novice en matière de recherche sur Censys et que vous recherchiez des conseils pour commencer, ou que vous soyez un utilisateur chevronné en quête d'inspiration, vous trouverez dans ce blog des exemples de requêtes que vous pouvez utiliser pour optimiser votre expérience de la recherche sur Censys .

L'internet public est un espace vaste, intéressant et complexe, et à Censys, nous nous sommes donné pour mission d'aider les gens à comprendre ce qu'il contient. C'est pourquoi nous avons élaboré la carte la plus complète, la plus précise et la plus actualisée de l'infrastructure mondiale de l'internet, que nous appelons Censys Internet Map.

Cette carte offre une vue inégalée de l'internet. Aucune autre source n'offre la même étendue et la même profondeur de balayage, ni le contexte qui l'accompagne. Nos données sont donc très utiles pour les efforts de cybersécurité. Les chercheurs, les entreprises et les gouvernements utilisent nos données dans le cadre de leurs efforts de chasse aux menaces et de gestion de l'exposition.

Vous pouvez explorer les données de la carte à l'aide de notre outil de rechercheCensys . Censys Search est exactement ce qu'il semble être : un outil de recherche sur l'internet. Il se présente sous la forme d'une barre de recherche classique et tout le monde peut accéder à une version communautaire de cet outil en visitant search.censys.io et en créant un compte. Les utilisateurs peuvent débloquer les fonctionnalités avancées de Censys Search, y compris les recherches par filtrage (voir ci-dessous), des limites de recherche plus élevées, l'accès aux données historiques, et bien plus encore avec une licence payante.

Comme pour tout moteur de recherche, pour obtenir les informations recherchées, il faut savoir quoi demander. Et pour y parvenir dans Censys Search, il faut créer des requêtes sur Censys .

Votre kit de démarrage pour les requêtes : Une revue des éléments essentiels

Les requêtes sont le "langage" que parle Censys Search. Ce langage est assez intuitif, mais pour ceux qui découvrent Censys Search, la compréhension des requêtes courantes peut vous aider à obtenir ce que vous cherchez encore plus rapidement. N'oubliez pas qu'il existe de nombreux filtres et champs d'analyse dans Censys Search qui permettent d'approfondir facilement les résultats des requêtes. Le meilleur endroit pour trouver une explication complète et détaillée de notre langage de requête est notre guide du langage de recherche. Vous y trouverez également une liste complète de tous les champs qui peuvent être recherchés dans notre ensemble de données (spoiler : il y en a beaucoup).

Cela dit, voici quelques exemples des types de requêtes les plus courantes sur le site Censys :

Services:

- Je souhaite rechercher un service par son nom. Utiliser : services.nom_du_service:HTTP

- Je souhaite rechercher un service par port. Utiliser : services.port : 1337

Adresses IP et sous-réseaux:

- Je souhaite rechercher une seule adresse IP. Utilisez : ip 1.1.1.1

- Je souhaite rechercher une IP par sous-réseau. Utilisez : ip : 1.1.1.0/24

- Je souhaite rechercher une plage d'adresses IP. Utilisez : ip :[1.1.1.1 to 1.1.255.255]

Systèmes autonomes:

- Je souhaite rechercher un système autonome par ASN. Utiliser : autonomous_system.asn:13335

- Je veux rechercher un système autonome par son nom. Utilisation : autonomous_system.name : "CLOUDFLARENET"

Certificats:

- Je souhaite effectuer une recherche par nom de certificat. Utilisation : services.tls.certificates.leaf_data.names : "google.com"

- Je veux rechercher des certificats par sujet organisation. Utilisation : services.tls.certificates.leaf_data.subject.organization : "IBM"

Systèmes d'exploitation et produits:

- Je souhaite effectuer une recherche par produit. Utilisation : services.software.product : "OpenSSH"

- Je souhaite effectuer une recherche par fournisseur de produits. Utilisation : services.software.vendor : "Amazon"

- Je souhaite effectuer une recherche par système d'exploitation. Utiliser : operating_system.product : "Windows"

Cliquez ci-dessous pour une vue d'ensemble des requêtes de recherche les plus courantes sur Censys .

Censys Recherche d'hôtes

Niveau supérieur : Combiner les entrées d'une requête

Une fois les requêtes de base maîtrisées, vous pouvez effectuer des recherches plus détaillées à l'aide de requêtes combinant plusieurs entrées. Par exemple, au lieu de rechercher un certain type de service, vous pouvez rechercher ce type de service dans un lieu spécifique.

Vous trouverez ci-dessous des exemples de combinaison d'entrées :

Services dans un lieu spécifique :

services.service_name : MODBUS et location.country : Allemagne

Hôtes basés sur des coordonnées géographiques :

location.coordinates.latitude : 40.78955 et location.coordinates.longitude : -74.05653

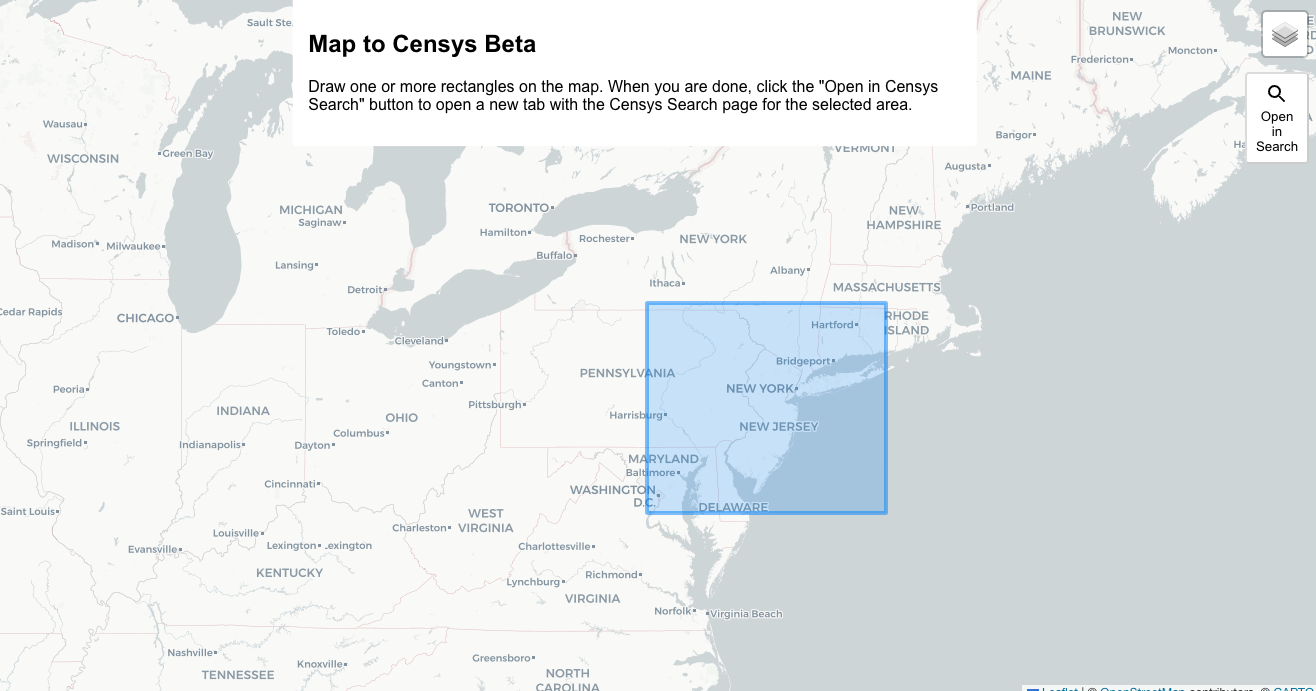

Astuce de pro : Utilisez notre fonction bêta Map To Censys Beta pour dessiner un cadre sur la zone géographique qui vous intéresse et cliquez sur "Ouvrir dans la recherche" pour voir les hôtes de la région.

Certificats non expirés pour un domaine spécifique :

labels=`unexpired` and names : censys.io

Certificats auto-signés observés dans les analyses d'hôtes de Censys :

ever_seen_in_scan : true et labels : "self-signed"

Certificats de confiance d'une autorité de certification spécifique expirant à une date donnée :

Gamme spécifique d'adresses IP:

ip : [1.12.0.0 to 1.15.255.255]

Un service spécifique sur un port spécifique :

same_service(services.service_name : HTTP et services.port:1337)

Exploration de l'activité néfaste et d'autres artefacts intéressants

Censys La recherche peut être utilisée pour une exploration plus poussée de l'infrastructure mondiale de l'internet, y compris à des fins de chasse aux menaces. En fait, à l'adresse Censys , nos propres chercheurs ont utilisé Censys Search pour découvrir des preuves de l'existence d'un ransomware russe, que vous pouvez lire ici. Les requêtes qu'une personne menant une enquête plus poussée pourrait trouver utiles sont les suivantes :

Ouvrir des répertoires :

services.http.response.html_title : "Index de /"

Grève du cobalt:

Routeurs MikroTik compromis:

services.nom_du_service : MIKROTIK_BW et "HACKED"

Services sur le port 53 qui ne sont pas des DNS:

same_service(services.port : 53 et non services.nom_du_service : DNS) et services.truncated : false

Dispositifs de réseau avec des pages de connexion exposées:

same_service(labels:{network.device, login-page})

Si vous recherchez des menaces, vous pouvez être intéressé par la découverte d'une infrastructure de commandement et de contrôle, et vous pouvez utiliser des requêtes telles que :

Deimos C2:

Posh C2:

Avancer dans la recherche avec les requêtes Regex

Censys Les utilisateurs d'une licence payante peuvent exécuter des requêtes par expression régulière (Regex) pour débloquer des fonctionnalités de recherche avancées. Les requêtes Regex offrent aux utilisateurs une plus grande souplesse dans la définition de leurs critères de recherche. Plutôt que de soumettre une requête limitée à une seule chaîne statique, les utilisateurs peuvent exécuter des requêtes Regex qui demandent à Censys d'identifier des modèles dans les données.

Par exemple, un utilisateur de la Communauté peut exécuter une requête qui demande : "Quels hôtes (non nommés) disposant d'un service HTTP contiennent une référence à une chaîne contenant .js ? "Quels hôtes (non nommés) disposant d'un service HTTP contiennent une référence à une chaîne contenant .js ?" en utilisant la requête de chaîne statique : services.http.response.body:*.js*

Un utilisateur disposant d'un abonnement payant à Censys Search pourrait élargir ses critères en posant une question : "Quels hôtes ont un en-tête de localisation HTTP qui inclut la séquence ../ (qui est vulnérable aux attaques de traversée de répertoire), suivie par l'un des types de pages exécutables les plus courants comme .js, .php, ou .asp ?" en utilisant la requête Regex : services.http.response.headers.location=/.*(\.\.\/)+.*(\.asp|\.php|\.js|\.cgi).*/

Les requêtes Regex sont utilisées de préférence lorsque de simples correspondances de motifs ne suffisent pas, et sont idéales pour les champs dont les valeurs sont de longues chaînes de caractères. Les hôtes pour lesquels on peut écrire des expressions Regex sont "http.response.body" et "services.banner".

Voici d'autres exemples de requêtes Regex :

- Réponses http provenant d'un proxy: services.http.response.headers.x_forwarded_for : /.*,.*/

- Certificats contenant un sous-domaine au format eTLD+4 de censys.io: noms : /.*\..*\.censys\.io/

- Hôtes avec un service servant une URL de crochet: /.*\:3000\/hook\.js.*/ or services.banner=/.*\:3000\/hook\.js.*/

Vous trouverez ici un guide de la syntaxe des requêtes Regex qui explique comment utiliser les barres obliques inversées, les points et les autres caractères de remplacement.

Réponse aux incidents : Requêtes pour un jour zéro

Censys La recherche peut également être un outil précieux pour répondre à un jour zéro. Lorsqu'une vulnérabilité critique apparaît, les équipes de sécurité doivent savoir si leurs réseaux sont affectés. Pour ce faire, elles peuvent lancer des requêtes sur Censys Search afin de déterminer si des actifs ont été compromis par l'attaque. Par exemple, lors du MOVEit CVE de cette année, les utilisateurs pouvaient lancer cette requête sur les hôtes pour identifier les actifs potentiellement vulnérables :

services.http.response.favicons.md5_hash=af8bf513860e22425eff056332282560

Lorsqu'une attaque de type "zero-day" se produit, l'équipe de recherche de Censys déploie des articles de réponse rapide qui expliquent la portée et l'impact de l'attaque et incluent les requêtes que les utilisateurs peuvent exécuter pour déterminer s'ils ont été affectés.

Voici d'autres exemples de requêtes "zero-day" :

- CVE-2023-20198 Cisco IOS-XE: labels=`cisco-xe-webui`

- CVE-2023-44487 HTTP/WHO ?: services.http.supports_http2:true

- CVE-2023-30799 RouterOS de MikroTik: services.http.response.html_title : "Page de configuration du routeur RouterOS"

Traqueurs de pixels Meta

Des clients ont également utilisé récemment Censys Search pour déterminer la présence de traceurs Meta Pixel. Le code Javascript Meta Pixel suit l'activité des utilisateurs du site web par le biais de cookies ; cependant, lorsqu'il est présent sur des sites web liés aux soins de santé, les informations relatives aux patients peuvent être renvoyées à Meta, qui n'est pas un associé commercial des entités couvertes par l'HIPAA. Les clients de Censys ont utilisé la requête suivante pour déterminer la présence du code Meta Pixel sur leurs sites web :

services.http.response.body : "fbq('track', 'PageView') ;"

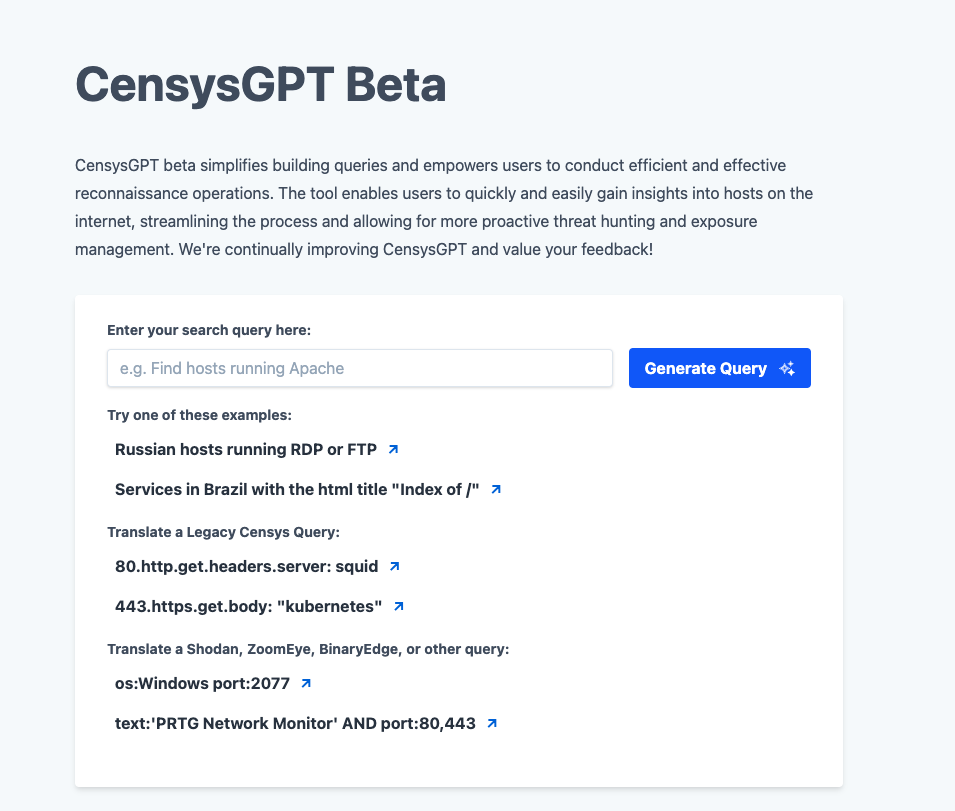

Plus besoin de se perdre dans la traduction avec CensysGPT

Censys peut offrir la meilleure vue de l'internet, mais nous savons que ce n'est pas la seule. Si vous connaissez d'autres langages de requête, vous pouvez utiliser CensysGPT pour convertir automatiquement vos requêtes en requêtes Censys . Vous pouvez accéder à CensysGPT à partir de la page d'accueil de Censys Search. Avec CensysGPT, plus besoin de laisser les nuances du langage de requête ralentir votre recherche ! Essayez-le ici : gpt.censys.io.

La pointe de l'iceberg

Les requêtes de recherche Censys que nous avons partagées ici ne sont que la partie émergée de l'iceberg. Il existe de très nombreux types de requêtes que les professionnels de la sécurité, les agences gouvernementales et d'autres peuvent exécuter pour trouver ce qu'ils cherchent. De plus, Censys Search dispose de toute une série de champs d'indexation et d'analyse qui peuvent être utilisés pour approfondir les résultats d'une recherche et affiner l'enquête.

Consultez notre Threat Profiler's Playbook ou notre Where the Weird Things Are : Investigating Unusual Internet Artifacts with Censys Search ebook pour plus d'exemples de requêtes.

Prêt à effectuer une recherche ? Rendez-vous sur search.censys.io pour commencer ! Pour débloquer des fonctionnalités de recherche avancées, contactez notre équipe dès aujourd'hui pour en savoir plus sur les avantages d'une licence payante.