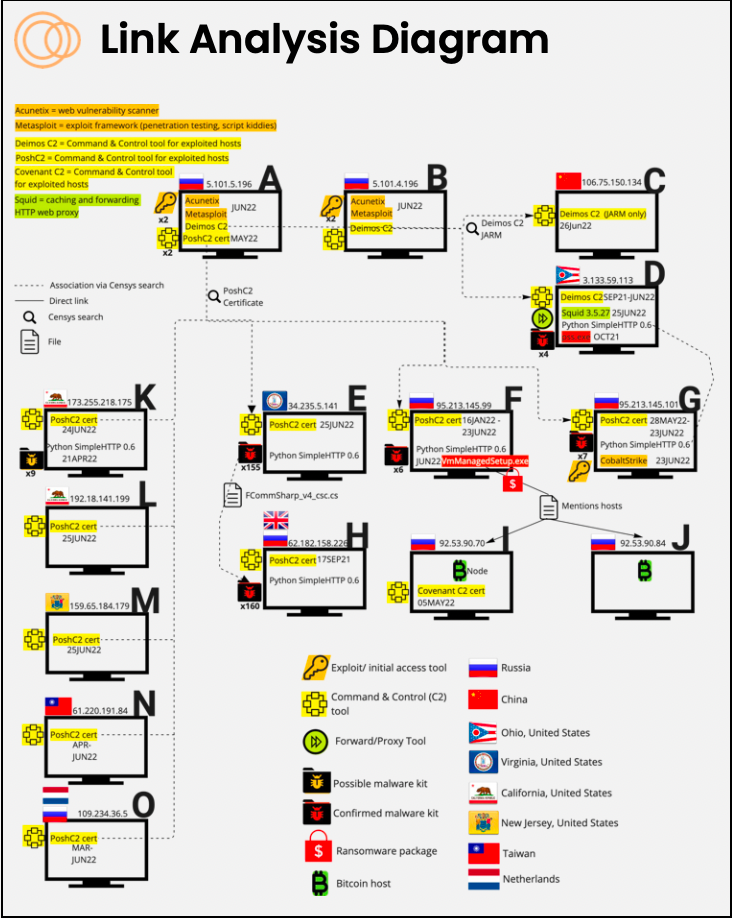

Vers le 24 juin 2022, sur plus de 4,7 millions d'hôtes observés par Censys en Russie, Censys a découvert deux hôtes russes contenant un outil d'exploitation, Metasploit, et un outil de commande et de contrôle (C2), Deimos C2. L'analyse historique a indiqué que l'un de ces hôtes russes utilisait également l'outil PoshC2. Ces outils permettent aux testeurs de pénétration et aux pirates d'accéder à des hôtes cibles et de les gérer.

Censys a ensuite utilisé les détails du certificat PoshC2 pour localiser, parmi des hôtes situés ailleurs dans le monde, y compris aux États-Unis, deux autres hôtes russes utilisant également le certificat PoshC2. Les données de Censys ont montré que ces deux hôtes russes possédaient des paquets de logiciels malveillants confirmés, dont l'un comprenait un kit de ransomware et un fichier qui indiquait deux autres hôtes russes de Bitcoin.

En outre, Censys a localisé un hôte dans l'Ohio possédant également l'outil C2 Deimos découvert sur l'hôte russe initial et, grâce à une analyse historique, a découvert que l'hôte de l'Ohio possédait un ensemble de logiciels malveillants présentant des similitudes logicielles avec les hôtes russes de ransomware possédant PoshC2 mentionnés ci-dessus, en octobre 2021.

L'évaluation

Censys évalue que les hôtes russes A et B découverts initialement et dotés de Metasploit et de Deimos C2 sont peut-être des vecteurs d'attaque initiaux permettant de prendre le contrôle des hôtes des victimes. Les hôtes russes F et G possèdent des logiciels malveillants capables de désactiver l'antivirus et d'effectuer une attaque par ransomware, avec des balises vers deux nœuds Bitcoin qui reçoivent probablement les paiements de ransomware de la part des victimes.

Méthodologie

Censys effectue un balayage technique continu de l'Internet sur tous les hôtes IPv4 accessibles au public dans le monde. Dans le cadre de cette enquête, Censys a exploité ses propres données sous forme d'énumération de logiciels, de documentation de certificats, de preuves historiques, de réponses HTTP et de données géolocalisées afin d'identifier ce réseau et de le faire pivoter. Censys a confirmé l'existence d'outils d'exploitation offensive, de C2 et de logiciels malveillants par le biais de sources tierces référencées dans le présent rapport.

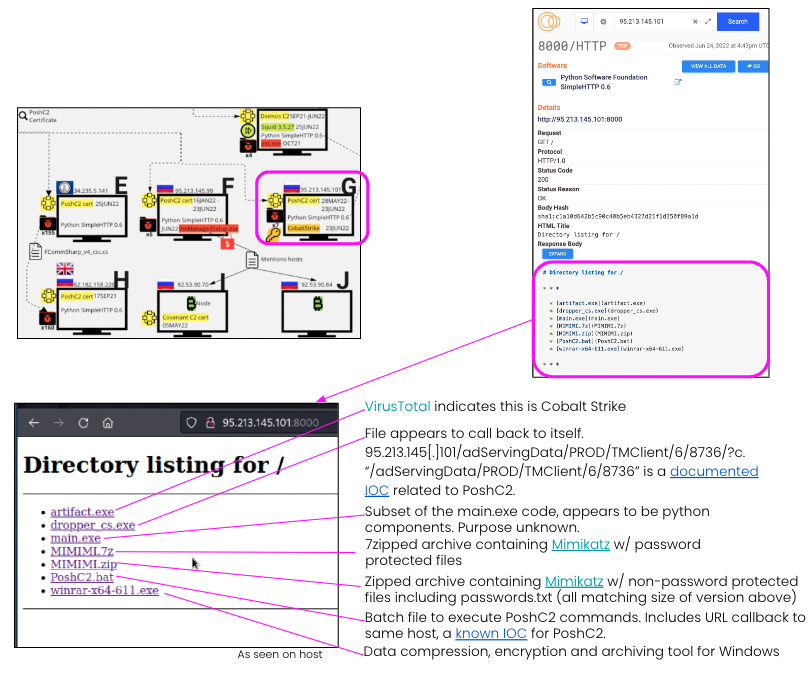

Vous trouverez ci-dessous le diagramme d'analyse des liens, ainsi que des extraits du rapport sur les hôtes F et G ; le rapport complet est disponible ici.

Recherche de logiciels en Russie et découverte de Metasploit

Censys a publié un rapport permettant d'afficher les 1000 principaux logiciels actuellement observables sur plus de 7,4 millions d'hôtes découverts par Censys en Russie. Metasploit, une boîte à outils de test de pénétration développée par Rapid7, a été observée par Censys sur neuf de ces hôtes. Bien que Metasploit permette aux utilisateurs de compromettre les hôtes cibles, il est utilisé par de nombreuses équipes de tests de pénétration légitimes à des fins de cybersécurité. Censys a donc examiné les postures actuelles des hôtes pour rechercher d'autres indicateurs d'activités malveillantes. Sur l'un des hôtes - 5.101.5[.]196 ou hôte A - Censys a également trouvé le testeur de vulnérabilité web Acunetix sur le port 3443 ainsi que l'outil C2 Deimos sur le port 8443. Comme ces outils supplémentaires n'ont été trouvés que sur l'hôte A, Censys a décidé d'enquêter plus avant.

Constatez par vous-même - Exécutez cette requête :

(location.country= `Russia`) et services.software.product=`Metasploit`

Hôte russe F avec Posh C2

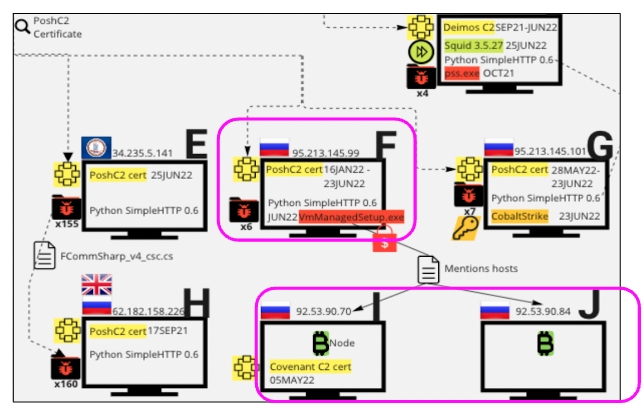

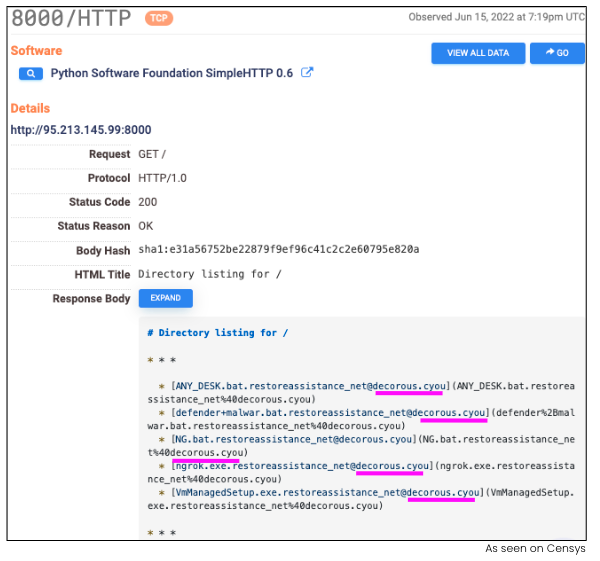

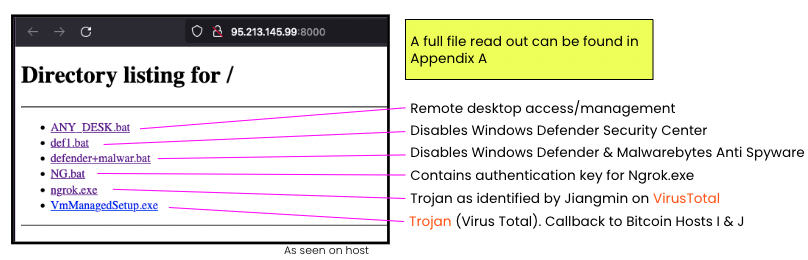

L'hôte F présentait la réponse HTTP et le certificat PoshC2 pas plus tard que le 22 juin 2022. En outre, sur le port 8000, Censys a découvert non seulement le logiciel Python mentionné précédemment comme étant nécessaire aux attaquants pour implanter des cibles, mais aussi une réponse HTTP comprenant le kit de logiciels malveillants décrit ci-dessous. Ce phénomène a été observé pas plus tard que le 7 juillet 2022. Ce kit de logiciels malveillants permet à un attaquant de désactiver l'antivirus d'une cible, de gérer la cible à distance, de contenir un cheval de Troie et des rappels vers deux autres hôtes russes avec des ports Bitcoin opérationnels, dont l'un est répertorié dans un annuaire de nœuds Bitcoin. Ce même hôte, 92.53.90.70, disposait également d'un certificat Covenant C2 et d'un titre HTML le 5 mai 2022. Une analyse complète des logiciels malveillants du kit trouvé sur l'hôte F se trouve à l'annexe A (dans le rapport complet).

Grâce à une analyse historique du kit de logiciels malveillants sur le port 8000, Censys a découvert que le 15 juin 2022, ce kit de logiciels malveillants avait "restoreassistance_net@decorous[.]cyou" ajouté à chacun des fichiers. Une recherche sur Google a révélé que "@decorous[.]cyou" était un domaine utilisé par le groupe MedusaLocker, ce qui a été confirmé par une alerte de la CISA.

Censys estime qu'il s'agit d'une "preuve irréfutable" et que cet hôte fait partie d'un réseau C2 de ransomware, probablement en tant qu'attaquant ou mandataire (il est possible qu'il s'agisse d'une victime, mais l'analyse historique de Censysindique la présence, la suppression et la réapparition du certificat PoshC2 ainsi que la persistance du kit de logiciels malveillants modifié au fil du temps, ce qui correspondrait davantage à un attaquant qui modifie ses méthodes d'attaque).

Hôte russe G avec PoshC2

Cet hôte présentait la réponse HTTP et le certificat PoshC2 pas plus tard que le 7 juillet 2022. Censys a également observé le même logiciel Python et un kit de logiciels malveillants au format similaire sur l'hôte russe F sur le port 8000, mais le contenu du kit de logiciels malveillants était différent. Censys L'analyse des logiciels malveillants via VirusTotal indique que ce kit comprenait un accès aux tests de pénétration et l'outil C2 Cobalt Strike, un rappel à lui-même, l'outil de vol d'informations d'identification Mimikatz et WinRar qui peut crypter des fichiers et a été utilisé par des groupes de ransomwares pour le faire.

L'existence de PoshC2 est confirmée par le fichier "PoshC2.bat" utilisé pour exécuter les commandes de l'outil, ainsi que par le fichier "dropper_cs.exe" identifié dans un paquet sur la page GitHub d'infosecn1nja.

Une analyse complète des logiciels malveillants de ce kit figure à l'annexe B du rapport complet.

Pour consulter le rapport complet ainsi que les étapes de la chasse proactive aux ransomwares, vous pouvez y accéder ci-dessous (aucune adresse électronique n'est requise). Si vous souhaitez contacter l'équipe Censys , vous pouvez nous envoyer un courriel à federal@censys.io.

Télécharger le rapport