Red rusa de ransomware C2 descubierta en Censys Data

Compartir

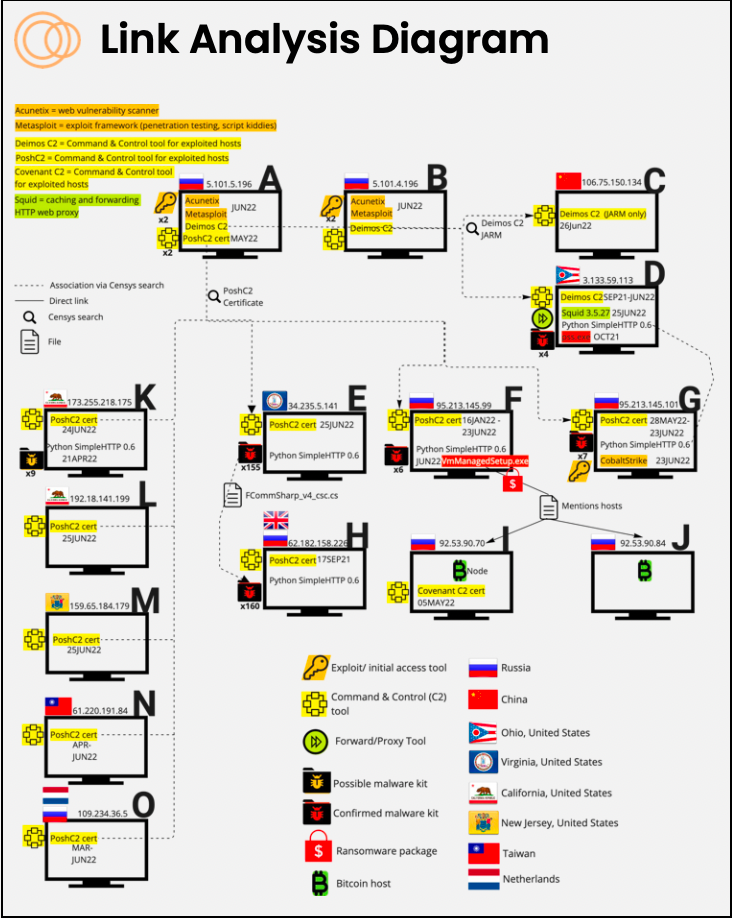

Alrededor del 24 de junio de 2022, de los más de 4,7 millones de hosts Censys observados en Rusia, Censys descubrió dos hosts rusos que contenían una herramienta de explotación, Metasploit, y una herramienta de Mando y Control (C2), Deimos C2. El análisis histórico indicó que uno de estos hosts rusos también utilizaba la herramienta PoshC2. Estas herramientas permiten a los especialistas en pruebas de penetración y a los piratas informáticos acceder a los hosts objetivo y gestionarlos.

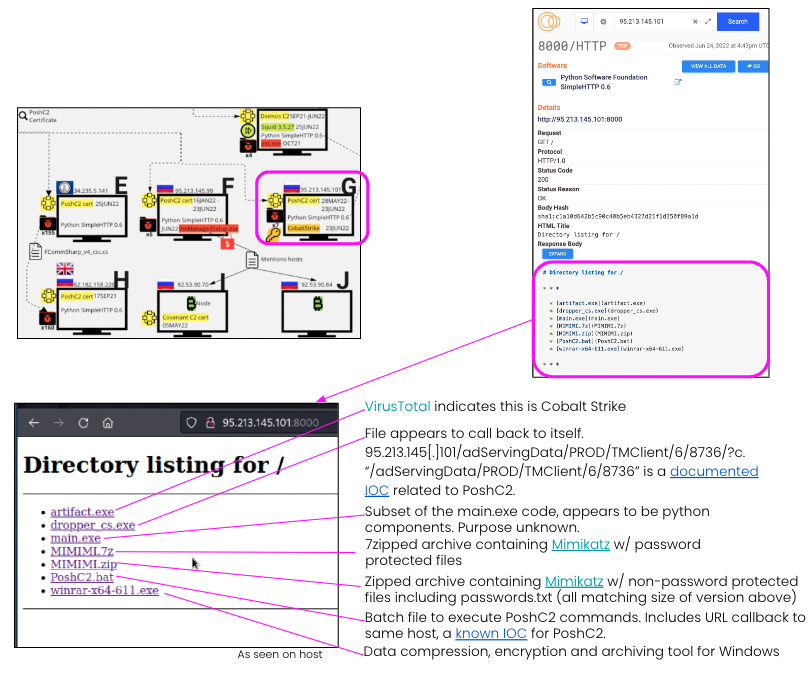

Censys A continuación, utilizó los datos del certificado PoshC2 para localizar, entre hosts de otras partes del mundo, incluidos los EE.UU., otros dos hosts rusos que también utilizaban el certificado PoshC2. Los datos de Censys mostraban que estos dos hosts rusos poseían paquetes de malware confirmados, uno de los cuales incluía un kit de ransomware y un archivo que indicaba otros dos hosts Bitcoin rusos.

Además, Censys localizó un host en Ohio que también poseía la herramienta Deimos C2 descubierta en el host ruso inicial y, aprovechando el análisis histórico, descubrió que el host de Ohio poseía un paquete de malware con similitudes de software con los hosts de ransomware rusos que poseían PoshC2 mencionados anteriormente, en octubre de 2021.

Evaluación

Censys evalúa que los hosts rusos A y B descubiertos inicialmente con Metasploit y Deimos C2 son posiblemente vectores de ataque iniciales para hacerse con el control de los hosts de las víctimas. Los hosts rusos F y G poseen malware capaz de desactivar antivirus y realizar un ataque de ransomware, con balizas a dos nodos Bitcoin que probablemente reciben el pago del ransomware de las víctimas.

Metodología

Censys realiza un escaneado técnico continuo de Internet en todos los hosts IPv4 disponibles públicamente en el mundo. En esta investigación, Censys aprovechó sus propios datos en forma de enumeración de software, documentación de certificados, pruebas históricas, respuestas del cuerpo HTTP y datos geolocalizados para identificar y pivotar a través de esta red. Censys confirmó el exploit ofensivo, el C2 y las herramientas de malware a través de fuentes de terceros a las que se hace referencia en este informe.

A continuación encontrará el Diagrama de Análisis de Enlaces, así como extractos del informe sobre los Anfitriones F y G; puede consultar el informe completo aquí.

Búsqueda de software en Rusia y descubrimiento de Metasploit

Censys realizó un informe para ver los 1000 principales productos de software observables actualmente entre los más de 7,4 millones de hosts descubiertos por Censys en Rusia. Metasploit, un kit de herramientas de pruebas de penetración desarrollado por Rapid7, fue observado por Censys en nueve de estos hosts. Aunque Metasploit permite a los usuarios comprometer hosts objetivo, es utilizado por muchos equipos legítimos de pruebas de penetración con fines de ciberseguridad, por lo que Censys investigó las posturas actuales de los hosts para buscar cualquier otro indicador de actividad nefasta. En uno de los hosts - 5.101.5[.]196 o Host A - Censys también encontró el comprobador de vulnerabilidades web Acunetix en el puerto 3443, así como la herramienta Deimos C2 en el puerto 8443. Dado que esas herramientas adicionales sólo se encontraron en el Host A, Censys decidió investigar más a fondo.

Compruébelo usted mismo: ejecute esta consulta:

(location.country= `Rusia`) y services.software.product=`Metasploit`.

Anfitrión ruso F con Posh C2

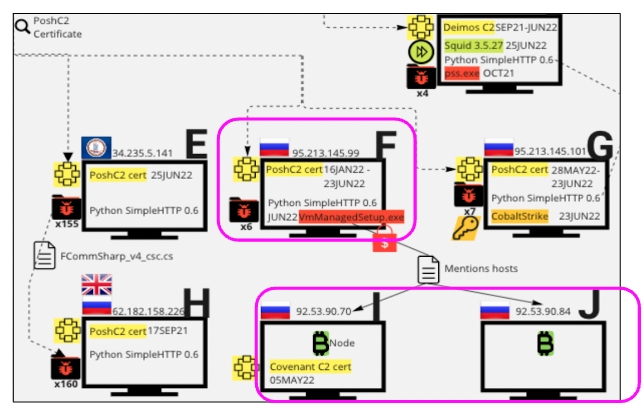

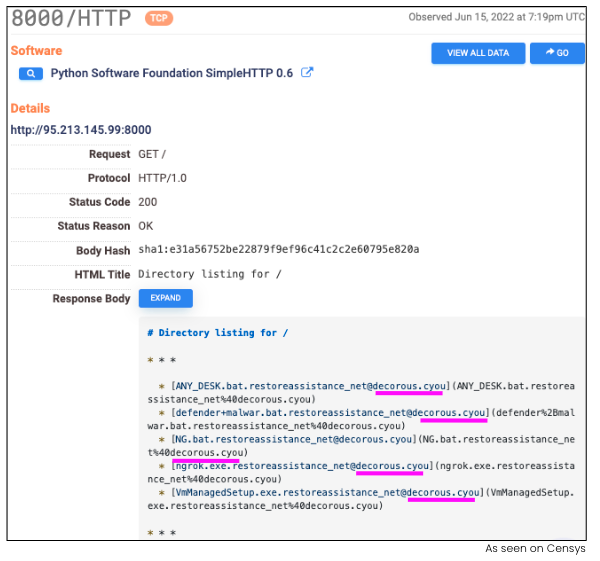

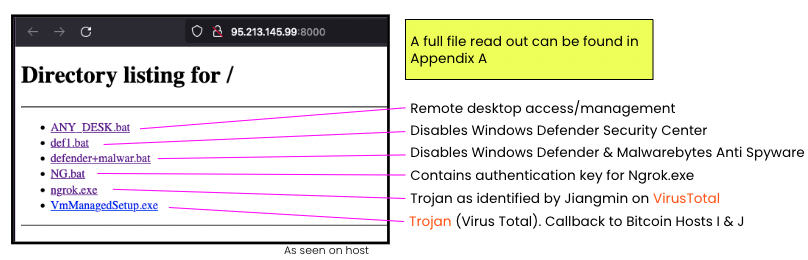

El host F presentaba la respuesta HTTP y el certificado PoshC2 tan recientemente como el 22 de junio de 2022. Además, en el puerto 8000, Censys descubrió no solo el software Python mencionado anteriormente como necesario para que los atacantes lo implanten en los objetivos, sino también una respuesta HTTP que incluye el kit de malware que se muestra a continuación. Esto se observó tan recientemente como el 7 de julio de 2022. Este kit de malware permite a un atacante desactivar el antivirus de un objetivo, gestionar remotamente el objetivo, contiene un troyano y callbacks a otros dos hosts rusos con puertos Bitcoin operativos, uno de los cuales aparece en un directorio de nodos Bitcoin. Este mismo host, 92.53.90.70, también tenía previamente un certificado C2 de Covenant y un título HTML el 5 de mayo de 2022. Un análisis completo del malware del kit encontrado en el Host F puede encontrarse en el Apéndice A (en el informe completo).

A través de un análisis histórico del kit de malware en el puerto 8000, Censys descubrió que el 15 de junio de 2022, este kit de malware tenía "restoreassistance_net@decorous[.]cyou" anexado a cada uno de los archivos. Una búsqueda en Google reveló que "@decorous[.]cyou" es un dominio utilizado por el grupo MedusaLocker, confirmado por una alerta de CISA.

Censys evalúa que esto constituye una "pistola humeante" e implica a este host como parte de una red C2 de ransomware, probablemente como atacante o proxy (como víctima es posible, sin embargo, Censys' el análisis histórico indica la presencia, eliminación y reaparición del certificado PoshC2 y una persistencia del kit de malware modificado con el tiempo que estaría más en línea con un atacante modificando sus métodos de ataque).

Anfitrión ruso G con PoshC2

Este host presentaba la respuesta HTTP y el certificado PoshC2 tan recientemente como el 07 de julio de 2022. Censys también observó el mismo software Python y un kit de malware con un formato similar en el host ruso F en el puerto 8000, pero el contenido del kit de malware era diferente. Censys El análisis de malware a través de VirusTotal indica que este kit incluía acceso a pruebas de penetración y la herramienta C2 Cobalt Strike, una llamada a sí mismo, la herramienta de robo de credenciales Mimikatz y WinRar, que puede cifrar archivos y ha sido utilizado por grupos de ransomware para hacerlo. posiblemente indica que este host se utiliza para el acceso inicial en los hosts de destino.

Una confirmación adicional de la existencia de PoshC2 se puede encontrar a través del archivo "PoshC2.bat" utilizado para ejecutar comandos para la herramienta, así como "dropper_cs.exe" identificado en un paquete en la página GitHub de infosecn1nja.

En el Apéndice B del informe completo figura un análisis completo del malware de este kit.

Para consultar el informe completo, así como los pasos para cazar el ransomware de forma proactiva, puede acceder a él a continuación (no se requiere correo electrónico). Si desea ponerse en contacto con el equipo de Censys , puede escribirnos a federal@censys.io.