Russisches Ransomware C2-Netzwerk in Censys Daten entdeckt

Teilen Sie

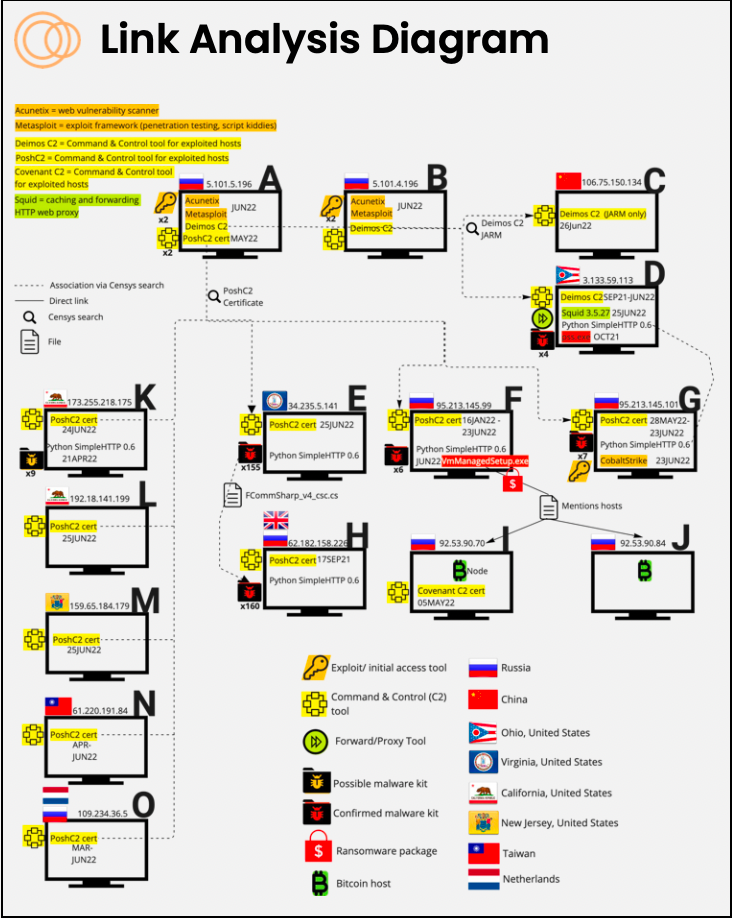

Um den 24. Juni 2022 entdeckteCensys unter den mehr als 4,7 Millionen Hosts, die Censys in Russland beobachtete, zwei russische Hosts, die ein Exploit-Tool (Metasploit) und ein Command-and-Control-Tool (C2) (Deimos C2) enthielten. Eine historische Analyse ergab, dass einer dieser russischen Hosts auch das Tool PoshC2 verwendete. Diese Tools ermöglichen es Penetrationstestern und Hackern, sich Zugang zu Zielhosts zu verschaffen und diese zu verwalten.

Censys Die Daten von Censys zeigten, dass diese beiden russischen Hosts bestätigte Malware-Pakete besaßen, von denen eines ein Ransomware-Kit und eine Datei enthielt, die auf zwei weitere russische Bitcoin-Hosts hinwies.

Darüber hinaus machte Censys einen Host in Ohio ausfindig, der ebenfalls über das Deimos-C2-Tool verfügte, das auf dem ursprünglichen russischen Host entdeckt worden war, und entdeckte mit Hilfe einer historischen Analyse, dass der Host in Ohio im Oktober 2021 ein Malware-Paket besaß, das Software-Ähnlichkeiten mit den oben erwähnten russischen Ransomware-Hosts mit PoshC2 aufwies.

Bewertung

Censys kommt zu dem Schluss, dass die ursprünglich entdeckten russischen Hosts A und B mit Metasploit und Deimos C2 möglicherweise erste Angriffsvektoren sind, um die Hosts der Opfer zu übernehmen. Die russischen Hosts F und G verfügen über Malware, die in der Lage ist, Antivirenprogramme zu deaktivieren und einen Ransomware-Angriff auszuführen, mit Beacons zu zwei Bitcoin-Knoten, die wahrscheinlich Ransomware-Zahlungen von Opfern erhalten.

Methodik

Censys führt kontinuierliche technische Internet-Scans auf allen öffentlich zugänglichen IPv4-Hosts in der Welt durch. Bei dieser Untersuchung nutzte Censys seine eigenen Daten in Form von Software-Enumeration, Zertifikatsdokumentation, historischen Beweisen, HTTP-Body-Antworten und geografischen Daten, um dieses Netzwerk zu identifizieren und zu durchleuchten. Censys bestätigte die offensiven Exploit-, C2- und Malware-Tools durch Drittquellen, auf die in diesem Bericht verwiesen wird.

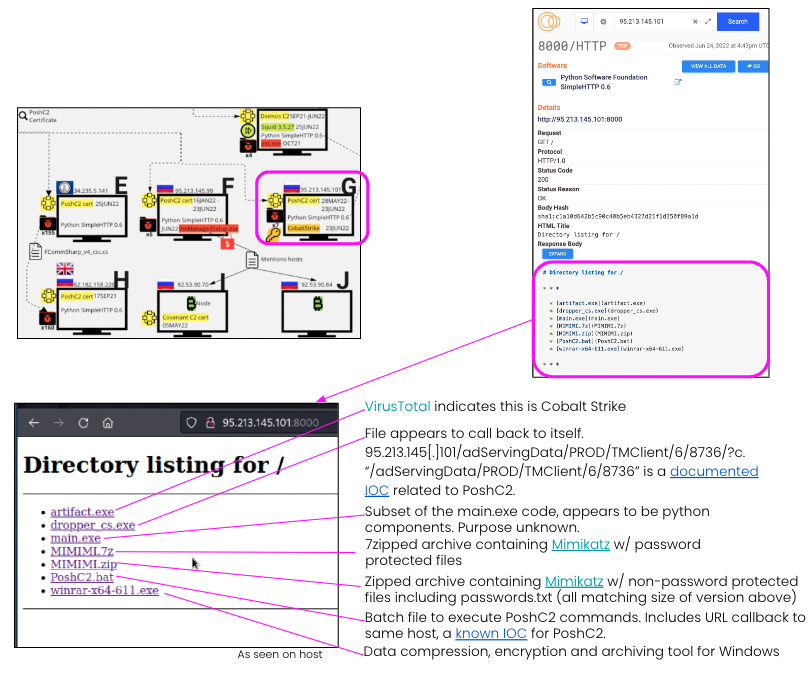

Unten finden Sie das Link-Analyse-Diagramm sowie Auszüge aus dem Bericht über die Hosts F und G; den gesamten Bericht finden Sie hier.

Software-Suche in Russland und Entdeckung von Metasploit

Censys hat einen Bericht über die 1000 wichtigsten Softwareprodukte erstellt, die derzeit auf den über 7,4 Millionen von Censys in Russland entdeckten Hosts zu finden sind. Metasploit, ein von Rapid7 entwickeltes Toolkit für Penetrationstests, wurde von Censys auf neun dieser Hosts beobachtet. Obwohl Metasploit es Benutzern ermöglicht, Zielhosts zu kompromittieren, wird es von vielen legitimen Penetrationstest-Teams für Cybersicherheitszwecke verwendet. Censys untersuchte daher die aktuelle Haltung der Hosts, um nach anderen Indikatoren für schändliche Aktivitäten zu suchen. Auf einem Host - 5.101.5[.]196 oder Host A - fand Censys auch den Web-Schwachstellen-Tester Acunetix auf Port 3443 sowie das Deimos C2-Tool auf Port 8443. Da diese zusätzlichen Tools nur auf Host A gefunden wurden, beschloss Censys , weitere Untersuchungen anzustellen.

Überzeugen Sie sich selbst - Führen Sie diese Abfrage aus:

(location.country= `Russland`) und services.software.product=`Metasploit`

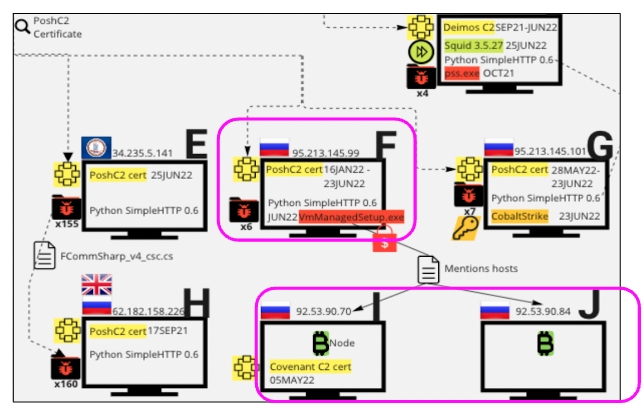

Russischer Gastgeber F mit Posh C2

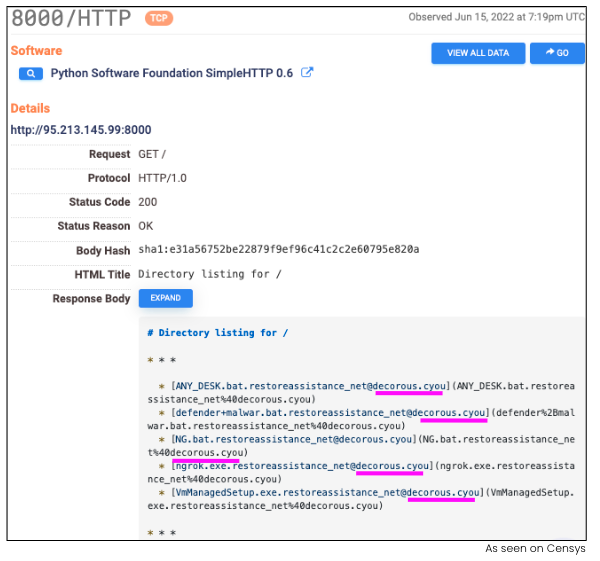

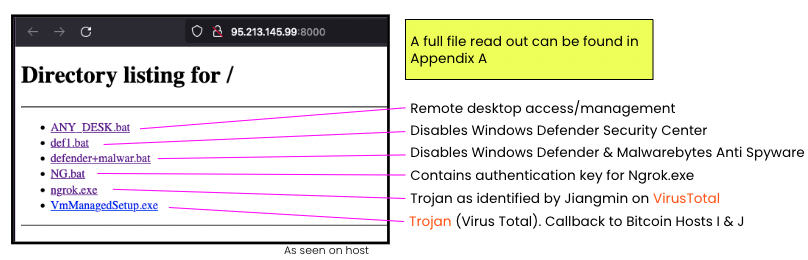

Host F zeigte die PoshC2-HTTP-Antwort und das Zertifikat erst am 22. Juni 2022an. Darüber hinaus entdeckte Censys auf Port 8000 nicht nur die bereits erwähnte Python-Software, die Angreifer benötigen, um sich auf Ziele einzuschleusen, sondern auch eine HTTP-Antwort, die das unten abgebildete Malware-Kit enthält. Dies wurde erst am 7. Juli 2022 beobachtet. Dieses Malware-Kit ermöglicht es einem Angreifer, das Antivirusprogramm eines Ziels zu deaktivieren, das Ziel aus der Ferne zu verwalten, enthält einen Trojaner und Rückrufe zu zwei anderen russischen Hosts mit funktionierenden Bitcoin-Ports, von denen einer in einem Bitcoin-Knotenverzeichnis aufgeführt ist. Derselbe Host, 92.53.90.70, hatte am 5. Mai 2022 auch ein Covenant C2-Zertifikat und einen HTML-Titel. Eine vollständige Malware-Analyse des auf Host F gefundenen Kits findet sich in Anhang A (im vollständigen Bericht).

Durch eine historische Analyse des Malware-Kits auf Port 8000 entdeckte Censys , dass dieses Malware-Kit am 15. Juni 2022"restoreassistance_net@decorous[.]cyou" an jede der Dateien angehängt hatte. Eine Google-Suche ergab, dass "@decorous[.]cyou" eine von der MedusaLocker-Gruppe verwendete Domäne ist, was durch einen CISA-Alarm bestätigt wurde.

Censys kommt zu dem Schluss, dass es sich hierbei um eine "rauchende Waffe" handelt und dieser Host Teil eines Ransomware-C2-Netzwerks ist, wahrscheinlich als Angreifer oder Proxy (als Opfer ist es möglich, jedoch zeigt die historische Analyse von Censysdas Vorhandensein, die Entfernung und das erneute Auftauchen des PoshC2-Zertifikats sowie die Hartnäckigkeit des Malware-Kits, das im Laufe der Zeit verändert wurde, was eher zu einem Angreifer passen würde, der seine Angriffsmethoden modifiziert).

Russischer Gastgeber G mit PoshC2

Dieser Host präsentierte die PoshC2-HTTP-Antwort und das Zertifikat erst am 07. Juli 2022. Censys beobachtete außerdem dieselbe Python-Software und ein ähnlich formatiertes Malware-Kit auf dem russischen Host F auf Port 8000, aber der Inhalt des Malware-Kits war anders. Censys Eine Malware-Analyse über VirusTotal zeigt, dass dieses Kit den Zugang zu Penetrationstests und das C2-Tool Cobalt Strike, einen Rückruf zu sich selbst, das Tool Mimikatz zum Diebstahl von Anmeldeinformationen und WinRar enthielt, das Dateien verschlüsseln kann und von Ransomware-Gruppen zu diesem Zweck verwendet wurde, was möglicherweise darauf hindeutet, dass dieser Host für den ersten Zugriff auf Zielhosts verwendet wird.

Weitere Beweise für die Existenz von PoshC2 finden sich in der Datei "PoshC2.bat", die zur Ausführung von Befehlen für das Tool verwendet wird, sowie in der Datei "dropper_cs.exe", die in einem Paket auf der GitHub-Seite von infosecn1nja enthalten ist.

Eine vollständige Malware-Analyse dieses Kits finden Sie in Anhang B des vollständigen Berichts.

Um den vollständigen Bericht sowie die Schritte zur proaktiven Jagd auf Ransomware zu lesen, können Sie ihn unten aufrufen (keine E-Mail erforderlich). Wenn Sie sich mit dem Team von Censys in Verbindung setzen möchten, können Sie uns eine E-Mail an federal@censys.io schicken.