Selon le rapport 2022 Verizon Data Breach Investigations Report, les serveurs web sont les actifs les plus souvent touchés par les violations. Ce n'est pas surprenant - après tout, les serveurs web constituent souvent l'essentiel de l'infrastructure d'une organisation orientée vers l'Internet, et sont donc plus susceptibles d'être exposés que d'autres types d'actifs numériques.

Trouver des serveurs web piratés peut s'avérer utile à plusieurs égards :

- Les défenseurs peuvent suivre les acteurs de la menace pendant qu'ils travaillent, ce qui signifie qu'ils peuvent rapidement localiser les hôtes affectés et prendre immédiatement des mesures avant que d'autres dommages ne soient causés.

- Les chercheurs peuvent suivre les serveurs non sécurisés et surveiller les tendances dans le comportement et la méthodologie des adversaires, en tirant des leçons de ces attaques afin d'espérer prévenir des attaques similaires à l'avenir.

Il existe une infinité de méthodes pour rechercher les serveurs web affectés. Dans cet article, nous allons vous montrer une façon de trouver des serveurs web piratés en utilisant Censys Search pour commencer. Rendez-vous sur search.censys.io pour suivre la procédure.

Recherche de serveurs web piratés à l'aide de Censys Search

Nous commencerons par l'un des moyens les plus simples de trouver des serveurs web défigurés : la recherche de la chaîne "hacked by" (piraté par). Les acteurs de la menace "signent" généralement leur travail en laissant un message sur un site web, tel que "Hacked by [actor handle]". C'est un peu comme la signature d'un artiste sur un graffiti. Heureusement, ces signatures aident les défenseurs et les chercheurs qui recherchent les serveurs web affectés. Nous pouvons utiliser Censys pour rechercher ces sites affectés dans le monde entier en recherchant simplement les défigurations.

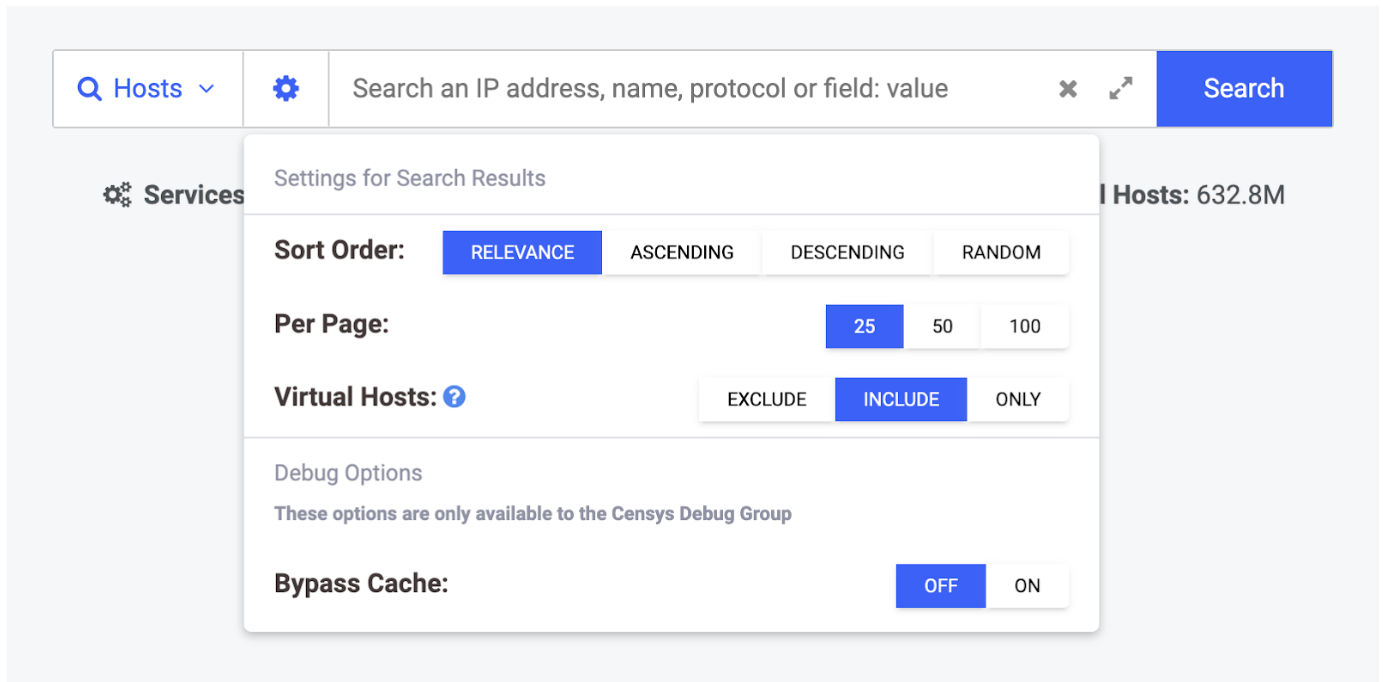

Notre requête simple limitera les résultats aux serveurs HTTP visibles sur Censys qui comportent la chaîne "hacked by" (piraté par) sur leur interface web. Nous pouvons inclure les hôtes virtuels dans ces résultats de recherche en basculant d'abord l'icône d'engrenage sur la page d'accueil de la recherche et en sélectionnant "Hôtes virtuels : Inclure", comme indiqué ci-dessous.

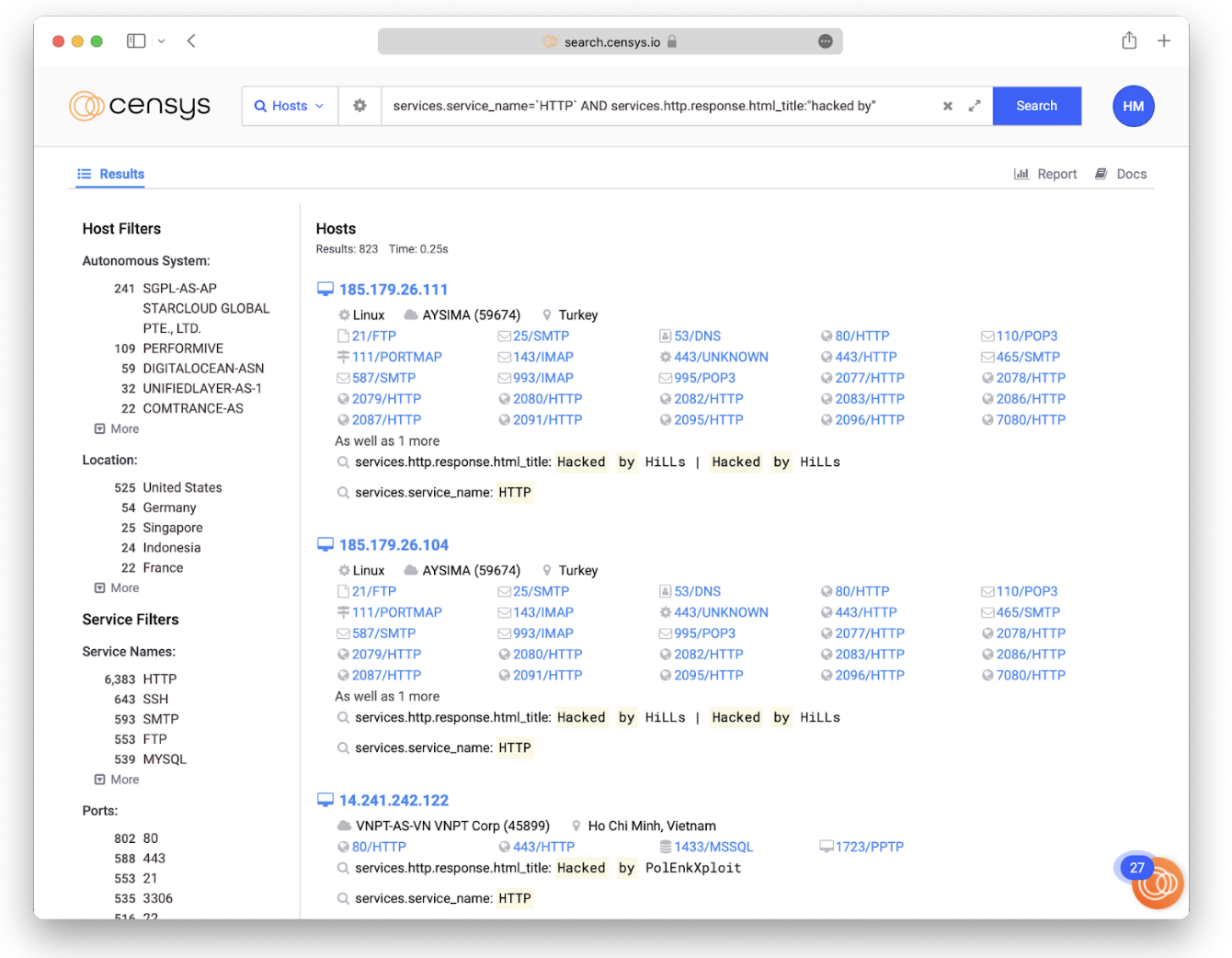

Ensuite, nous pouvons lancer notre recherche en tapant cette requête et en cliquant sur "Rechercher" :

services.service_name=`HTTP` et services.http.response.html_title : "hacked by"

Cela permet d'attraper tous les hôtes visibles sur Censys qui exécutent HTTP, quel que soit le port TCP sur lequel ils l'exécutent.

D'après les résultats de la recherche et le texte mis en évidence, vous pouvez immédiatement voir que cette approche nous permet de découvrir quelques perles.

La vérification ponctuelle des résultats de recherche peut être utilisée pour confirmer la valeur de cette approche - elle a un taux élevé de vrais positifs. Lorsque vous accédez à ces hôtes, veillez à utiliser une méthode sécurisée telle qu'un VPN, des chaînes proxy ou Tor.

Nous pouvons affiner ces résultats en fonction de ce qui nous intéresse. Certains filtres supplémentaires peuvent être ajoutés dans des cas d'utilisation spécifiques :

- Si vous gérez un réseau (par exemple une université, une société d'hébergement ou un fournisseur d'accès à Internet) ou si vous devez trier des rapports pour vos clients, vous pouvez limiter cette requête - par exemple, si vous travaillez dans une organisation CSIRT nationale, vous pouvez filtrer par l'attribut "location.country" (par exemple, il suffit d'ajouter "AND location.country : [votre pays]" à la requête ci-dessus).

- Si vous travaillez pour le gouvernement d'un État et que vous aidez votre organisation à identifier des événements de piratage réussis, vous pouvez filtrer par l'attribut "location.city".

- Si vous utilisez un fournisseur d'accès à Internet, vous pouvez filtrer par votre numéro de système autonome en utilisant l'attribut "autonomous_system.asn : [votre asn]". En utilisant l'API, vous pouvez effectuer ces appels régulièrement et vous tenir au courant lorsque nous trouvons ces serveurs.

Pour les défenseurs : Que faire si vous trouvez des serveurs piratés liés à votre organisation ?

Version réactive : vous réagissez à une violation après coup

Si vous tentez de limiter les dégâts, c'est un véritable défi qui vous attend. Toutefois, il existe un grand nombre de guides et d'outils utiles rédigés par des personnes qui ont été à votre place (et il y en a beaucoup qui l'ont été, vous n'êtes pas seul !) qui peuvent s'avérer utiles si vous réagissez à une violation. Dreamhost et Sucuri proposent tous deux des guides sur le nettoyage après le piratage d'un site web, qui constituent d'excellentes premières étapes.

Dans un premier temps, vous devrez supprimer le contenu problématique, restaurer le site à partir d'une sauvegarde, combler les lacunes de sécurité que vous avez découvertes après avoir suivi l'attaque ou les attaques, et ajouter des outils de sécurité afin d'éviter de nouveaux problèmes. Dans l'idéal, vous souhaiteriez réagir en réinstallant vos systèmes ayant fait l'objet d'une violation sur une plateforme sécurisée et mise à jour, mais nous sommes conscients que cette option n'est souvent pas réaliste pour la plupart des entreprises.

Étant donné que Censys n'essaie jamais d'accéder à aucun des hôtes sur Internet (nous croyons fermement au civisme sur Internet), nous ne recueillons aucune donnée sur la manière dont un serveur est piraté. Cependant, les données de Censys peuvent vous aider à identifier les itinéraires possibles qu'un adversaire a empruntés pour accéder à votre système. Par exemple, un attaquant a peut-être laissé le protocole FTP activé, ce que vous pourrez constater grâce à une analyse criminalistique. Cette analyse créative est essentielle pour que vous puissiez déterminer ce qui s'est passé afin de combler la faille de sécurité et d'éviter qu'elle ne se reproduise. Censys peut vous donner la visibilité critique sur les services exposés à Internet dont vous avez besoin dans vos efforts de chasse aux menaces et vous aider à trouver les traces et les comportements des attaquants afin de suivre, d'orienter et de protéger votre organisation.

Sans savoir que vous avez piraté des serveurs web liés à votre organisation, les acteurs de la menace pourraient continuer à endommager vos systèmes pendant des années. Ainsi, même si le fait de découvrir que vous avez été affecté par des adversaires peut être ressenti comme une défaite, vous avez tout de même fait le travail nécessaire pour localiser ces hôtes problématiques et combler la faille de sécurité avant qu'elle ne s'aggrave.

Pour les chercheurs : Découvrir et suivre les tendances sur l'internet

Si vous êtes chercheur, les types de données sur les tendances en matière de sécurité que vous pouvez découvrir sur Censys peuvent être très utiles pour les projets de recherche existants et pour réfléchir à de nouveaux projets.

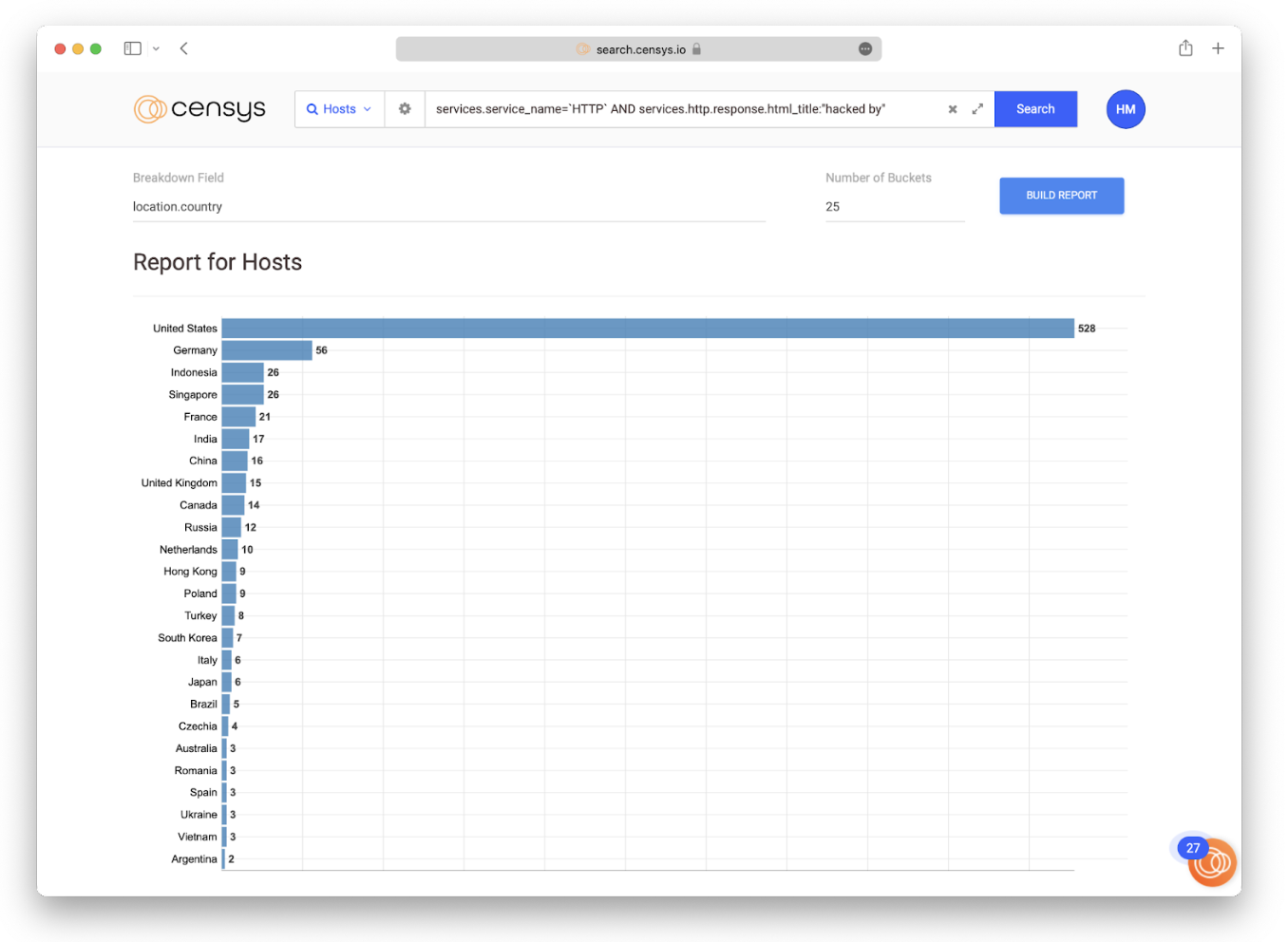

La première étape suggérée est de commencer à explorer les tendances intéressantes en matière de sécurité sur Internet en analysant les données à l'échelle mondiale à l'aide de recherches sur Censys , en s'appuyant sur notre fonction de création de rapports:

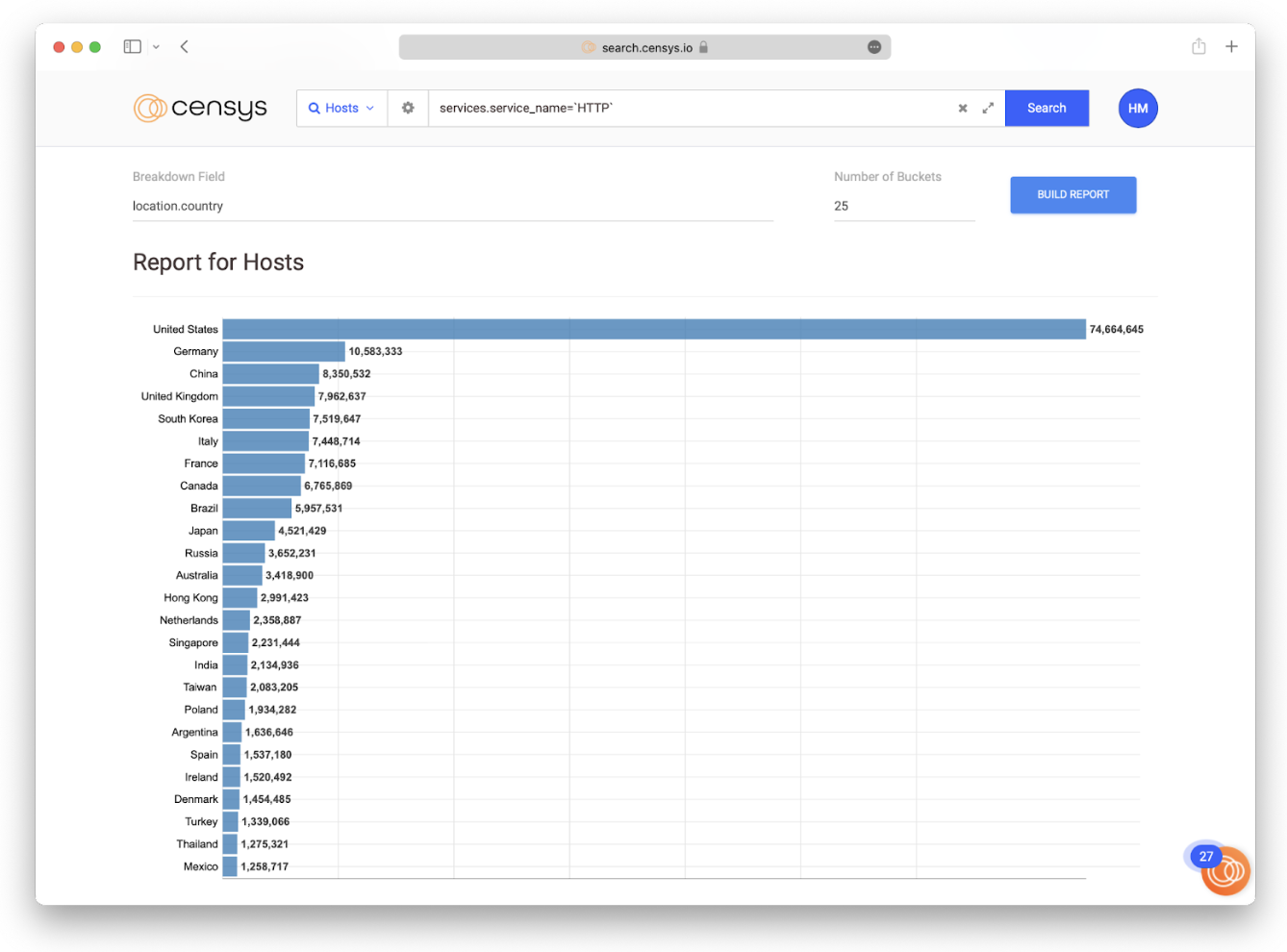

Construisons un rapport à partir des résultats de recherche que nous avons découverts plus tôt dans ce billet, en regroupant les données selon le pays dans lequel chaque serveur web est hébergé à l'aide du champ "location.country". Nous pouvons rendre les données plus ou moins granulaires en ajustant le champ "Number of Buckets".

Ce rapport révèle que les États-Unis dominent, avec 3,46 % des serveurs piratés hébergés dans ce pays.

Mais ce graphique en lui-même est trompeur. Si vous deviez vous contenter de prendre ces résultats pour argent comptant et de les interpréter, vous tireriez probablement de fausses conclusions. Une distinction importante à faire dans ce rapport est que les hôtes ne sont pas répartis uniformément dans le monde. Les États-Unis hébergent une grande partie de l'espace d'adressage IPv4, de sorte que les données sur les tendances peuvent être injustement biaisées en faveur de ce pays. Pensez-y de la manière suivante : si deux pays ont chacun 20 serveurs signalant avoir été "piratés par", mais que le premier pays a 100 serveurs et le second 10000, cela représente un taux de 20 % contre un taux de 0,2 % d'instances "piratées par".

Ce qu'il faut faire, c'est commencer à ajouter du contexte dans le tableau. Dans cet exemple, nous allons relier deux séries de résultats provenant de Censys:

- Nombre de serveurs HTTP avec la chaîne "hacked by" par pays

- Le nombre total d'hôtes exécutant HTTP par pays (voir la figure ci-dessous)

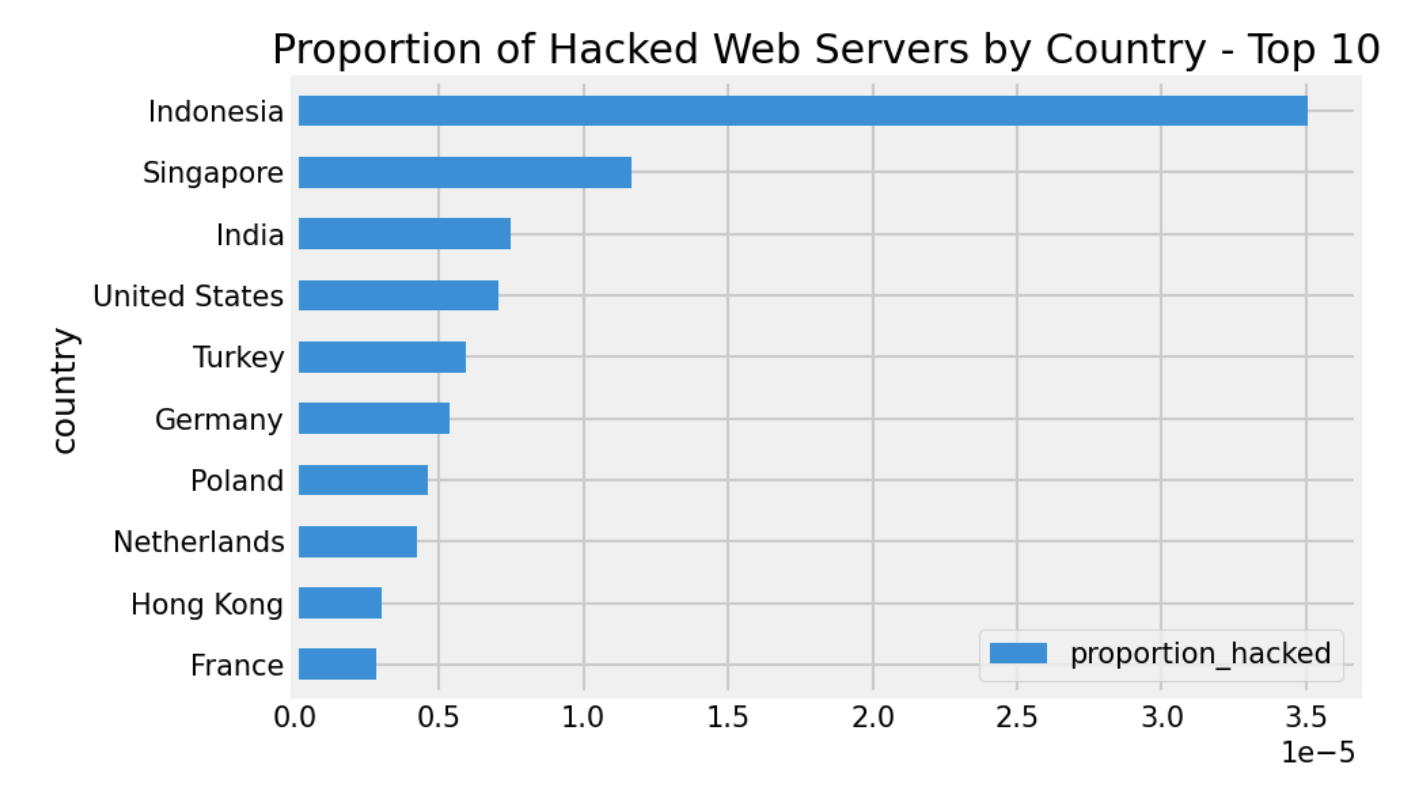

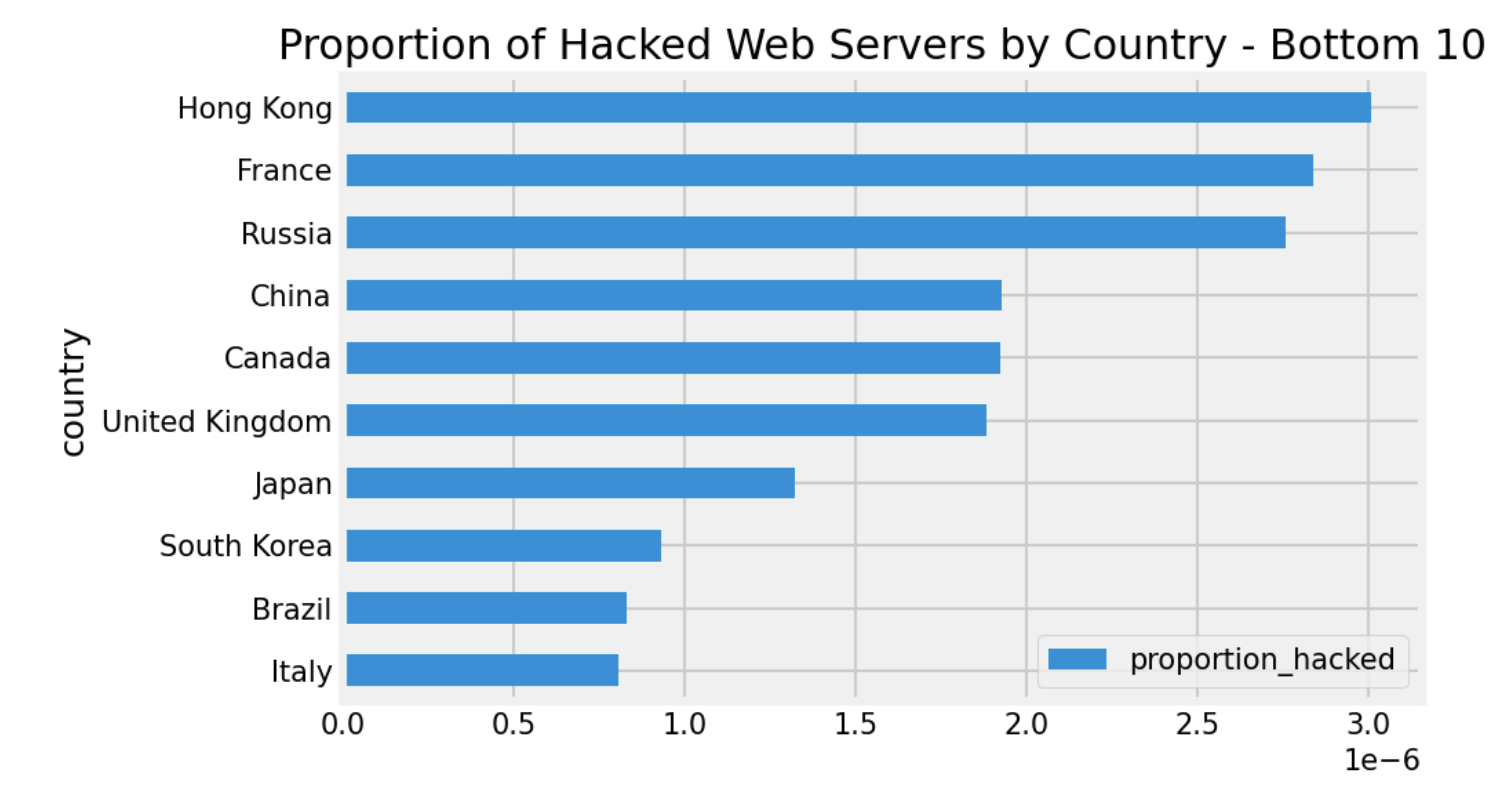

When we scale the “hacked by” values (the first data set) by the number of web servers in each country (the second set), filtering out countries where the former value is trivially small (n<5), we see a different picture.

Les tableaux 1 et 2 présentent les 10 premiers et les 10 derniers cas de "piratage par" par habitant pour les serveurs web de ces pays. Il est surprenant de constater que l'Indonésie arrive en tête en pourcentage de la population, avec un taux environ trois fois supérieur à celui de Singapour, qui arrive en deuxième position, mais cela peut s'expliquer par le fait que la population de serveurs web de ce pays est moins importante que celle de Singapour.

Tableau 1 : Les 10 pays les plus touchés par le nombre de serveurs web par habitant

L'Italie, en revanche, a le taux le plus bas de serveurs web défigurés selon notre point de vue. Il est intéressant d'étudier les différents facteurs susceptibles d'expliquer ces résultats, ce qui pourrait donner lieu à une étude plus large.

Tableau 2 : Les 10 pays les moins touchés par habitant Serveurs Web

Ces points de données peuvent conduire à une question plus large : quels attributs, réglementations et tendances sociales pourraient potentiellement avoir un impact sur la raison pour laquelle l'Indonésie ou l'Islande, par exemple, aurait plus de sites web piratés par habitant que d'autres pays. Comme vous pouvez l'imaginer, les données Internet ne suffisent pas à elles seules à démontrer un lien de causalité, mais elles peuvent être utilisées pour rassembler des tendances intéressantes afin de soutenir une grande variété de projets de recherche.

Une perspective globale sur la sécurité de l'Internet

Les données Internet peuvent révéler ce que nous ignorons au sujet de notre propre organisation, tout en mettant en lumière les tendances des données en temps réel qui racontent une histoire plus vaste sur la sécurité Internet mondiale.

La recherche de serveurs web piratés n'est qu'un exemple simple qui, nous l'espérons, vous fera réfléchir de manière créative à la façon dont vous pouvez utiliser les données deCensys . Grâce à notre perspective globale et à la profondeur des données de sécurité pertinentes que nous rendons consultables, vous pouvez obtenir la visibilité nécessaire pour améliorer la sécurité.

Une version antérieure de cet article, rédigée pour Censys Search 1.0, a été publiée dans les archives de notre blog. Ce tutoriel est à jour avec les fonctionnalités de Search 2.0 au moment de sa rédaction.