Según el Informe de Verizon sobre investigaciones de filtraciones de datos de 2022, los servidores web son el activo más comúnmente afectado en las filtraciones. Esto no es sorprendente, después de todo, los servidores web a menudo constituyen la mayor parte de la infraestructura de Internet de una organización, y por lo tanto son más propensos a estar expuestos que otros tipos de activos digitales.

Encontrar servidores web pirateados puede ser útil de varias maneras:

- Los defensores pueden rastrear a los autores de las amenazas mientras trabajan, lo que significa que pueden localizar rápidamente los hosts afectados y actuar de inmediato antes de que se produzcan más daños.

- Los investigadores pueden rastrear los servidores inseguros y vigilar las tendencias en el comportamiento y la metodología de los adversarios, aprendiendo de estos ataques para, con suerte, prevenir futuros ataques similares.

Existen infinidad de métodos para buscar servidores web afectados. En este artículo, le mostraremos una forma de encontrar servidores web hackeados utilizando Censys Search para empezar. Navega a search.censys.io para seguirnos.

Búsqueda de servidores web pirateados en Censys Search

Empezaremos con una de las formas más sencillas de encontrar servidores web desfigurados: buscar la cadena "hackeado por". Los actores de amenazas suelen "firmar su trabajo" dejando un mensaje en un sitio web, como "Hackeado por [nombre del actor]". Es como la firma de un artista en una obra de graffiti. Por suerte, estas firmas ayudan a los defensores e investigadores que buscan servidores web afectados. Podemos utilizar Censys para buscar estos sitios afectados en todo el mundo simplemente buscando defacements.

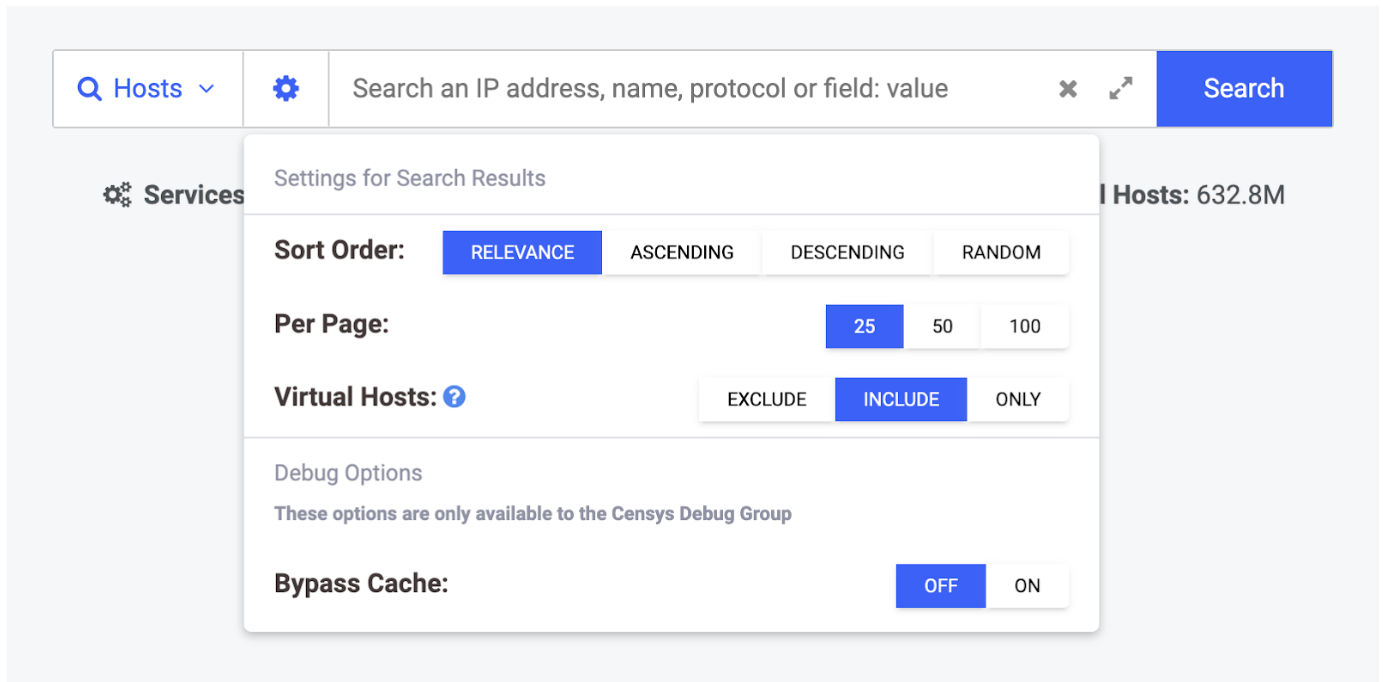

Nuestra sencilla consulta restringirá los resultados a los servidores HTTP visibles en Censys que incluyan la cadena "hackeado por" en su interfaz web. Podemos incluir hosts virtuales en estos resultados de búsqueda activando primero el icono de engranaje en la página de inicio de la búsqueda y seleccionando "Virtual Hosts: Incluir" como se ve a continuación.

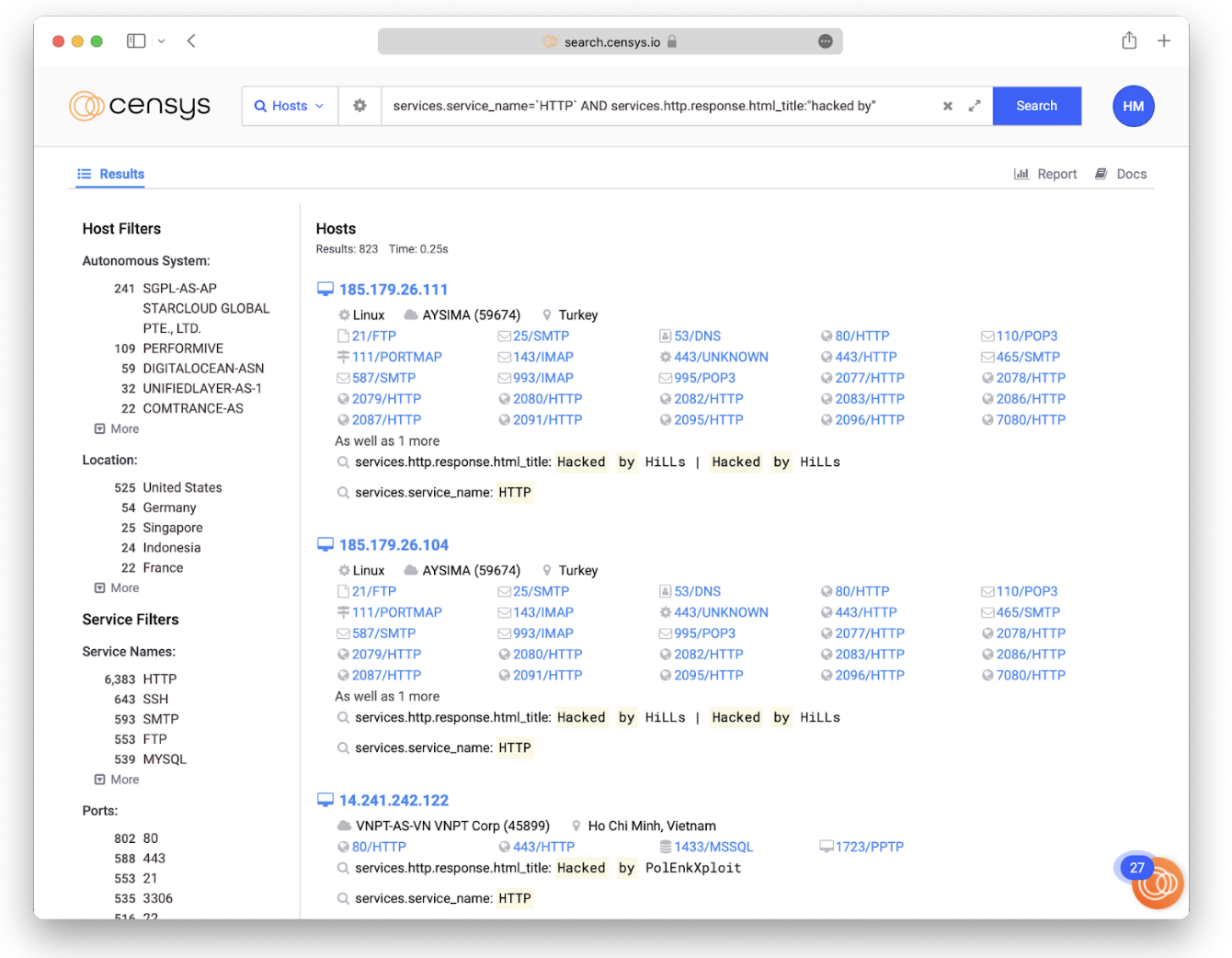

A continuación, podemos ejecutar nuestra búsqueda escribiendo esta consulta y haciendo clic en "Buscar":

services.service_name=`HTTP` and services.http.response.html_title: "hackeado por"

Esto capturará todos los hosts visibles en Censys que ejecuten HTTP, independientemente del puerto TCP en el que se esté ejecutando.

A juzgar por los resultados de la búsqueda y el texto resaltado, se puede ver inmediatamente que estamos descubriendo algunas joyas con este enfoque.

La comprobación puntual de los resultados de búsqueda se puede utilizar para confirmar el valor de este enfoque, ya que tiene una alta tasa de verdaderos positivos. Cuando acceda a estos hosts, asegúrese de utilizar un método seguro como una VPN, proxychains o Tor.

Podemos reducir aún más estos resultados en función de lo que nos interese. Algunos filtros adicionales que puede que desee añadir en casos de uso específicos:

- Si gestiona una red (por ejemplo, una universidad, una empresa de alojamiento o un proveedor de servicios de Internet) o necesita clasificar informes para sus clientes, puede restringir esta consulta. Por ejemplo, si trabaja en una organización CSIRT nacional, puede filtrar por el atributo "location.country" (por ejemplo, añada "AND location.country: [su país]" a la consulta anterior).

- Si trabajas para un gobierno estatal y ayudas a tu organización a identificar eventos de hacking de éxito, puedes filtrar por el atributo "location.city".

- Si utiliza un proveedor de servicios de Internet, puede filtrar por su número de sistema autónomo utilizando el atributo "autonomous_system.asn: [su asn]". Utilizando la API puedes hacer estas llamadas de forma regular y mantenerte actualizado a medida que encontremos estos servidores.

Para los defensores: Qué hacer si encuentra servidores pirateados vinculados a su organización

Versión reactiva: se responde a una infracción a posteriori

Si estás haciendo control de daños, tienes un pequeño reto por delante. Sin embargo, hay una gran cantidad de guías útiles y herramientas de personas que han estado en tus zapatos (y hay muchos que lo han hecho, ¡no estás solo!) que pueden ser útiles si estás reaccionando a una violación. Tanto Dreamhost como Sucuri ofrecen guías sobre cómo limpiar un sitio web después de un hackeo.

Inicialmente, tendrá que eliminar el contenido problemático, restaurar el sitio a partir de una copia de seguridad, cerrar las brechas de seguridad que ha descubierto después de rastrear el ataque (s), y añadir algunas herramientas de seguridad a su alrededor con el fin de evitar futuros problemas. Lo ideal sería reaccionar reinstalando los sistemas infectados en una plataforma actualizada y segura, pero somos conscientes de que a menudo no es una opción realista para la mayoría de las empresas.

Como Censys nunca intenta acceder a ninguno de los hosts de Internet (creemos firmemente en la buena ciudadanía en Internet), no recopilamos datos sobre cómo se piratea un servidor. Sin embargo, los datos de Censys pueden ayudarle a identificar las posibles rutas que siguió un adversario para acceder a su sistema. Un ejemplo sería que quizás un atacante dejó el FTP activado, lo que podrías ver con un poco de análisis forense. Este análisis creativo es clave para que puedas determinar qué ocurrió para cerrar la brecha de seguridad y evitar que vuelva a ocurrir. Censys puede darte la visibilidad crítica de los servicios expuestos a Internet que necesitas en tus esfuerzos de caza de amenazas y ayudarte a encontrar rastros y comportamientos de atacantes para rastrear, pivotar y proteger tu organización.

Sin el conocimiento de que tiene servidores web hackeados vinculados a su organización, los actores de amenazas podrían seguir dañando sus sistemas durante años. Así que, aunque descubrir que ha sido afectado por adversarios puede parecer una derrota, ha hecho el trabajo de localizar esos hosts problemáticos y abordar la brecha de seguridad antes de que se haga más grande.

Para investigadores: Descubra y siga las tendencias en Internet

Si eres investigador, los tipos de datos sobre tendencias de seguridad que puedes descubrir en Censys pueden ser muy útiles para los proyectos de investigación existentes y para idear nuevos proyectos.

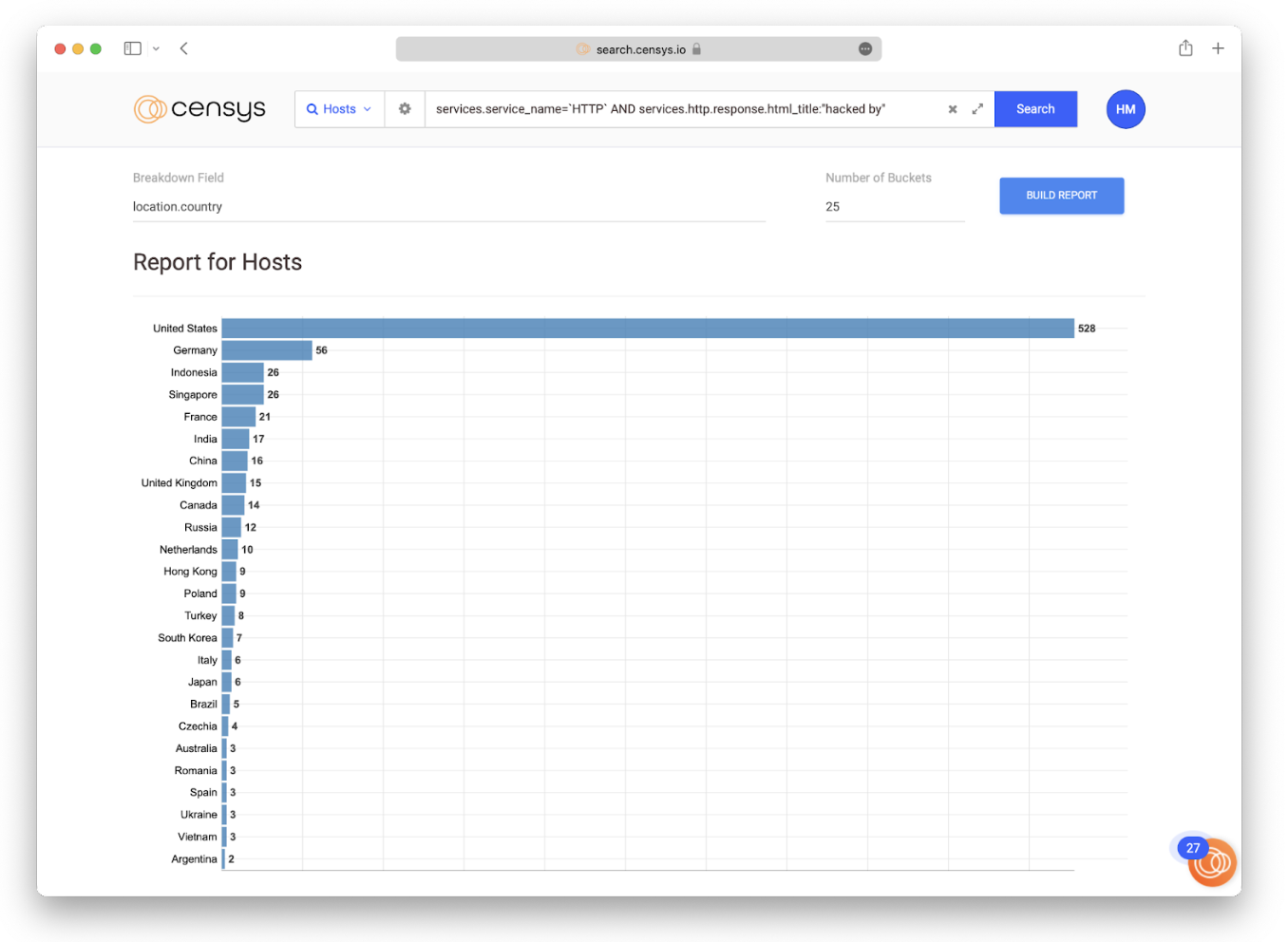

Un primer paso sugerido es comenzar a explorar tendencias interesantes de seguridad en todo Internet analizando datos a escala global con búsquedas en Censys , apoyándose en nuestra función de creación de informes:

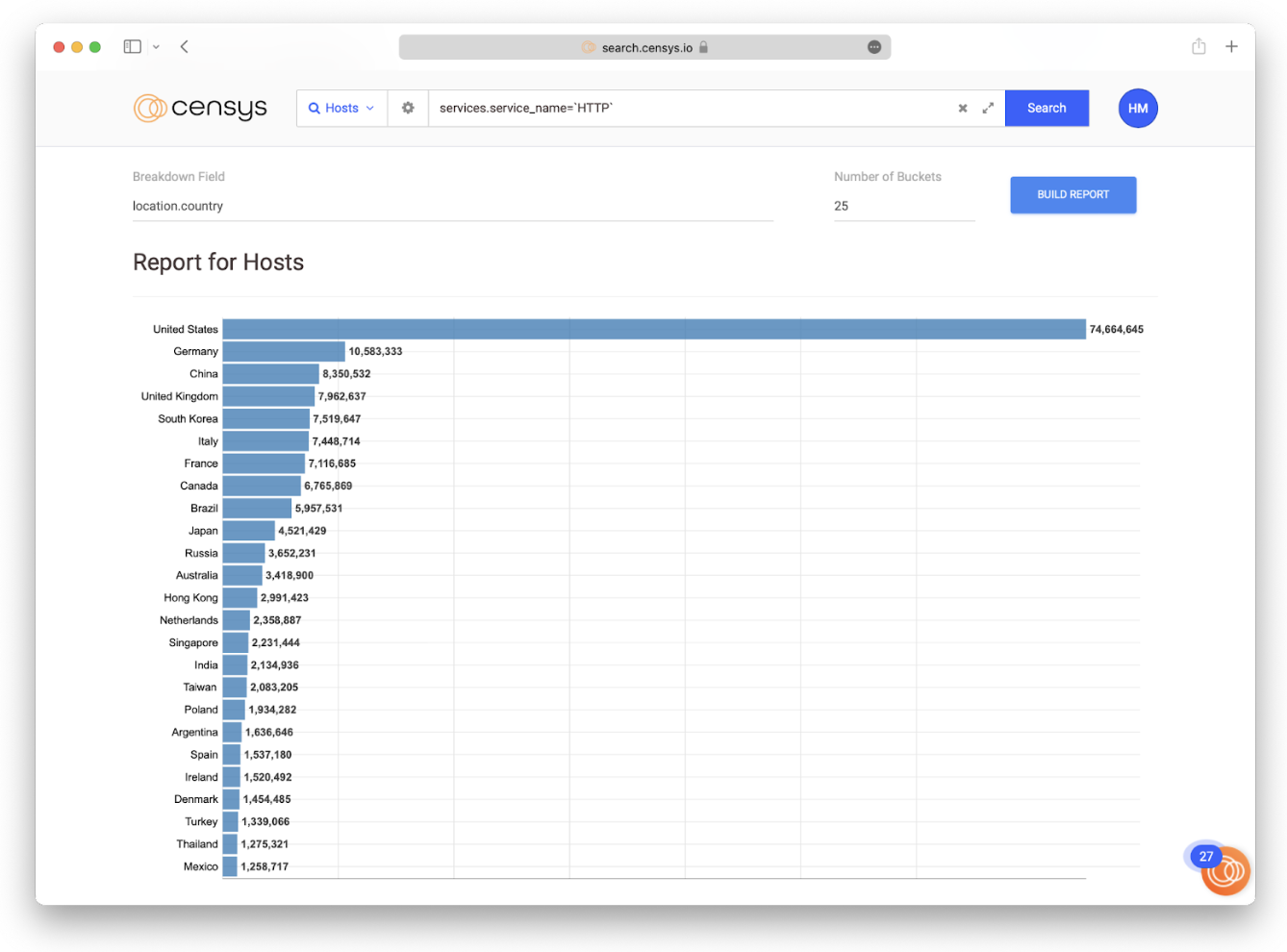

Construyamos un informe a partir de los resultados de búsqueda que descubrimos anteriormente en este post, agregando por el país en el que está alojado cada servidor web utilizando el campo "location.country". Podemos hacer que los datos sean más o menos granulares ajustando el campo "Number of Buckets".

Este informe revela que Estados Unidos domina, con un 3,46% de los servidores pirateados alojados en este país.

Pero este gráfico por sí solo es engañoso. Si todo lo que hiciéramos fuera tomar esos resultados al pie de la letra y hacer interpretaciones en torno a ellos, probablemente sacaríamos algunas conclusiones falsas. Una distinción importante en este informe es que los hosts no están distribuidos uniformemente por todo el mundo. EE.UU. alberga gran parte del espacio de direcciones IPv4, por lo que los datos de esta tendencia pueden estar injustamente sesgados hacia ese país. Piénsalo de esta manera: si dos países tienen cada uno 20 servidores que informan de haber sido "pirateados por", pero el primer país tiene 100 servidores y el segundo tiene 10.000, eso supone una tasa del 20% frente a una tasa del 0,2% de casos de "pirateo por".

Lo que tenemos que hacer es empezar a añadir contexto a la imagen. En este ejemplo, uniremos dos conjuntos de resultados de Censys:

- Número de servidores HTTP con la cadena "hackeado por" por país

- Número total de hosts que ejecutan HTTP por país (véase la figura siguiente)

When we scale the “hacked by” values (the first data set) by the number of web servers in each country (the second set), filtering out countries where the former value is trivially small (n<5), we see a different picture.

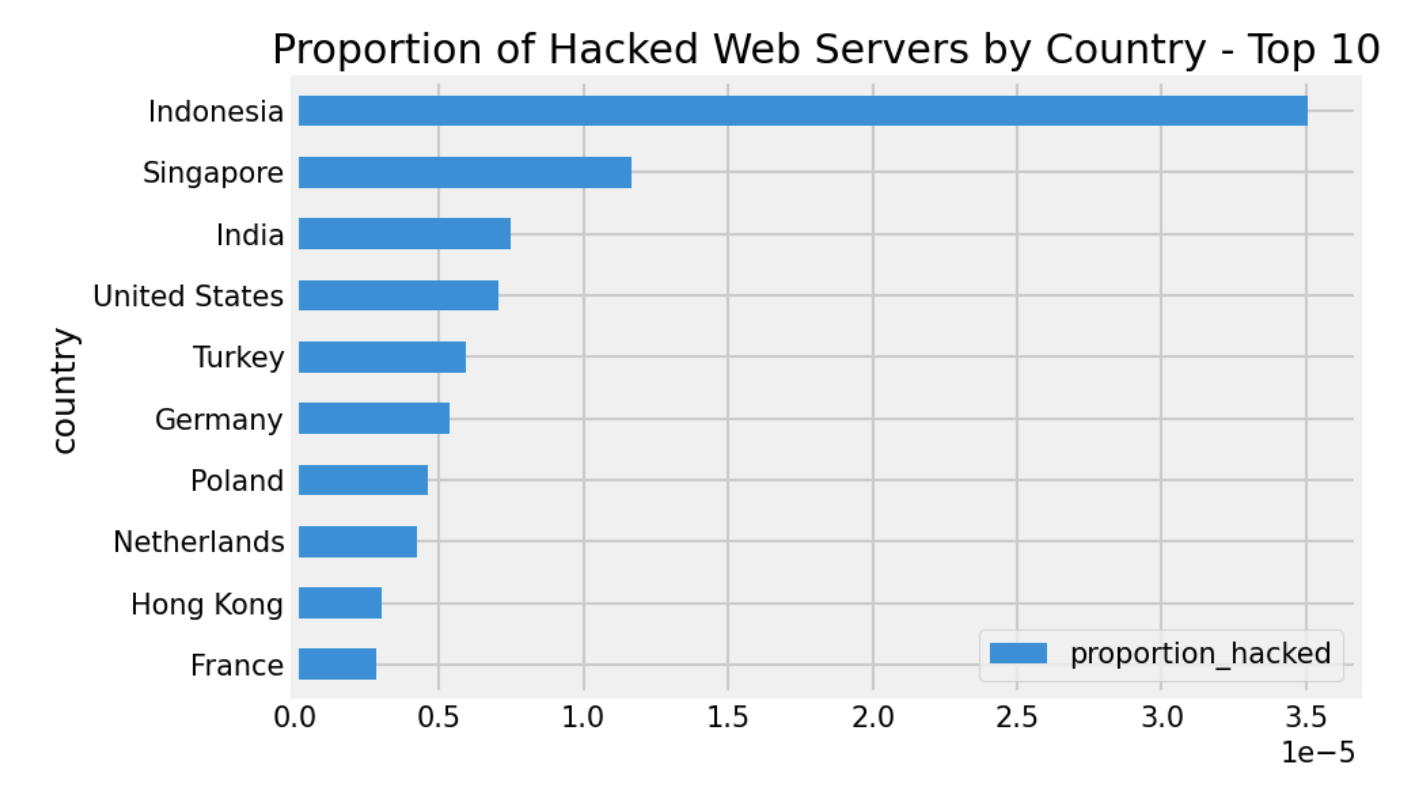

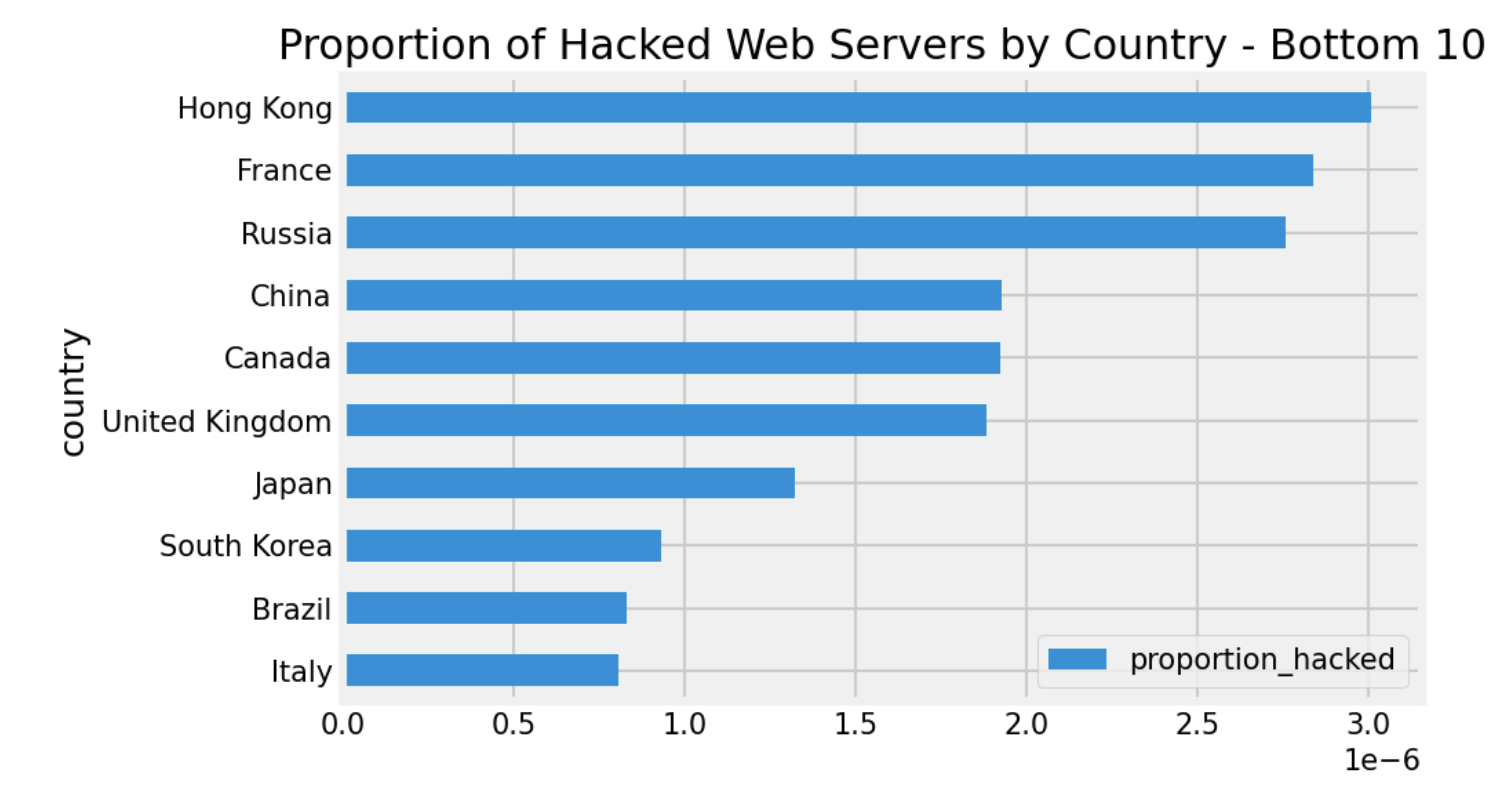

Las tablas 1 y 2 desglosan los 10 primeros y los 10 últimos casos de "hackeo por" servidores web per cápita de esos países. Sorprendentemente, Indonesia lidera el grupo en porcentaje de población, con una tasa que casi triplica la de Singapur, que ocupa el segundo lugar, pero esto puede deberse a la menor población de servidores web en ese país en comparación con Singapur.

Cuadro 1: Los 10 países más afectados per cápita de servidores web

Italia, por el contrario, tiene la tasa más baja de servidores web desfigurados desde nuestro punto de vista. Es interesante estudiar los diversos factores que pueden explicar estos resultados, lo que puede indicar la oportunidad de realizar un estudio más amplio.

Tabla 2: Los 10 países menos afectados Servidores web per cápita

Estos datos pueden conducir a una pregunta más amplia: qué atributos, normativas y tendencias sociales podrían influir en que Indonesia o Islandia, por ejemplo, tengan más sitios web pirateados per cápita que otros países. Como puede imaginarse, los datos de Internet por sí solos no bastan para demostrar la causalidad, pero pueden utilizarse para reunir tendencias de datos interesantes en apoyo de una gran variedad de proyectos de investigación.

Una perspectiva global de la seguridad en Internet

Los datos de Internet pueden revelar lo que no sabemos sobre nuestra propia organización, al tiempo que revelan tendencias de datos en tiempo real que cuentan una historia más amplia sobre la seguridad mundial en Internet.

Encontrar servidores web pirateados es sólo un ejemplo sencillo que esperamos le haga pensar de forma creativa sobre cómo puede utilizar los datos deCensys . Nuestra amplia perspectiva global y la profundidad de los datos de seguridad relevantes que ponemos a su disposición le permitirán obtener la visibilidad necesaria para mejorar la seguridad.

Una versión anterior de este artículo, escrita para Censys Search 1.0, apareció en los archivos de nuestro blog. Este tutorial está actualizado con las características de Search 2.0 en el momento de su redacción.