Laut dem Verizon Data Breach Investigations Report 2022 sind Webserver die am häufigsten von Sicherheitsverletzungen betroffenen Assets. Dies ist nicht überraschend - schließlich machen Webserver oft den Großteil der Internet-Infrastruktur eines Unternehmens aus und sind daher eher gefährdet als andere Arten von digitalen Ressourcen.

Die Suche nach gehackten Webservern kann in vielerlei Hinsicht nützlich sein:

- Verteidiger können Bedrohungsakteure bei ihrer Arbeit verfolgen, d. h. sie können die betroffenen Hosts schnell ausfindig machen und sofort Maßnahmen ergreifen, bevor weiterer Schaden angerichtet wird.

- Forscher können unsichere Server aufspüren und Trends im Verhalten und in der Methodik der Angreifer beobachten, um aus diesen Angriffen zu lernen und hoffentlich ähnliche Angriffe in Zukunft zu verhindern.

Es gibt unzählige Methoden, um nach betroffenen Webservern zu suchen. In diesem Artikel zeigen wir Ihnen eine Möglichkeit, gehackte Webserver zu finden, indem wir Censys Search verwenden, um Ihnen den Einstieg zu erleichtern. Navigieren Sie zu search.censys.io, um uns zu folgen.

Auffinden gehackter Webserver mit Censys Search

Wir beginnen mit einer der einfachsten Möglichkeiten, verunstaltete Webserver zu finden: der Suche nach der Zeichenfolge "gehackt von". Bedrohungsakteure "signieren ihre Arbeit" üblicherweise, indem sie eine Nachricht auf einer Website hinterlassen, z. B. "Gehackt von [Handle des Akteurs]". Man kann sich das wie die Signatur eines Künstlers auf einem Graffiti vorstellen. Glücklicherweise helfen diese Signaturen den Verteidigern und Forschern, die auf der Suche nach betroffenen Webservern sind. Wir können Censys verwenden, um auf der ganzen Welt nach diesen betroffenen Websites zu suchen, indem wir einfach nach Verunstaltungen suchen.

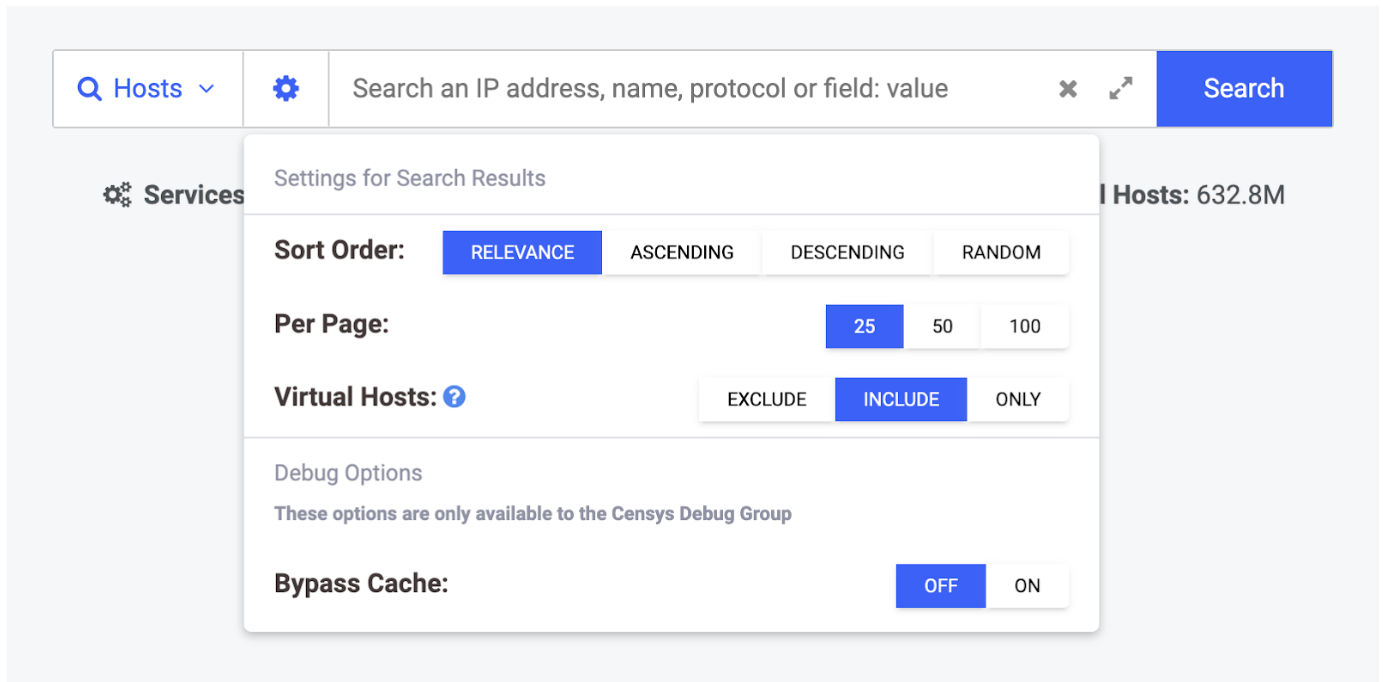

Unsere einfache Abfrage schränkt die Ergebnisse auf Censys-sichtbare HTTP-Server ein, die auf ihrer Weboberfläche die Zeichenfolge "hacked by" enthalten. Wir können virtuelle Hosts in diese Suchergebnisse einbeziehen, indem wir zunächst das Zahnradsymbol auf der Such-Homepage anklicken und "Virtuelle Hosts" auswählen: Einschließen" wählen, wie unten dargestellt.

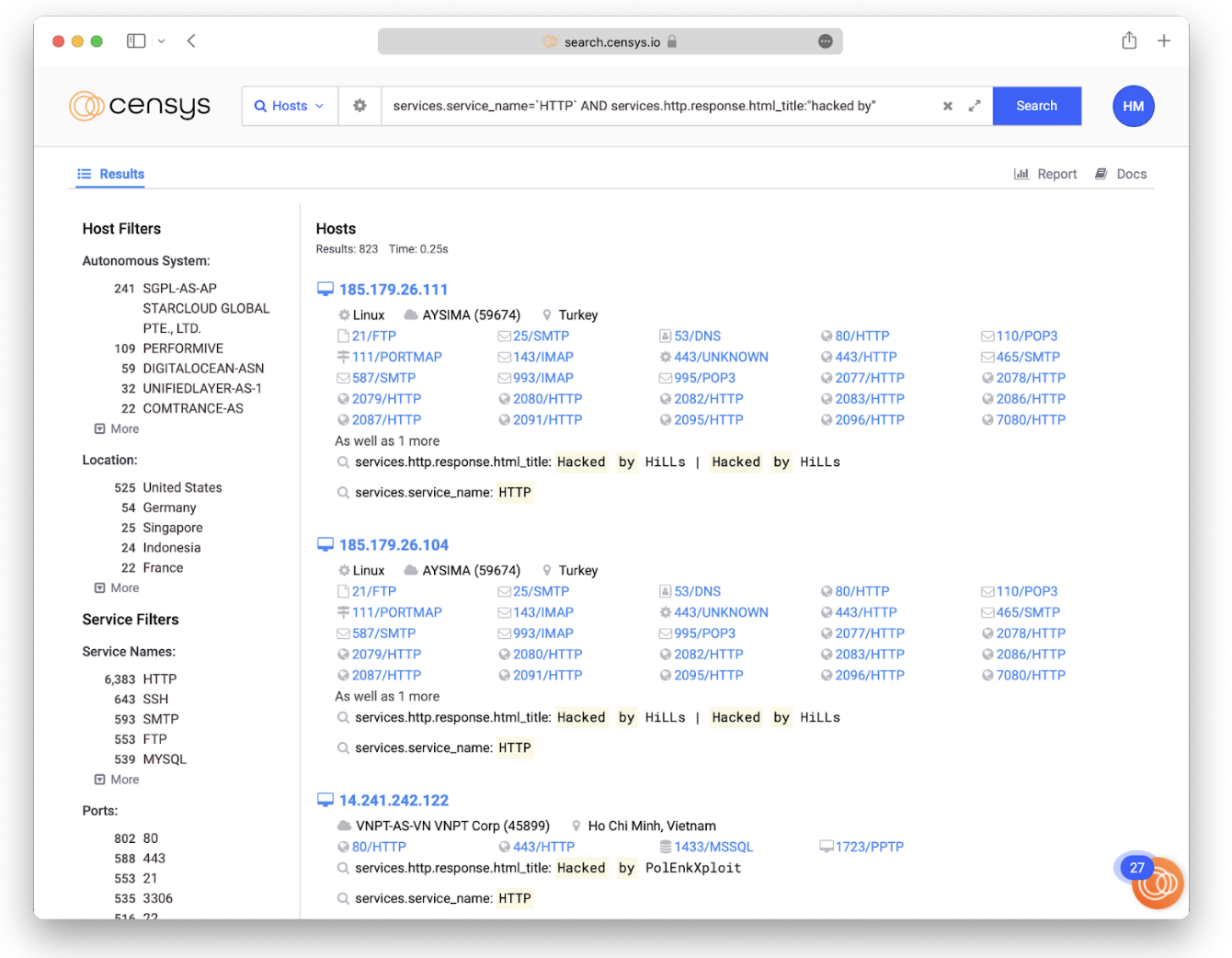

Als Nächstes können wir unsere Suche durchführen, indem wir diese Abfrage eingeben und auf "Search" klicken:

services.service_name=`HTTP` und services.http.response.html_title: "gehackt von"

Damit werden alle Censys-sichtbaren Hosts erfasst, auf denen HTTP läuft, unabhängig davon, auf welchem TCP-Port es läuft.

Anhand der zurückkommenden Suchergebnisse und des hervorgehobenen Textes können Sie sofort erkennen, dass wir mit diesem Ansatz einige Perlen aufdecken.

Eine stichprobenartige Überprüfung der Suchergebnisse kann den Wert dieses Ansatzes bestätigen - er hat eine hohe True-Positive-Rate. Achten Sie beim Zugriff auf diese Hosts darauf, dass Sie eine sichere Methode wie VPN, Proxychains oder Tor verwenden.

Wir können diese Ergebnisse weiter eingrenzen, je nachdem, woran wir interessiert sind. Einige zusätzliche Filter, die Sie in bestimmten Anwendungsfällen hinzufügen können:

- Wenn Sie ein Netzwerk betreiben (z. B. eine Universität, ein Hosting-Unternehmen oder einen Internet Service Provider) oder Berichte für Ihre Kunden sortieren müssen, können Sie diese Abfrage einschränken - wenn Sie z. B. bei einer nationalen CSIRT-Organisation arbeiten, können Sie nach dem Attribut "location.country" filtern (fügen Sie z. B. einfach "AND location.country: [Ihr Land]" zur obigen Abfrage hinzu).

- Wenn Sie für eine Landesregierung arbeiten und Ihrer Organisation helfen, erfolgreiche Hacking-Events zu identifizieren, können Sie nach dem Attribut "location.city" filtern.

- Wenn Sie einen Internetdienstanbieter betreiben, können Sie mit dem Attribut "autonomous_system.asn: [your asn]" nach Ihrer autonomen Systemnummer filtern. Mit Hilfe der API können Sie diese Aufrufe regelmäßig tätigen und sich auf dem Laufenden halten, wenn wir diese Server finden.

Für Verteidiger: Was ist zu tun, wenn Sie gehackte Server in Ihrem Unternehmen finden?

Reaktive Version: Sie reagieren im Nachhinein auf eine Sicherheitsverletzung

Wenn Sie sich um Schadensbegrenzung bemühen, haben Sie eine ziemliche Herausforderung vor sich. Es gibt jedoch viele hilfreiche Leitfäden und Tools von Leuten, die in Ihrer Situation waren (und das sind viele, Sie sind nicht allein!), die sich als nützlich erweisen können, wenn Sie auf einen Verstoß reagieren müssen. Sowohl Dreamhost als auch Sucuri bieten Leitfäden für die Bereinigung nach einem Website-Hack an, die beide einen guten Einstieg darstellen.

Zunächst müssen Sie die problematischen Inhalte entfernen, die Website von einem Backup wiederherstellen, Sicherheitslücken schließen, die Sie bei der Verfolgung des Angriffs/der Angriffe aufgedeckt haben, und einige Sicherheitstools hinzufügen, um zukünftige Probleme zu verhindern. Im Idealfall würden Sie reagieren, indem Sie Ihre angegriffenen Systeme auf einer aktualisierten, sicheren Plattform neu installieren, aber wir wissen, dass dies für die meisten Unternehmen keine realistische Option ist.

Da Censys niemals versucht, sich Zugang zu einem der Hosts im Internet zu verschaffen (wir glauben fest an eine gute Internet-Bürgerschaft), sammeln wir keine Daten darüber, wie ein Server gehackt wurde. Die Daten von Censys können Ihnen jedoch helfen, die möglichen Wege zu identifizieren, die ein Angreifer genommen hat, um auf Ihr System zuzugreifen. Ein Beispiel wäre, dass ein Angreifer vielleicht FTP eingeschaltet ließ, was Sie mit ein wenig forensischer Analyse feststellen könnten. Diese kreative Analyse ist wichtig, damit Sie herausfinden können, was passiert ist, um die Sicherheitslücke zu schließen und eine Wiederholung zu verhindern. Censys kann Ihnen den entscheidenden Einblick in die dem Internet ausgesetzten Dienste verschaffen, den Sie für Ihre Bedrohungsabwehr Bemühungen benötigen, und Ihnen dabei helfen, Spuren und Verhaltensweisen von Angreifern zu finden, um Ihr Unternehmen zu verfolgen, umzuschalten und zu schützen.

Ohne das Wissen, dass Sie gehackte Webserver haben, die mit Ihrem Unternehmen verbunden sind, könnten Bedrohungsakteure Ihre Systeme noch jahrelang weiter schädigen. Auch wenn es sich wie eine Niederlage anfühlt, wenn Sie feststellen, dass Sie von Angreifern angegriffen wurden, haben Sie dennoch die Arbeit geleistet, die problematischen Hosts ausfindig zu machen und die Sicherheitslücke zu schließen, bevor sie noch größer wird.

Für Forscher: Entdecken und verfolgen Sie Trends im Internet

Wenn Sie ein Forscher sind, können die Arten von Sicherheitstrenddaten, die Sie in Censys aufdecken können, für bestehende Forschungsprojekte und für das Brainstorming für neue Projekte sehr nützlich sein.

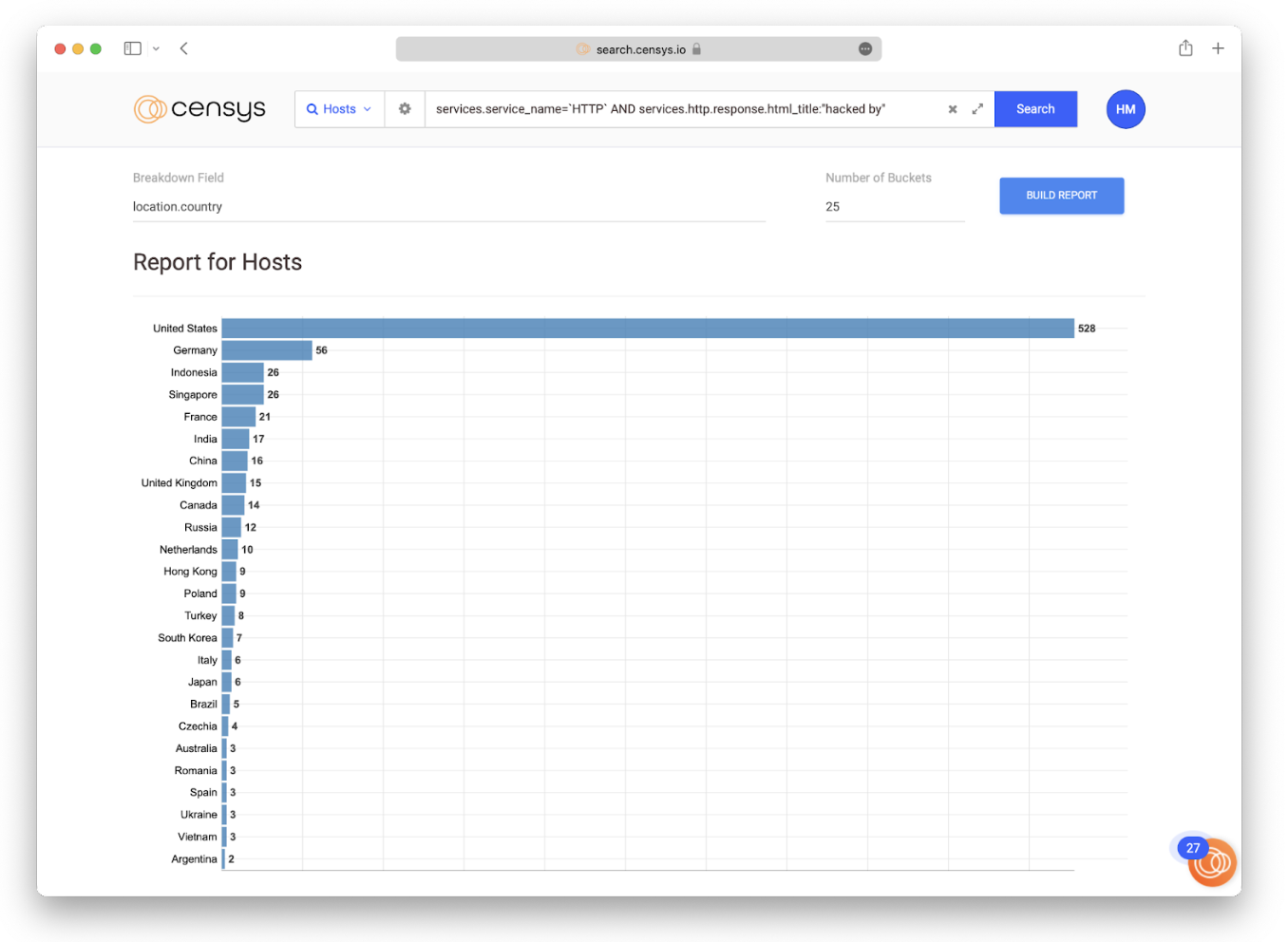

Als ersten Schritt empfehlen wir Ihnen, interessante Sicherheitstrends im Internet zu erforschen, indem Sie Daten auf globaler Ebene mit der Suchfunktion Censys analysieren und dabei unsere Funktion zur Erstellung von Berichten nutzen:

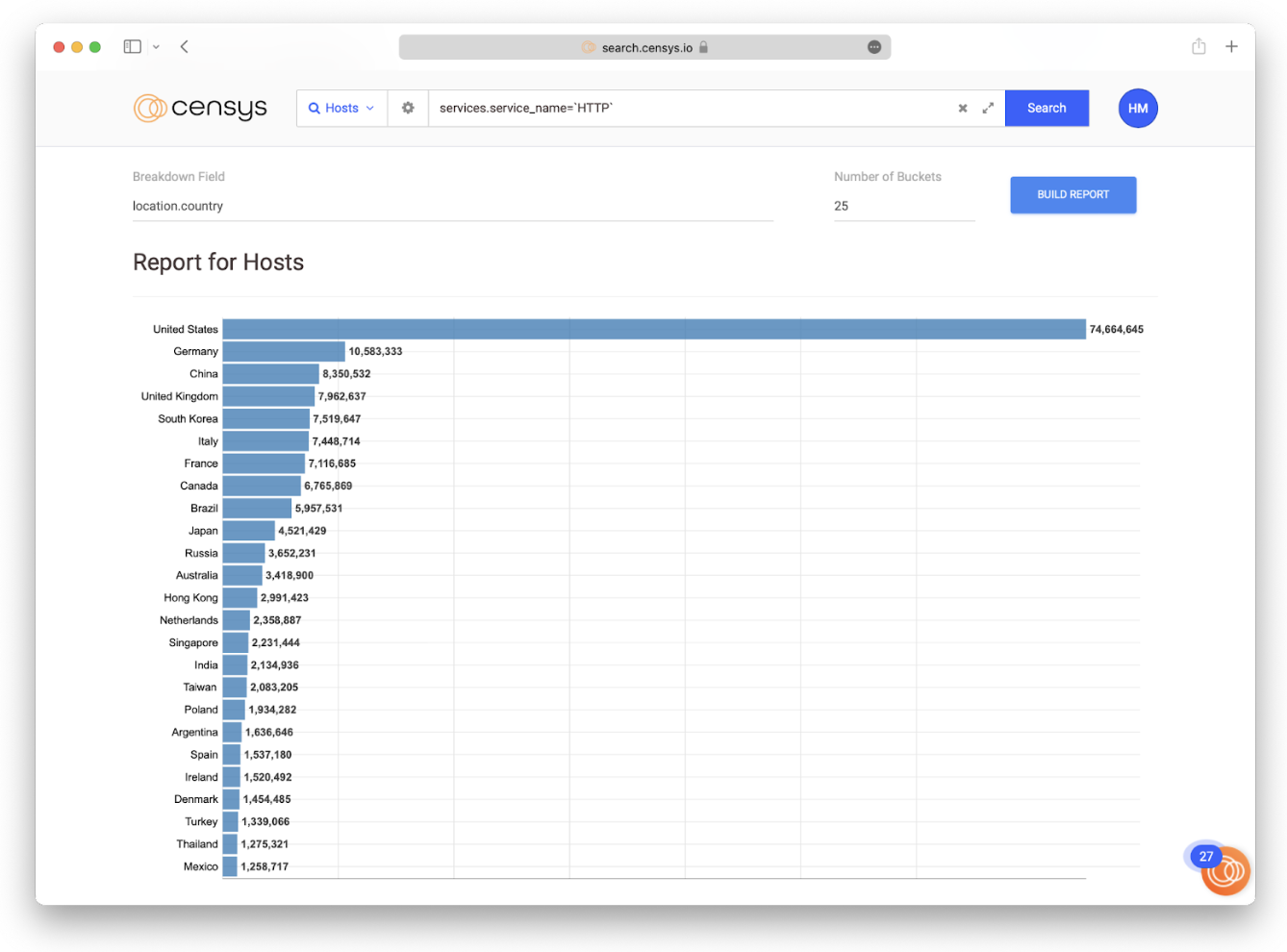

Erstellen wir einen Bericht aus den Suchergebnissen, die wir zuvor in diesem Beitrag aufgedeckt haben, und fassen wir die Daten nach dem Land zusammen, in dem jeder Webserver gehostet wird, indem wir das Feld "location.country" verwenden. Wir können die Daten mehr oder weniger granular machen, indem wir das Feld "Number of Buckets" anpassen.

Dieser Bericht zeigt, dass die Vereinigten Staaten mit 3,46 % der gehackten Server, die in den USA gehostet werden, dominieren.

Aber dieses Diagramm ist für sich genommen irreführend. Würde man diese Ergebnisse für bare Münze nehmen und sie interpretieren, käme man wahrscheinlich zu falschen Schlussfolgerungen. Ein wichtiger Unterschied in diesem Bericht ist, dass die Hosts nicht gleichmäßig über die Welt verteilt sind. Die USA beherbergen einen großen Teil des IPv4-Adressraums, so dass diese Trenddaten ungerechtfertigterweise auf dieses Land ausgerichtet sein könnten. Stellen Sie sich das so vor: Wenn zwei Länder jeweils 20 Server haben, die "gehackt von" melden, das erste Land aber 100 Server hat und das zweite 10000, dann ist das eine Rate von 20 % gegenüber einer Rate von 0,2 % "gehackt von" Instanzen.

Wir müssen damit beginnen, den Kontext in das Bild einzufügen. In diesem Beispiel werden wir zwei Gruppen von Ergebnissen aus Censys miteinander verknüpfen:

- Die Anzahl der HTTP-Server mit der Zeichenfolge "gehackt von" nach Land

- Die Gesamtzahl der Hosts, auf denen HTTP läuft, nach Land (siehe Abbildung unten)

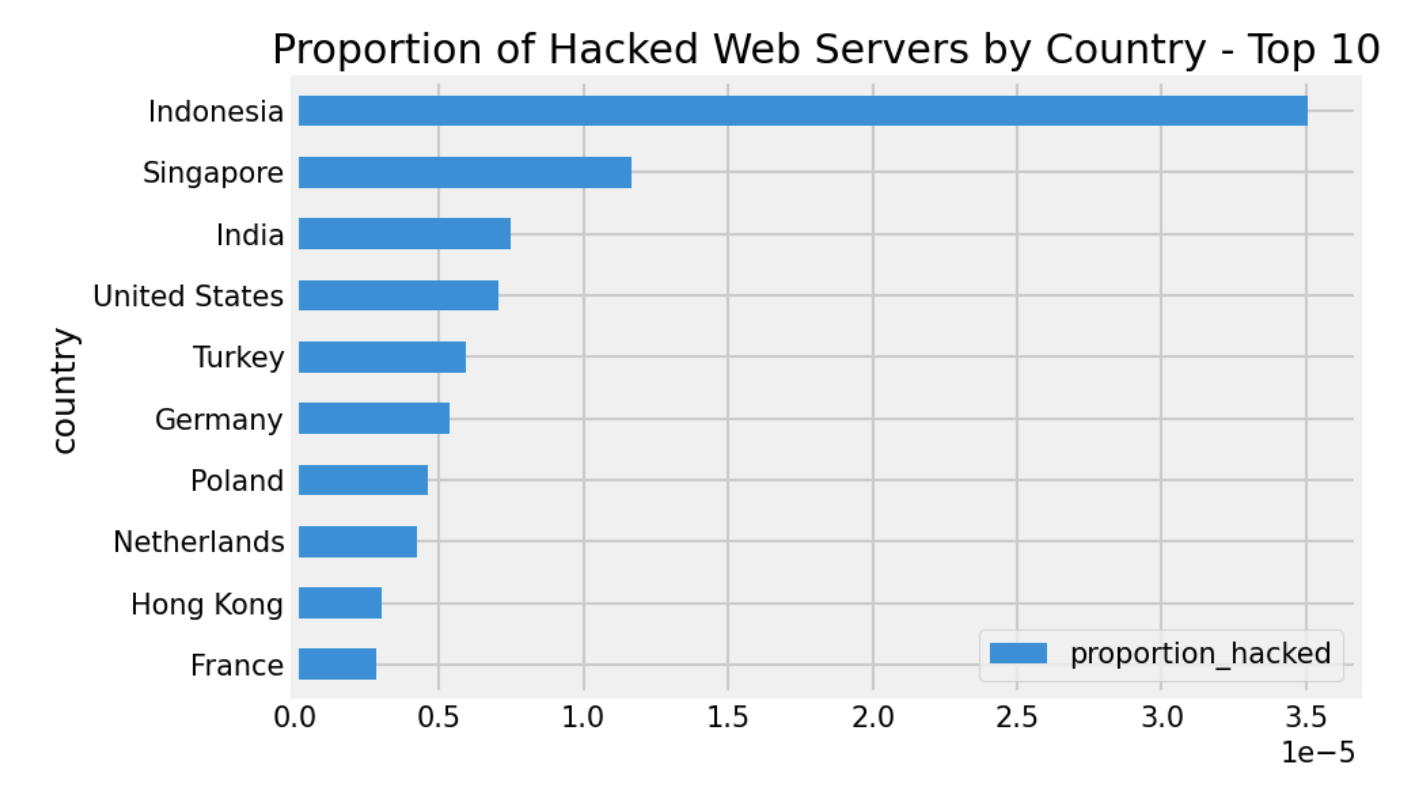

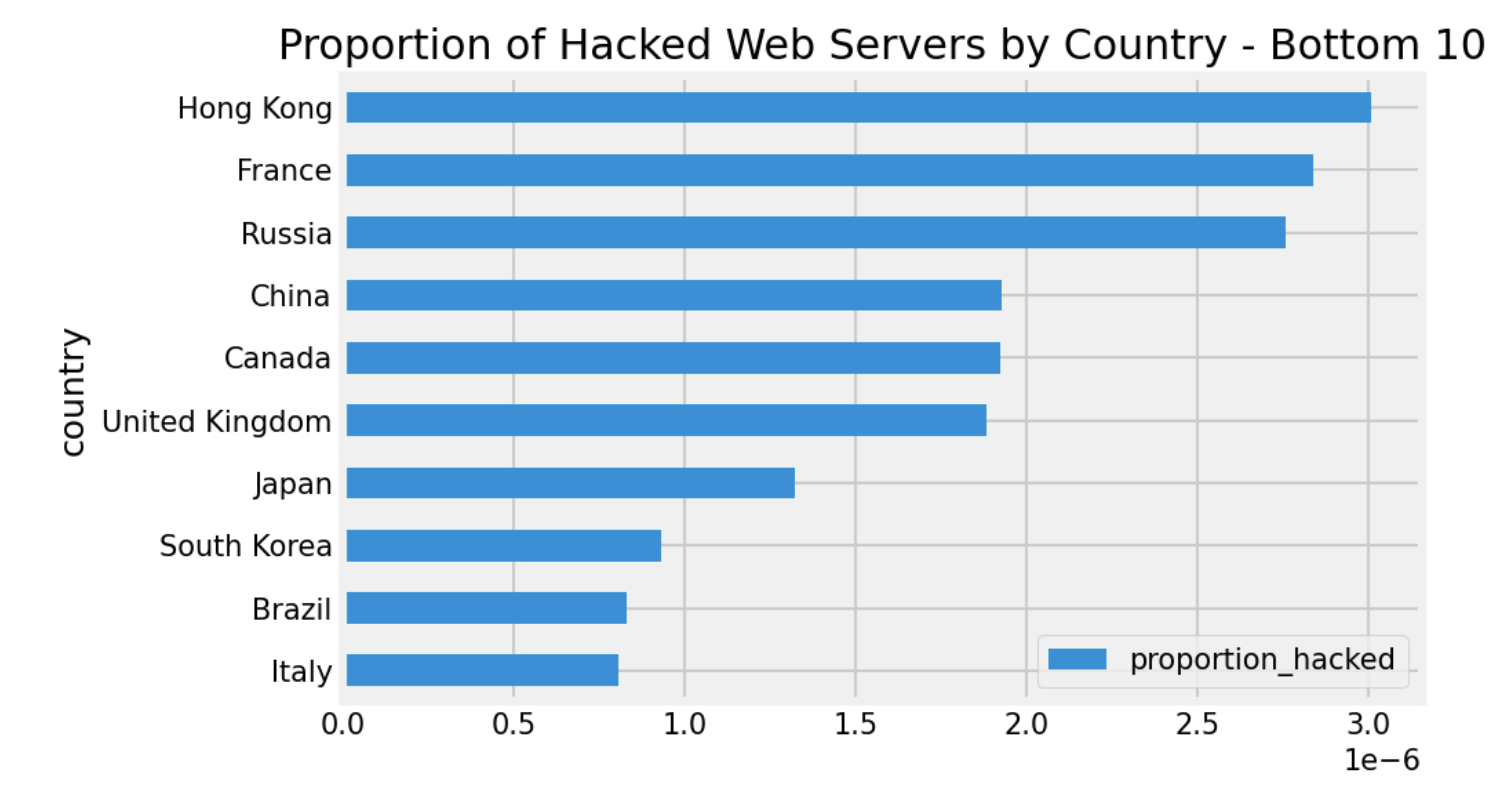

When we scale the “hacked by” values (the first data set) by the number of web servers in each country (the second set), filtering out countries where the former value is trivially small (n<5), we see a different picture.

In den Tabellen 1 und 2 sind die 10 häufigsten und die 10 schlechtesten Fälle von "gehackt von" Webservern pro Kopf der Bevölkerung für diese Länder aufgelistet. Überraschenderweise führt Indonesien die Rangliste in Prozent der Bevölkerung an, und zwar mit einer Rate, die etwa dreimal so hoch ist wie die des zweitplatzierten Landes Singapur, was jedoch auf die im Vergleich zu Singapur geringere Anzahl an Webservern in diesem Land zurückzuführen sein könnte.

Tabelle 1: Die 10 am stärksten betroffenen Länder mit Webservern pro Kopf

Italien hingegen hat aus unserer Sicht die niedrigste Rate an verunstalteten Webservern. Es ist interessant, verschiedene Faktoren zu untersuchen, die diese Ergebnisse erklären könnten, was auf die Möglichkeit einer umfassenderen Studie hinweisen könnte.

Tabelle 2: Die 10 am wenigsten betroffenen Länder pro Kopf der Bevölkerung Webserver

Diese Datenpunkte können zu einer umfassenderen Frage führen: Welche Merkmale, Vorschriften und gesellschaftlichen Trends könnten sich möglicherweise darauf auswirken, warum beispielsweise in Indonesien oder Island mehr Websites pro Kopf gehackt werden als in anderen Ländern. Wie Sie sich vorstellen können, reichen Internetdaten allein nicht aus, um einen Kausalzusammenhang nachzuweisen, aber sie können genutzt werden, um interessante Datentrends zusammenzustellen, die eine Vielzahl von Forschungsprojekten unterstützen.

Eine globale Perspektive für die Sicherheit im Internet

Internetdaten können aufdecken, was wir über unsere eigene Organisation nicht wissen, und gleichzeitig Echtzeit-Datentrends aufzeigen, die eine größere Geschichte über die globale Internetsicherheit erzählen.

Die Suche nach gehackten Webservern ist nur ein einfaches Beispiel, das Sie hoffentlich dazu anregt, kreativ darüber nachzudenken, wie Sie die Daten vonCensys nutzen können. Unsere breite, globale Perspektive und die Tiefe der relevanten Sicherheitsdaten, die wir durchsuchbar machen, verschaffen Ihnen die nötige Transparenz, um die Sicherheit zu verbessern.

Eine frühere Version dieses Beitrags, die für Censys Search 1.0 geschrieben wurde, erschien in unserem Blog-Archiv. Dieses Tutorial ist auf dem neuesten Stand mit den Funktionen von Search 2.0, als es geschrieben wurde.