Die wichtigsten Ransomware-Angriffsvektoren: Wie man sich gegen sie verteidigt

Teilen Sie

Obwohl Ransomware schon seit Jahren eine ständige Bedrohung für die Cybersicherheit darstellt, hat sie in letzter Zeit einen bemerkenswerten Aufschwung erlebt. Ransomware-Angriffe haben von 2022 bis 2023 um 70 % zugenommen, was den Bedarf an robuster Antivirensoftware unterstreicht. Die durchschnittlichen Kosten eines Ransomware-Angriffs sind auf fast 3 Millionen US-Dollar angestiegen. Wie können Unternehmen ihre Abwehrkräfte stärken?

In diesem Blog gehen wir darauf ein:

- Der Anstieg von Ransomware

- Die wichtigsten Angriffsvektoren für Ransomware

- Strategien zur Prävention und Eindämmung von Ransomware

- Wie Censys die proaktive Ransomware-Abwehr unterstützt

Das Aufkommen von Ransomware

Ransomware ist eine Art von bösartiger Software oder Malware, die den Zugriff auf die Dateien, Systeme und sensiblen Daten eines Opfers blockiert und häufig durch gefälschte Software-Downloads verbreitet wird. In den meisten Fällen wird das Computersystem eines Ransomware-Opfers vollständig funktionsunfähig. Aus Sicht der Bedrohungsakteure liegt der Reiz von Ransomware in ihrer Rentabilität. Die Angreifer setzen Ransomware ein, um Systeme als Geiseln zu nehmen und ein Lösegeld im Austausch für einen Entschlüsselungsschlüssel zu verlangen, der den Zugriff wiederherstellt.

Während Ransomware früher vor allem auf Einzelpersonen abzielte, hat sie sich zu einer komplexeren und lukrativeren Bedrohung für Unternehmen entwickelt. Heute konzentrieren sich Bedrohungsakteure und professionelle Ransomware-Gruppen auf hochwertige Ziele wie Unternehmen, Regierungsbehörden, Lieferketten und ganze Branchen, um ihren Profit zu maximieren.

Warum ist Ransomware so beliebt?

Ransomware hat sich aufgrund ihrer Einfachheit und Rentabilität zu einer der effektivsten und verheerendsten Methoden für Cyberangriffe entwickelt. Indem sie wichtige Daten verschlüsseln und eine Zahlung für deren Freigabe verlangen, können Ransomware-Akteure ganze Organisationen lahmlegen und ein Gefühl der Dringlichkeit schaffen, das die Einhaltung der Vorschriften fördert.

Die Folgen eines Ransomware-Angriffs gehen oft weit über finanzielle Verluste hinaus. Die Opfer erleben häufig:

- Verlängerte Betriebsausfallzeiten

- Reputationsschaden

- Gesetzliche oder behördliche Sanktionen

Diese Risiken sind besonders akut in Branchen wie dem Gesundheits- und Finanzwesen, wo Datenschutzverletzungen zu Compliance-Verstößen oder lebensbedrohlichen Folgen führen können.

Das Aufkommen von Ransomware as a Service (RaaS), das die Durchführung von Ransomware-Angriffen auch für weniger qualifizierte Cyberkriminelle zugänglich macht, macht die Sache noch attraktiver. RaaS ermöglicht es Angreifern, Tools und Infrastruktur für die Ausführung von Angriffen zu mieten, sodass sie sich auf die Maximierung der Wirkung bei gleichzeitiger Minimierung des Aufwands konzentrieren können.

Da sich die Bedrohungslandschaft weiterentwickelt und Ransomware-Gruppen ihre Methoden immer weiter verfeinern, müssen Unternehmen proaktive Cybersicherheitsmaßnahmen ergreifen, um sich vor diesen folgenschweren Cyberbedrohungen zu schützen.

Das bringt uns zu dem Verständnis, wie Ransomware-Gruppen Angriffe durchführen.

Ransomware-Angriffsvektoren: Wie sich Bedrohungsakteure Zugang verschaffen

Ransomware-Angriffsvektoren sind die spezifischen Methoden, mit denen Bedrohungsakteure Ransomware-Angriffe starten. So könnte ein Ransomware-Betreiber beispielsweise eine Phishing-Kampagne einsetzen, um sich zunächst Zugang zu einem Netzwerk zu verschaffen.

Das Verständnis der wichtigsten Ransomware-Angriffsvektoren ist entscheidend für die Aufrechterhaltung einer proaktiven Cybersicherheitslage. Um die Wahrscheinlichkeit eines Angriffs einzuschränken, müssen Sicherheitsteams wissen, wie Bedrohungsakteure am ehesten versuchen, in ihr Unternehmen einzudringen, und wo ihr Unternehmen am anfälligsten sein könnte.

Werfen wir einen Blick auf einige der häufigsten Ransomware-Angriffsvektoren.

Ausgenutzte oder ungepatchte Assets

Die von CISA gesponserte Studie 2024 Ransomware Information Risks Insights Study des Cyentia Institute hat ergeben, dass ausgenutzte, öffentlich zugängliche Assets die Nummer eins der Angriffsvektoren für Ransomware-Gruppen sind.

Ausgenutzte oder nicht gepatchte Software-Schwachstellen sind ein führender Angriffsvektor für Ransomware, da sie leider weiter verbreitet sind, als Unternehmen glauben möchten. Außerdem bieten sie Cyberkriminellen einen direkten Weg in die Systeme eines Unternehmens. Diese Schwachstellen, die häufig in veralteter Software, Betriebssystemen oder Anwendungen von Drittanbietern zu finden sind, dienen als offene Tür für Angreifer, die Benutzer zum Herunterladen von Ransomware verleiten wollen.

Sobald diese Schwachstellen identifiziert sind, können Angreifer sie ausnutzen, um bösartigen Code unter Umgehung herkömmlicher Abwehrmechanismen wie E-Mail-Filter oder Anmeldeschutz zu verbreiten. Diese Methode erfordert nur eine minimale Interaktion der Endbenutzer, was sie zu einer besonders effizienten Taktik für Ransomware-Gruppen macht. Angreifer nutzen häufig Tools wie Exploit-Kits, um die Identifizierung und Ausnutzung von Softwareschwachstellen zu automatisieren.

Die Geschwindigkeit, mit der Schwachstellen zu Waffen werden, unterstreicht die Dringlichkeit, sie zu beseitigen. So stellen beispielsweise Zero-Day-Schwachstellen eine unmittelbare und erhebliche Bedrohung dar. Selbst nach der Veröffentlichung von Patches verzögern viele Unternehmen die Implementierung aufgrund betrieblicher Zwänge und lassen ihre Systeme ungeschützt.

Phishing-Angriffe

Phishing, eine häufige Form von Social-Engineering-Angriffen, verleitet Personen dazu, vertrauliche Informationen wie Passwörter preiszugeben oder Aktionen wie das Herunterladen bösartiger Dateien durchzuführen. Diese Betrügereien erfolgen oft in Form von E-Mails, Texten oder gefälschten Websites, die legitim erscheinen. Durch Phishing können Ransomware-Angriffe ermöglicht werden:

Die Übermittlung bösartiger Nutzdaten:

- Phishing-E-Mails enthalten oft Anhänge oder Links, die beim Herunterladen zu Ransomware-Infektionen führen.

Credential Harvesting:

- Phishing-Angriffe können Opfer dazu verleiten, Anmeldedaten für Systeme anzugeben. Die Angreifer verwenden diese Anmeldedaten dann, um auf Netzwerke zuzugreifen und Ransomware in der Infrastruktur eines Unternehmens zu installieren.

Ausnutzung von Vertrauen:

- Phishing-Angriffe geben sich oft als vertrauenswürdige Stellen aus (z. B. Banken, IT-Support, Kollegen). Dies erhöht die Wahrscheinlichkeit, dass die Zielperson auf die Nachricht reagiert, ohne ihre Authentizität zu überprüfen.

Breach Entry Point:

- Sobald die Ransomware ausgeführt wird, kann sie Dateien oder Systeme verschlüsseln und sie als Geiseln nehmen, bis ein Lösegeld gezahlt wird. Ein einziger Phishing-Erfolg kann das gesamte Netzwerk eines Unternehmens gefährden.

Gefährdete Anmeldeinformationen

Kompromittierte Anmeldedaten sind ein weiterer wichtiger Angriffsvektor für Ransomware. Sie ermöglichen es Angreifern, sich unbefugt Zugang zu Systemen zu verschaffen und Ransomware zu installieren, ohne sofort Verdacht zu erregen. Dieser Ansatz ist besonders effektiv, da er es Angreifern ermöglicht, sich unter legitime Benutzer zu mischen und Sicherheitsmaßnahmen wie Firewalls oder Intrusion Detection Systeme zu umgehen. Anmeldeinformationen können auf verschiedene Weise gestohlen werden, z. B. durch Brute-Force-Angriffe oder Datenverletzungen auf anderen Plattformen, bei denen Benutzer Passwörter wiederverwendet haben.

Credential Stuffing

Einer der besorgniserregendsten Aspekte dieses Angriffsvektors ist die Verwendung von Credential Stuffing. In diesen Fällen nutzen Cyberkriminelle große Datenbanken mit durchgesickerten Benutzernamen-Passwort-Kombinationen, die sie oft aus früheren Angriffen erhalten haben, und versuchen, sie auf mehreren Plattformen zu verwenden. Da viele Personen ihre Anmeldedaten bei verschiedenen Diensten wiederverwenden, kann diese Taktik beängstigend erfolgreich sein. Sobald sich Angreifer Zugang zu einem Netzwerk verschafft haben, erweitern sie häufig ihre Privilegien, um auf sensible Systeme zuzugreifen oder Ransomware für kritische Infrastrukturen einzusetzen.

Beispiele für Ransomware-Exploits aus der realen Welt

Die folgenden Ransomware-Vorfälle geben Aufschluss darüber, wie sich Ransomware-Gruppen erfolgreich Zugang zu Systemen verschafft haben, um erfolgreiche Angriffe zu starten.

Koloniale Pipeline

Angriffsvektor: Kompromittierte Anmeldeinformationen

Im Jahr 2021 wurde die Colonial Pipeline, die raffinierte Erdölprodukte transportiert, Opfer der Ransomware-Gruppe DarkSide. Die Angreifer verschafften sich über ein kompromittiertes Passwort, das mit einem VPN-Konto (Virtual Private Network) verknüpft war, Zugang zum IT-Netzwerk. Der Angriff führte zu einer Unterbrechung der Treibstoffversorgung an der Ostküste der USA und löste eine weit verbreitete Panik und wirtschaftliche Folgen aus. Die Angreifer verschafften sich über ein kompromittiertes Passwort Zugang zum IT-Netzwerk der Pipeline, was zu einer Unterbrechung kritischer Abläufe führte.

Colonial Pipeline zahlte ein Lösegeld in Höhe von 75 Bitcoin (damals ca. 4,4 Millionen US-Dollar), um die Kontrolle wiederzuerlangen, obwohl die Strafverfolgungsbehörden später einen Teil des Geldes wiedererlangten. Dieser Angriff machte die Schwachstellen in kritischen Infrastrukturen deutlich und unterstrich die Notwendigkeit robuster Cybersicherheitsmaßnahmen.

Königlicher Ransomware-Angriff auf einen Gesundheitsdienstleister

Angriffsvektor: Phishing-E-Mail

Im Jahr 2023 griff die Ransomware-Gruppe Royal einen großen Gesundheitsdienstleister an und störte den Betrieb in mehreren Krankenhäusern. Der Angriff erfolgte über Phishing-E-Mails, die Mitarbeiter dazu verleiteten, bösartige Dateien herunterzuladen, wodurch sich die Ransomware im Netzwerk verbreiten konnte. Wichtige Patientendienste wurden verzögert, da die Systeme offline genommen wurden und das Personal gezwungen war, auf manuelle Prozesse zurückzugreifen.

Dieser Vorfall machte deutlich, dass sich Ransomware-Gruppen zunehmend auf den Gesundheitssektor konzentrieren, wo Ausfallzeiten lebensbedrohliche Folgen haben können. Außerdem wurde deutlich, wie wichtig es ist, sensible Gesundheitssysteme zu sichern und Mitarbeiter darin zu schulen, Phishing-Methoden zu erkennen.

MOVEit-Angriff der Ransomware-Gruppe Clop

Angriffsvektor: Ausnutzung von Zero-Day-Schwachstellen

Bei diesem Angriff im Jahr 2023 nutzte die Ransomware-Gruppe Clop eine bisher unbekannte Schwachstelle in MOVEit, einer weit verbreiteten Dateiübertragungssoftware. Durch Ausnutzung dieser Schwachstelle verschafften sie sich unbefugten Zugang zu sensiblen Systemen und konnten herkömmliche Abwehrmaßnahmen wie Phishing-Filter oder Schutzmaßnahmen gegen den Diebstahl von Zugangsdaten umgehen.

Im Gegensatz zu vielen anderen Ransomware-Angriffen beruhte diese Kampagne auf der Ausnutzung von Softwarefehlern und nicht auf Phishing oder dem Diebstahl von Zugangsdaten, was die zunehmende Raffinesse der Ransomware-Taktiken verdeutlicht. Der MOVEit-Angriff sollte Unternehmen daran erinnern, regelmäßig Software-Patches zu installieren und Schwachstellen-Management-Prozesse zu implementieren, um Angreifern einen Schritt voraus zu sein.

Strategien zur Prävention und Eindämmung von Ransomware

Als Nächstes wollen wir darüber nachdenken, was Unternehmen tun können, um Bedrohungsakteure besser daran zu hindern, diese wichtigsten Angriffsvektoren anzugreifen. Um Ransomware-Angriffe zu verhindern, sollten Unternehmen einen vielschichtigen Ansatz verfolgen, der die Durchführung regelmäßiger Schulungen zur Sensibilisierung für den Umgang mit Cyberangriffen, die Verstärkung der Zugangskontrollen, die Erhöhung des Phishing-Bewusstseins, die Priorisierung von Schwachstellen-Patches und die Erlangung vollständiger Transparenz über die Angriffsfläche umfasst.

Verstärkung der Zugangskontrollen

Wir wissen, dass Angreifer oft schwache oder gestohlene Anmeldedaten ausnutzen, um in Netzwerke einzudringen, wie beim Angriff auf die Colonial Pipeline. Die Sicherung von Fernzugriffspunkten wie VPN-Konten (Virtual Private Network) und RDP-Verbindungen (Remote Desktop Protocol) ist entscheidend für die Verhinderung von unbefugtem Zugriff auf Systeme. Unternehmen können die Wahrscheinlichkeit eines solchen Angriffs verringern, indem sie robuste Verfahren für die Identitäts- und Zugriffsverwaltung (IAM) implementieren. Die Multi-Faktor-Authentifizierung (MFA) ist zu einem wichtigen Schutz geworden, da sie von den Benutzern verlangt, ihre Identität mit zusätzlichen Faktoren neben dem Passwort zu verifizieren, z. B. mit einer Smartphone-App oder biometrischen Daten. Die regelmäßige Änderung von Passwörtern, die Durchsetzung strenger Passwortrichtlinien und die Überwachung auf Datenlecks im Dark Web können ebenfalls dazu beitragen, unbefugten Zugriff zu verhindern.

Mehr Phishing-Bewusstsein und E-Mail-Sicherheit

Phishing ist nach wie vor eine der häufigsten Methoden zur Verbreitung von Ransomware, weshalb die Schulung der Mitarbeiter eine wichtige Verteidigungslinie darstellt. Unternehmen sollten in regelmäßige Programme zur Förderung des Sicherheitsbewusstseins investieren, in denen Mitarbeiter lernen, wie sie Phishing-Versuche erkennen und melden können. Darüber hinaus können E-Mail-Filter und Tools zur Erkennung von Bedrohungen dazu beitragen, bösartige E-Mails zu blockieren, bevor sie die Benutzer erreichen.

Identifizierung von Schwachstellen und Patching priorisieren

Die Ausnutzung ungepatchter Schwachstellen ist eine bevorzugte Taktik von Ransomware-Gruppen, wie der MOVEit-Angriff der Ransomware-Gruppe Clop zeigt. Um dem entgegenzuwirken, sollten Unternehmen einen rigorosen Patch-Management-Prozess einführen, um sicherzustellen, dass Software und Systeme auf dem neuesten Stand sind.

Attack Surface Management (ASM) kann hier eine wichtige Strategie sein, da es einen kontinuierlichen Einblick in die digitalen Assets eines Unternehmens bietet und Schwachstellen identifiziert, bevor Angreifer sie ausnutzen können. ASM-Plattformen wie Censys ermöglichen es Unternehmen, proaktiv Fehlkonfigurationen, veraltete Systeme und ungeschützte Endpunkte in ihrer gesamten Angriffsfläche zu entdecken, einschließlich Schatten-IT und ephemerer Cloud-Assets, von denen sie möglicherweise nichts wissen.

Netzwerksegmentierung und Datensicherungen

Die Netzwerksegmentierung ist eine weitere wichtige Strategie zur Minimierung der Auswirkungen von Ransomware. Durch die Isolierung kritischer Systeme und die Einschränkung seitlicher Bewegungen innerhalb des Netzwerks können Unternehmen die Verbreitung von Ransomware nach einem ersten Angriff verhindern. Regelmäßige Datensicherungen und die Speicherung der Daten an sicheren Offline-Speicherorten stellen außerdem sicher, dass Unternehmen sich von Angriffen erholen können, ohne Lösegeld zahlen zu müssen.

Proaktive Erkennung von Bedrohungen und Reaktion auf Zwischenfälle

Unternehmen sollten in fortschrittliche Bedrohungserkennung investieren, um die Netzwerkaktivität auf Anzeichen einer Kompromittierung zu überwachen, z. B. ungewöhnliche Dateiverschlüsselungsprozesse oder unbefugte Zugriffsversuche. Die Erstellung und Einübung eines Reaktionsplans für Vorfälle stellt sicher, dass Teams schnell handeln können, um Ransomware-Angriffe einzudämmen und den Schaden zu minimieren. Partnerschaften mit Internet-Intelligence-Anbietern können die Erkennungsmöglichkeiten weiter verbessern und Abhilfestrategien informieren.

Nutzung von Attack Surface Management für ganzheitlichen Schutz

Wie bereits erwähnt, kann Attack Surface Management eine entscheidende Rolle bei der Verringerung von Ransomware-Risiken spielen, indem es einen kontinuierlichen, automatisierten Einblick in die digitale Präsenz eines Unternehmens bietet. Mit ASM können Sicherheitsteams gefährdete Ressourcen, Fehlkonfigurationen und Schwachstellen, die Angreifer ausnutzen könnten, identifizieren und beheben. Dieser proaktive Ansatz ergänzt herkömmliche Cybersicherheitsmaßnahmen, indem er die Wahrscheinlichkeit eines Angriffs verringert, bevor er beginnt.

Durch die Kombination dieser Strategien können Unternehmen ihre Anfälligkeit für Ransomware deutlich verringern und sicherstellen, dass sie auf die Abwehr sich entwickelnder Bedrohungen vorbereitet sind. Durch die Investition in Tools wie ASM und die Förderung einer sicherheitsorientierten Kultur können Unternehmen den Angreifern einen Schritt voraus sein und angesichts dieser wachsenden Herausforderung ihre Widerstandsfähigkeit bewahren.

Wie Censys zum Schutz vor Ransomware beiträgt

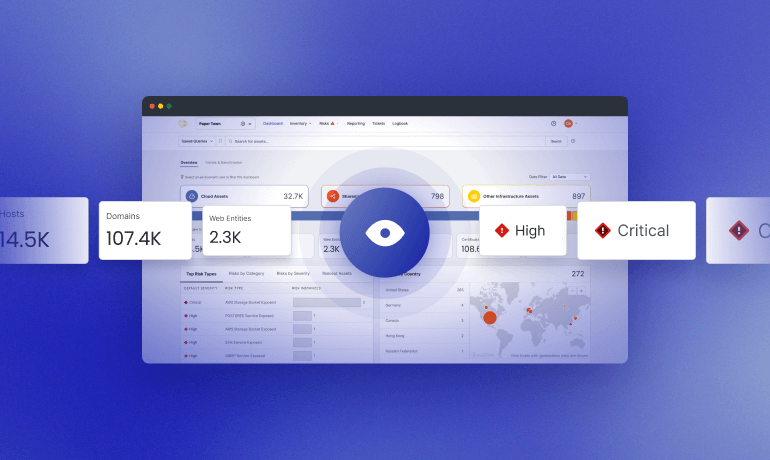

Censys unterstützt Sicherheitsteams bei der Abwehr von Ransomware, indem es ihnen einen unübertroffenen Einblick in die externe Angriffsfläche ihres Unternehmens ermöglicht. Censys nutzt seinen unübertroffenen Überblick über die globale Internet-Infrastruktur, um kontinuierlich alle Assets auf der Angriffsfläche zu entdecken und zu überwachen, einschließlich ungeschützter und falsch konfigurierter Assets, die Ransomware-Angreifer ausnutzen werden.

Konkret bietet Censys :

1. Umfassende Sichtbarkeit der Internet-Aktivitäten

- Ransomware zielt oft auf Schwachstellen in öffentlich zugänglichen Assets ab, was die Sichtbarkeit entscheidend macht. Censys entdeckt und überwacht kontinuierlich alle dem Internet ausgesetzten Assets, wie Hosts, Domains, Zertifikate und Cloud-Ressourcen, um sicherzustellen, dass kein Asset unbemerkt bleibt.

- Mit Aktualisierungen bis zu sechsmal täglich stellt Censys sicher, dass Änderungen in Cloud-Umgebungen oder neu entdeckte Assets zeitnah berücksichtigt werden.

2. Risikobasierte Prioritätensetzung

- Censys identifiziert Schwachstellen auf öffentlich zugänglichen Assets und nutzt umfangreiche Daten, um Risiken nach Wahrscheinlichkeit, Schweregrad und Auswirkung eines Angriffs zu bewerten und zu priorisieren. Diese Priorisierung hilft Organisationen, sich auf die Schwachstellen zu konzentrieren, die am wahrscheinlichsten von Ransomware-Angreifern ausgenutzt werden.

- Sicherheitsteams können die Zeit bis zur Behebung von Schwachstellen verkürzen, indem sie sich zunächst auf die kritischsten Schwachstellen konzentrieren und für jede Schwachstelle eine klare Anleitung zur Behebung geben.

3. Reaktion in Echtzeit und schnelle Abhilfe

- Die schnellen Reaktionsmöglichkeiten von Censysermöglichen es Sicherheitsteams, schnell auf Zero-Day-Schwachstellen und bekannte, ausgenutzte Schwachstellen zu reagieren. Censys erstellt Fingerabdrücke der betroffenen Softwareversionen und benachrichtigt die Teams direkt, wodurch das Reaktionsfenster für kritische Schwachstellen, die von Ransomware-Gruppen ausgenutzt werden, verkürzt wird.

4. Überwachung von Cloud- und ephemeren Assets

- Censys lässt sich nahtlos mit Cloud-Anbietern (AWS, Azure, GCP, Wiz) integrieren, um Einblicke in dynamische Cloud-Assets zu ermöglichen, die bei herkömmlichen Sicherheitslösungen oft ein blinder Fleck sind. Diese Fähigkeit stellt sicher, dass die für Ransomware anfälligen Assets in Cloud-Umgebungen ebenfalls gesichert sind.

5. Erkennung von versteckten und falsch konfigurierten Assets

- Mit seinen umfangreichen Internet-Mapping- und Scan-Funktionen deckt Censys Fehlkonfigurationen, Schatten-IT und Dienste auf, die auf nicht standardisierten Ports laufen. Diese sind Hauptziele für Ransomware, werden aber von herkömmlichen Tools häufig übersehen.

6. Kontinuierliche und transparente Aktualisierungen

- Mit seiner Fähigkeit, Assets dynamisch zuzuordnen, hält Censys das Inventar der Angriffsfläche auf dem neuesten Stand und reduziert so das Risiko, aufgrund veralteter oder unvollständiger Daten übersehen zu werden.

7. Maßgeschneiderte Warnungen und umsetzbare Erkenntnisse

- Anpassbare Warnmeldungen informieren Sicherheitsteams über kritische Risiken und neue Schwachstellen, sobald diese auftauchen, und ermöglichen so einen proaktiven Ansatz zur Ransomware-Abwehr.

Mit diesen Funktionen ermöglicht es Censys Unternehmen, Ransomware-Gruppen einen Schritt voraus zu sein und die Wahrscheinlichkeit erfolgreicher Angriffe zu verringern, indem Schwachstellen proaktiv angegangen werden. Dieser Ansatz schränkt nicht nur die Gefährdung ein, sondern erhöht auch die Effizienz der Sicherheitsteams beim Risikomanagement.

Lesen Sie weiter

Ransomware auf dem Vormarsch: Wie Sie Ihr Risiko mit ASM verringern können

Warum Censys ASM Ihre beste Verteidigungslinie gegen Ransomware ist

Russisches Ransomware C2-Netzwerk in Censys Daten entdeckt

Ransomware-Bedrohungen immer einen Schritt voraus

Ransomware ist eine wachsende Bedrohung, die eine proaktive und umfassende Verteidigungsstrategie erfordert. Durch die Bekämpfung gängiger Angriffsvektoren können Unternehmen ihr Risiko, Opfer dieser folgenschweren Angriffe zu werden, erheblich verringern.

Der Einsatz von Lösungen wie Censys verschafft Sicherheitsteams die nötige Transparenz und den Einblick, um Schwachstellen zu erkennen, bevor Angreifer sie ausnutzen können.

Warten Sie nicht auf einen Angriff, um Ihre Abwehrkräfte zu testen - übernehmen Sie noch heute die Kontrolle über Ihre Cybersicherheit. Erfahren Sie, wie Censys Ihnen dabei helfen kann, Ransomware-Bedrohungen vorzubeugen und die kritischen Werte Ihres Unternehmens zu schützen.