Principales vectores de ataque del ransomware: Cómo defenderse de ellos

Compartir

Aunque el ransomware ha sido una amenaza persistente para la ciberseguridad durante años, recientemente ha experimentado un resurgimiento notable. Los ataques de ransomware aumentaron un 70 % de 2022 a 2023, lo que pone de manifiesto la necesidad de un software antivirus robusto. El coste medio de un ataque de ransomware ha aumentado a casi 3 millones de dólares. Cómo pueden las organizaciones reforzar sus defensas?

En este blog, nos sumergimos en:

- El auge del ransomware

- Los principales vectores de ataque del ransomware

- Estrategias de prevención y mitigación del ransomware

- Cómo apoya Censys la defensa proactiva contra el ransomware

El auge del ransomware

El ransomware es un tipo de software malicioso, o malware, diseñado para bloquear el acceso a los archivos, sistemas y datos confidenciales de una víctima, a menudo a través de falsas descargas de software. En la mayoría de los casos, el sistema informático de la víctima queda completamente inoperativo. Desde la perspectiva de los actores de amenazas, el atractivo del ransomware reside en su rentabilidad. Los atacantes despliegan ransomware para mantener los sistemas como rehenes y exigir un rescate a cambio de una clave de descifrado para restaurar el acceso.

Aunque en el pasado el ransomware se dirigía principalmente a particulares, ha evolucionado hasta convertirse en una amenaza empresarial más compleja y lucrativa. Hoy en día, los actores de amenazas y los grupos profesionales de ransomware se centran en objetivos de alto valor como corporaciones, agencias gubernamentales, cadenas de suministro e industrias enteras para maximizar los beneficios.

¿Por qué es tan popular el ransomware?

El ransomware se ha convertido en uno de los métodos de ciberataque más eficaces y devastadores debido a su sencillez y rentabilidad. Al cifrar datos críticos y exigir un pago por su liberación, los actores del ransomware pueden paralizar organizaciones enteras, creando una sensación de urgencia que impulsa el cumplimiento.

Las consecuencias de un ataque de ransomware suelen ir mucho más allá de las pérdidas económicas. Las víctimas experimentan con frecuencia:

- Tiempos de inactividad prolongados

- Daños a la reputación

- Sanciones legales o reglamentarias

Estos riesgos son especialmente graves en sectores como la sanidad y las finanzas, donde las filtraciones de datos pueden dar lugar a infracciones de la normativa o poner en peligro la vida de los usuarios.

A su atractivo se suma el auge del ransomware como servicio (RaaS), que ha hecho accesible el lanzamiento de ataques de ransomware incluso a ciberdelincuentes poco cualificados. RaaS permite a los atacantes alquilar herramientas e infraestructura para ejecutar ataques, lo que les permite centrarse en maximizar el impacto y minimizar el esfuerzo.

A medida que evoluciona el panorama de las amenazas y los grupos de ransomware siguen perfeccionando sus métodos, las organizaciones deben adoptar medidas de ciberseguridad proactivas para defenderse de estas graves ciberamenazas.

Lo que nos lleva a comprender cómo lanzan los ataques los grupos de ransomware.

Vectores de ataque del ransomware: Cómo acceden las amenazas

Los vectores de ataque de ransomware son los métodos específicos por los que los actores de amenazas lanzan ataques de ransomware. Por ejemplo, un operador de ransomware podría desplegar una campaña de phishing para conseguir la entrada inicial en una red.

Comprender los principales vectores de ataque del ransomware es fundamental para mantener una postura de ciberseguridad proactiva. Para limitar la probabilidad de un ataque, los equipos de seguridad necesitan saber cómo es más probable que los actores de amenazas intenten entrar y dónde podría ser más vulnerable su organización.

Veamos algunos de los vectores de ataque más comunes del ransomware.

Activos explotados o sin parchear

El estudio 2024 Ransomware Information Risks Insights Study del Cyentia Institute, patrocinado por CISA, descubrió que los activos explotados y expuestos públicamente son el vector de ataque número uno para los grupos de ransomware.

Las vulnerabilidades de software explotadas o sin parches son uno de los principales vectores de ataque del ransomware porque, por desgracia, son más frecuentes de lo que a las organizaciones les gustaría creer. Además, ofrecen a los ciberdelincuentes una vía de acceso directa a los sistemas de una organización. Estas vulnerabilidades, que a menudo se encuentran en software obsoleto, sistemas operativos o aplicaciones de terceros, actúan como puertas abiertas para los atacantes que buscan engañar a los usuarios para que descarguen ransomware.

Una vez identificadas, los atacantes pueden explotar estas debilidades para distribuir código malicioso, eludiendo las defensas tradicionales como el filtrado de correo electrónico o la protección de credenciales. Este método requiere una interacción mínima por parte de los usuarios finales, lo que lo convierte en una táctica especialmente eficaz para los grupos de ransomware. Los atacantes suelen utilizar herramientas como los kits de explotación para automatizar la identificación y explotación de las vulnerabilidades del software.

La velocidad a la que las vulnerabilidades se convierten en armas subraya la urgencia de abordarlas. Por ejemplo, las vulnerabilidades de día cero suponen una amenaza inmediata y significativa. Incluso después de la publicación de los parches, muchas organizaciones retrasan su aplicación debido a limitaciones operativas, dejando los sistemas expuestos.

Ataques de phishing

El phishing, una forma común de ataque de ingeniería social, engaña a las personas para que revelen información confidencial, como contraseñas, o realicen acciones como descargar archivos maliciosos. Estas estafas suelen presentarse en forma de correos electrónicos, mensajes de texto o sitios web falsos que parecen legítimos. El phishing puede permitir ataques de ransomware:

Entrega de cargas maliciosas:

- Los correos electrónicos de phishing a menudo incluyen archivos adjuntos o enlaces que conducen a infecciones de ransomware cuando se descargan.

Recolección de credenciales:

- Los ataques de phishing pueden engañar a las víctimas para que proporcionen credenciales de acceso a los sistemas. Los atacantes utilizan estas credenciales para acceder a las redes y desplegar ransomware en la infraestructura de una organización.

Explotación de la confianza:

- Los ataques de phishing suelen hacerse pasar por entidades de confianza (por ejemplo, bancos, soporte informático, colegas). Esto aumenta la probabilidad de que un objetivo actúe sobre el mensaje sin dudar de su autenticidad.

Punto de entrada de la brecha:

- Una vez ejecutado, el ransomware puede cifrar archivos o sistemas y mantenerlos como rehenes hasta que se pague un rescate. Un solo éxito de phishing puede comprometer la red de toda una organización.

Credenciales comprometidas

Las credenciales comprometidas son otro de los principales vectores de ataque del ransomware, ya que permiten a los agresores obtener acceso no autorizado a los sistemas y desplegar el ransomware sin levantar sospechas inmediatas. Este método es especialmente eficaz porque permite a los agresores camuflarse entre los usuarios legítimos y eludir medidas de seguridad como cortafuegos o sistemas de detección de intrusos. Las credenciales pueden robarse por diversos medios, como ataques de fuerza bruta o filtraciones de datos en otras plataformas en las que los usuarios han reutilizado contraseñas.

Relleno de credenciales

Uno de los aspectos más preocupantes de este vector de ataque es el uso de relleno de credenciales. En estos casos, los ciberdelincuentes aprovechan grandes bases de datos de combinaciones filtradas de nombres de usuario y contraseñas, a menudo obtenidas de filtraciones anteriores, e intentan utilizarlas en múltiples plataformas. Dado que muchas personas reutilizan sus credenciales en distintos servicios, esta táctica puede tener un éxito alarmante. Una vez que los atacantes consiguen acceder a una red, suelen escalar sus privilegios para acceder a sistemas sensibles o desplegar ransomware en infraestructuras críticas.

Ejemplos reales de ataques de ransomware

Los siguientes incidentes de ransomware ofrecen una visión de cómo grupos reales de ransomware han conseguido acceder a sistemas para lanzar ataques con éxito.

Oleoducto Colonial

Vector de ataque: Credenciales comprometidas

En 2021, Colonial Pipeline, que transporta productos refinados del petróleo, fue víctima del grupo de ransomware DarkSide. Los atacantes accedieron a la red informática utilizando una contraseña comprometida vinculada a una cuenta de red privada virtual (VPN). El ataque interrumpió el suministro de combustible en toda la costa este de Estados Unidos, causando pánico generalizado y repercusiones económicas. Los atacantes accedieron a la red informática del oleoducto a través de una contraseña comprometida, lo que provocó el cierre de operaciones críticas.

Colonial Pipeline pagó un rescate de 75 Bitcoin (unos 4,4 millones de dólares de la época) para recuperar el control, aunque las fuerzas de seguridad recuperaron posteriormente una parte de los fondos. Este ataque puso de manifiesto las vulnerabilidades de las infraestructuras críticas y subrayó la necesidad de medidas de ciberseguridad sólidas.

Ataque real de ransomware a un proveedor sanitario

Vector de ataque: Correo electrónico de phishing

En 2023, el grupo de ransomware Royal atacó a un importante proveedor de servicios sanitarios, interrumpiendo las operaciones en varios hospitales. El ataque consistió en correos electrónicos de phishing que engañaban a los empleados para que descargaran archivos maliciosos, lo que permitió que el ransomware se propagara por la red. Los servicios críticos a los pacientes se retrasaron debido a la desconexión de los sistemas, lo que obligó al personal a recurrir a procesos manuales.

Este incidente puso de relieve el creciente interés de los grupos de ransomware por el sector sanitario, donde el tiempo de inactividad puede tener consecuencias potencialmente mortales. También reforzó la importancia de proteger los sistemas sanitarios sensibles y de formar a los empleados para que sepan reconocer los esquemas de phishing.

Ataque MOVEit del grupo de ransomware Clop

Vector de ataque: Explotación de vulnerabilidades de día cero

En este ataque de 2023, el grupo de ransomware Clop explotó una vulnerabilidad desconocida hasta entonces en MOVEit, un software de transferencia de archivos muy utilizado. Aprovechando este fallo, obtuvieron acceso no autorizado a sistemas sensibles y pudieron eludir defensas tradicionales como filtros de phishing o protecciones contra el robo de credenciales.

A diferencia de muchos ataques de ransomware, esta campaña se basó en la explotación de defectos de software en lugar de phishing o robo de credenciales, lo que demuestra la sofisticación en evolución de las tácticas de ransomware. El ataque de MOVEit sirvió para recordar a las empresas que deben parchear periódicamente el software y aplicar procesos de gestión de vulnerabilidades para adelantarse a los atacantes.

Estrategias de prevención y mitigación del ransomware

Reflexionemos a continuación sobre lo que pueden hacer las organizaciones para evitar que los actores de amenazas se dirijan a estos vectores de ataque principales. Para prevenir los ataques de ransomware, las organizaciones deben adoptar un enfoque multifacético que incluya la implementación de una formación periódica de ciberconcienciación, el fortalecimiento de los controles de acceso, el aumento de la concienciación sobre el phishing, la priorización de los parches de vulnerabilidad y la obtención de una visibilidad completa de las exposiciones en la superficie de ataque.

Reforzar los controles de acceso

Sabemos que los atacantes suelen aprovecharse de credenciales débiles o robadas para infiltrarse en las redes, como se vio en el ataque a Colonial Pipeline. Proteger los puntos de acceso remoto, como las cuentas de redes privadas virtuales (VPN) y las conexiones del protocolo de escritorio remoto (RDP), es fundamental para evitar el acceso no autorizado a los sistemas. Las organizaciones pueden mitigar la probabilidad de que se produzca este tipo de infracción implantando prácticas sólidas de gestión de identidades y accesos (IAM). La autenticación multifactor (MFA) se ha convertido en una defensa esencial, ya que requiere que los usuarios verifiquen su identidad con factores adicionales más allá de una contraseña, como una aplicación de smartphone o datos biométricos. La rotación periódica de contraseñas, la aplicación de políticas de contraseñas seguras y la supervisión de las fugas de credenciales en la web oscura también pueden ayudar a evitar el acceso no autorizado.

Aumentar la concienciación sobre la suplantación de identidad y la seguridad del correo electrónico

El phishing sigue siendo uno de los métodos de distribución más comunes del ransomware, por lo que la formación de los empleados es una línea de defensa clave. Las organizaciones deben invertir en programas regulares de concienciación sobre seguridad que enseñen a los empleados a identificar y denunciar los intentos de phishing. Además, el despliegue de herramientas de filtrado de correo electrónico y detección de amenazas puede ayudar a bloquear los mensajes maliciosos antes de que lleguen a los usuarios.

Priorizar la identificación de vulnerabilidades y la aplicación de parches

Explotar vulnerabilidades sin parches es una de las tácticas favoritas de los grupos de ransomware, como demostró el ataque MOVEit del grupo Clop. Para contrarrestarlo, las organizaciones deben adoptar un riguroso proceso de gestión de parches que garantice que el software y los sistemas se mantienen actualizados.

La gestión de la superficie de ataque (ASM ) puede ser una estrategia crítica en este caso, ya que proporciona visibilidad continua de los activos digitales de una organización e identifica las vulnerabilidades antes de que los atacantes puedan explotarlas. Las plataformas de ASM como Censys permiten a las organizaciones descubrir de forma proactiva configuraciones erróneas, sistemas obsoletos y puntos finales expuestos en toda su superficie de ataque, incluidas las TI en la sombra y los activos efímeros en la nube de los que pueden no ser conscientes.

Segmentación de redes y copias de seguridad de datos

La segmentación de la red es otra estrategia clave para minimizar el impacto del ransomware. Aislando los sistemas críticos y restringiendo el movimiento lateral dentro de la red, las organizaciones pueden evitar la propagación del ransomware tras una brecha inicial. Hacer copias de seguridad periódicas y almacenar los datos en ubicaciones seguras y sin conexión también garantiza que las organizaciones puedan recuperarse de los ataques sin tener que pagar un rescate.

Detección proactiva de amenazas y respuesta a incidentes

Las organizaciones deben invertir en detección avanzada de amenazas para supervisar la actividad de la red en busca de señales de peligro, como procesos inusuales de cifrado de archivos o intentos de acceso no autorizado. Crear y ensayar un plan de respuesta a incidentes garantiza que los equipos puedan actuar con rapidez para contener los ataques de ransomware y minimizar los daños. Asociarse con proveedores de inteligencia de Internet puede mejorar aún más las capacidades de detección y fundamentar las estrategias de mitigación.

Aprovechar la gestión de la superficie de ataque para una protección integral

Como se ha mencionado, la gestión de la superficie de ataque puede desempeñar un papel fundamental en la reducción de los riesgos de ransomware al ofrecer una visibilidad continua y automatizada de la huella digital de una organización. Con ASM, los equipos de seguridad pueden identificar y corregir activos expuestos, configuraciones erróneas y vulnerabilidades que los atacantes podrían explotar. Este enfoque proactivo complementa las medidas tradicionales de ciberseguridad al reducir la probabilidad de un ataque antes de que comience.

Combinando estas estrategias, las organizaciones pueden reducir significativamente su vulnerabilidad al ransomware, asegurándose de que están preparadas para defenderse de las amenazas en evolución. Invertir en herramientas como ASM y fomentar una cultura que dé prioridad a la seguridad permite a las organizaciones ir un paso por delante de los atacantes y mantener la resiliencia ante este creciente desafío.

Cómo ayuda Censys a proteger contra el ransomware

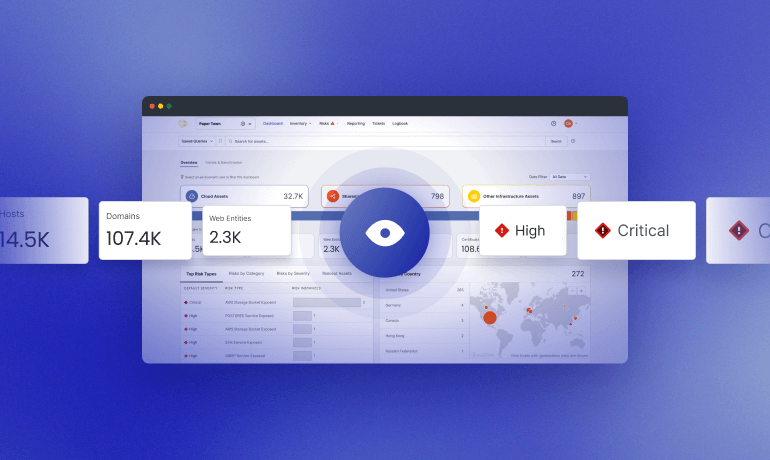

Censys ayuda a los equipos de seguridad a defenderse contra el ransomware proporcionando una visibilidad inigualable e información procesable sobre la superficie de ataque externa de su organización. Censys aprovecha su visión inigualable de la infraestructura global de Internet para descubrir y supervisar continuamente todos los activos de la superficie de ataque, incluidos los activos expuestos y mal configurados que explotarán los atacantes de ransomware.

En concreto, Censys proporciona:

1. Visibilidad completa de los activos en Internet

- El ransomware a menudo ataca vulnerabilidades en activos de cara al público, lo que hace que la visibilidad sea crítica. Censys descubre y supervisa continuamente todos los activos expuestos a Internet, como hosts, dominios, certificados y recursos en la nube, para garantizar que ningún activo pase desapercibido.

- Con actualizaciones hasta seis veces al día, Censys garantiza que los cambios en los entornos de nube o los activos recién descubiertos se reflejen rápidamente.

2. Priorización basada en el riesgo

- Censys identifica las vulnerabilidades de los activos de cara al público, utilizando una gran cantidad de datos para evaluar y priorizar los riesgos en función de la probabilidad, gravedad e impacto de los ataques. Esta priorización ayuda a las organizaciones a centrarse en las vulnerabilidades que tienen más probabilidades de ser explotadas por los atacantes de ransomware.

- Los equipos de seguridad pueden reducir el tiempo medio hasta la corrección centrándose primero en las exposiciones más críticas, con una guía de corrección clara para cada vulnerabilidad.

3. Respuesta en tiempo real y reparación rápida

- Las capacidades de respuesta rápida de Censyspermiten a los equipos de seguridad actuar rápidamente contra las vulnerabilidades de día cero y las vulnerabilidades explotadas conocidas. Censys identifica las versiones de software afectadas y notifica directamente a los equipos, lo que reduce el plazo de respuesta ante vulnerabilidades críticas que aprovechan los grupos de ransomware.

4. Supervisión de activos efímeros y en la nube

- Censys se integra perfectamente con los proveedores de la nube (AWS, Azure, GCP, Wiz) para proporcionar visibilidad de los activos dinámicos en la nube que suelen ser un punto ciego en las soluciones de seguridad tradicionales. Esta capacidad garantiza que los activos vulnerables al ransomware en entornos en la nube también estén protegidos.

5. Detección de activos ocultos y mal configurados

- Gracias a sus amplias capacidades de mapeo y escaneado de Internet, Censys descubre configuraciones erróneas, TI en la sombra y servicios que se ejecutan en puertos no estándar. Estos son los principales objetivos del ransomware, pero las herramientas convencionales suelen pasarlos por alto.

6. Actualizaciones continuas y transparentes

- Gracias a su capacidad para atribuir activos de forma dinámica, Censys mantiene un inventario actualizado de la superficie de ataque, reduciendo el riesgo de que se pasen por alto exposiciones debidas a datos obsoletos o incompletos.

7. Alertas personalizadas e información práctica

- Las alertas personalizables mantienen informados a los equipos de seguridad sobre los riesgos críticos y las nuevas vulnerabilidades a medida que surgen, lo que permite un enfoque proactivo de la defensa contra el ransomware.

Con estas capacidades, Censys hace posible que las organizaciones se adelanten a los grupos de ransomware, reduciendo la probabilidad de éxito de los ataques al abordar las vulnerabilidades de forma proactiva. Este enfoque no sólo limita la exposición, sino que también mejora la eficiencia de los equipos de seguridad en la gestión de riesgos.

Seguir leyendo

Aumenta el ransomware: cómo reducir el riesgo con ASM

Por qué Censys ASM es su mejor línea de defensa contra el ransomware

Red rusa de ransomware C2 descubierta en Censys Data

Adelántese a las amenazas de ransomware

El ransomware es una amenaza creciente que requiere una estrategia de defensa proactiva y exhaustiva. Al abordar los vectores de ataque comunes, las organizaciones pueden reducir significativamente el riesgo de ser víctimas de estos ataques de consecuencias.

El uso de soluciones como Censys proporciona a los equipos de seguridad la visibilidad y los conocimientos necesarios para identificar vulnerabilidades antes de que los atacantes puedan explotarlas.

No espere a que un ataque ponga a prueba sus defensas: tome el control de su ciberseguridad hoy mismo. Descubra cómo Censys puede ayudarle a adelantarse a las amenazas de ransomware y salvaguardar los activos críticos de su organización.