Principaux vecteurs d'attaque des ransomwares : Comment s'en défendre

Partager

Bien que les ransomwares constituent une menace persistante pour la cybersécurité depuis des années, ils ont récemment connu une résurgence notable. Les attaques de ransomware ont augmenté de 70 % entre 2022 et 2023, ce qui souligne la nécessité d'un logiciel antivirus robuste. Le coût moyen d'une attaque par ransomware est passé à près de 3 millions de dollars. Comment les organisations peuvent-elles renforcer leurs défenses ?

Dans ce blog, nous nous penchons sur les points suivants :

- L'essor des logiciels rançonneurs

- Les principaux vecteurs d'attaque des ransomwares

- Stratégies de prévention et d'atténuation des ransomwares

- Comment Censys soutient une défense proactive contre les ransomwares

La montée en puissance des rançongiciels

Un ransomware est un type de logiciel malveillant, ou malware, conçu pour bloquer l'accès aux fichiers, systèmes et données sensibles d'une victime, souvent par le biais de faux téléchargements de logiciels. Dans la plupart des cas, le système informatique de la victime d'un ransomware devient complètement inutilisable. Du point de vue des acteurs de la menace, l'attrait du ransomware réside dans sa rentabilité. Les attaquants déploient des ransomwares pour prendre les systèmes en otage et demander une rançon en échange d'une clé de décryptage permettant de rétablir l'accès.

Alors que les ransomwares étaient autrefois principalement destinés aux particuliers, ils ont évolué pour devenir une menace plus complexe et plus lucrative pour les entreprises. Aujourd'hui, les acteurs de la menace et les groupes professionnels de ransomware se concentrent sur des cibles de grande valeur telles que les entreprises, les agences gouvernementales, les chaînes d'approvisionnement et des industries entières afin de maximiser leurs profits.

Pourquoi les rançongiciels sont-ils si populaires ?

Le ransomware est devenu l'une des méthodes de cyberattaque les plus efficaces et les plus dévastatrices en raison de sa simplicité et de sa rentabilité. En chiffrant des données critiques et en exigeant un paiement pour leur libération, les acteurs du ransomware peuvent paralyser des organisations entières, créant un sentiment d'urgence qui pousse à la conformité.

Les conséquences d'une attaque par ransomware vont souvent bien au-delà des pertes financières. Les victimes subissent fréquemment :

- Temps d'arrêt prolongé

- Atteinte à la réputation

- Sanctions légales ou réglementaires

Ces risques sont particulièrement aigus dans des secteurs comme la santé et la finance, où les atteintes à la protection des données peuvent entraîner des violations de la conformité ou mettre des vies en danger.

L'essor du Ransomware as a Service (RaaS), qui a rendu le lancement d'attaques par ransomware accessible même aux cybercriminels peu qualifiés, ne fait qu'ajouter à l'attrait de ce type d'attaques. Le RaaS permet aux attaquants de louer des outils et des infrastructures pour exécuter des attaques, ce qui leur permet de se concentrer sur l'optimisation de l'impact tout en minimisant les efforts.

Alors que le paysage des menaces évolue et que les groupes de ransomware continuent d'affiner leurs méthodes, les organisations doivent adopter des mesures de cybersécurité proactives pour se défendre contre ces cybermenaces conséquentes.

Ce qui nous amène à comprendre comment les groupes de ransomware lancent leurs attaques.

Vecteurs d'attaque des ransomwares : Comment les acteurs de la menace s'introduisent dans le système

Les vecteurs d'attaque des ransomwares sont les méthodes spécifiques par lesquelles les acteurs de la menace lancent des attaques de ransomwares. Par exemple, un opérateur de ransomware peut déployer une campagne d'hameçonnage pour s'introduire dans un réseau.

Il est essentiel de comprendre les principaux vecteurs d'attaque des ransomwares pour maintenir une position proactive en matière de cybersécurité. Pour limiter la probabilité d'une attaque, les équipes de sécurité doivent savoir comment les acteurs de la menace sont le plus susceptibles de tenter d'entrer, et où leur organisation pourrait être la plus vulnérable.

Examinons quelques-uns des vecteurs d'attaque les plus courants des ransomwares.

Actifs exploités ou non corrigés

L'étude 2024 Ransomware Information Risks Ins ights Study de l'Institut Cyentia, parrainée par la CISA, a révélé que les actifs exploités et exposés au public sont le principal vecteur d'attaque des groupes de ransomware.

Les vulnérabilités logicielles exploitées ou non corrigées sont l'un des principaux vecteurs d'attaque des ransomwares, car elles sont malheureusement plus répandues que les organisations ne voudraient le croire. Elles offrent également aux cybercriminels une voie d'accès directe aux systèmes d'une organisation. Ces vulnérabilités, souvent présentes dans des logiciels obsolètes, des systèmes d'exploitation ou des applications tierces, sont autant de portes ouvertes pour les attaquants qui cherchent à inciter les utilisateurs à télécharger des ransomwares.

Une fois identifiées, les attaquants peuvent exploiter ces faiblesses pour diffuser un code malveillant, en contournant les défenses traditionnelles telles que le filtrage des courriels ou la protection des informations d'identification. Cette méthode nécessite une interaction minimale de la part des utilisateurs finaux, ce qui en fait une tactique particulièrement efficace pour les groupes de ransomware. Les attaquants utilisent souvent des outils tels que les kits d'exploitation pour automatiser l'identification et l'exploitation des vulnérabilités des logiciels.

La vitesse à laquelle les vulnérabilités se transforment en armes souligne l'urgence de s'y attaquer. Par exemple, les vulnérabilités de type "zero-day" constituent une menace immédiate et importante. Même après la publication des correctifs, de nombreuses organisations retardent leur mise en œuvre en raison de contraintes opérationnelles, laissant les systèmes exposés.

Attaques par hameçonnage

Le phishing, forme courante d'attaque par ingénierie sociale, incite les individus à révéler des informations sensibles telles que des mots de passe ou à prendre des mesures telles que le téléchargement de fichiers malveillants. Ces escroqueries se présentent souvent sous la forme de courriels, de textes ou de faux sites web qui semblent légitimes. L'hameçonnage peut permettre des attaques par ransomware :

La livraison de charges utiles malveillantes :

- Les courriels de phishing contiennent souvent des pièces jointes ou des liens qui, une fois téléchargés, conduisent à des infections par ransomware.

Récolte de titres de compétences :

- Les attaques par hameçonnage peuvent inciter les victimes à fournir des identifiants de connexion à des systèmes. Les attaquants utilisent ensuite ces identifiants pour accéder aux réseaux et déployer des ransomwares dans l'infrastructure d'une organisation.

Exploitation de la confiance :

- Les attaques de phishing se font souvent passer pour des entités de confiance (banques, support informatique, collègues, etc.). Cela augmente la probabilité qu'une cible agisse en fonction du message sans remettre en question son authenticité.

Point d'entrée de la brèche :

- Une fois que le ransomware est exécuté, il peut crypter des fichiers ou des systèmes, les tenant en otage jusqu'à ce qu'une rançon soit payée. Un seul succès de phishing peut compromettre l'ensemble du réseau d'une organisation.

Informations d'identification compromises

Les informations d'identification compromises constituent un autre vecteur d'attaque majeur des ransomwares, permettant aux attaquants d'obtenir un accès non autorisé aux systèmes et de déployer des ransomwares sans éveiller immédiatement les soupçons. Cette approche est particulièrement efficace car elle permet aux attaquants de se fondre dans la masse des utilisateurs légitimes et de contourner les mesures de sécurité telles que les pare-feu ou les systèmes de détection d'intrusion. Les informations d'identification peuvent être volées par divers moyens, notamment par des attaques par force brute ou des violations de données sur d'autres plateformes où les utilisateurs ont réutilisé leurs mots de passe.

Remplissage de diplômes

L'un des aspects les plus inquiétants de ce vecteur d'attaque est l'utilisation du "credential stuffing". Dans ce cas, les cybercriminels exploitent de vastes bases de données de combinaisons de noms d'utilisateur et de mots de passe, souvent obtenues à la suite de brèches antérieures, et tentent de les utiliser sur plusieurs plateformes. Étant donné que de nombreuses personnes réutilisent leurs informations d'identification sur plusieurs services, cette tactique peut connaître un succès alarmant. Une fois que les attaquants ont accédé à un réseau, ils escaladent souvent leurs privilèges pour accéder à des systèmes sensibles ou déployer des ransomwares sur des infrastructures critiques.

Exemples concrets d'exploitation de ransomwares

Les incidents de ransomware suivants donnent un aperçu de la manière dont les groupes de ransomware ont réussi à accéder aux systèmes pour lancer des attaques réussies.

Colonial Pipeline

Vecteur d'attaque : Informations d'identification compromises

En 2021, Colonial Pipeline, qui transporte des produits pétroliers raffinés, a été victime du groupe DarkSide ransomware. Les attaquants ont accédé au réseau informatique en utilisant un mot de passe compromis lié à un compte de réseau privé virtuel (VPN). L'attaque a perturbé l'approvisionnement en carburant sur la côte est des États-Unis, provoquant une panique généralisée et des retombées économiques. Les attaquants ont accédé au réseau informatique de l'oléoduc par le biais d'un mot de passe compromis, ce qui a entraîné l'arrêt des opérations critiques.

Colonial Pipeline a payé une rançon de 75 bitcoins (environ 4,4 millions de dollars à l'époque) pour reprendre le contrôle, mais les forces de l'ordre ont ensuite récupéré une partie des fonds. Cette attaque a mis en évidence les vulnérabilités des infrastructures critiques et souligné la nécessité de prendre des mesures de cybersécurité robustes.

Attaque d'un fournisseur de soins de santé par un ransomware royal

Vecteur d'attaque : Courriel d'hameçonnage

En 2023, le groupe Royal ransomware a pris pour cible un important prestataire de soins de santé, perturbant les activités de plusieurs hôpitaux. L'attaque a consisté en l'envoi de courriels d'hameçonnage qui ont incité les employés à télécharger des fichiers malveillants, ce qui a permis au ransomware de se propager dans le réseau. Les services essentiels aux patients ont été retardés car les systèmes ont été mis hors ligne, obligeant le personnel à revenir à des processus manuels.

Cet incident a mis en évidence le fait que les groupes de ransomware s'intéressent de plus en plus au secteur de la santé, où les temps d'arrêt peuvent avoir des conséquences mortelles. Il a également renforcé l'importance de sécuriser les systèmes de santé sensibles et de former les employés pour qu'ils sachent reconnaître les tentatives d'hameçonnage.

L'attaque MOVEit du groupe Clop Ransomware

Vecteur d'attaque : Exploitation des vulnérabilités de type "jour zéro

Dans cette attaque datant de 2023, le groupe Clop ransomware a exploité une vulnérabilité inconnue jusqu'alors dans MOVEit, un logiciel de transfert de fichiers très répandu. En tirant parti de cette faille, ils ont obtenu un accès non autorisé à des systèmes sensibles et ont pu contourner les défenses traditionnelles telles que les filtres anti-hameçonnage ou les protections contre le vol d'informations d'identification.

Contrairement à de nombreuses attaques de ransomware, cette campagne s'est appuyée sur l'exploitation de failles logicielles plutôt que sur l'hameçonnage ou le vol d'informations d'identification, ce qui démontre la sophistication croissante des tactiques de ransomware. L'attaque MOVEit a rappelé aux entreprises qu'elles doivent régulièrement corriger leurs logiciels et mettre en œuvre des processus de gestion des vulnérabilités pour garder une longueur d'avance sur les attaquants.

Stratégies de prévention et d'atténuation des ransomwares

Voyons maintenant ce que les organisations peuvent faire pour mieux empêcher les acteurs de la menace de cibler ces principaux vecteurs d'attaque. Pour prévenir les attaques par ransomware, les organisations devraient adopter une approche à multiples facettes qui comprend la mise en œuvre d'une formation régulière à la cyberconscience, le renforcement des contrôles d'accès, la sensibilisation au phishing, la priorisation de la correction des vulnérabilités et l'obtention d'une visibilité complète sur les expositions de la surface d'attaque.

Renforcer les contrôles d'accès

Nous savons que les pirates exploitent souvent des informations d'identification faibles ou volées pour infiltrer les réseaux, comme cela a été le cas lors de l'attaque de Colonial Pipeline. La sécurisation des points d'accès à distance, tels que les comptes VPN (Virtual Private Network) et les connexions RDP (Remote Desktop Protocol), est essentielle pour empêcher tout accès non autorisé aux systèmes. Les organisations peuvent réduire la probabilité de ce type de violation en mettant en œuvre des pratiques robustes de gestion des identités et des accès (IAM). L'authentification multifactorielle (MFA) est devenue un moyen de défense essentiel, car elle exige des utilisateurs qu'ils vérifient leur identité à l'aide d'autres facteurs que le mot de passe, tels qu'une application pour smartphone ou des données biométriques. La rotation régulière des mots de passe, l'application de politiques de mot de passe strictes et la surveillance des fuites de données d'identification sur le dark web peuvent également contribuer à prévenir les accès non autorisés.

Sensibilisation à l'hameçonnage et sécurité du courrier électronique

Le phishing reste l'une des méthodes les plus courantes de diffusion des ransomwares, ce qui fait de la formation des employés une ligne de défense essentielle. Les organisations devraient investir dans des programmes réguliers de sensibilisation à la sécurité qui apprennent aux employés à identifier et à signaler les tentatives d'hameçonnage. En outre, le déploiement d'outils de filtrage des courriels et de détection des menaces peut contribuer à bloquer les courriels malveillants avant qu'ils n'atteignent les utilisateurs.

Priorité à l'identification des vulnérabilités et à l'application des correctifs

L'exploitation de vulnérabilités non corrigées est l'une des tactiques favorites des groupes de ransomware, comme l'a montré l'attaque MOVEit du groupe de ransomware Clop. Pour contrer ce phénomène, les organisations doivent adopter un processus rigoureux de gestion des correctifs afin de s'assurer que les logiciels et les systèmes sont maintenus à jour.

La gestion de la surface d'attaque (ASM) peut être une stratégie essentielle à cet égard, car elle offre une visibilité continue sur les actifs numériques d'une organisation et identifie les vulnérabilités avant que les attaquants ne puissent les exploiter. Les plateformes ASM comme Censys permettent aux organisations de découvrir de manière proactive les mauvaises configurations, les systèmes obsolètes et les points d'extrémité exposés dans leur surface d'attaque, y compris l'informatique fantôme et les actifs éphémères dans le nuage dont elles n'ont peut-être pas conscience.

Segmentation du réseau et sauvegarde des données

La segmentation du réseau est une autre stratégie clé pour minimiser l'impact des ransomwares. En isolant les systèmes critiques et en limitant les mouvements latéraux au sein du réseau, les entreprises peuvent empêcher la propagation des ransomwares après une brèche initiale. En sauvegardant régulièrement les données et en les stockant dans des emplacements sécurisés et hors ligne, les entreprises peuvent également se remettre des attaques sans avoir à payer de rançon.

Détection proactive des menaces et réponse aux incidents

Les entreprises devraient investir dans la détection avancée des menaces afin de surveiller l'activité du réseau et de détecter les signes de compromission, tels que des processus de cryptage de fichiers inhabituels ou des tentatives d'accès non autorisé. La création et la répétition d'un plan d'intervention en cas d'incident permettent aux équipes d'agir rapidement pour contenir les attaques de ransomware et minimiser les dommages. Un partenariat avec des fournisseurs de renseignements sur Internet peut encore améliorer les capacités de détection et les stratégies d'atténuation.

Tirer parti de la gestion de la surface d'attaque pour une protection globale

Comme nous l'avons mentionné, la gestion de la surface d'attaque peut jouer un rôle essentiel dans la réduction des risques de ransomware en offrant une visibilité continue et automatisée de l'empreinte numérique d'une organisation. Grâce à l'ASM, les équipes de sécurité peuvent identifier et remédier aux actifs exposés, aux mauvaises configurations et aux vulnérabilités que les attaquants pourraient exploiter. Cette approche proactive complète les mesures traditionnelles de cybersécurité en réduisant la probabilité d'une attaque avant qu'elle ne commence.

En combinant ces stratégies, les entreprises peuvent réduire considérablement leur vulnérabilité aux ransomwares et s'assurer qu'elles sont prêtes à se défendre contre des menaces en constante évolution. En investissant dans des outils tels que l'ASM et en favorisant une culture de la sécurité, les entreprises peuvent garder une longueur d'avance sur les attaquants et maintenir leur résilience face à ce défi croissant.

Comment Censys aide à se protéger contre les ransomwares

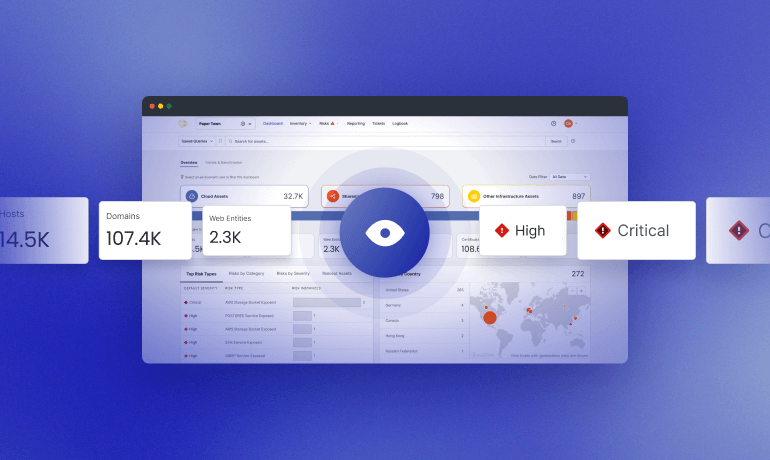

Censys aide les équipes de sécurité à se défendre contre les ransomwares en fournissant une visibilité inégalée et des informations exploitables sur la surface d'attaque externe de leur organisation. Censys s'appuie sur sa vision inégalée de l'infrastructure Internet mondiale pour découvrir et surveiller en permanence tous les actifs de la surface d'attaque, y compris les actifs exposés et mal configurés que les attaquants de ransomware exploiteront.

Plus précisément, Censys fournit :

1. Visibilité complète des actifs en contact avec l'internet

- Les ransomwares ciblent souvent les vulnérabilités des actifs exposés au public, ce qui rend la visibilité critique. Censys détecte et surveille en permanence tous les actifs exposés à Internet, tels que les hôtes, les domaines, les certificats et les ressources en nuage, afin de s'assurer qu'aucun actif ne passe inaperçu.

- Avec des mises à jour jusqu'à six fois par jour, Censys s'assure que les changements dans les environnements en nuage ou les actifs nouvellement découverts sont rapidement pris en compte.

2. Priorités basées sur les risques

- Censys identifie les vulnérabilités sur les actifs publics, en utilisant des données riches pour évaluer et hiérarchiser les risques en fonction de la probabilité d'exploitation, de la gravité et de l'impact. Cette hiérarchisation aide les organisations à se concentrer sur les vulnérabilités les plus susceptibles d'être exploitées par les auteurs de ransomwares.

- Les équipes de sécurité peuvent réduire le temps moyen de remédiation en se concentrant d'abord sur les expositions les plus critiques, avec des conseils de remédiation clairs pour chaque vulnérabilité.

3. Réponse en temps réel et remédiation rapide

- Les capacités de réponse rapide de Censyspermettent aux équipes de sécurité d'agir rapidement contre les vulnérabilités du jour zéro et les vulnérabilités exploitées connues. Censys prend l'empreinte des versions logicielles affectées et en informe directement les équipes, réduisant ainsi la fenêtre de réponse pour les vulnérabilités critiques exploitées par les groupes de ransomware.

4. Surveillance des actifs dans le nuage et des actifs éphémères

- Censys s'intègre de manière transparente avec les fournisseurs de cloud (AWS, Azure, GCP, Wiz) pour fournir une visibilité sur les actifs dynamiques du cloud qui sont souvent un angle mort dans les solutions de sécurité traditionnelles. Cette capacité garantit que les actifs vulnérables aux ransomwares dans les environnements cloud sont également sécurisés.

5. Détection des actifs cachés et mal configurés

- Grâce à ses capacités étendues de cartographie et d'analyse de l'Internet, Censys découvre les mauvaises configurations, les technologies de l'ombre et les services fonctionnant sur des ports non standard. Ce sont des cibles de choix pour les ransomwares, mais ils sont souvent négligés par les outils conventionnels.

6. Mises à jour continues et transparentes

- Grâce à sa capacité à attribuer des actifs de manière dynamique, Censys maintient un inventaire à jour de la surface d'attaque, réduisant ainsi le risque d'expositions manquées en raison de données obsolètes ou incomplètes.

7. Alertes personnalisées et informations exploitables

- Des alertes personnalisables informent les équipes de sécurité des risques critiques et des nouvelles vulnérabilités dès leur apparition, ce qui permet une approche proactive de la défense contre les ransomwares.

Grâce à ces fonctionnalités, Censys permet aux organisations de garder une longueur d'avance sur les groupes de ransomware, réduisant ainsi la probabilité de réussite des attaques en s'attaquant aux vulnérabilités de manière proactive. Cette approche permet non seulement de limiter l'exposition mais aussi d'améliorer l'efficacité des équipes de sécurité dans la gestion des risques.

Lire la suite

Les ransomwares se multiplient : comment réduire les risques grâce à l'ASM

Pourquoi Censys ASM est votre meilleure ligne de défense contre les ransomwares ?

Le réseau C2 du ransomware russe découvert dans les données de Censys

Garder une longueur d'avance sur les menaces de ransomware

Les ransomwares constituent une menace croissante qui nécessite une stratégie de défense proactive et complète. En s'attaquant aux vecteurs d'attaque les plus courants, les entreprises peuvent réduire de manière significative le risque d'être victimes de ces attaques lourdes de conséquences.

L'utilisation de solutions telles que Censys permet aux équipes de sécurité d'avoir la visibilité et les informations nécessaires pour identifier les vulnérabilités avant que les attaquants ne puissent les exploiter.

N'attendez pas qu'une attaque mette vos défenses à l'épreuve - prenez le contrôle de votre cybersécurité dès aujourd'hui. Découvrez comment Censys peut vous aider à garder une longueur d'avance sur les menaces de ransomware et à protéger les actifs critiques de votre organisation.