Das Internet bietet eine Vielzahl von Risiken - aber für welche ist Ihr Unternehmen besonders anfällig? Um diese Frage zu beantworten, hat das Team von Censys Research im Rahmen unseres Berichts zum Zustand des Internets 2022 mehr als 2 Millionen Hosts untersucht. Das Team wählte zwei Daten, die sechs Monate auseinander liegen, und ließ die an jedem Datum beobachteten Risiken durch die Risiko-Engine laufen, die unsere Attack Surface Management Platform betreibt. Was wir gefunden haben, könnte Sie überraschen.

Bevor wir uns mit den Ergebnissen befassen, wollen wir noch einmal die Risikokategorien und häufige Beispiele für die einzelnen Kategorien betrachten.

Fehlkonfigurationen: Unverschlüsselte Dienste, schwache oder fehlende Sicherheitskontrollen und selbstsignierte Zertifikate

Gefährdungen: Unbeabsichtigte Offenlegung von Datenbanken, offener Speicher, IoT-Geräte, Anmeldeinformationen, API-Schlüssel

Schwachstellen: Abgelaufene oder veraltete Software und CVEs

Was haben wir also gefunden?

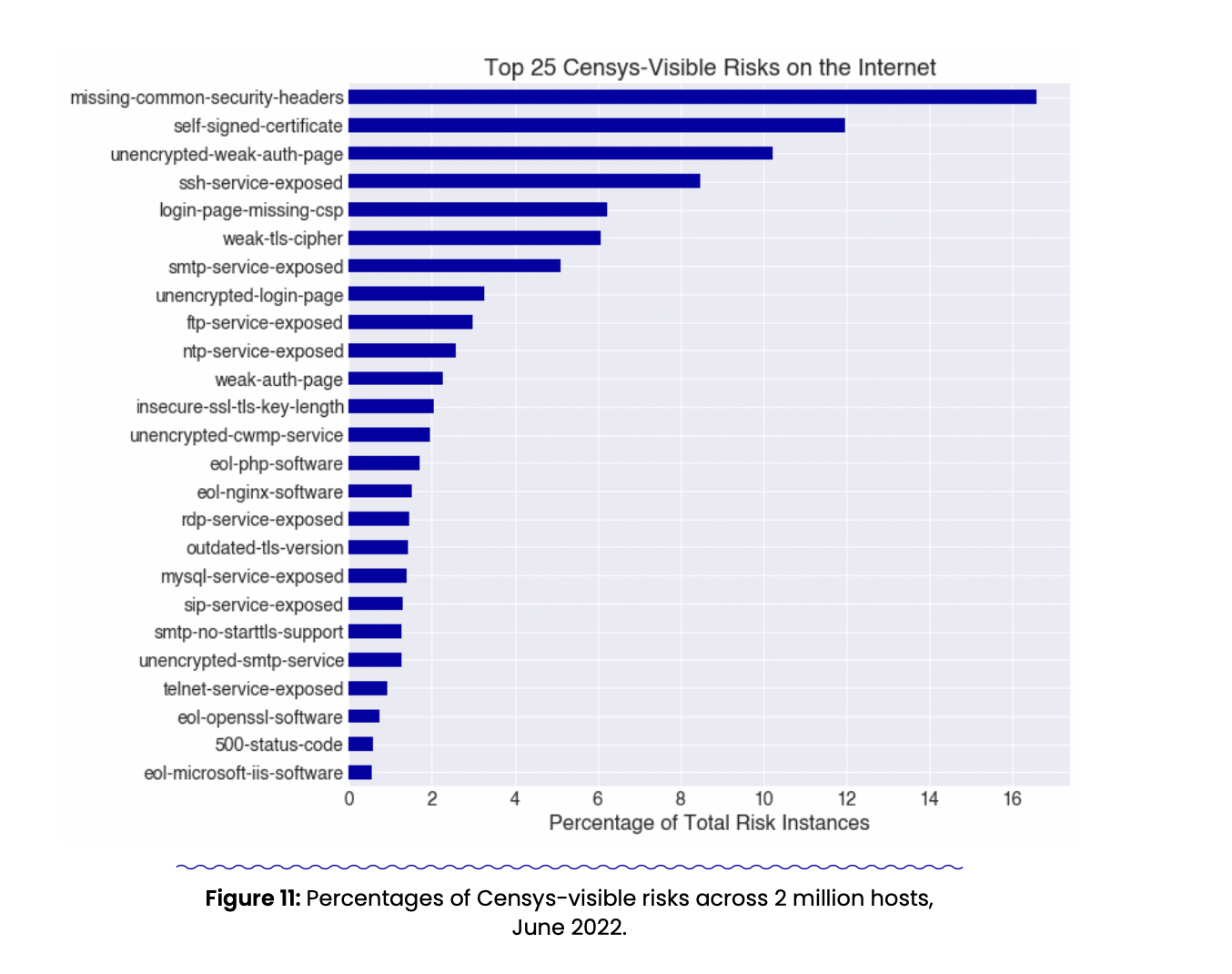

Nach der Auswertung der Daten von jedem der beiden Beobachtungstermine hat das Forschungsteam von Censys die folgenden 25 größten Risiken ermittelt (siehe nachstehende Tabelle). Dabei ist zu beachten, dass diese nicht alle Risiken umfassen, die im Internet zu finden sind. Die von uns untersuchten Daten mussten zwei Kriterien erfüllen: Sie mussten öffentlich zugänglich sein (etwas, das wir beim passiven Scannen sehen konnten) und sie mussten eine Signatur oder einen Risiko-Fingerabdruck aufweisen, damit sie in unseren Daten auftauchten. Censys sucht derzeit nach 300 verschiedenen Risiko-Fingerabdrücken.

Wir haben festgestellt, dass Fehlkonfigurationen und Gefährdungen die überwältigende Mehrheit der festgestellten Risiken ausmachen. Tatsächlich sind vier der fünf häufigsten Risiken Fehlkonfigurationen. Dies ist insofern erwähnenswert, als Fehlkonfigurationen und Gefährdungen häufig durch gute Routine vermieden werden können. Auch wenn Risiken wie Zero-Days und CVEs viel Aufmerksamkeit erhalten, machten sie nur 12 % der vom Team beobachteten Risiken aus. Mit anderen Worten: Die "langweiligen" Risiken könnten die wahrscheinlichsten Sicherheitsschwachstellen für Ihr Unternehmen sein.

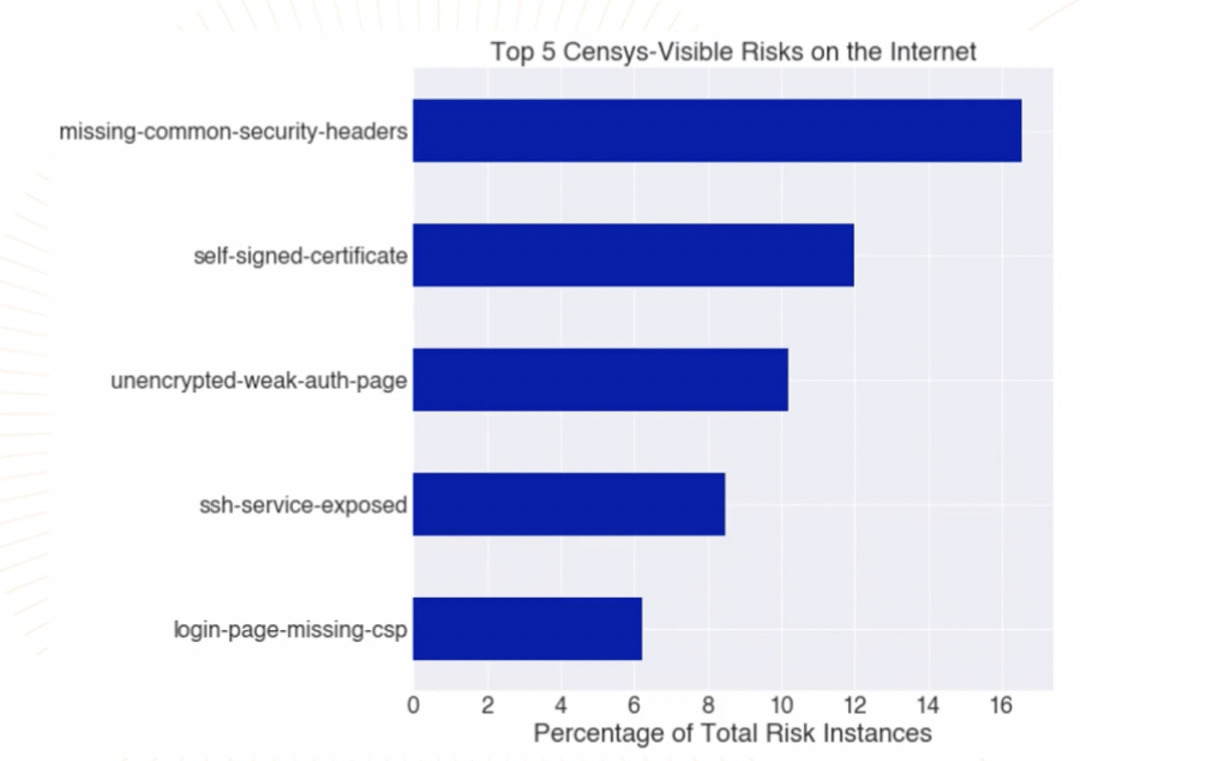

Schauen wir uns die fünf am häufigsten beobachteten Risiken genauer an.

1. Fehlende Sicherheitskopfzeilen machen 16,4 % der gesamten Risikofälle aus

Sicherheits-Header werden verwendet, um eine Reihe von Sicherheitsvorkehrungen für einen Webbrowser zu definieren. Ohne sie kann Ihr Unternehmen durch clientseitige Schwachstellen wie Cross-Site-Scripting oder Data-Injection-Hacks zu einem größeren Ziel für Angriffe werden. Zu den üblichen Sicherheits-Headern gehören Content-Security-Policy (CSP), Cross-Origin Resource Sharing (CORS) und Strict Transport Security (STS). Beachten Sie, dass das Vorhandensein von Sicherheits-Headern keine Garantie dafür ist, dass Ihre Website gegen Angriffe immun ist - aber sie stellen eine wichtige Sicherheitsebene dar.

2. Selbstsignierte Zertifikate machen 12 % der gesamten Risikofälle aus

Dies bezieht sich auf ein SSL/TLS-Zertifikat, das von seinem eigenen privaten Schlüssel und nicht von einer vertrauenswürdigen Zertifizierungsstelle (CA) unterzeichnet wurde. Diese vertrauenswürdigen Zertifikate sind wichtig, weil sie eine wichtige Identitätsüberprüfung und Datenverschlüsselung bieten; selbstsignierte Zertifikate hingegen sind ein Ziel für Man-in-the-Middle-Angriffe und Phishing-Kampagnen.

3. Unverschlüsselte Seiten mit schwacher Authentifizierung machen 10 % der gesamten Risikofälle aus

Dies bezieht sich auf grundlegende oder Digest-Authentifizierungsmethoden, die Anmeldeinformationen in HTTP-Anfragen senden. Wir betrachten dies als ein Risiko, das unbedingt angegangen werden muss. Bei der Verwendung der Basis- oder Digest-Authentifizierung mit TLS sind die Anmeldedaten anfällig für den Diebstahl durch Man-in-the-Middle-Angriffe. Dies ist zwar keine neue Taktik, aber immer noch ein beliebtes Mittel für Bedrohungsakteure.

4. 8 % der gesamten Risikoinstanzen entfallen auf ungeschützte SSH

SSH wurde entwickelt, um die Netzwerkkommunikation zwischen zwei Geräten zu ermöglichen. Wenn SSH-Konten offengelegt werden, können sie zum Ziel von Passwort-Spraying- und Credential Stuffing-Angriffen werden.

5. Login-Seiten ohne CSP machen 6 % der gesamten Risikofälle aus

Wenn Content Security Policies (CSP) auf Anmeldeseiten fehlen, können wertvolle Anmeldeinformationen für Cross-Site-Scripting-Angriffe anfällig sein. Die gute Nachricht ist, dass CSP mit den meisten gängigen Browsern kompatibel ist.

Für eine vollständige Aufschlüsselung der Risiken nach Branchen,

Laden Sie unseren Bericht zur Lage der Branche 2022 herunter!

Holen Sie sich den Bericht