Internet ne manque pas de risques - mais quels sont ceux auxquels votre organisation est la plus vulnérable ? Pour répondre à cette question, l'équipe de Censys Research a échantillonné plus de 2 millions d'hôtes dans le cadre de son rapport 2022 sur l'état de l'Internet. L'équipe a choisi deux dates à six mois d'intervalle et a analysé les risques observés à chaque date à l'aide du moteur de risque qui alimente notre plateforme de gestion de la surface d'attaque. Ce que nous avons trouvé pourrait vous surprendre.

Avant de nous plonger dans les résultats, revenons sur les catégories de risques et les exemples courants que nous voyons dans chacune d'entre elles.

Mauvaises configurations: Services non cryptés, contrôles de sécurité faibles ou manquants, et certificats auto-signés.

Expositions: Expositions involontaires de bases de données, stockage exposé, dispositifs IoT, informations d'identification, clés API

Vulnérabilités: Logiciels en fin de vie ou obsolètes et CVEs

Qu'avons-nous trouvé ?

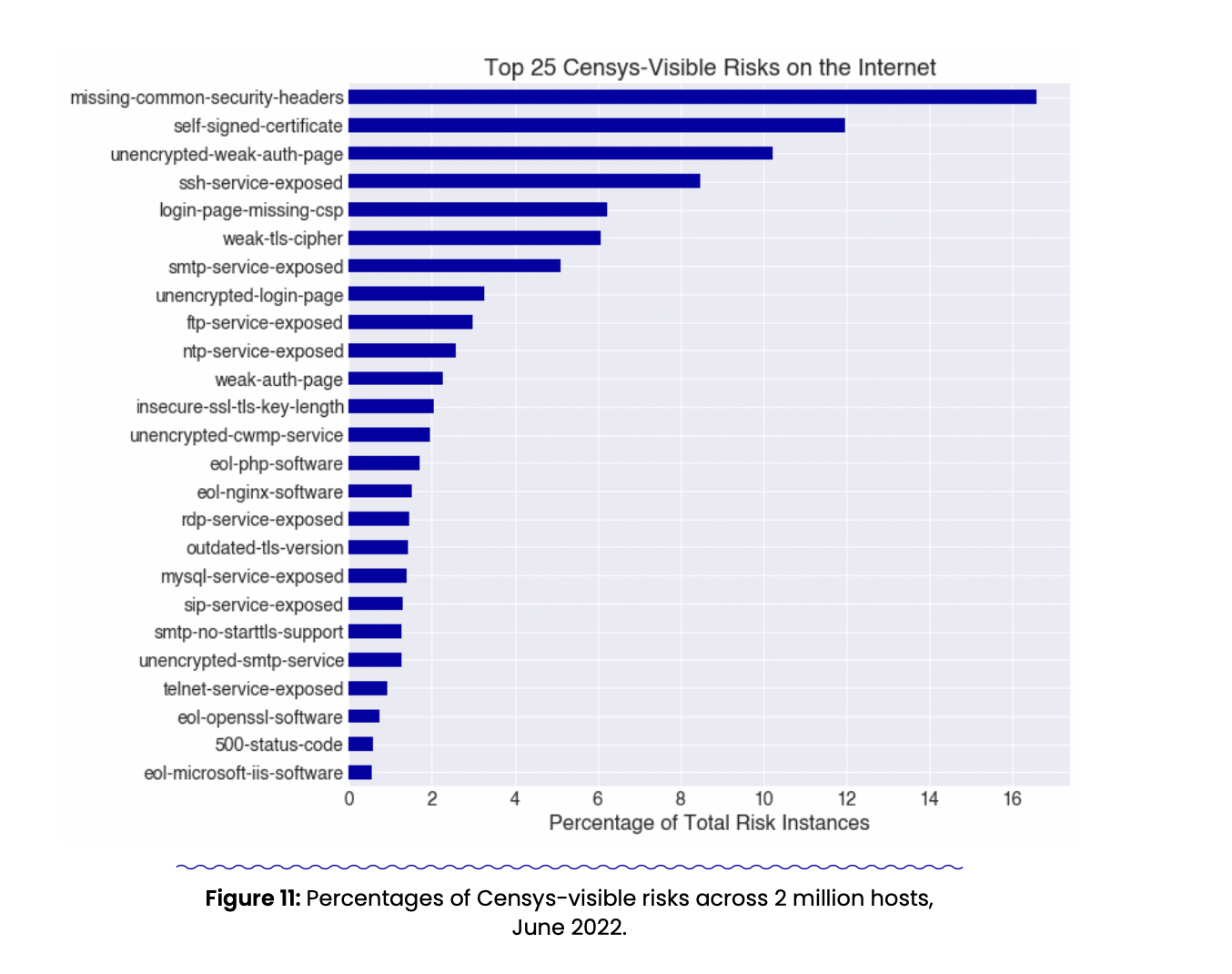

Après avoir évalué les données recueillies à chacune des deux dates d'observation, l'équipe de recherche de Censys a identifié les 25 principaux risques suivants (présentés dans le tableau ci-dessous). Il convient de garder à l'esprit que ces risques n'englobent pas tous les risques que l'on peut trouver sur l'internet. Les données que nous avons examinées devaient répondre à deux critères : elles devaient être publiques (ce que nous pouvions voir en les analysant passivement) et elles devaient avoir une signature ou une empreinte de risque pour apparaître dans nos données. Censys suit actuellement 300 empreintes de risque différentes.

Nous avons constaté que les mauvaises configurations et les expositions représentent l'écrasante majorité des risques observés. En fait, quatre des cinq risques les plus courants sont des configurations erronées. Cela vaut la peine d'être souligné étant donné que les mauvaises configurations et les expositions peuvent souvent être évitées grâce à une bonne hygiène de routine. Même si les risques tels que les jours zéro et les CVE retiennent l'attention, ils ne représentent en fait que 12 % des risques observés par l'équipe. En d'autres termes, les risques "ennuyeux" pourraient être les points faibles les plus probables de votre organisation en matière de sécurité.

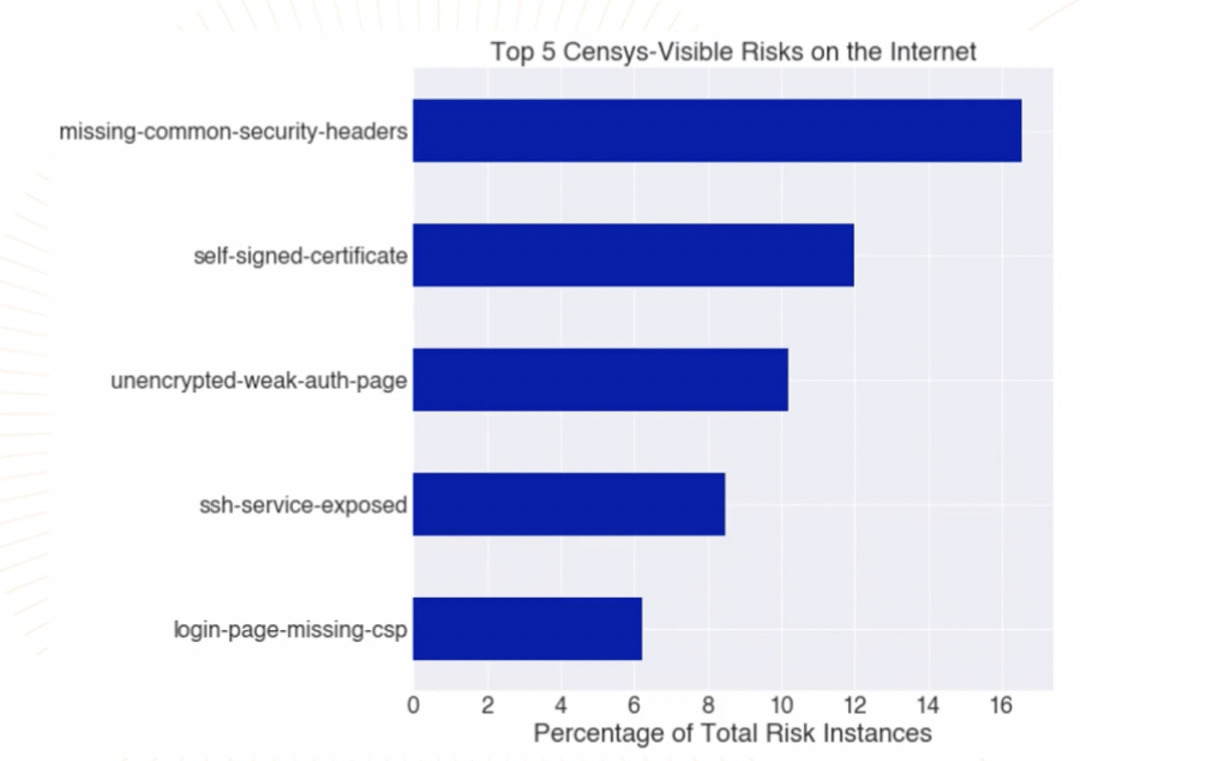

Examinons de plus près les cinq risques les plus couramment observés.

1. Les en-têtes de sécurité manquants représentent 16,4 % du total des cas de risque.

Les en-têtes de sécurité sont utilisés pour définir un ensemble de précautions de sécurité pour un navigateur web. Sans ces en-têtes, votre organisation peut devenir une cible plus facile à exploiter, par le biais de vulnérabilités côté client telles que les scripts intersites ou les injections de données. Les en-têtes de sécurité les plus courants sont Content-Security-Policy (CSP), Cross-Origin Resource Sharing (CORS) et Strict Transport Security (STS). La présence d'en-têtes de sécurité ne garantit pas que votre site soit à l'abri des attaques, mais elle constitue une couche de sécurité importante.

2. Les certificats auto-signés représentent 12 % du total des cas de risque.

Il s'agit d'un certificat SSL/TLS qui a été signé par sa propre clé privée et non par une autorité de certification (AC) de confiance. Ces certificats de confiance sont importants car ils permettent de vérifier l'identité et de crypter les données. Les certificats auto-signés, quant à eux, sont la cible d'attaques de type "man-in-the-middle" et de campagnes d'hameçonnage.

3. Les pages d'authentification faible non cryptées représentent 10 % du total des cas de risque.

Il s'agit des méthodes d'authentification de base ou digest, qui envoient des informations d'identification dans les requêtes HTTP. Nous considérons qu'il s'agit là d'un risque auquel il faut absolument s'attaquer. L'utilisation de l'authentification de base ou numérique avec TLS rend les informations d'identification vulnérables au vol par le biais d'attaques de type "man-in-the-middle". Même si cette tactique n'est pas nouvelle, elle reste très populaire auprès des acteurs de la menace.

4. Le SSH exposé représente 8 % du nombre total d'instances de risque.

SSH est conçu pour permettre la communication réseau entre deux appareils ; lorsque les comptes SSH sont exposés, ils peuvent devenir la cible d'attaques par pulvérisation de mot de passe et par bourrage d'informations d'identification.

5. Les pages de connexion manquantes représentent 6 % du total des cas de risque.

Lorsque les politiques de sécurité du contenu (CSP) sont absentes des pages de connexion, des informations d'identification précieuses peuvent être rendues vulnérables à des attaques de type cross-site scripting. La bonne nouvelle, c'est que les CSP sont compatibles avec la plupart des grands navigateurs.

Pour une ventilation complète des risques par secteur d'activité,

téléchargez notre rapport sur l'état du secteur en 2022 !

Obtenir le rapport