En Internet no faltan los riesgos, pero ¿a cuáles puede ser más vulnerable su organización? Para responder a esta pregunta, el equipo de Censys Research tomó muestras de más de 2 millones de hosts como parte de nuestro Informe sobre el estado de Internet 2022. El equipo eligió dos fechas con seis meses de diferencia y analizó los riesgos observados en cada una de ellas con el motor de riesgos de nuestra plataforma de gestión de la superficie de ataque. Lo que encontramos podría sorprenderle.

Antes de entrar de lleno en las conclusiones, repasemos las categorías de riesgo y los ejemplos comunes que vemos dentro de cada una de ellas.

Configuraciones erróneas: Servicios sin cifrar, controles de seguridad débiles o inexistentes y certificados autofirmados.

Exposiciones: Exposiciones no intencionadas de bases de datos, almacenamiento expuesto, dispositivos IoT, credenciales, claves API.

Vulnerabilidades: Software obsoleto y CVEs

¿Qué hemos encontrado?

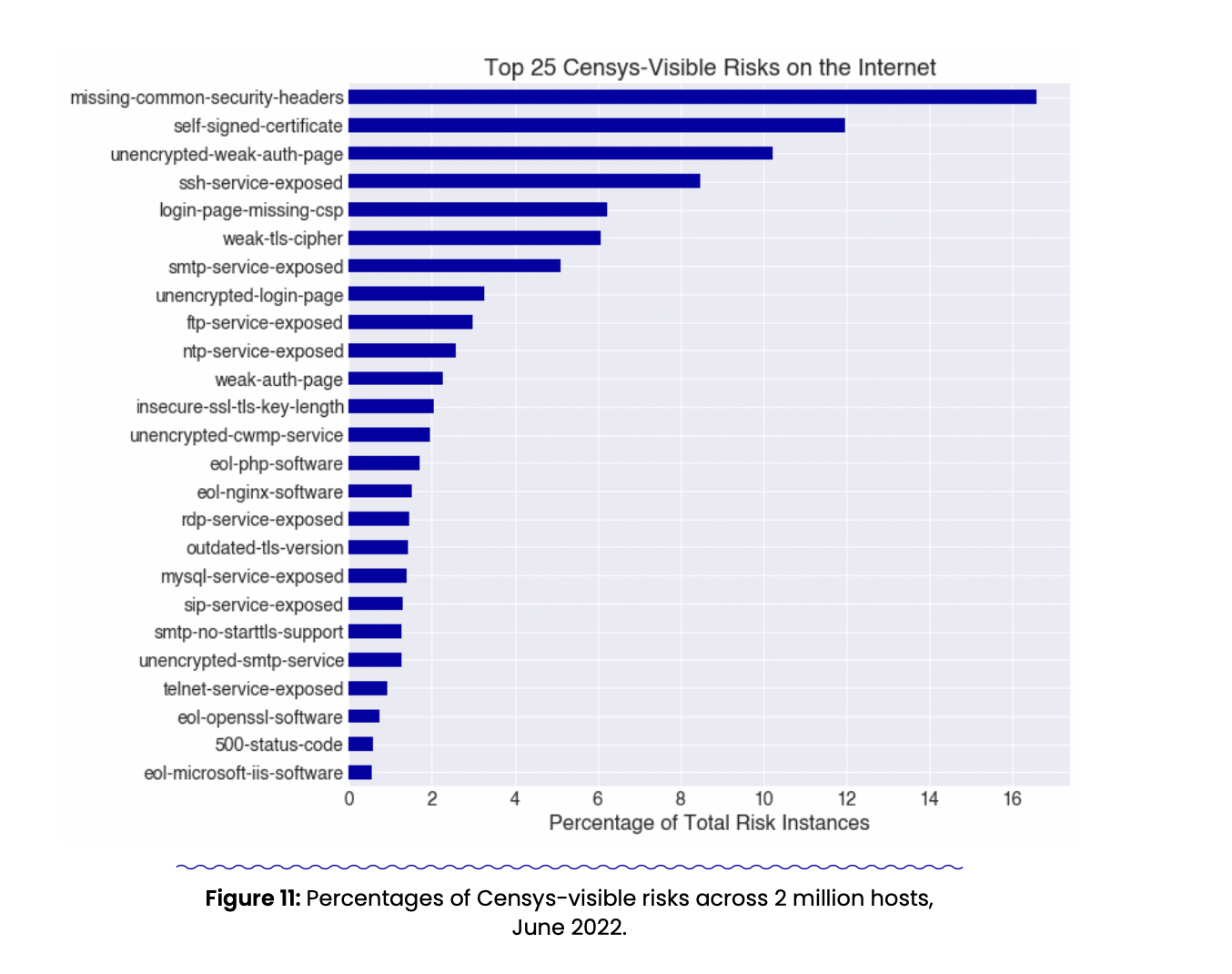

Tras evaluar los datos extraídos de cada una de las dos fechas de observación, el equipo de investigación de Censys identificó los siguientes 25 riesgos principales (que se muestran en el siguiente cuadro). Hay que tener en cuenta que estos datos no abarcan todos los riesgos que pueden encontrarse en Internet. Los datos que examinamos debían cumplir dos criterios: estar orientados al público (algo que pudiéramos ver mediante un escaneado pasivo) y tener una firma o huella digital de riesgo para que aparecieran en nuestros datos. Censys rastrea actualmente 300 huellas digitales de riesgo diferentes.

Hemos constatado que los errores de configuración y las exposiciones representan la inmensa mayoría de los riesgos observados. De hecho, cuatro de los cinco riesgos más comunes son desconfiguraciones. Merece la pena subrayar este hecho, ya que los errores de configuración y las exposiciones a menudo pueden evitarse con una buena higiene rutinaria. Aunque riesgos como los días cero y los CVE acaparan gran parte de la atención, en realidad sólo representan el 12% de los riesgos observados por el equipo. En otras palabras: los riesgos "aburridos" podrían ser los puntos débiles de seguridad más probables para su organización.

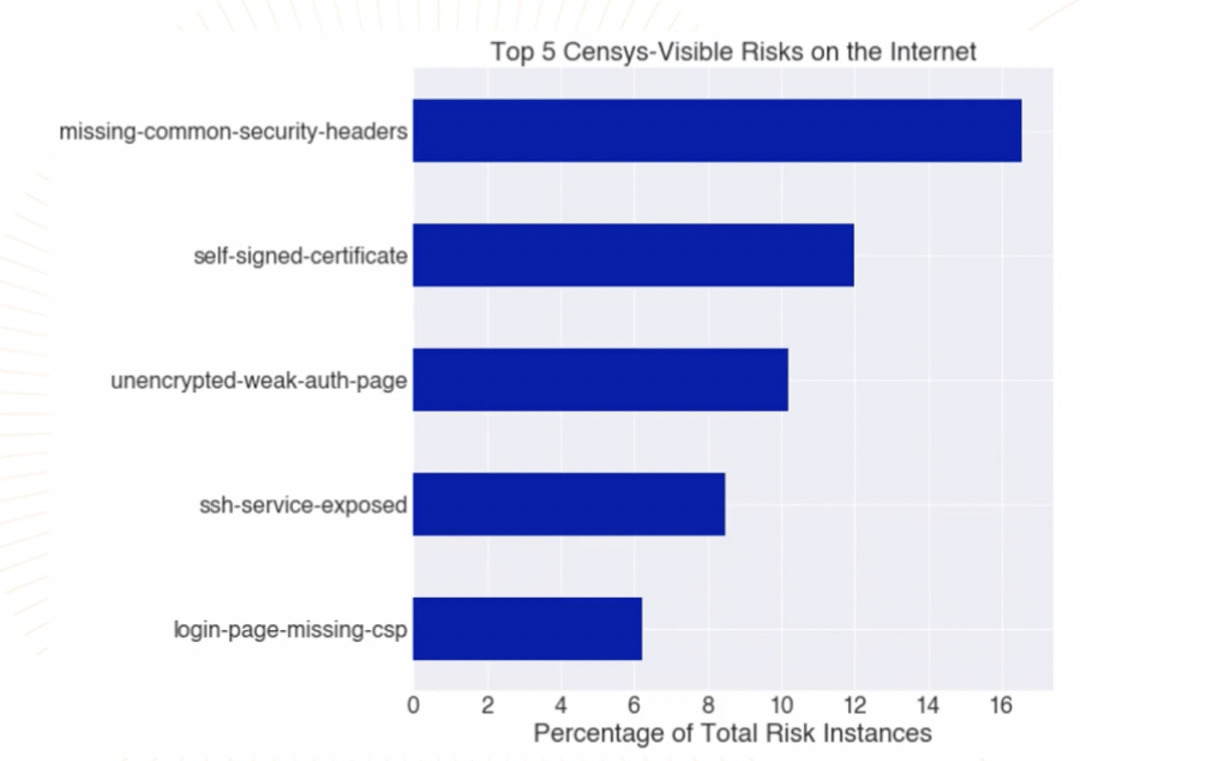

Veamos con más detalle los cinco riesgos más comunes.

1. Las cabeceras de seguridad que faltan representan el 16,4% del total de casos de riesgo.

Las cabeceras de seguridad se utilizan para definir un conjunto de precauciones de seguridad para un navegador web. Sin ellas, su organización puede convertirse en un objetivo más fácil de explotar, a través de vulnerabilidades del lado del cliente como el cross-site scripting o la inyección de datos. Las cabeceras de seguridad más comunes son Content-Security-Policy (CSP), Cross-Origin Resource Sharing (CORS) y Strict Transport Security (STS). Tenga en cuenta que disponer de cabeceras de seguridad no garantiza que su sitio sea inmune a los ataques, pero constituyen una importante capa de seguridad.

2. Los certificados autofirmados representan el 12% del total de casos de riesgo

Se trata de un certificado SSL/TLS firmado por su propia clave privada en lugar de por una autoridad de certificación (CA) de confianza. Estos certificados de confianza son importantes porque proporcionan una importante verificación de identidad y cifrado de datos; los certificados autofirmados, por otro lado, son un objetivo para los ataques man-in-the-middle y las campañas de phishing.

3. Las páginas de autenticación débil no encriptadas representan el 10% del total de casos de riesgo

Esto se refiere a los métodos de autenticación básica o digest, que envían credenciales en peticiones HTTP. Consideramos que se trata de un riesgo que hay que abordar. El uso de la autenticación básica o digest con TLS deja las credenciales vulnerables al robo a través de ataques man-in-the-middle. Aunque puede que no sea una táctica nueva, sigue siendo muy popular entre los actores de amenazas.

4. El SSH expuesto representa el 8% del total de casos de riesgo

SSH está diseñado para permitir la comunicación en red entre dos dispositivos; cuando las cuentas SSH están expuestas, pueden convertirse en el objetivo de ataques de difusión de contraseñas y relleno de credenciales.

5. Las páginas de inicio de sesión sin CSP representan el 6% del total de casos de riesgo.

Cuando faltan políticas de seguridad de contenidos (CSP) en las páginas de inicio de sesión, la valiosa información de las credenciales puede quedar vulnerable a ataques de secuencias de comandos entre sitios. La buena noticia es que las CSP son compatibles con la mayoría de los principales navegadores.

Para un desglose completo de los riesgos por industria,

descargue nuestro Informe sobre el estado del sector 2022

Obtener el informe