Die Autoren: Mark Ellzey, Aidan Holland, Ryan Lindner

Aktualisierungen:

- 28.01.2022: Aktualisierte Statistik über die Anzahl der mit DeadBolt infizierten Dienste.

- 31.01.2022: Aktualisierte Statistik über die Anzahl der mit DeadBolt infizierten Dienste.

Einführung

Am 25. Januar 2022 berichteten mehrere Medien über einen Ransomware-Angriff auf den Network Attached Storage (NAS)-Anbieter QNAP. Die Nachricht verbreitete sich kurz nachdem QNAP eine Warnmeldung veröffentlicht hatte, in der es seine Kunden aufforderte, "Ransomware gemeinsam zu bekämpfen", indem sie Funktionen auf Routern für Verbraucher und den QNAP-Geräten selbst deaktivieren.

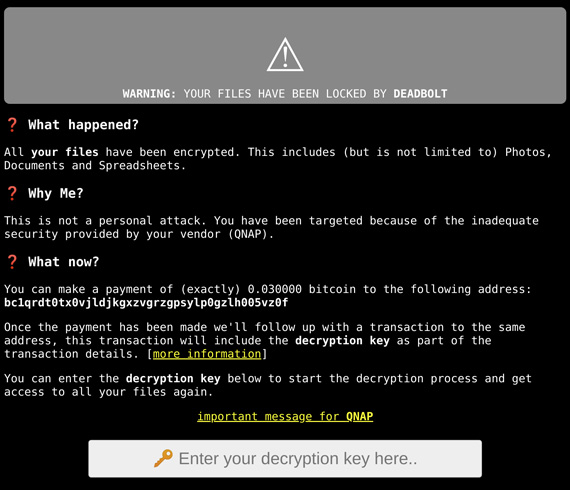

Der folgende Screenshot zeigt die gehackte Webseite, die Benutzer bei der Anmeldung bei ihren lokalen QNAP NAS-Geräten sehen konnten:

Die Gruppe, die hinter diesem koordinierten Angriff steht, nennt sich "DeadBolt", und bis vor wenigen Tagen war die Gruppe scheinbar nicht existent. Obwohl SANS Newsbites am 7. Januar 2022 über einen unheimlichen, spärlichen Auftakt zu diesem Ereignis berichtete:

"QNAP fordert seine Kunden auf, Maßnahmen zur Sicherung ihrer Geräte zu ergreifen, um sie vor aktiver Ransomware und Brute-Force-Angriffen zu schützen, die auf netzwerkgebundene Geräte abzielen."

Ein Blick aus der Censys

Da Censys eine historische Übersicht über alle Assets im Internet führt und eine umfangreiche Schnittstelle zur Visualisierung von Service-Unterschieden zwischen zwei Daten bietet, konnten wir einen einzelnen Host mit dieser Ransomware um den 23. Januar herum identifizieren.

Neben dem selbsterklärenden HTML-Titel "ALL YOUR FILES HAVE BEEN LOCKED BY DEADBOLT" enthält der HTTP-Antworttext eine eindeutige Bitcoin-Adresse, an die das Opfer aufgefordert wird, 0,03 BTC (umgerechnet 1.100 US-Dollar) zu senden, um sein frisch gehacktes Gerät zu entsperren. Wenn die Angreifer bei diesem Angriff eine 100 %ige Rendite erzielen, würden sie einen Gewinn von 4.484.700 US-Dollar erzielen.

Alternativ wurde QNAP die Möglichkeit eingeräumt , eine Pauschalsumme von 50 BTC (1.805.640 $) zu zahlen, um einen Hauptschlüssel zur Entschlüsselung aller Kundendaten zu erhalten. Es ist nicht bekannt, ob QNAP auf diese Forderungen eingehen wird, und selbst wenn sie es tun, besteht die Befürchtung, dass der Schlüssel gefälscht ist.

Aktualisierung: 28.01.2022

Über Nacht sank die Zahl der Dienste mit der DeadBolt-Ransomware um 1.061 auf insgesamt 3.927 infizierte Dienste im öffentlichen Internet.

Der genaue Grund für diesen Rückgang ist derzeit noch nicht bekannt, und wir beobachten die Situation weiter. Malwarebytes berichtete jedoch heute, dass QNAP ein (erzwungenes) automatisches Update für sein Linux-basiertes Betriebssystem namens "QTS" veröffentlicht hat, um die Sicherheitslücke zu schließen. Dieses Update entfernte Berichten zufolge die ausführbare Datei der Ransomware und machte die von der Ransomware vorgenommenen Änderungen an der Weboberfläche rückgängig.

Aktualisierung: 31.01.2022

Im Laufe des Wochenendes stellte Censys fest, dass die Zahl der infizierten Hosts deutlich auf nur noch 920 Geräte gesunken ist. Es wird angenommen, dass das erzwungene Update von QNAP die nach außen gerichteten Dienste deaktiviert hat. Censys hat auch die Bitcoin-Brieftaschen überwacht, die mit der Ransomware in Verbindung standen, und wird in Kürze ein Update veröffentlichen.

Lügen und Täuschungsmanöver

Sobald die Zahlung eingegangen ist, behauptet die Ransomware-Gruppe, eine zweite Transaktion an dieselbe BTC-Adresse vorzunehmen, diesmal mit dem Schlüssel, der zur Entschlüsselung der Dateien des Benutzers verwendet wird. Es folgt ein Zitat aus der Hilfeseite der Ransomware:

"Unser Entschlüsselungsschlüssel-Lieferprozess ist 100% transparent und ehrlich. Der Entschlüsselungsschlüssel wird in der Bitcoin-Blockchain im OP_RETURN-Feld gespeichert. Sie können ihn abrufen, indem Sie die Adresse, an die Sie Ihre Zahlung geleistet haben, auf neue Transaktionen mit dem OP_RETURN-Feld überwachen."

Aber es könnte alles eine Lüge sein. In den QNAP-Supportforen berichtete ein verzweifelter Benutzer, dass er das Lösegeld erfolgreich bezahlt habe, der erhaltene Entschlüsselungsschlüssel jedoch ungültig sei.

Was kann ich dagegen tun?

QNAP empfiehlt seinen Kunden, Port-Weiterleitung und UPnP zu deaktivieren und die Anweisungen auf der QNAP-Website zu befolgen .

Censys wird eine Reihe von Fingerabdrücken und Risiken für ASM-Kunden veröffentlichen, die einen Alarm auslösen, wenn ein QNAP-Gerät in einem Kundennetzwerk betrieben wird, das dem Internet ausgesetzt ist. Experten empfehlen, dass Administratoren solche Geräte hinter einer Firewall aufbewahren, weit weg von den schmutzigen Bereichen des öffentlichen Internets.

Alle anderen Nutzer sollten https://search.censys.io/me besuchen, um festzustellen, welche Dienste sie dem öffentlichen Internet zur Verfügung stellen.