Auteurs: Mark Ellzey, Aidan Holland, Ryan Lindner

Mises à jour :

- 01-28-2022 : Mise à jour des statistiques concernant le nombre de services infectés par DeadBolt.

- 01-31-2022 : Mise à jour des statistiques concernant le nombre de services infectés par DeadBolt.

Introduction

Le 25 janvier 2022, plusieurs médias ont fait état d'une attaque par ransomware visant le fournisseur de systèmes de stockage en réseau (NAS) QNAP. La nouvelle a circulé peu après que QNAP a publié une déclaration d'avertissement demandant à ses clients de "lutter ensemble contre les ransomwares" en désactivant des fonctions sur les routeurs grand public et les appareils QNAP eux-mêmes.

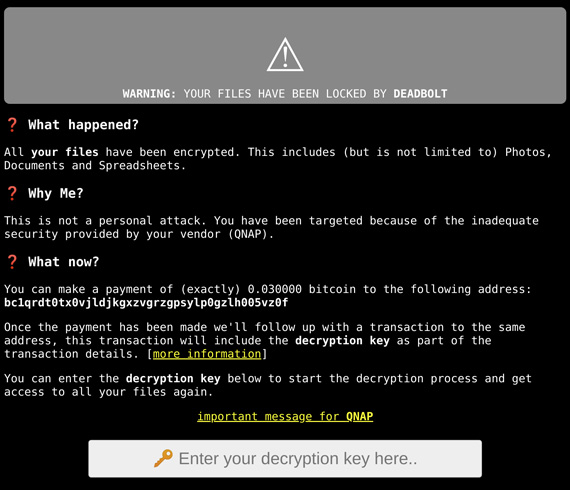

La capture d'écran suivante montre la page web piratée sur laquelle les utilisateurs ont été accueillis lorsqu'ils se sont connectés à leurs périphériques NAS QNAP locaux :

Le groupe à l'origine de cette attaque coordonnée se fait appeler "DeadBolt" et, il y a quelques jours encore, il était apparemment inexistant. Pourtant, le 7 janvier 2022, SANS Newsbites a fait état d'un étrange et rare prélude à cet événement :

"QNAP a exhorté ses clients à prendre des mesures pour sécuriser leurs appareils afin de les protéger contre les ransomwares actifs et les attaques par force brute ciblant les appareils connectés au réseau".

Un point de vue de la Censys

Comme Censys conserve une vue historique de tous les actifs sur Internet et fournit une interface riche pour visualiser les différences de service entre deux dates, nous avons pu identifier un seul hôte avec ce ransomware autour du 23 janvier.

Outre le titre HTML explicite "ALL YOUR FILES HAVE BEEN LOCKED BY DEADBOLT", le corps de la réponse HTTP comprend une adresse Bitcoin unique où la victime est invitée à envoyer 0,03BTC (équivalent à 1 100 USD) pour déverrouiller son appareil nouvellement piraté. Si les pirates réussissent à obtenir un retour de 100 % de cette attaque, cela leur rapporterait une cagnotte de 4 484 700 dollars américains.

QNAP avait également la possibilité de payer une somme forfaitaire de 50 milliards de dollars (1 805 640 dollars) pour recevoir une clé principale permettant de décrypter toutes les données des clients. On ne sait pas si QNAP va céder à ces exigences, et même si c'est le cas, on craint que la clé soit fausse.

Mise à jour : 01-28-2022

Au cours de la nuit, le nombre de services infectés par le ransomware DeadBolt a diminué de 1 061, pour atteindre un total de 3 927 services infectés sur l'internet public.

La raison exacte de cette baisse est inconnue pour le moment, et nous continuons à surveiller la situation. Mais plus tôt dans la journée, Malwarebytes a signalé que QNAP avait publié une mise à jour automatique (forcée) pour son système d'exploitation basé sur Linux, appelée "QTS", afin de remédier à la vulnérabilité. Cette mise à jour aurait supprimé l'exécutable du ransomware et annulé les modifications apportées à l'interface web par le ransomware.

Mise à jour : 01-31-2022

Au cours du week-end, Censys a constaté que le nombre d'hôtes infectés avait chuté de manière significative pour atteindre seulement 920 appareils. On suppose que la mise à jour forcée de QNAP a désactivé les services orientés vers l'extérieur. Censys a également surveillé les portefeuilles Bitcoin associés au ransomware et publiera bientôt une mise à jour.

Mensonges et subterfuges

Une fois le paiement reçu, le groupe de ransomware prétend effectuer une deuxième transaction à la même adresse BTC, en incluant cette fois la clé utilisée pour décrypter les fichiers de l'utilisateur. Voici un extrait de la page d'aide du ransomware :

"Notre processus de livraison de la clé de décryptage est 100 % transparent et honnête. La clé de décryptage sera livrée à la blockchain bitcoin à l'intérieur du champ OP_RETURN. Vous pouvez la récupérer en surveillant l'adresse à laquelle vous avez effectué votre paiement pour les nouvelles transactions contenant le champ OP_RETURN."

Mais il pourrait s'agir d'un mensonge. Sur les forums d'assistance de QNAP, un utilisateur désespéré a indiqué qu'il avait réussi à payer la rançon, mais que la clé de décryptage qu'il avait reçue n'était pas valide.

Que puis-je faire ?

QNAP suggère à ses clients de désactiver le transfert de port et l'UPnP et de suivre ces instructions sur son site Web.

Censys va publier un ensemble d'empreintes digitales et de risques pour les clients ASM, qui les alerteront lorsqu'un appareil QNAP exposé à l'internet fonctionnera sur le réseau d'un client. Les experts suggèrent aux administrateurs de garder les appareils de ce type derrière un pare-feu, loin de l'internet public.

Tous les autres utilisateurs doivent se rendre sur le site https://search.censys.io/me pour déterminer les services qu'ils exposent à l'internet public.