Autores: Mark Ellzey, Aidan Holland, Ryan Lindner

Actualizaciones:

- 28-01-2022: Actualizadas las estadísticas del número de servicios infectados por DeadBolt.

- 31-01-2022: Actualizadas las estadísticas del número de servicios infectados por DeadBolt.

Introducción

El 25 de enero de 2022, varios medios de comunicación informaron de un ataque de ransomware dirigido al proveedor de almacenamiento en red (NAS) QNAP. La noticia circuló poco después de que QNAP publicara un comunicado de advertencia en el que pedía a sus clientes que "lucharan juntos contra el ransomware" desactivando las funciones de los routers de consumo y los propios dispositivos QNAP.

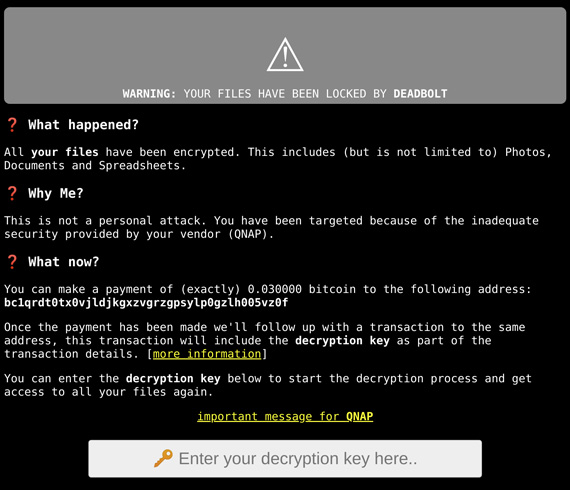

La siguiente captura de pantalla muestra la página web hackeada con la que los usuarios fueron recibidos al iniciar sesión en sus dispositivos NAS QNAP locales:

El grupo detrás de este ataque coordinado se hace llamar "DeadBolt", y antes de hace unos días, el grupo era aparentemente inexistente. Aunque el 7 de enero de 2022, SANS Newsbites informó de un inquietante y escaso preludio de este suceso:

"QNAP instó a sus clientes a tomar medidas para asegurar sus dispositivos para protegerlos de ransomware activo y ataques de fuerza bruta dirigidos a dispositivos conectados a la red."

Una visión desde la Censys

Dado que Censys mantiene una visión histórica de todos los activos en Internet y ofrece una rica interfaz para visualizar las diferencias de servicio entre dos fechas, pudimos identificar un único host con este ransomware en torno al 23 de enero.

Junto con el título HTML autoexplicativo, "TODOS SUS ARCHIVOS HAN SIDO BLOQUEADOS POR DEADBOLT", el cuerpo de la respuesta HTTP incluye una dirección Bitcoin única donde se insta a la víctima a enviar 0,03BTC (equivalente a 1.100 dólares estadounidenses) para desbloquear su dispositivo recién hackeado. Si los atacantes consiguen un retorno del 100% de este ataque, esto les reportaría un premio de 4.484.700 dólares estadounidenses.

Como alternativa, se dio a QNAP la opción de pagar una suma fija de 50BTC (1.805.640 dólares) para recibir una clave maestra para descifrar todos los datos de los clientes. Se desconoce si QNAP cederá a estas demandas, e incluso si lo hace, se teme que la clave sea falsa.

Actualización: 28/01-2022

Durante la noche, el número de servicios con el ransomware DeadBolt se redujo en 1.061, hasta un total de 3.927 servicios infectados en la Internet pública.

Por el momento se desconoce el motivo exacto de esta caída, y seguimos vigilando la situación. Pero hoy temprano, Malwarebytes informó que QNAP lanzó una actualización automática (forzada) para su sistema operativo basado en Linux llamado "QTS" para abordar la vulnerabilidad. Según se informa, esta actualización eliminó el ejecutable del ransomware y revirtió los cambios en la interfaz web realizados por el ransomware.

Actualización: 31/01-2022

Durante el fin de semana, Censys vio que el número de hosts infectados se redujo significativamente a sólo 920 dispositivos. Se supone que la actualización forzada de QNAP ha deshabilitado los servicios externos. Censys también ha estado monitorizando los monederos Bitcoin asociados al ransomware y pronto publicará una actualización.

Mentiras y subterfugios

Una vez recibido el pago, el grupo ransomware afirma realizar una segunda transacción a la misma dirección BTC, esta vez incluyendo la clave utilizada para descifrar los archivos del usuario. La siguiente es una cita de la página de ayuda del ransomware:

"Nuestro proceso de entrega de la clave de descifrado es 100% transparente y honesto. La clave de descifrado se entregará a la blockchain de bitcoin dentro del campo OP_RETURN. Puedes recuperarla controlando la dirección a la que realizaste el pago para ver si hay nuevas transacciones que contengan el campo OP_RETURN."

Pero todo podría ser mentira. En los foros de soporte de QNAP, un usuario desesperado informó de que había pagado con éxito el rescate, pero la clave de descifrado que recibió no era válida.

¿Qué puedo hacer al respecto?

QNAP sugiere que los clientes desactiven el reenvío de puertos y UPnP y sigan estas instrucciones en su página web.

Censys lanzará un conjunto de huellas dactilares y riesgos para los clientes de ASM, que alertarán cuando un dispositivo QNAP expuesto a Internet esté funcionando en la red de un cliente. Los expertos sugieren a los administradores que mantengan este tipo de dispositivos detrás de un cortafuegos, lejos de los sucios rincones de la Internet pública.

Todos los demás usuarios deben visitar https://search.censys.io/me para determinar qué servicios exponen a la Internet pública.