Veröffentlicht am 09.10.2022

Einführung

Deadbolt, eine Ransomware-Kampagne, die QNAP NAS-Kunden in den letzten Monaten heimgesucht hat, verzeichnete eine gleichbleibende Anzahl von Infektionen in einer ziemlich regelmäßigen Kadenz. Doch in letzter Zeit hat Censys einen massiven Anstieg der mit Deadbolt infizierten QNAP-Geräte beobachtet. Die Deadbolt-Crew weitet ihre Aktivitäten aus, und die Zahl der Opfer steigt täglich.

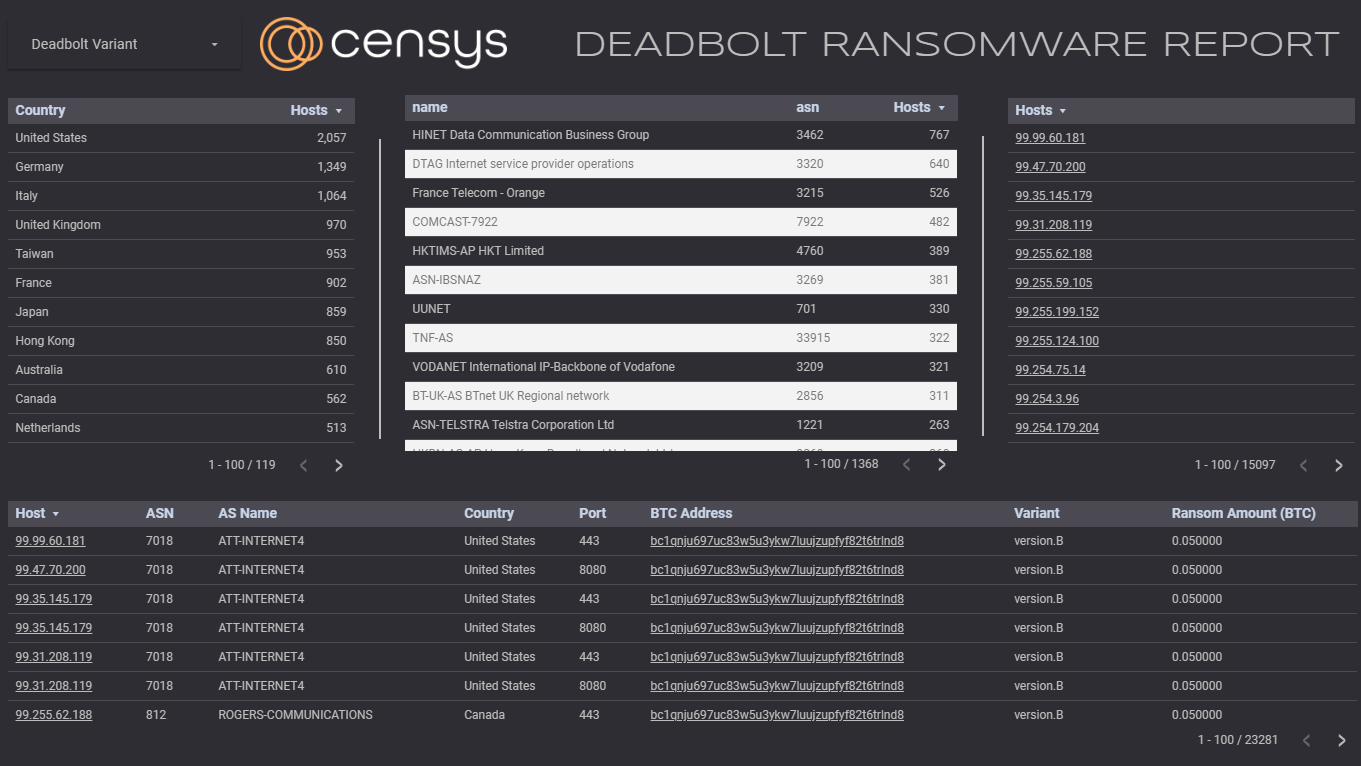

* Censys Deadbolt Tracking Dashboard

* Censys Search für Riegelinfektionen

Eine kurze Auffrischung über QNAP Deadbolt Ransomware

QNAP ist ein Hersteller von NAS-Geräten (Network-Attached Storage). Im Januar dieses Jahres nahm eine Gruppe, die sich Deadbolt nennt, eine Reihe von QNAP-NAS-Geräten für Verbraucher und kleine Unternehmen ins Visier, die mit dem QNAP QTS (Linux-basierten) Betriebssystem arbeiten, und infizierte die Geräte mit Ransomware.

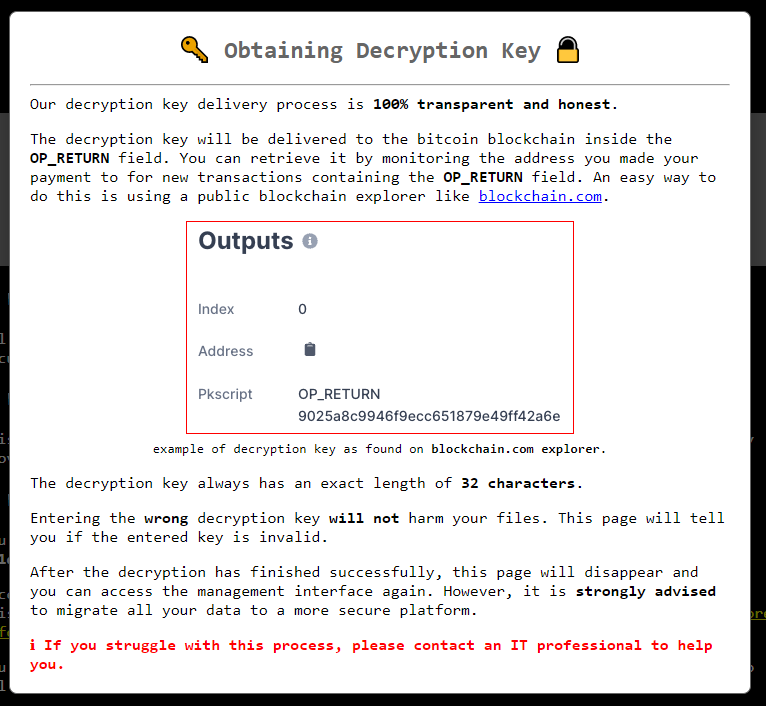

Anstatt das gesamte Gerät zu verschlüsseln, was das Gerät effektiv offline schaltet (und aus dem Einflussbereich von Censys herausnimmt), zielt die Ransomware nur auf bestimmte Backup-Verzeichnisse für die Verschlüsselung ab und verwüstet die Webadministrationsschnittstelle mit einer Informationsmeldung, die erklärt, wie man die Infektion entfernt.

Aufgrund der Art und Weise, wie diese Ransomware mit dem Opfer kommuniziert, konnte Censys über diese einfache Suchanfrage leicht infizierte Geräte finden, die im öffentlichen Internet ausgesetzt waren. Neben umfassenden Informationen darüber, welche Hosts mit Deadbolt infiziert waren, konnten wir auch jede einzelne Bitcoin-Wallet-Adresse, die als Lösegeld verwendet wurde, ermitteln und verfolgen, da die für die Lösegeldübergabe verwendete BTC-Adresse in den HTML-Text eingebettet ist.

Aktuelle Nachrichten.

Am 3. September 2022 veröffentlichte QNAP eine neue Erklärung, die auf eine neu entdeckte Zero-Day-Schwachstelle hinweist, über die Hosts mit Ransomware infiziert werden können. Diese neue Schwachstelle betrifft bestimmte QNAP NAS-Geräte, auf denen Photo Station läuft, wenn sie mit dem Internet verbunden sind.

QNAP behauptet, dass diese Schwachstelle behoben wurde, verfolgt als CVE-2022-27593, und betrifft die folgenden Versionen ihres QTS-Betriebssystems:

- QTS 5.0.1: Photo Station 6.1.2 und höher

- QTS 5.0.0/4.5.x: Photo Station 6.0.22 und später

- QTS 4.3.6: Photo Station 5.7.18 und später

- QTS 4.3.3: Photo Station 5.4.15 und später

- QTS 4.2.6: Photo Station 5.2.14 und später

Größer, Besser, Schneller, Mehr.

Die Infektionen mit Türschlössern haben nie wirklich aufgehört, aber sie waren nie so groß wie jetzt.

Das letzte Mal sprachen wir im Mai 2022 über die QNAP NAS infizierende Deadbolt-Ransomware. Damals stellten wir unser Deadbolt-Dashboard vor, mit dem die Community die Verbreitung dieser bösartigen Kampagne verfolgen konnte, die Tausende von QNAP-Geräten im Internet infizierte. Wenn Sie in den letzten Monaten aufmerksam waren, haben Sie vielleicht ein ständiges Auf und Ab der infizierten Geräte bemerkt, und es war eine ziemlich wilde und beängstigende Sache, die Sie beobachten konnten.

Am 9. Juli 2022 wurden insgesamt 2.144 Deadbolt-Infektionen im Internet beobachtet, aber bis zum 15. Juli war diese Zahl auf 7.783 gestiegen, was einem Anstieg von 5.639 Infektionen entspricht. Bis zum 27. Juli sank diese Zahl auf etwas mehr als 6.000, aber bis zum 30. Juli stieg die Zahl der Infektionen wieder auf 9.091.

Aber die Infektionswellen im August haben nichts mit dem zu tun, was zu Beginn dieses Monats geschah. Am 2. September 2022 stieg die Zahl der mit Deadbolt infizierten Hosts sprunghaft von 7.748 auf 13.802, und am 4. September waren es bereits 19.029!

Deadbolt scheint eine relativ häufige Kadenz von Neuinfektionen zu haben. Im Durchschnitt scheinen sieben bis zwölf Tage zwischen den einzelnen Kampagnen zu liegen. Nachfolgend finden Sie eine Zeitleiste der einzelnen Hosts, die zwischen dem 27. Juli und dem 7. September jeden Tag Anzeichen von Deadbolt aufwiesen. Rot hervorgehoben sind die Tage, an denen wir den stärksten Aufwärtstrend bei der Aktivität feststellen konnten.

| Datum |

Anzahl der Infektionen |

Delta |

| 27. Juni 2022 |

2,459 |

|

| 28. Juni 2022 |

2,404 |

-55 |

| 29. Juni 2022 |

2,388 |

-16 |

| 30. Juni 2022 |

2,381 |

-7 |

| 1. Juli 2022 |

2,320 |

-61 |

| 2. Juli 2022 |

2,275 |

-45 |

| 3. Juli 2022 |

2,234 |

-41 |

| 4. Juli 2022 |

2,210 |

-24 |

| 5. Juli 2022 |

2,182 |

-28 |

| 6. Juli 2022 |

2,165 |

-17 |

| 7. Juli 2022 |

2,154 |

-11 |

| 8. Juli 2022 |

2,155 |

1 |

| Jul 9, 2022 |

2,144 |

-11 |

| 10. Juli 2022 |

3,214 |

1,070 |

| Jul 11, 2022 |

4,716 |

1,502 |

| 12. Juli 2022 |

6,658 |

1,942 |

| 13. Juli 2022 |

7,060 |

402 |

| 14. Juli 2022 |

7,406 |

346 |

| 15. Juli 2022 |

7,783 |

377 |

| 16. Juli 2022 |

7,679 |

-104 |

| 17. Juli 2022 |

7,584 |

-95 |

| 18. Juli 2022 |

7,388 |

-196 |

| 19. Juli 2022 |

7,093 |

-295 |

| 20. Juli 2022 |

6,877 |

-216 |

| 21. Juli 2022 |

6,546 |

-331 |

| 22. Juli 2022 |

6,445 |

-101 |

| 23. Juli 2022 |

6,371 |

-74 |

| 24. Juli 2022 |

6,205 |

-166 |

| 25. Juli 2022 |

6,121 |

-84 |

| 26. Juli 2022 |

6,011 |

-110 |

| 27. Juli 2022 |

6,117 |

106 |

| 28. Juli 2022 |

7,666 |

1,549 |

| 29. Juli 2022 |

8,946 |

1,280 |

| 30. Juli 2022 |

9,091 |

145 |

| 31. Juli 2022 |

8,800 |

-291 |

| 1. August 2022 |

8,560 |

-240 |

| 2. August 2022 |

8,366 |

-194 |

| 3. August 2022 |

8,020 |

-346 |

| Aug 4, 2022 |

7,954 |

-66 |

| 5. August 2022 |

7,900 |

-54 |

| 6. August 2022 |

8,171 |

271 |

| 7. August 2022 |

8,282 |

111 |

| Aug 8, 2022 |

8,395 |

113 |

| Aug 9, 2022 |

8,330 |

-65 |

| Aug 10, 2022 |

8,835 |

505 |

| 11. August 2022 |

9,118 |

283 |

| Aug 12, 2022 |

8,919 |

-199 |

| Aug 13, 2022 |

8,600 |

-319 |

| 14. August 2022 |

8,578 |

-22 |

| Aug 15, 2022 |

8,542 |

-36 |

| Aug 16, 2022 |

8,467 |

-75 |

| 17. August 2022 |

8,371 |

-96 |

| 18. August 2022 |

8,177 |

-194 |

| 19. August 2022 |

8,647 |

470 |

| 20. August 2022 |

8,713 |

66 |

| Aug 21, 2022 |

8,688 |

-25 |

| 22. August 2022 |

8,875 |

187 |

| 23. August 2022 |

8,753 |

-122 |

| Aug 24, 2022 |

8,535 |

-218 |

| 25. August 2022 |

8,390 |

-145 |

| 26. August 2022 |

8,310 |

-80 |

| 27. August 2022 |

8,193 |

-117 |

| Aug 28, 2022 |

7,948 |

-245 |

| 29. August 2022 |

7,950 |

2 |

| Aug 30, 2022 |

7,822 |

-126 |

| 31. August 2022 |

7,826 |

4 |

| 1. September 2022 |

7,748 |

-78 |

| 2. September 2022 |

13,802 |

6,054 |

| 3. September 2022 |

18,725 |

4,923 |

| 4. September 2022 |

19,029 |

304 |

| 5. September 2022 |

17,813 |

-1,216 |

| 6. September 2022 |

16,597 |

-1,216 |

| 7. September 2022 |

15,097 |

-1,500 |

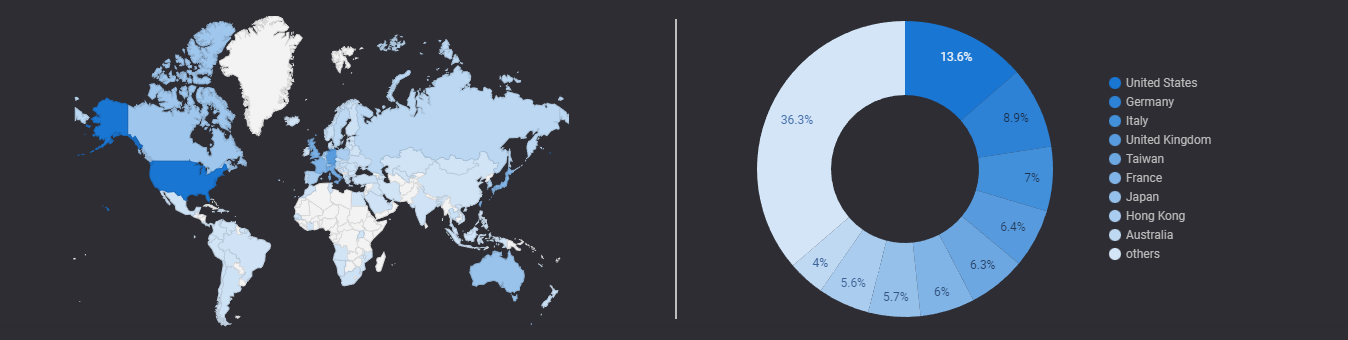

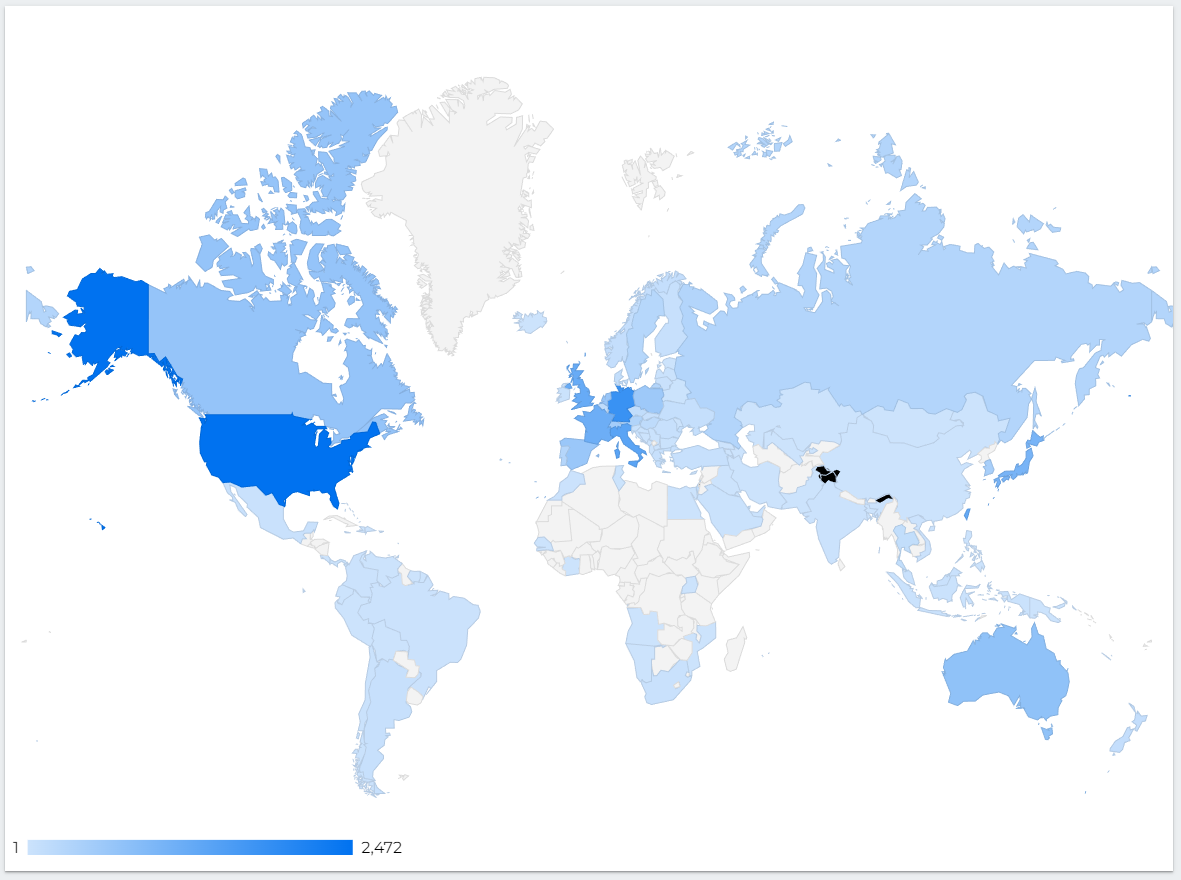

Auf dem Höhepunkt, am 4. September 2022, wurden die meisten Infektionen in den Vereinigten Staaten gefunden, mit 2.472 verschiedenen Wirten, die Anzeichen von Deadbolt aufwiesen, Deutschland auf Platz zwei mit 1.778 und Italien mit 1.383. Nachfolgend finden Sie eine Karte mit den infizierten Wirten ab diesem Datum.

Nachfolgend sind die zehn Länder und autonomen Systeme mit den meisten Deadbolt-Infektionen aufgeführt.

| Land |

Deadbolt Infizierte Hosts |

| Vereinigte Staaten |

2,472 |

| Deutschland |

1,778 |

| Italien |

1,383 |

| Taiwan |

1,244 |

| Vereinigtes Königreich |

1,229 |

| Frankreich |

1,155 |

| Hongkong |

1,074 |

| Japan |

1,024 |

| Australien |

724 |

| Kanada |

669 |

| Autonomes System Name |

Autonomes System Nummer |

Anzahl infizierter Wirte |

| HINET Geschäftsgruppe Datenkommunikation |

3462 |

1,008 |

| DTAG-Internet-Service-Provider-Betrieb |

3320 |

865 |

| France Telecom - Orange |

3215 |

643 |

| COMCAST-7922 |

7922 |

532 |

| HKTIMS-AP HKT Limited |

4760 |

502 |

| ASN-IBSNAZ |

3269 |

480 |

| VODANET Internationaler IP-Backbone von Vodafone |

3209 |

432 |

| UUNET |

701 |

401 |

| TNF-AS |

33915 |

384 |

| BT-UK-AS BTnet UK Regionales Netz |

2856 |

371 |

Verfolgbarer Riegel

Das offizielle Censys Deadbolt Dashboard finden Sie hier.

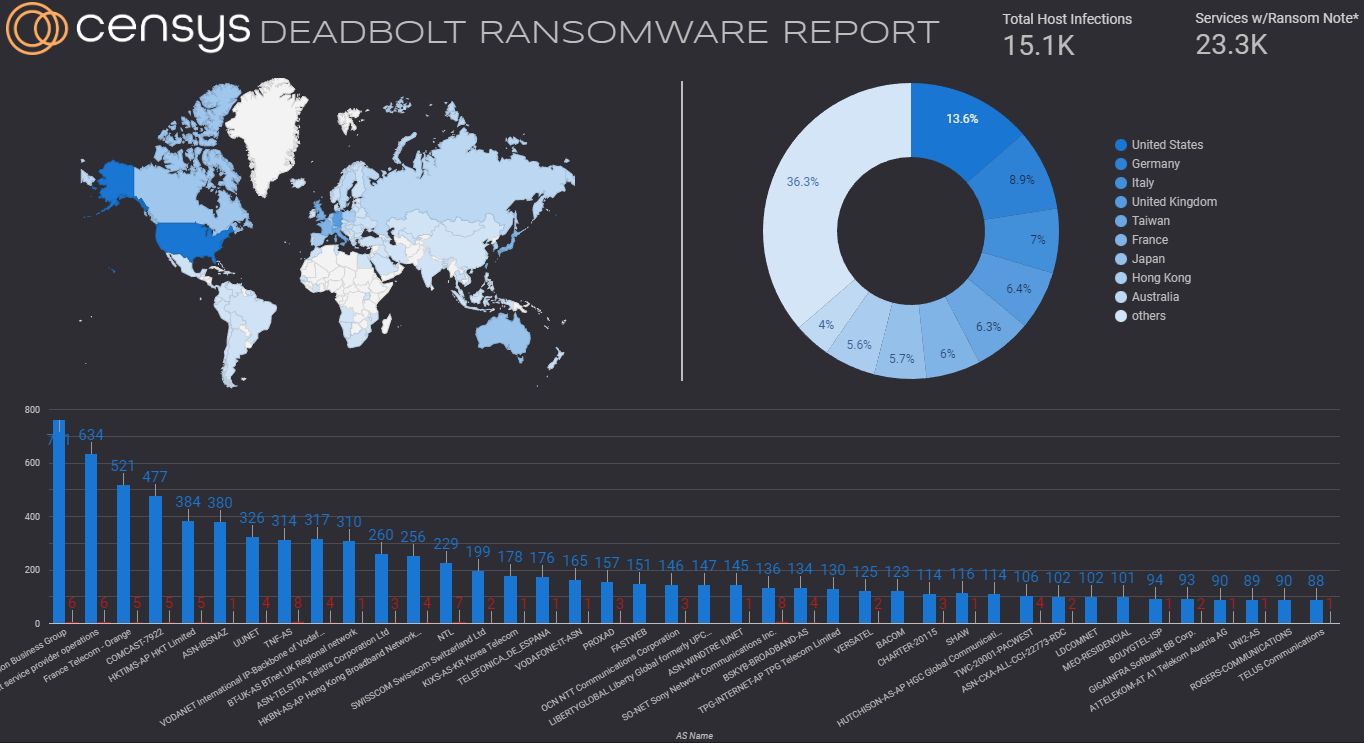

Unser Rapid-Response-Team hat ein interaktives Dashboard zur Verfolgung von Deadbolt-Infektionen auf der ganzen Welt zusammengestellt. Derzeit gibt es drei einzelne Registerkarten mit verschiedenen Ansichten der Daten, die wir in den letzten Monaten gesammelt haben.

Auf der ersten Seite finden Sie die Gesamtzahl der infizierten Hosts und Dienste sowie eine Aufschlüsselung nach Regionen und autonomen Systemen.

Der zweite Datensatz ist eine interaktive, konfigurierbare detaillierte Aufschlüsselung jeder Infektion, einschließlich der IP-Adresse, des autonomen Systems, des Landes, des Netzwerkports, der BTC-Adresse, die für die Zahlung des Lösegelds verwendet wurde, und der Variante von Deadbolt (wir haben zwei verschiedene Varianten gefunden). Schließlich zeigen wir die Höhe des von den Opfern geforderten Lösegelds an. Diese Felder lassen sich filtern, indem Sie einfach auf einen beliebigen Teil des Dashboards klicken.

Schließlich gibt es eine Sieben-Tage-Ansicht von Deadbolt im Internet, einschließlich Diagrammen, die die Infektionen nach Ländern aufschlüsseln. Forscher können die Dropdown-Menüs verwenden, um die Länder zu filtern, an deren Analyse sie am meisten interessiert sind.

Wir werden NAS-Geräte, die mit Deadbolt-Ransomware infiziert sind, weiterhin überwachen. In der Zwischenzeit können Sie den Censys Deadbolt Ransomware-Bericht weiter unten einsehen.

Referenzen