Publicado el 09.10.2022

Introducción

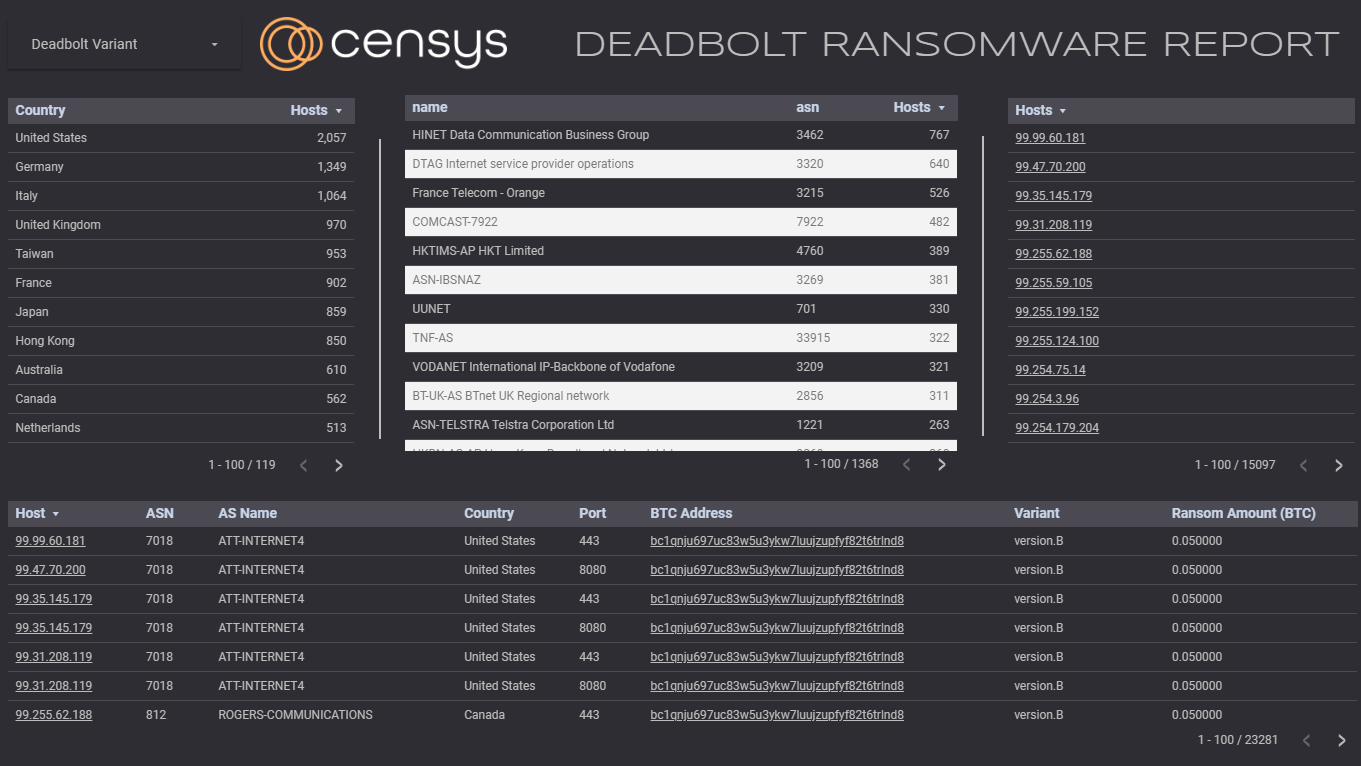

Deadbolt, una campaña de ransomware que persigue a los clientes del NAS de QNAP desde hace unos meses, ha visto un número constante de infecciones con una cadencia bastante regular. Pero recientemente, Censys ha observado un aumento masivo de dispositivos QNAP infectados por Deadbolt. El equipo de Deadbolt está intensificando sus operaciones y el número de víctimas aumenta día a día.

* Censys Cuadro de mandos de seguimiento de cerrojos

* Censys Búsqueda de infecciones de Deadbolt

Un rápido repaso al ransomware Deadbolt de QNAP

QNAP es un fabricante de dispositivos de almacenamiento en red (NAS). En enero de este año, un grupo autodenominado Deadbolt atacó una serie de dispositivos NAS de QNAP fabricados para consumidores y pequeñas empresas que ejecutan el sistema operativo QNAP QTS (basado en Linux), infectando los dispositivos con ransomware.

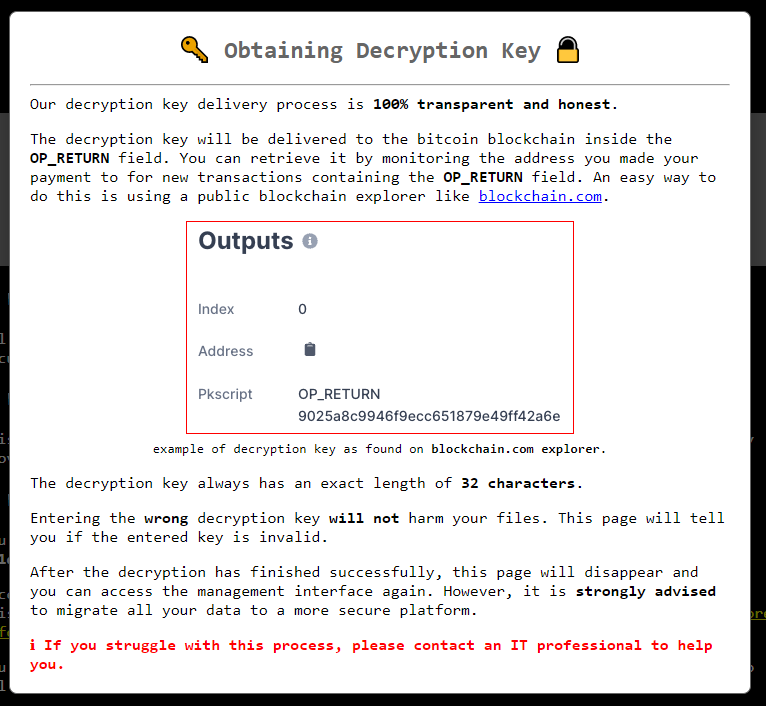

En lugar de cifrar todo el dispositivo, lo que lo deja fuera de línea (y fuera del alcance de Censys), el ransomware sólo cifra directorios de copia de seguridad específicos y vandaliza la interfaz de administración web con un mensaje informativo que explica cómo eliminar la infección.

Debido a la forma en que este ransomware se comunica con la víctima, Censys podría encontrar fácilmente los dispositivos infectados expuestos en la Internet pública a través de esta simple consulta de búsqueda. Además de una amplia información sobre qué hosts estaban infectados con Deadbolt, también pudimos obtener y rastrear cada dirección única de monedero bitcoin utilizada como rescate, ya que la dirección BTC utilizada para las entregas de rescate está incrustada dentro del cuerpo HTML.

Noticias recientes.

El 3 de septiembre de 2022, QNAP publicó una nueva declaración que alude a una vulnerabilidad de día cero recientemente descubierta que se utiliza para infectar hosts con ransomware. Este nuevo exploit afecta a dispositivos NAS de QNAP específicos que ejecutan Photo Station cuando están conectados a Internet.

QNAP afirma que esta vulnerabilidad ha sido corregida, rastreada como CVE-2022-27593, y afecta a las siguientes versiones de su sistema operativo QTS:

- QTS 5.0.1: Photo Station 6.1.2 y posteriores

- QTS 5.0.0/4.5.x: Photo Station 6.0.22 y posteriores

- QTS 4.3.6: Photo Station 5.7.18 y posteriores

- QTS 4.3.3: Photo Station 5.4.15 y posteriores

- QTS 4.2.6: Photo Station 5.2.14 y posteriores

Más grande, mejor, más rápido, más.

Las infecciones por cerrojo no han cesado nunca, pero nunca han sido tan grandes como ahora.

La última vez que hablamos del ransomware Deadbolt que infectaba NAS de QNAP fue en mayo de 2022. En ese momento, presentamos nuestro panel de Deadbolt, que la comunidad podía utilizar para realizar un seguimiento de la propagación de esta virulenta campaña que infectó miles de dispositivos QNAP en Internet. Y si has estado atento durante los últimos meses, habrás notado un flujo y reflujo constante de dispositivos infectados, y ha sido algo bastante salvaje y aterrador de ver.

El 9 de julio de 2022, había un total de 2.144 infecciones de Deadbolt observadas en Internet, pero para el 15 de julio, ese número había subido a 7.783, un aumento de 5.639 infecciones. El 27 de julio, esa cifra había descendido a poco más de 6.000, pero el 30 de julio, las infecciones se dispararon de nuevo a 9.091.

Pero las oleadas de infecciones de agosto no tienen nada que ver con lo ocurrido a principios de este mes. El 2 de septiembre de 2022, vimos saltar el número de hosts únicos infectados con Deadbolt de 7.748 a 13.802, y para el 4 de septiembre, ¡esa cifra había aumentado a 19.029!

Deadbolt parece tener una cadencia relativamente común de nuevas infecciones. De media, parece haber entre siete y doce días entre cada campaña. A continuación se muestra una línea de tiempo de hosts únicos que muestran signos de Deadbolt para cada día entre el 27 de julio y el 7 de septiembre. Resaltados en rojo están los días en los que vimos las mayores tendencias al alza en la actividad.

| Fecha |

Recuento de infecciones |

Delta |

| 27 de junio de 2022 |

2,459 |

|

| 28 de junio de 2022 |

2,404 |

-55 |

| 29 de junio de 2022 |

2,388 |

-16 |

| 30 de junio de 2022 |

2,381 |

-7 |

| 1 de julio de 2022 |

2,320 |

-61 |

| 2 de julio de 2022 |

2,275 |

-45 |

| 3 de julio de 2022 |

2,234 |

-41 |

| 4 de julio de 2022 |

2,210 |

-24 |

| 5 de julio de 2022 |

2,182 |

-28 |

| 6 de julio de 2022 |

2,165 |

-17 |

| 7 de julio de 2022 |

2,154 |

-11 |

| 8 de julio de 2022 |

2,155 |

1 |

| 9 de julio de 2022 |

2,144 |

-11 |

| 10 de julio de 2022 |

3,214 |

1,070 |

| 11 de julio de 2022 |

4,716 |

1,502 |

| 12 de julio de 2022 |

6,658 |

1,942 |

| 13 de julio de 2022 |

7,060 |

402 |

| 14 de julio de 2022 |

7,406 |

346 |

| 15 de julio de 2022 |

7,783 |

377 |

| 16 de julio de 2022 |

7,679 |

-104 |

| 17 de julio de 2022 |

7,584 |

-95 |

| 18 de julio de 2022 |

7,388 |

-196 |

| 19 de julio de 2022 |

7,093 |

-295 |

| 20 de julio de 2022 |

6,877 |

-216 |

| 21 de julio de 2022 |

6,546 |

-331 |

| 22 de julio de 2022 |

6,445 |

-101 |

| 23 de julio de 2022 |

6,371 |

-74 |

| 24 de julio de 2022 |

6,205 |

-166 |

| 25 de julio de 2022 |

6,121 |

-84 |

| 26 de julio de 2022 |

6,011 |

-110 |

| 27 de julio de 2022 |

6,117 |

106 |

| 28 de julio de 2022 |

7,666 |

1,549 |

| 29 de julio de 2022 |

8,946 |

1,280 |

| 30 de julio de 2022 |

9,091 |

145 |

| 31 de julio de 2022 |

8,800 |

-291 |

| 1 de agosto de 2022 |

8,560 |

-240 |

| 2 de agosto de 2022 |

8,366 |

-194 |

| 3 de agosto de 2022 |

8,020 |

-346 |

| 4 de agosto de 2022 |

7,954 |

-66 |

| 5 de agosto de 2022 |

7,900 |

-54 |

| 6 de agosto de 2022 |

8,171 |

271 |

| 7 de agosto de 2022 |

8,282 |

111 |

| 8 de agosto de 2022 |

8,395 |

113 |

| 9 de agosto de 2022 |

8,330 |

-65 |

| 10 de agosto de 2022 |

8,835 |

505 |

| 11 de agosto de 2022 |

9,118 |

283 |

| 12 de agosto de 2022 |

8,919 |

-199 |

| 13 de agosto de 2022 |

8,600 |

-319 |

| 14 de agosto de 2022 |

8,578 |

-22 |

| 15 de agosto de 2022 |

8,542 |

-36 |

| 16 de agosto de 2022 |

8,467 |

-75 |

| 17 de agosto de 2022 |

8,371 |

-96 |

| 18 de agosto de 2022 |

8,177 |

-194 |

| 19 de agosto de 2022 |

8,647 |

470 |

| 20 de agosto de 2022 |

8,713 |

66 |

| 21 de agosto de 2022 |

8,688 |

-25 |

| 22 de agosto de 2022 |

8,875 |

187 |

| 23 de agosto de 2022 |

8,753 |

-122 |

| 24 de agosto de 2022 |

8,535 |

-218 |

| 25 de agosto de 2022 |

8,390 |

-145 |

| 26 de agosto de 2022 |

8,310 |

-80 |

| 27 de agosto de 2022 |

8,193 |

-117 |

| 28 de agosto de 2022 |

7,948 |

-245 |

| 29 de agosto de 2022 |

7,950 |

2 |

| 30 de agosto de 2022 |

7,822 |

-126 |

| 31 de agosto de 2022 |

7,826 |

4 |

| 1 de septiembre de 2022 |

7,748 |

-78 |

| 2 de septiembre de 2022 |

13,802 |

6,054 |

| 3 de septiembre de 2022 |

18,725 |

4,923 |

| 4 de septiembre de 2022 |

19,029 |

304 |

| 5 de septiembre de 2022 |

17,813 |

-1,216 |

| 6 de septiembre de 2022 |

16,597 |

-1,216 |

| 7 de septiembre de 2022 |

15,097 |

-1,500 |

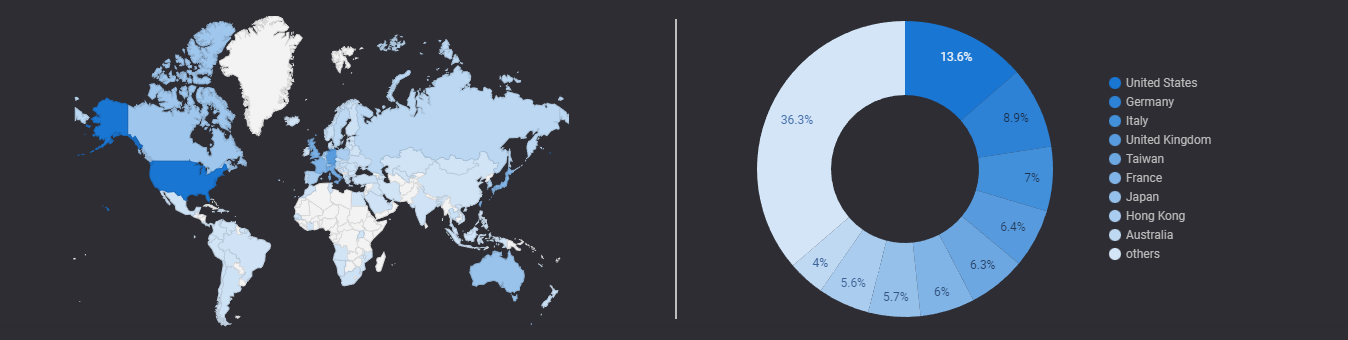

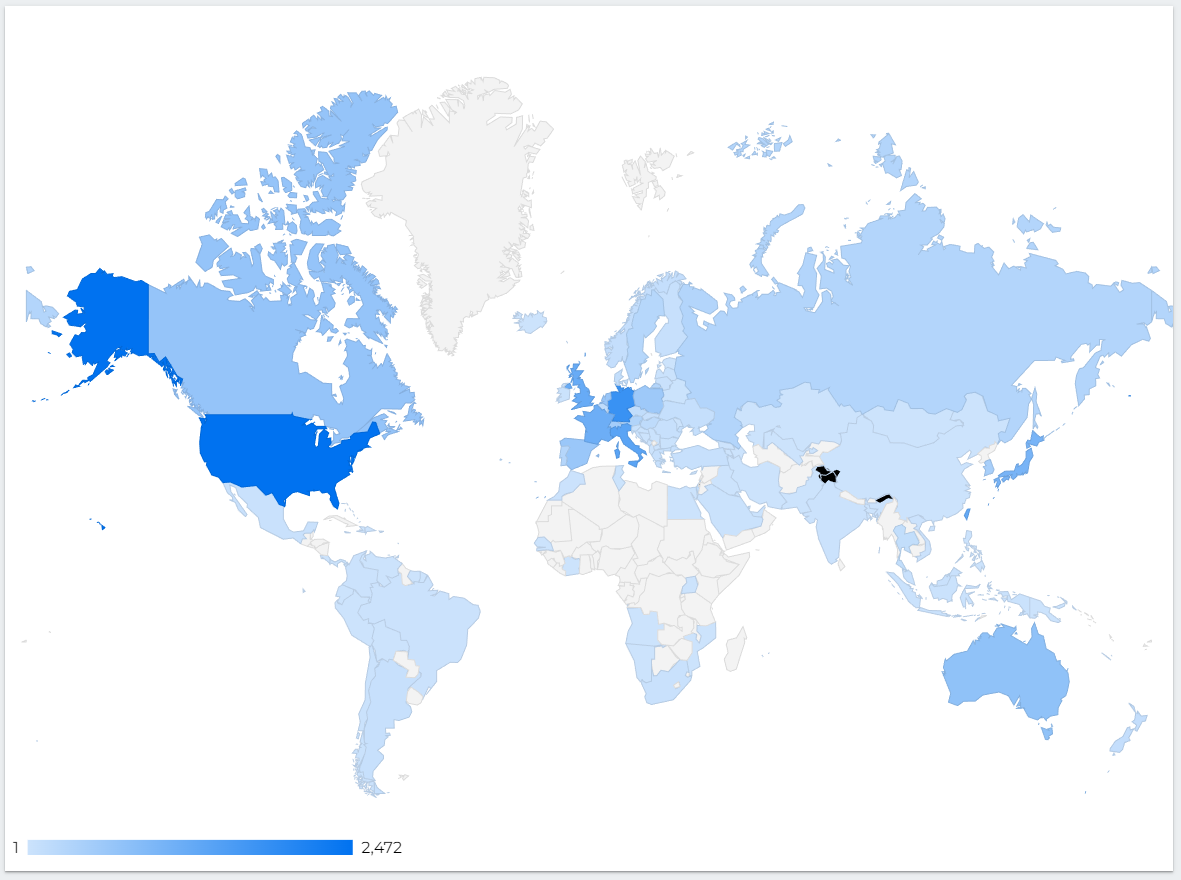

En su punto álgido, el 4 de septiembre de 2022, la mayoría de las infecciones se produjeron en Estados Unidos, con 2.472 huéspedes distintos mostrando signos de Deadbolt, Alemania en segundo lugar con 1.778, e Italia con 1.383. A continuación se muestra un mapa con los huéspedes infectados en esa fecha.

A continuación figuran los diez países y sistemas autónomos con más infecciones por Deadbolt.

| País |

Anfitriones infectados por Deadbolt |

| Estados Unidos |

2,472 |

| Alemania |

1,778 |

| Italia |

1,383 |

| Taiwán |

1,244 |

| Reino Unido |

1,229 |

| Francia |

1,155 |

| Hong Kong |

1,074 |

| Japón |

1,024 |

| Australia |

724 |

| Canadá |

669 |

| Nombre del sistema autónomo |

Número de sistema autónomo |

Recuento de huéspedes infectados |

| Grupo empresarial de comunicación de datos HINET |

3462 |

1,008 |

| DTAG Operaciones de proveedor de servicios de Internet |

3320 |

865 |

| France Telecom - Orange |

3215 |

643 |

| COMCAST-7922 |

7922 |

532 |

| HKTIMS-AP HKT Limited |

4760 |

502 |

| ASN-IBSNAZ |

3269 |

480 |

| VODANET International IP-Backbone de Vodafone |

3209 |

432 |

| UUNET |

701 |

401 |

| TNF-AS |

33915 |

384 |

| BT-UK-AS Red regional BTnet UK |

2856 |

371 |

Cerrojo de seguimiento

El tablero oficial Censys Deadbolt Dashboard puede consultarse aquí.

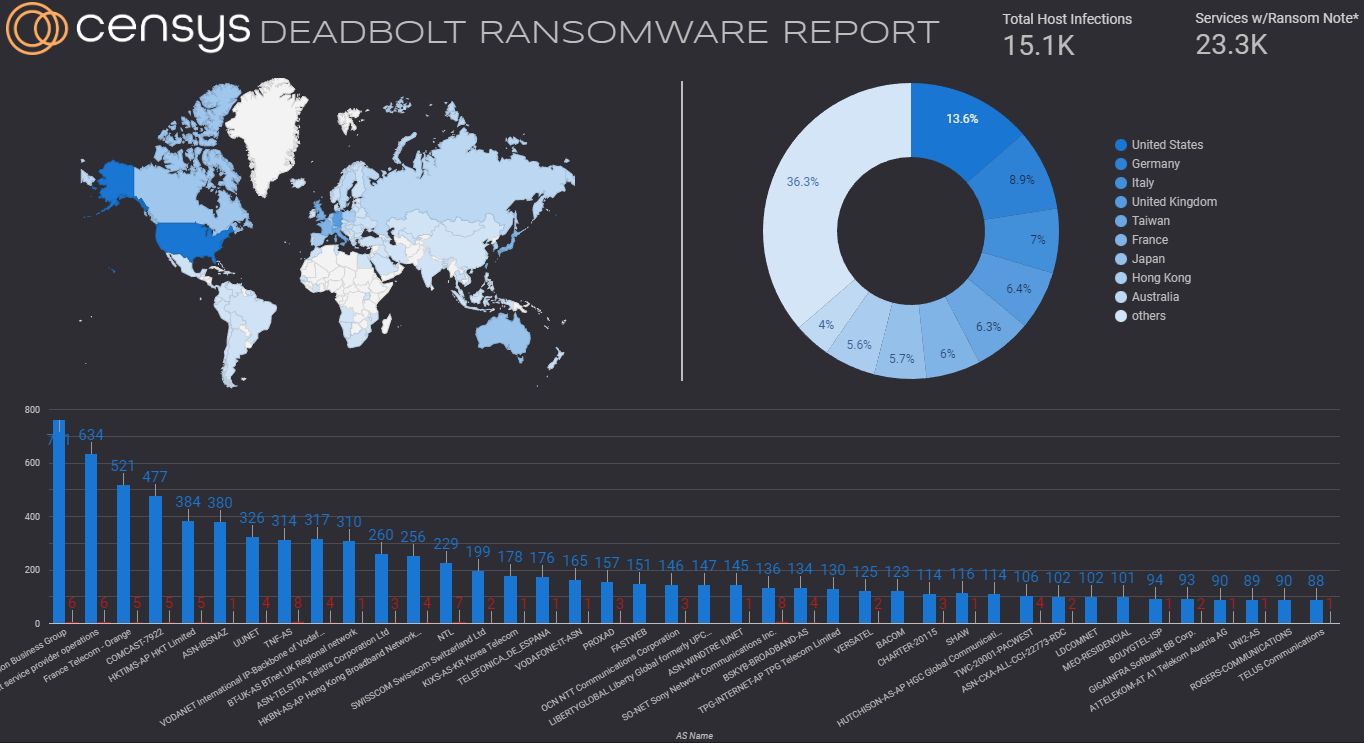

Nuestro equipo de respuesta rápida ha creado un panel interactivo para el seguimiento de las infecciones por Deadbolt en todo el mundo. Actualmente hay tres pestañas individuales con diferentes vistas de los datos que hemos recopilado en los últimos meses.

En primer lugar, nuestra portada incluye el recuento total de hosts y servicios infectados, junto con desgloses por regiones y sistemas autónomos.

El segundo conjunto de datos es un desglose detallado interactivo y configurable de cada infección, que incluye la IP, el sistema autónomo, el país, el puerto de red, la dirección BTC utilizada para pagar el rescate y la variante de Deadbolt (hemos encontrado dos variantes distintas). Por último, mostramos el importe del rescate solicitado a las víctimas. Estos campos se pueden filtrar simplemente haciendo clic en cualquier parte del panel.

Por último, tenemos una vista de siete días de Deadbolt en Internet, incluidos gráficos que desglosan las infecciones por países. Los investigadores pueden utilizar los menús desplegables para filtrar los países que más les interese analizar.

Seguiremos vigilando los dispositivos NAS infectados con el ransomware Deadbolt. Mientras tanto, puede empezar a explorar el informe sobre el ransomware Deadbolt enCensys .

Referencias