Letzten Freitag veröffentlichten wir unsere Beobachtungen bezüglich der kürzlich aufgetretenen Zero-Day-Schwachstelle (CVE-2024-24919), die verschiedene Check Point VPN-Gateway-Produkte betrifft.

In dieser Folge werden wir die potenziellen Auswirkungen genauer untersuchen und Statistiken über weltweit exponierte und potenziell gefährdete Geräte erstellen.

Zusammenfassung

- Ab dem 3. Juni 2024Censys beobachtet 13754 exponierte Censys-sichtbare CheckPoint VPN-Gateways, auf denen eines der Softwareprodukte läuft, die mit CVE-2024-24919.

- der exponierten Quantum Spark-Gateways unter diesen, nur knapp 2% die gepatchte Version von Check Point gepatchte Version, während etwa 4,6% zeigen Anzeichen einer potenziell anfällige Version. Dies ist wahrscheinlich eine Unterschätzung, da die meisten Quantum Spark-Gateways ihre Version nicht offenlegen. Es ist auch wichtig zu beachten, dass nur Geräte mit IPSec VPN oder Mobile Access Blades verwundbar sind, aber unsere Perspektive berücksichtigt dies nicht, da wir die internen Konfigurationen dieser Geräte nicht untersuchen können.

Die Auswirkungen von CVE-2024-24919

Bei der Bewertung der Auswirkungen dieser Schwachstelle sollten die Verteidiger mehrere Faktoren berücksichtigen:

Gründe zur Besorgnis:

- Dies ist eine kritische Sicherheitslücke, die aktiv ausgenutzt wird

- Die Sicherheitslücke erfordert keine Benutzerinteraktion oder -rechte, so dass sie leicht aus der Ferne ausgenutzt werden kann.

Mildernde Faktoren:

- Dies betrifft nur Gateways mit bestimmten Konfigurationen (IPSec VPN oder Mobile Access Software Blades aktiviert)

- Eine erfolgreiche Ausnutzung bedeutet nicht zwangsläufig, dass das Gerät vollständig kompromittiert wurde. Es müssen andere Umstände vorliegen, wie z. B. das Vorhandensein offener Kennwortdateien im lokalen Dateisystem Ihres Geräts.

Obwohl die Schwachstelle zweifellos schwerwiegend ist, werden ihre Auswirkungen durch die spezifischen Konfigurationen, die zum Ausnutzen erforderlich sind, etwas eingeschränkt.

Werfen wir einen Blick auf die aktualisierte Perspektive von Censys(Stand: Montag, 3. Juni), um das potenzielle Ausmaß dieser Sicherheitslücke besser zu verstehen.

CensysDie Perspektive

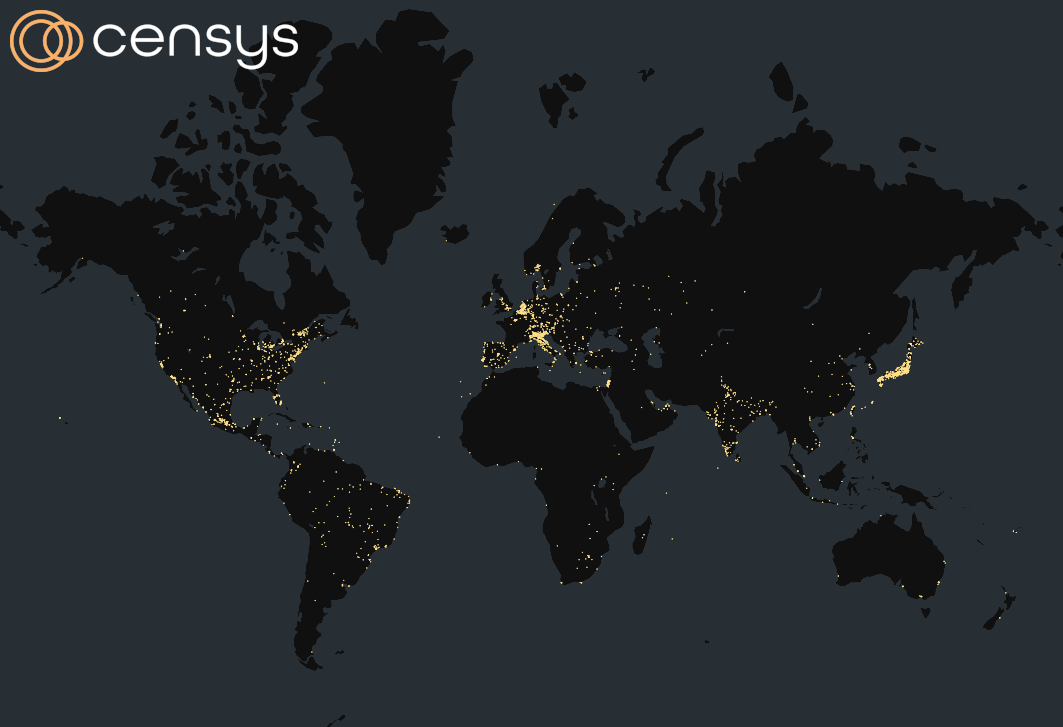

Karte der Exposition aller betroffenen Censys-sichtbaren Hosts ab dem 3. Juni 2024

Am Montag, den 3. Juni, beobachtete Censys 13.754 internet-exponierte Hosts, auf denen eines der drei betroffenen Check Point Softwareprodukte läuft, die wir in unseren Daten zuverlässig identifizieren können:

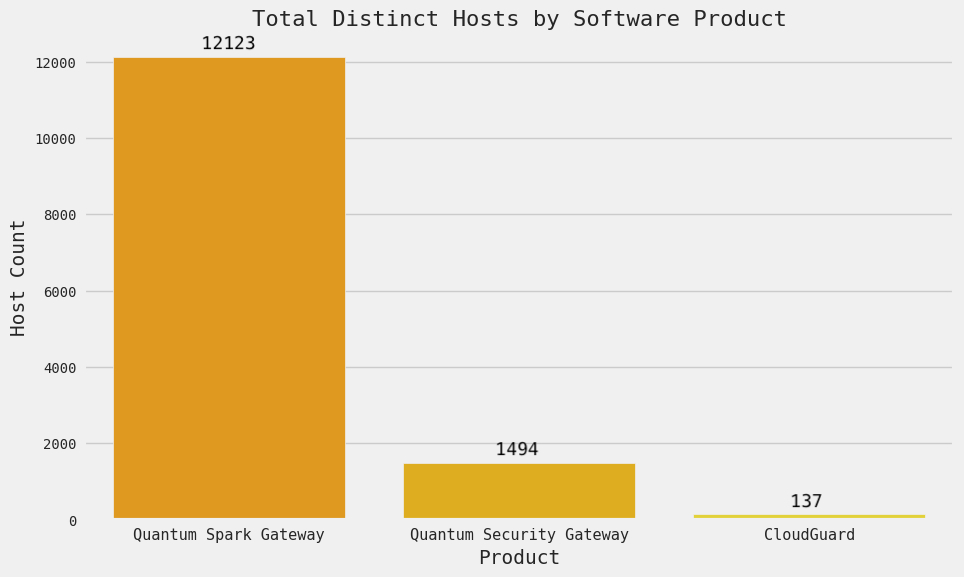

Vergleich der Exposition jedes betroffenen Softwareprodukts

Dies ist ein minimaler Rückgang gegenüber den 13.800 exponierten Hosts, die am 3. Mai 2024 beobachtet wurden. Ein kontinuierlicher, deutlicherer Rückgang könnte darauf hindeuten, dass Benutzer VPN-Gateways deaktivieren oder den öffentlichen Zugang einschränken. Beachten Sie, dass nicht alle diese Instanzen zwangsläufig anfällig sind, aber das Ausmaß dieser Gefährdung ist relativ hoch. Die obige Grafik verdeutlicht das Ausmaß der Gefährdung von Quantum Spark Gateway im Vergleich zu den anderen Softwareprodukten.

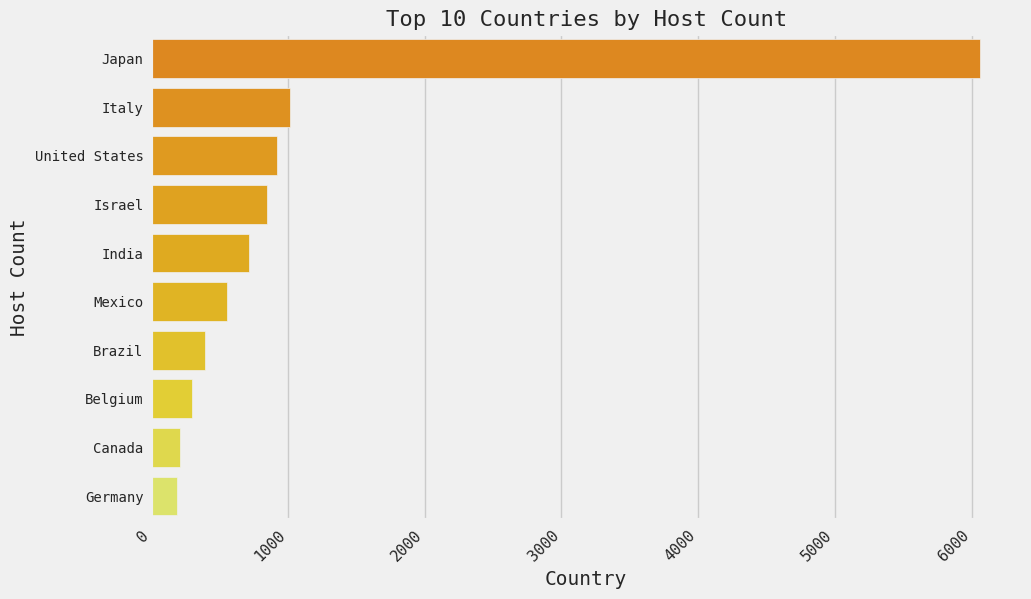

Wie wir am vergangenen Freitag berichteten, weist Japan mit knapp 6.000 exponierten Wirten die mit Abstand höchste Konzentration auf.

| Land |

Unterschiedliche Hosts |

| Japan |

6059 |

| Italien |

1012 |

| Vereinigte Staaten |

917 |

| Israel |

845 |

| Indien |

716 |

| Mexiko |

556 |

| Brasilien |

393 |

| Belgien |

295 |

| Kanada |

211 |

| Deutschland |

191 |

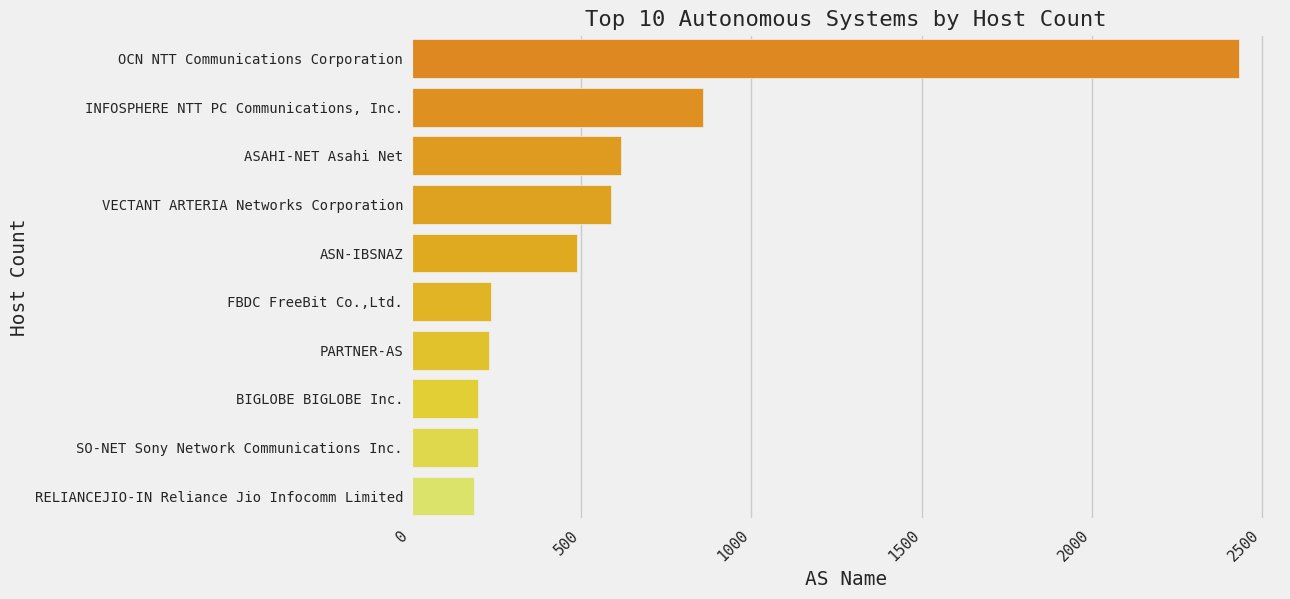

Als wir die Verteilung dieser Gefährdungen auf verschiedene autonome Systeme untersuchten, stellten wir fest, dass die höchste Konzentration von Hosts bei der OCN NTT Communications Corporation zu finden ist. Diese Hosts sind wahrscheinlich Teil des OCN (Open Computer Network), einem großen ISP, der von der NTT Communications Corporation in Japan betrieben wird.

| Autonomes System |

Unterschiedliche Gastgeber |

| OCN NTT Communications Corporation |

2433 |

| INFOSPHERE NTT PC Communications, Inc. |

857 |

| ASAHI-NET Asahi Net |

616 |

| VECTANT ARTERIA Netzwerke Gesellschaft |

589 |

| ASN-IBSNAZ |

489 |

| FBDC FreeBit Co.,Ltd. |

234 |

| PARTNER-AS |

229 |

| BIGLOBE BIGLOBE Inc. |

198 |

| SO-NET Sony Network Communications Inc. |

196 |

| RELIANCEJIO-IN Reliance Jio Infocomm Limited |

186 |

Potenziell anfällige Quantum Spark Gateways

In einigen Fällen war Censys in der Lage, Versionen für Check Point Quantum Spark Gateway-Instanzen zu erhalten.

Von den 12123 beobachteten Quantum Spark Gateways:

- 554 (oder ~4,6%) von ihnen wurden mit einer potenziell anfälligen Version identifiziert. Beachten Sie, dass diese Instanzen nur betroffen sind, wenn sie auch mit aktiviertem IPSec VPN oder Mobile Access konfiguriert sind, was in dieser Statistik nicht berücksichtigt wird.

- 227, oder ~1,9%wurden mit der gepatchten Version R81.10.10 erkannt.

Bei der überwältigenden Mehrheit der Fälle fehlten die Daten oder sie waren unzureichend, um die Version genau zu bestimmen, mit der sie anscheinend arbeiten.

| Status der Anfälligkeit |

Unterschiedliche Hosts |

| NULL VERSION |

10722 |

| UNBEKANNTE PATCH-NUMMER |

620 |

| POTENZIELL ANFÄLLIG |

554 |

| PATCHED |

227 |

|

|

Von den 554 potenziell anfälligen Instanzen befindet sich mehr als ein Viertel in Japan. Die häufigste verwundbare Version, die wir weltweit entdeckten, war R80.20.50 mit 157 Hosts.

| Version |

Unterschiedliche Hosts |

| R80.20.50 |

157 |

| R80.20.40 |

141 |

| R81.10.00 |

120 |

| R80.20.35 |

66 |

| R81.10.05 |

58 |

| R80.20.30 |

11 |

| R80.20.20 |

1 |

Etwa 75 % der 227 gepatchten Instanzen befinden sich in Indien, vor allem im Telekommunikationsnetz von Reliance Jio, der Rest bei verschiedenen Telekommunikationsanbietern, ISPs und Breitbandanbietern.

Was kann getan werden?

Check Point hat die folgenden Sicherheitsupdates veröffentlicht, um diese Sicherheitslücke zu schließen:

- Quantum Security Gateway und CloudGuard Network Security: R81.20, R81.10, R81, R80.40

- Quantum Maestro und Quantum Scalable Chassis: R81.20, R81.10, R80.40, R80.30SP, R80.20SP

- Quantum Spark Gateways: R81.10.x, R80.20.x, R77.20.x

Censys ASM-Kunden können die folgende Abfrage verwenden, um nach anfälligen Quantum Spark Gateways in ihrer Umgebung zu suchen: risks.name="Anfälliges Check Point Quantum Spark Gateway [CVE-2024-24919]"

Censys ASM-Kunden können die folgenden Abfragen nutzen, um alle Censys-sichtbaren, öffentlich zugänglichen Instanzen dieser drei Produkte zu identifizieren:

- CloudGuard Netzwerk (Expositionen)

- Quantum Security Gateways (Gefährdungen)

- Quantum Spark Appliances (Gefährdungen und potenziell anfällige Versionen)