Vendredi dernier, nous avons publié nos observations concernant la récente vulnérabilité zero-day de lecture arbitraire de fichiers (CVE-2024-24919) affectant divers produits de passerelle VPN de Check Point.

Dans ce suivi, nous étudions l'impact potentiel de manière plus approfondie, en fournissant des statistiques sur les dispositifs exposés au niveau mondial et potentiellement vulnérables.

Résumé

- A partir du 3 juin 2024Censys a observé 13754 exposées Censys-visible CheckPoint VPN gateways running one of the software products associated with CVE-2024-24919.

- De l'exposé passerelles Quantum Spark exposées parmi celles-ci, un peu moins de 2 % utilisent la version corrigée de Check Point version corrigée de Check Pointde Check Point, tandis qu'environ environ 4,6 % montrent des signes d'exécution d'une version potentiellement vulnérable. Il s'agit probablement d'une sous-estimation puisque la plupart des passerelles Quantum Spark ne divulguent pas leur version. Il est également important de noter que seuls les appareils dotés de lames IPSec VPN ou Mobile Access sont vulnérables, mais notre perspective n'en tient pas compte car nous ne pouvons pas sonder les configurations internes de ces appareils.

L'impact de CVE-2024-24919

Lorsqu'ils évaluent l'impact de cette vulnérabilité, les défenseurs doivent tenir compte de plusieurs facteurs :

Raisons de s'inquiéter :

- Il s'agit d'une vulnérabilité critique qui est activement exploitée dans la nature.

- Cet exploit ne nécessite aucune interaction ou privilège de la part de l'utilisateur, ce qui le rend facile à exploiter à distance.

Facteurs atténuants :

- Ceci n'affecte que les passerelles avec des configurations spécifiques (VPN IPSec ou lames logicielles d'accès mobile activées).

- Une exploitation réussie ne signifie pas nécessairement une compromission totale de l'appareil ; d'autres circonstances doivent être réunies, comme la présence de fichiers de mots de passe exposés sur le système de fichiers local de l'appareil.

Bien que la vulnérabilité soit incontestablement grave, son impact est quelque peu limité par les configurations spécifiques requises pour l'exploiter.

Jetons un coup d'œil à la perspective mise à jour par Censysle lundi 3 juin, afin de mieux comprendre la portée potentielle de cette vulnérabilité.

CensysLe point de vue de la Commission

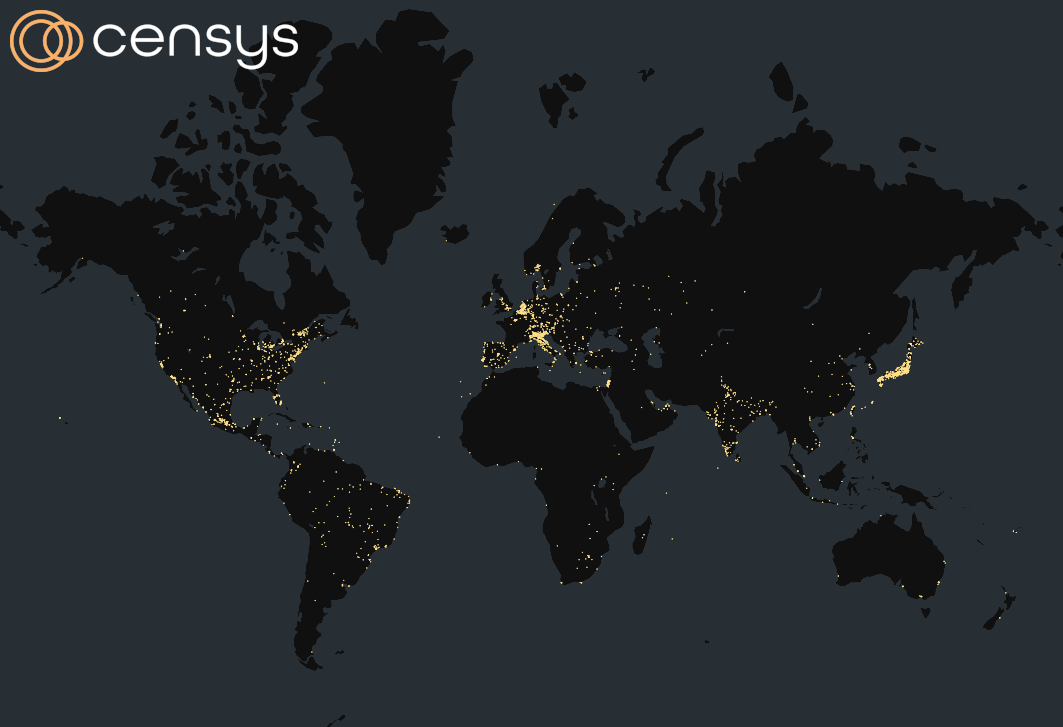

Carte des expositions de tous les hôtes visibles sur Censys affectés au 3 juin 2024

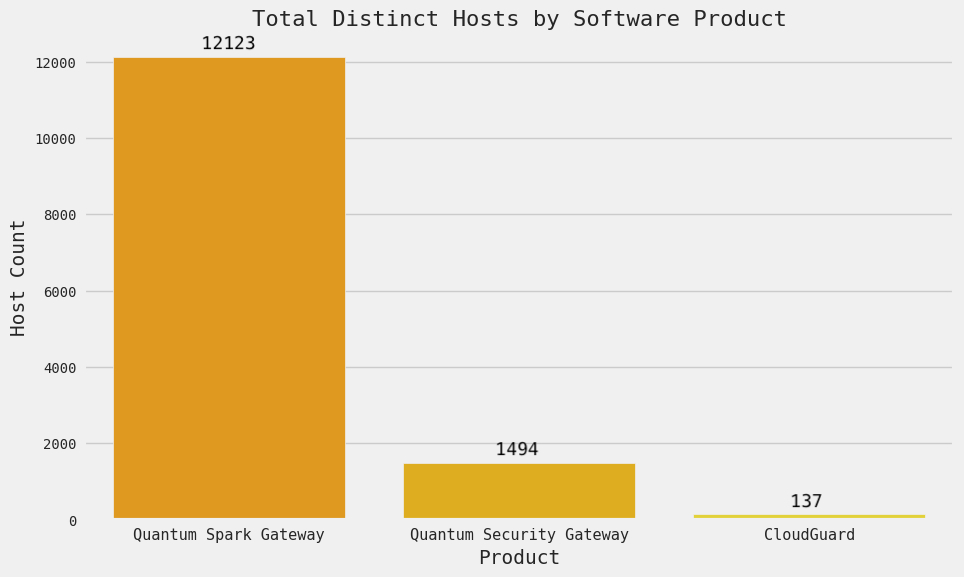

Au lundi 3 juin, Censys a observé 13 754 hôtes exposés à l'internet et utilisant l'un des trois logiciels Check Point concernés, dont nous avons pu établir l'empreinte de manière fiable dans nos données :

Comparaison des expositions de chaque produit logiciel affecté

Il s'agit d'une diminution minime par rapport aux 13 800 hôtes exposés observés le 3 mai 2024. Une baisse continue et plus importante pourrait indiquer que les utilisateurs désactivent les passerelles VPN ou restreignent l'accès public. Il convient de noter que toutes ces instances ne sont pas nécessairement vulnérables, mais que la portée de cette exposition est relativement élevée. Le graphique ci-dessus met en évidence l'étendue de l'exposition de Quantum Spark Gateway par rapport aux autres produits logiciels.

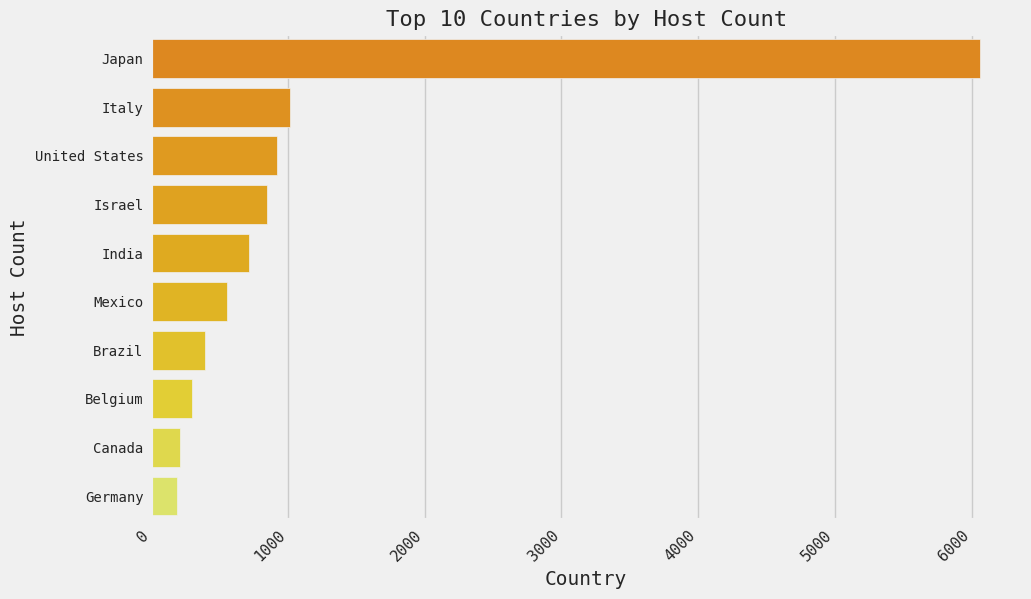

Comme nous l'avons indiqué vendredi dernier, c'est au Japon que l'on trouve la plus forte concentration d'hôtes exposés, avec un peu moins de 6 000.

| Pays |

Hôtes distincts |

| Japon |

6059 |

| Italie |

1012 |

| États-Unis |

917 |

| Israël |

845 |

| Inde |

716 |

| Mexique |

556 |

| Brésil |

393 |

| Belgique |

295 |

| Canada |

211 |

| Allemagne |

191 |

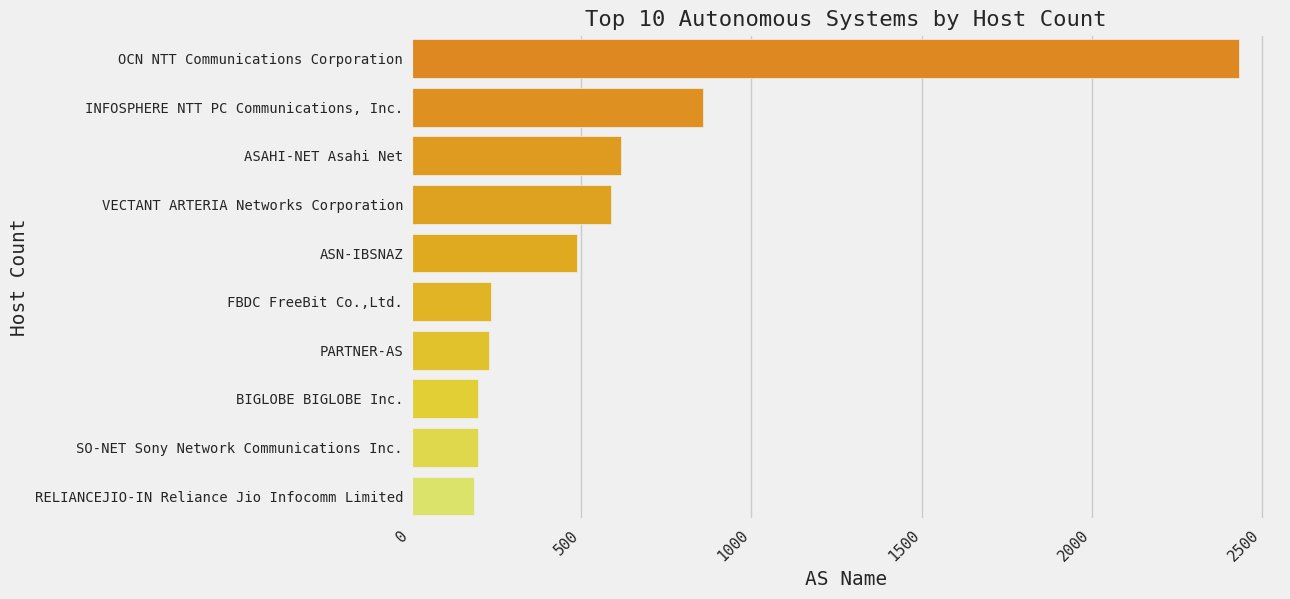

Lorsque nous avons examiné la distribution de ces expositions à travers divers systèmes autonomes, nous avons découvert que la plus grande concentration d'hôtes est l'OCN NTT Communications Corporation. Ces hôtes font probablement partie du OCN (Open Computer Network)un grand fournisseur d'accès Internet exploité par NTT Communications Corporation au Japon.

| Système autonome |

Hôtes distincts |

| OCN NTT Communications Corporation |

2433 |

| INFOSPHERE NTT PC Communications, Inc. |

857 |

| ASAHI-NET Asahi Net |

616 |

| VECTANT ARTERIA Networks Corporation |

589 |

| ASN-IBSNAZ |

489 |

| FBDC FreeBit Co, Ltd. |

234 |

| PARTENAIRE-AS |

229 |

| BIGLOBE BIGLOBE Inc. |

198 |

| SO-NET Sony Network Communications Inc. |

196 |

| RELIANCEJIO-IN Reliance Jio Infocomm Limited |

186 |

Passerelles Quantum Spark potentiellement vulnérables

Dans certains cas, Censys a pu obtenir des versions pour les instances de Check Point Quantum Spark Gateway.

Sur les 12123 Quantum Spark Gateways observées :

- 554 (ou ~4,6 %) d'entre elles ont été identifiées comme utilisant une version potentiellement vulnérable. Notez que ces instances ne sont affectées que si elles sont également configurées avec IPSec VPN ou Mobile Access activé, ce que ces statistiques ne prennent pas en compte.

- 227, soit ~1,9%ont été détectés comme utilisant la version corrigée R81.10.10.

Dans la très grande majorité des cas, les données étaient manquantes ou insuffisantes pour déterminer avec précision la version utilisée.

| État de la vulnérabilité |

Hôtes distincts |

| NULL VERSION |

10722 |

| NUMÉRO DE PATCH INCONNU |

620 |

| POTENTIELLEMENT VULNÉRABLE |

554 |

| PATCHÉ |

227 |

|

|

Sur les 554 instances potentiellement vulnérables, plus d'un quart sont géolocalisées au Japon. La version vulnérable la plus courante que nous avons détectée dans le monde est R80.20.50, avec 157 hôtes.

| Version |

Hôtes distincts |

| R80.20.50 |

157 |

| R80.20.40 |

141 |

| R81.10.00 |

120 |

| R80.20.35 |

66 |

| R81.10.05 |

58 |

| R80.20.30 |

11 |

| R80.20.20 |

1 |

Environ 75 % des 227 instances corrigées se trouvent en Inde, principalement sur le réseau de télécommunications de Reliance Jio, le reste se trouvant chez divers opérateurs de télécommunications, fournisseurs d'accès à Internet et fournisseurs de services à large bande.

Que peut-on faire ?

Check Point a publié les mises à jour de sécurité suivantes pour corriger cette vulnérabilité :

- Quantum Security Gateway et CloudGuard Network Security : R81.20, R81.10, R81, R80.40

- Châssis Quantum Maestro et Quantum Scalable : R81.20, R81.10, R80.40, R80.30SP, R80.20SP

- Passerelles Quantum Spark : R81.10.x, R80.20.x, R77.20.x

Censys Les clients ASM peuvent utiliser la requête suivante pour rechercher les passerelles Quantum Spark vulnérables dans leur environnement : risks.name="Passerelle Quantum Spark vulnérable de Check Point [CVE-2024-24919]"

Censys Les clients d'ASM peuvent utiliser les requêtes ci-dessous pour identifier toutes les instances publiques visibles sur Censys de ces trois produits :

- Réseau CloudGuard (expositions)

- Passerelles de sécurité Quantum (expositions)

- Quantum Spark Appliances (expositions et versions potentiellement vulnérables)