El viernes pasado publicamos nuestras observaciones sobre la reciente vulnerabilidad de día cero de lectura arbitraria de archivos (CVE-2024-24919) que afecta a varios productos de pasarela VPN de Check Point.

En este seguimiento, investigamos el impacto potencial en mayor profundidad, proporcionando estadísticas sobre los dispositivos expuestos globalmente y potencialmente vulnerables.

Resumen ejecutivo

- A partir del 3 de junio de 2024, Censys observó 13754 puertas de enlace VPN de CheckPoint visibles y expuestas en Censys que ejecutaban uno de los productos de software asociados con CVE-2024-24919.

- De las expuestas pasarelas Quantum Spark entre estas algo menos del 2% están ejecutando la versión de Check Pointmientras que aproximadamente el 4,6% muestra signos de ejecutar una versión potencialmente vulnerable. Es probable que se trate de una subestimación, ya que la mayoría de las puertas de enlace Quantum Spark no revelan su versión. También es importante tener en cuenta que solo los dispositivos con IPSec VPN o Mobile Access Blades son vulnerables, pero nuestra perspectiva no tiene esto en cuenta, ya que no podemos sondear las configuraciones internas de estos dispositivos.

El impacto de CVE-2024-24919

Al evaluar el impacto de esta vulnerabilidad, los defensores deben tener en cuenta varios factores:

Motivos de preocupación:

- Se trata de una vulnerabilidad crítica que está siendo explotada activamente en la naturaleza.

- El exploit no requiere interacción del usuario ni privilegios, lo que facilita su explotación remota.

Factores atenuantes:

- Esto sólo afecta a las pasarelas con configuraciones específicas (VPN IPSec o cuchillas de software Mobile Access activadas).

- Una explotación exitosa no significa necesariamente un compromiso total del dispositivo; deben darse otras circunstancias, como la presencia de archivos de contraseñas expuestos en el sistema de archivos local del dispositivo.

Aunque la vulnerabilidad es indudablemente grave, su impacto está algo limitado por las configuraciones específicas necesarias para su explotación.

Echemos un vistazo a la perspectiva actualizada de Censysa partir del lunes 3 de junio, para comprender mejor el alcance potencial de esta vulnerabilidad.

CensysPerspectiva

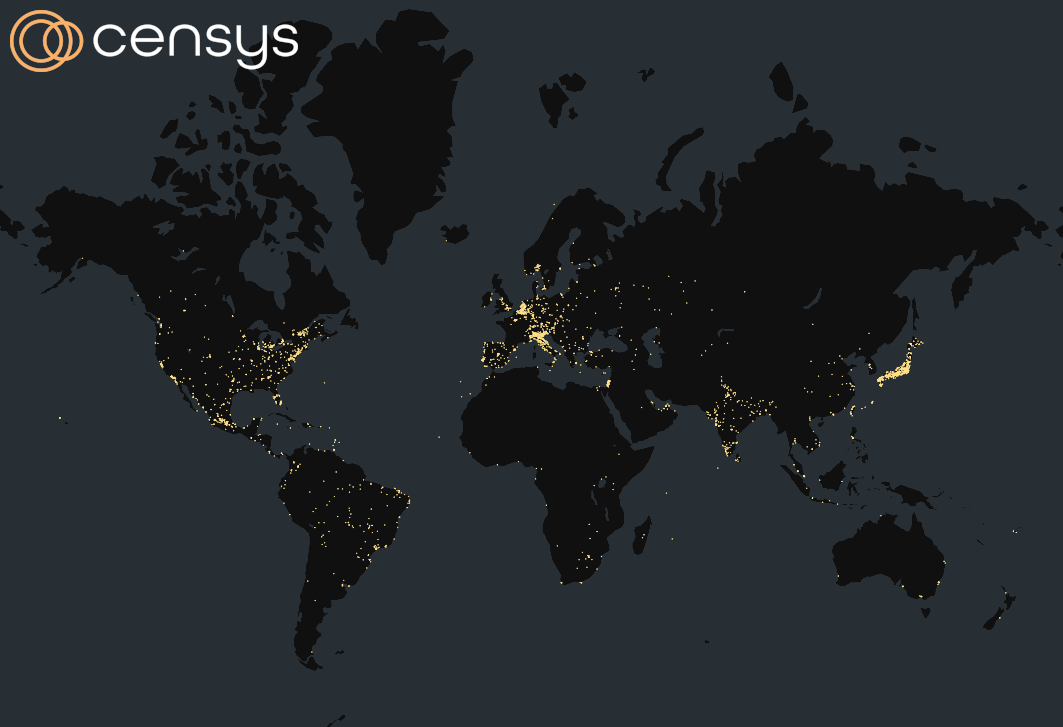

Mapa de exposiciones de todos los anfitriones afectados Censys-visible Hosts as of June 3, 2024

El lunes 3 de junio, Censys observó 13.754 hosts expuestos a Internet que ejecutaban uno de los tres productos de software de Check Point afectados que podemos identificar de forma fiable en nuestros datos:

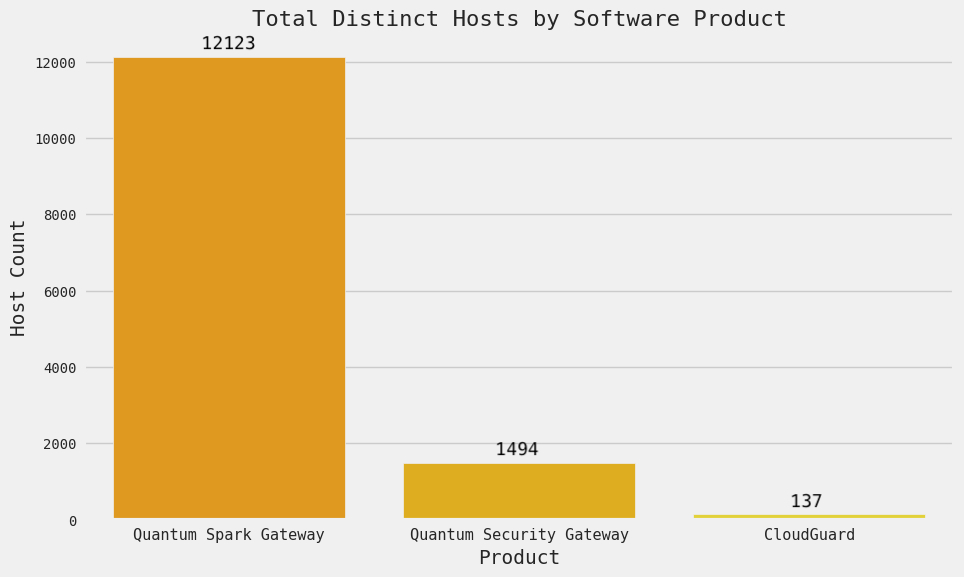

Comparación de las exposiciones de cada producto de software afectado

Se trata de un descenso mínimo desde los 13.800 hosts expuestos observados el 3 de mayo de 2024. Un descenso continuo y más significativo podría indicar que los usuarios están desactivando las puertas de enlace VPN o restringiendo el acceso público. Tenga en cuenta que no todas estas instancias son necesariamente vulnerables, pero el alcance de esta exposición es relativamente alto. El gráfico anterior destaca el alcance de la exposición de Quantum Spark Gateway en comparación con los demás productos de software.

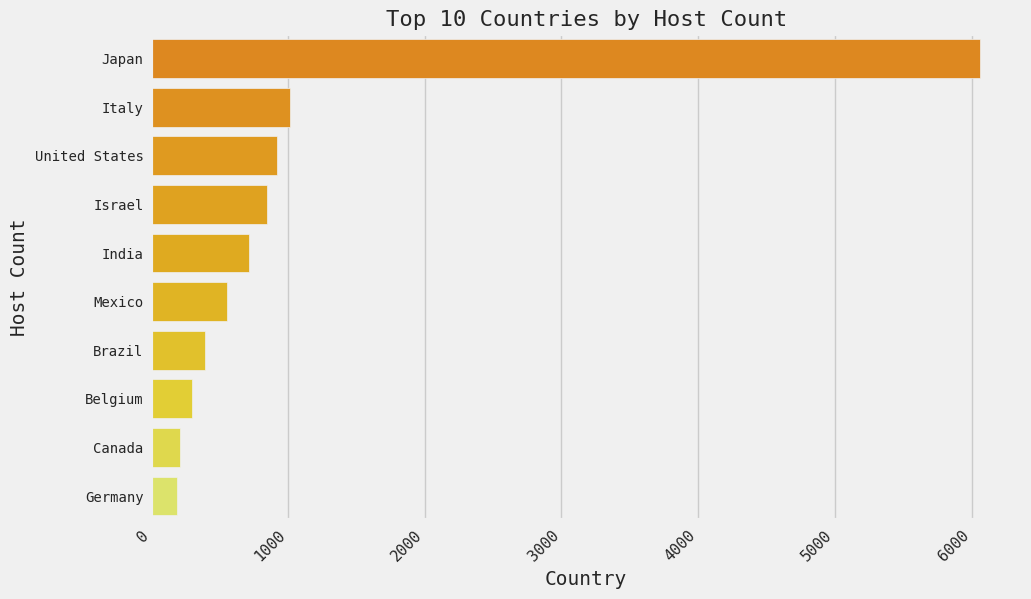

Como informamos el viernes pasado, Japón tiene la mayor concentración de huéspedes expuestos con diferencia, con algo menos de 6.000.

| País |

Distintos anfitriones |

| Japón |

6059 |

| Italia |

1012 |

| Estados Unidos |

917 |

| Israel |

845 |

| India |

716 |

| México |

556 |

| Brasil |

393 |

| Bélgica |

295 |

| Canadá |

211 |

| Alemania |

191 |

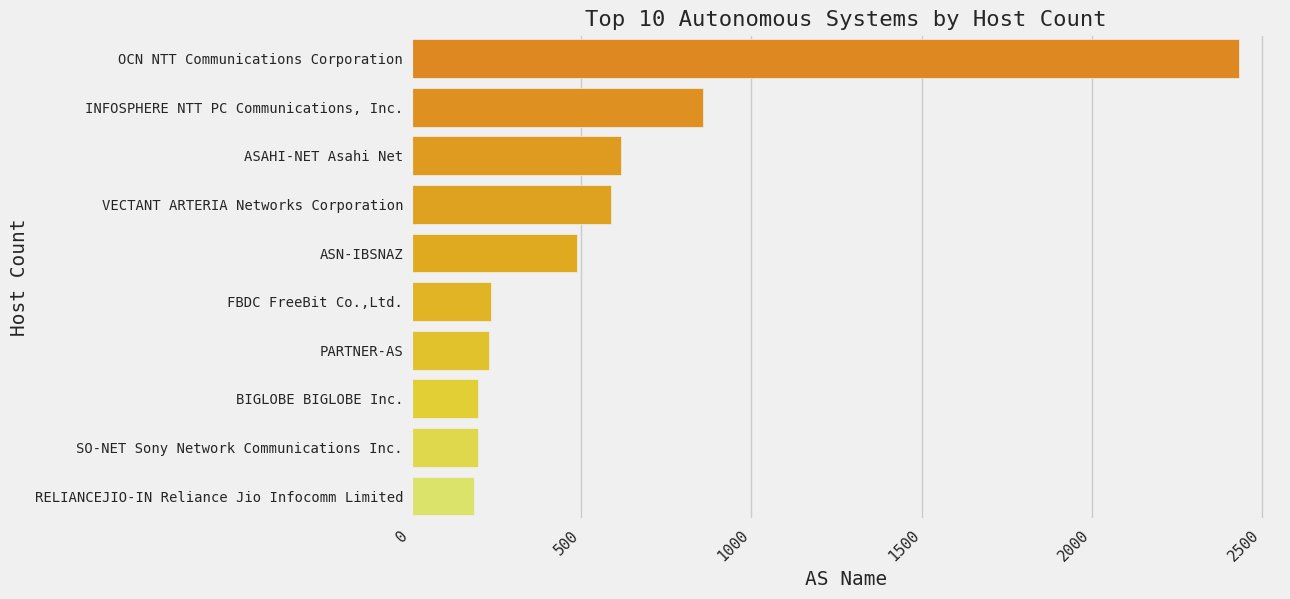

Cuando examinamos la distribución de estas exposiciones a través de varios sistemas autónomos, descubrimos que la mayor concentración de hosts es la OCN NTT Communications Corporation. Es probable que estos hosts formen parte de OCN (Open Computer Network)un gran ISP operado por NTT Communications Corporation en Japón.

| Sistema autónomo |

Distintos anfitriones |

| OCN NTT Communications Corporation |

2433 |

| INFOSFERA NTT PC Communications, Inc. |

857 |

| ASAHI-NET Asahi Net |

616 |

| VECTANT ARTERIA Networks Corporation |

589 |

| ASN-IBSNAZ |

489 |

| FBDC FreeBit Co.,Ltd. |

234 |

| SOCIO-AS |

229 |

| BIGLOBE BIGLOBE Inc. |

198 |

| SO-NET Sony Network Communications Inc. |

196 |

| RELIANCEJIO-IN Reliance Jio Infocomm Limited |

186 |

Pasarelas Quantum Spark potencialmente vulnerables

En algunos casos, Censys pudo obtener versiones para instancias de Check Point Quantum Spark Gateway.

De los 12123 Quantum Spark Gateways observados:

- 554 (o ~4,6%) de ellos se identificó que ejecutaban una versión potencialmente vulnerable. Tenga en cuenta que estas instancias sólo se ven afectadas si son también configuradas con IPSec VPN o Mobile Access activado, lo que no se tiene en cuenta en estas estadísticas.

- 227, es decir, ~1,9%se detectó que ejecutaban la versión parcheada R81.10.10.

En la inmensa mayoría de los casos faltaban datos o éstos eran insuficientes para determinar con exactitud la versión que parecen estar ejecutando.

| Estado de vulnerabilidad |

Distintos anfitriones |

| VERSIÓN NULA |

10722 |

| NÚMERO DE PARCHE DESCONOCIDO |

620 |

| POTENCIALMENTE VULNERABLE |

554 |

| PATCHED |

227 |

|

|

De las 554 instancias potencialmente vulnerables, más de una cuarta parte están geolocalizadas en Japón. La versión vulnerable más común que detectamos ejecutándose globalmente fue R80.20.50, con 157 hosts.

| Versión |

Distintos anfitriones |

| R80.20.50 |

157 |

| R80.20.40 |

141 |

| R81.10.00 |

120 |

| R80.20.35 |

66 |

| R81.10.05 |

58 |

| R80.20.30 |

11 |

| R80.20.20 |

1 |

Alrededor del 75% de las 227 instancias parcheadas se encuentran en la India, principalmente en la red de telecomunicaciones Reliance Jio, y el resto en varios operadores de telecomunicaciones, ISP y proveedores de banda ancha.

¿Qué se puede hacer?

Check Point ha publicado las siguientes actualizaciones de seguridad para solucionar esta vulnerabilidad:

- Quantum Security Gateway y CloudGuard Network Security: R81.20, R81.10, R81, R80.40

- Quantum Maestro y Quantum Scalable Chassis: R81.20, R81.10, R80.40, R80.30SP, R80.20SP

- Pasarelas Quantum Spark: R81.10.x, R80.20.x, R77.20.x

Censys Los clientes de ASM pueden utilizar la siguiente consulta para comprobar si hay puertas de enlace Quantum Spark vulnerables en su entorno: risks.name="Puerta de enlace Check Point Quantum Spark vulnerable [CVE-2024-24919]"

Censys Los clientes de ASM pueden utilizar las siguientes consultas para identificar todas las instancias públicas visibles en Censys de estos tres productos:

- CloudGuard Network (exposiciones)

- Pasarelas de seguridad Quantum (exposiciones)

- Dispositivos Quantum Spark (exposiciones y versiones potencialmente vulnerables)