Zusammenfassung der bisherigen Ereignisse

| Oktober 12, 2022 |

Censys beobachtet zwei Hosts mit einer ähnlichen (aber anderen) Lösegeldforderung wie bei den aktuellen Kampagnen. |

| 31. Januar 2023 |

Die Angreifer aktualisieren dieselben beiden Hosts vom Oktober 2022 mit einer Lösegeldforderung, die der aktuellen Kampagne auf Port 443 ähnelt. |

| 2. Februar 2023 |

Censys beobachtet, dass Tausende von Hosts mit dieser Ransomware infiziert sind. |

| 8. Februar 2023 |

Die Angreifer ändern ihre Verschlüsselungsmethoden und Erpresserbriefe bei jedem kompromittierten Host. |

| 11. Februar 2023 |

Censys einen Ausbruch neuer kompromittierter Hosts beobachtet. |

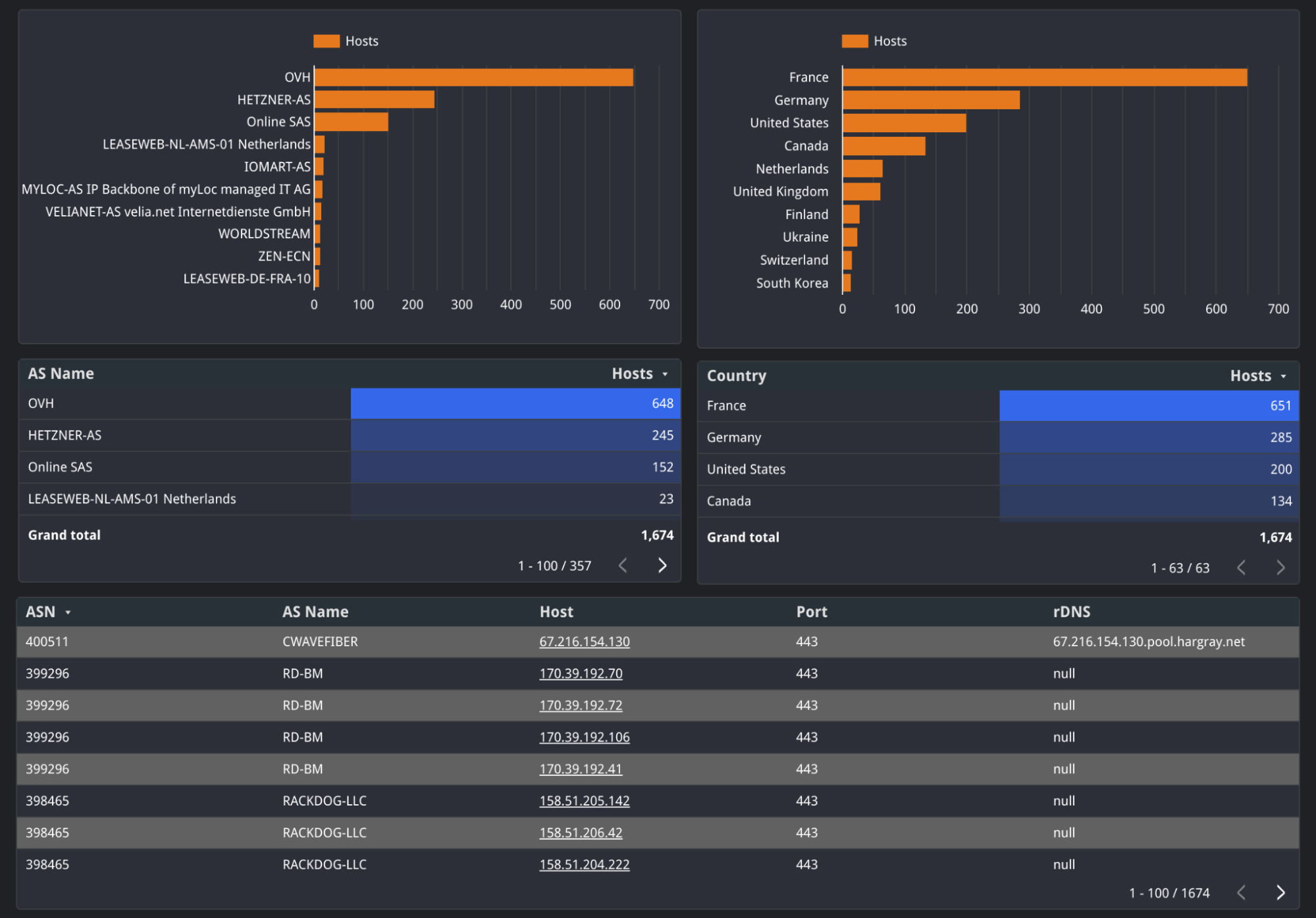

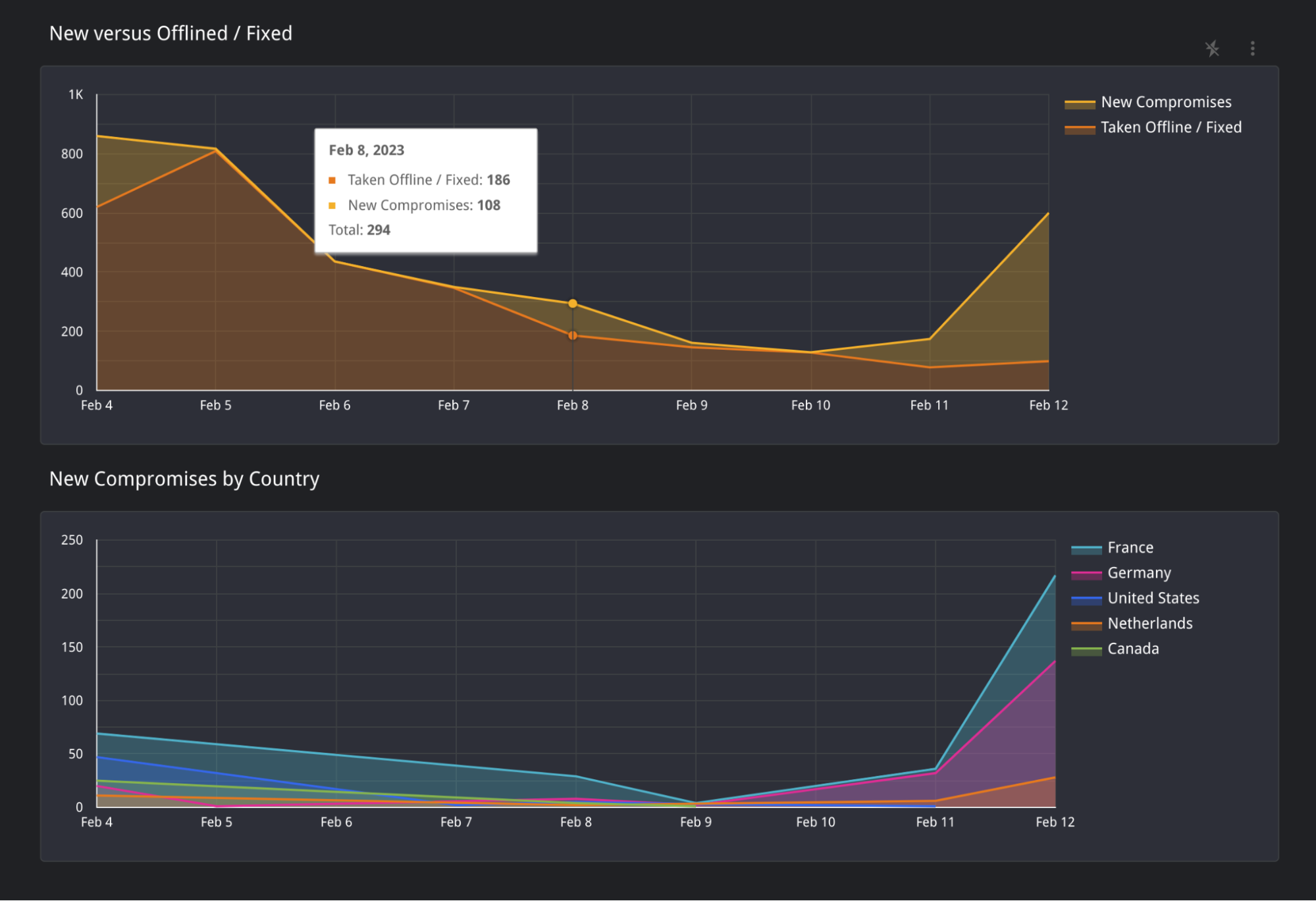

In den letzten Tagen hat Censys etwas mehr als 500 neu infizierte Hosts beobachtet. Dieser plötzliche Anstieg der Angriffe ist besonders interessant, weil die meisten dieser neu infizierten Hosts auf Frankreich, Deutschland, die Niederlande und das Vereinigte Königreich beschränkt sind. Weitere Einzelheiten zu allen anderen Ländern finden Sie in unserem ESXiArgs-Dashboard (siehe weiter unten), wo Sie den Standortfilter auf der Registerkarte "Changes over Time" verwenden können.

Die 5 wichtigsten neuen Kompromisse (11. bis 12. Februar)

| Land |

Neue Infektionen |

| Frankreich |

217 |

| Deutschland |

137 |

| Niederlande |

28 |

| Vereinigtes Königreich |

23 |

| Ukraine |

19 |

Ein Blick auf potenzielle frühe Opfer

Am 3. Februar 2023 machte eine Ransomware-Kampagne mit der ursprünglichen ESXiArgs-Variante Schlagzeilen. Bei der Untersuchung historischer Trends rund um diese Kampagne haben wir bis zum 31. Januar 2023 nach Hosts mit Anzeichen dieser Ransomware gesucht. Bevor eine Kampagne auf breiter Front anläuft, "testen" Bedrohungsakteure ihre Methoden oft auf einigen wenigen Hosts, so dass wir hofften, mehr über die früheren Phasen dieser Angriffe zu erfahren.

Zwei Hosts schienen am 31. Januar 2023 eine Lösegeldforderung auf Port 443 zu haben. Beide werden bei OVH gehostet; auf einem scheint ESXi zu laufen, auf dem anderen ein VMWare-Dienst, den wir nicht näher identifizieren können. Wir können nicht feststellen, welche Version von ESXi auf diesen Hosts läuft, aber wir stellen fest, dass die Versionen 6.5 und 6.7 im Oktober 2022 das End-of-Life erreicht haben.

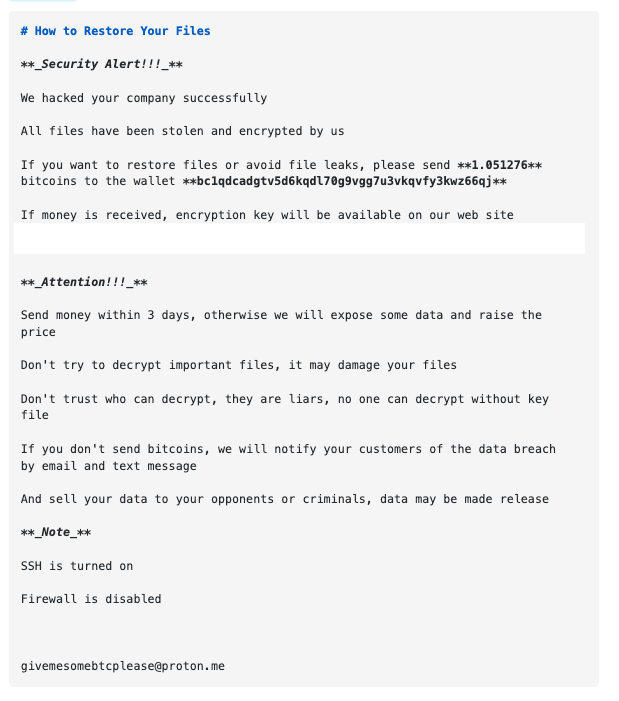

Die Analyse jedes dieser Hosts zeigt das Vorhandensein einer Lösegeldforderung auf Port 443, die auf den 12. Oktober 2022(Host-A) und den 14. Oktober 2022(Host-B) zurückgeht.

Die Oktober-Notiz ist nahezu identisch mit der Version, die bei der ersten größeren Angriffswelle am 3. Februar beobachtet wurde. Dennoch gibt es einige wesentliche Unterschiede zwischen der Oktober-Notiz und den nachfolgenden:

- Anstelle einer TOX_ID wird das Opfer zu einer Onion-URL weitergeleitet, über die es gegen Bezahlung seinen Entschlüsselungsschlüssel erhält.

- Geringere Zahlung - der Preis in USD hat sich seit den Oktober-Anleihen etwa verdoppelt

- Eine proton[.]me-E-Mail-Adresse ist am Ende der Lösegeldforderung angegeben

Jede Variante der Erpresserbriefe von Oktober 2022 bis Februar 2023 ähnelt im Wortlaut auffallend der Notiz einer früheren Ransomware-Variante, Cheerscrypt, die Anfang 2022 bekannt wurde. Auch wenn sie eine ähnliche Lösegeldforderung enthalten, haben Forscher festgestellt, dass sie unterschiedliche Verschlüsselungsmethoden verwenden - was bedeutet, dass sie wahrscheinlich mit verschiedenen Gruppen in Verbindung gebracht werden.

Wir haben keine Hinweise darauf gefunden, dass die Cheerscrypt-Erpresserbriefe im Internet, sondern im Dateisystem des kompromittierten Rechners gespeichert wurden. Wenn das tatsächlich der Fall ist, dann sind Host-A und Host-B wahrscheinlich Vorläufer der aktuellen Kampagne.

Im Folgenden untersuchen wir verschiedene Erpresserbriefe, die auf Host-A gefunden wurden. Links zu Host-B-Updates finden Sie am Ende dieses Abschnitts.

Oben: Die Lösegeldforderung auf Host-A erschien zuerst in Censys Daten auf Oktober 12, 2022 (erfordert ein Unternehmenskonto bei Censys zur Ansicht; archivierte JSON-Rohdaten für diesen Host können hier gefunden werden).

Am 4. Februar 2023 änderten die Täter die Lösegeldforderung auf Host-A so ab, dass sie derjenigen der ersten großen Welle dieser Kampagne entsprach, die am 3. Februar begann:

Oben: Erpresserbrief auf Host-A, 4. Februar 2023 (erfordert ein Unternehmenskonto bei Censys zur Ansicht; archiviertes JSON können hier gefunden werden).

Am 8. Februar 2023, dem Tag, an dem die CISA ihre Entschlüsselungs- und Wiederherstellungsanleitung veröffentlichte, wurde die Lösegeldforderung auf Host-A aktualisiert und die BTC-Adresse entfernt.

Erpresserbrief auf Host-A, 8. Februar 2023 (erfordert ein Unternehmenskonto bei Censys zur Ansicht; archiviertes JSON können hier gefunden werden).

Host-B Updates (Censys Links erfordern ein Unternehmenskonto Censys , rohe JSON-Dumps nicht).

Ab dem 13. Februar 2023 erscheint die Lösegeldforderung nicht mehr auf Host B.

Dashboard

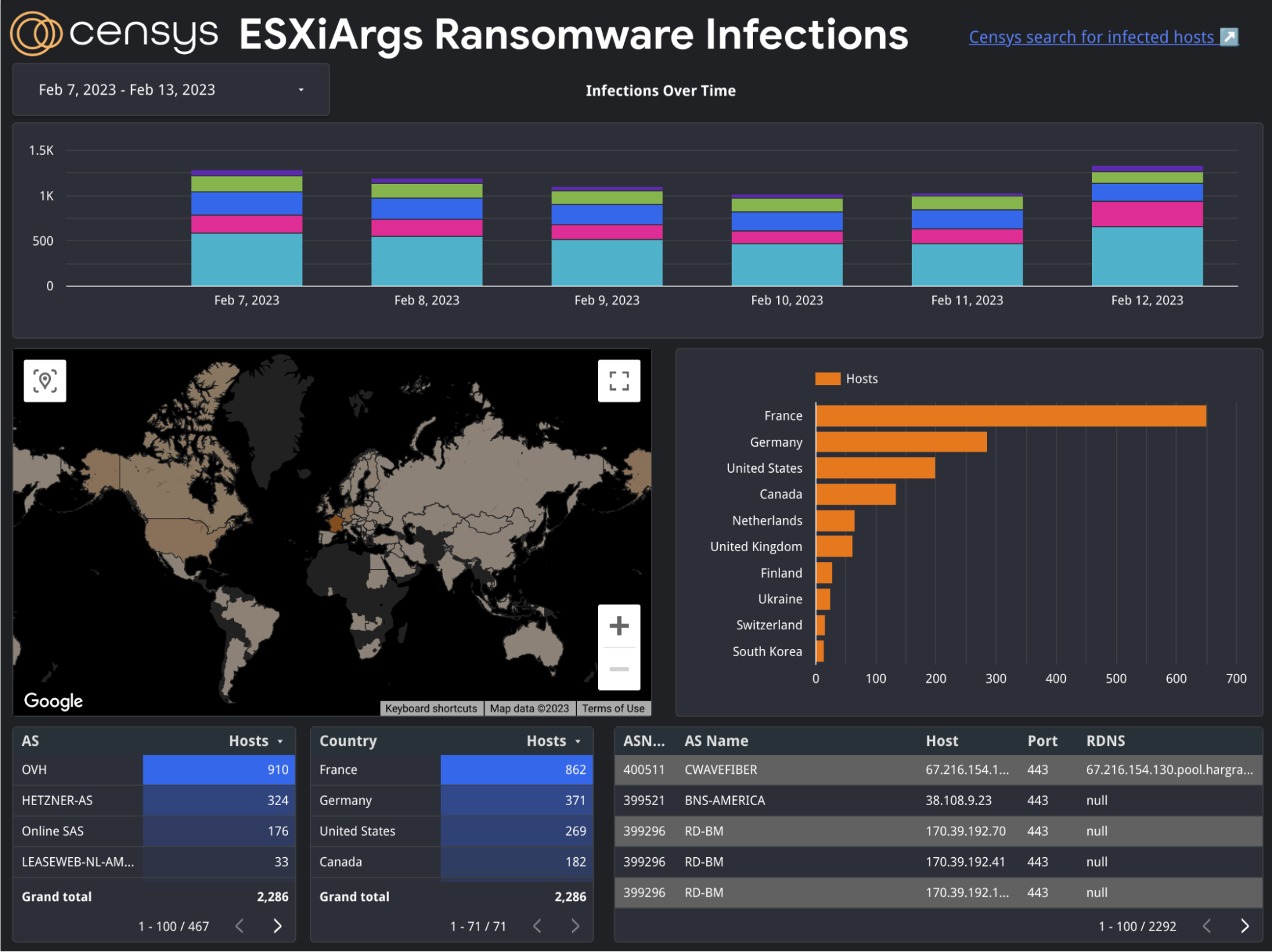

Um der Community dabei zu helfen, diesen laufenden Angriff im Auge zu behalten, hat Censys ein Dashboard erstellt, das dabei hilft, ESXiArgs-Ransomware weltweit zu verfolgen. Zu den Daten in diesem Dashboard sind ein paar Dinge zu beachten:

- Die Daten in diesem Dashboard enthalten keine benannten Hosts (virtuelle Hosts oder Hosts hinter Proxys, die eine namensbasierte Anfrage erfordern) - es kann leichte Unterschiede zu den Daten in der Suche geben.censys.io mit aktivierten "virtuellen Hosts".

- Die Daten werden einmal alle vierundzwanzig Stunden um Mitternacht aggregiert.

Die Leser können fast jedes Feld in diesem Dashboard anklicken, um nach dem jeweiligen Typ zu filtern. Wenn Sie zum Beispiel auf das Land "Vereinigte Staaten" klicken, werden nur Daten für die Vereinigten Staaten angezeigt (und alle Statistiken werden entsprechend angepasst).

Die erste Seite (unten) enthält eine Zusammenfassung der Daten der letzten Woche, aufgeschlüsselt nach den fünf wichtigsten Ländern (standardmäßig). Der Datumsbereich dafür kann über das Kalenderelement oben konfiguriert werden. Der Rest der Daten auf dieser Registerkarte ist eine Zusammenfassung aller Hosts, die innerhalb des konfigurierten Zeitraums gesehen wurden.

Auf der zweiten Seite (unten) finden Sie eine detaillierte Ansicht des jüngsten Datenschnappschusses, einschließlich einer vollständigen Liste der kompromittierten Hosts, einschließlich des autonomen Systems, der Ports und des zugehörigen Reverse DNS. Wenn Sie auf eine IP-Adresse klicken, gelangen Sie zu dem Sucheintrag Censys für diesen Host. Wie bei anderen Daten in diesem Dashboard können Sie durch Anklicken verschiedener Felder die Daten filtern.

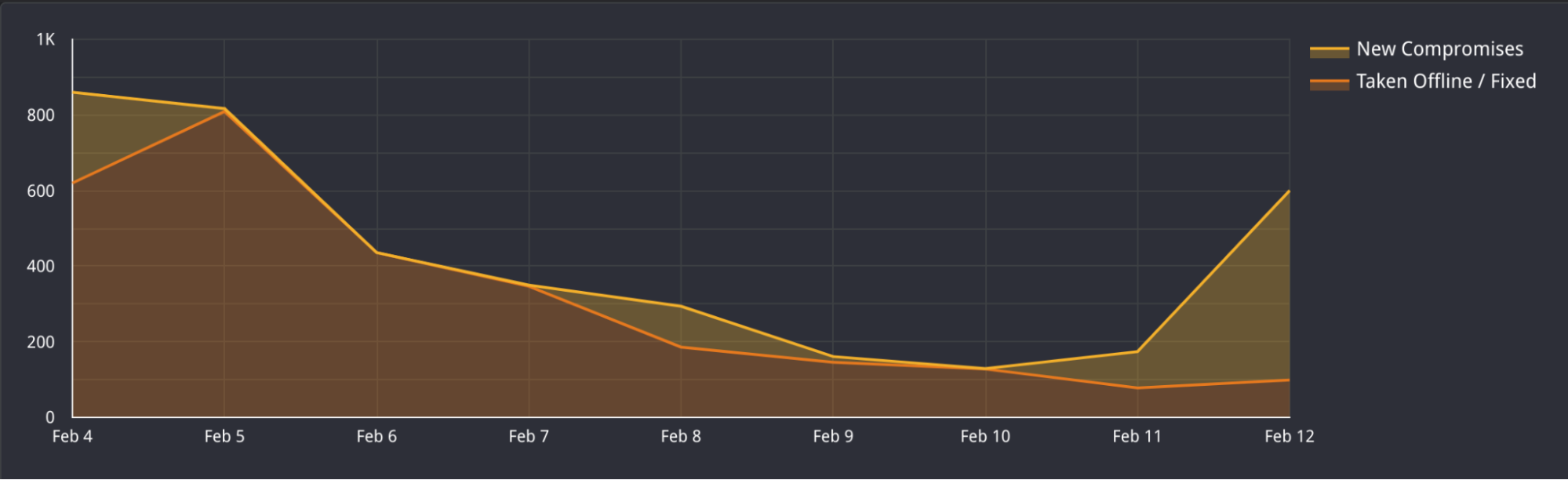

Die dritte und letzte Seite ist eine einfache Visualisierung der Veränderungen, die wir im Laufe der Zeit beobachtet haben. Im oberen Diagramm finden Sie zwei Bereiche: "Neue Sicherheitslücken" und "Offline genommen/behoben".

- "Neue Kompromittierungen" ist eine visuelle Darstellung der Anzahl neuer Hosts, die mit der ESiArgs-Ransomware-Notiz gesehen wurden, die am vorherigen Datum nicht gesehen wurde.

- "Offline genommen/behoben" Steht für Hosts, die am vorherigen Datum online waren, aber nicht mehr mit der Lösegeldforderung gefunden werden oder komplett offline genommen wurden.

Sie können das Censys ESXiArgs Ransomware Dashboard hier finden.