Mark Ellzey y Emily Austin

Por favor vea nuestro nuevo post, ESXiArgs: Historia, Variantes, y SLP! para las últimas actualizaciones.

Resumen ejecutivo

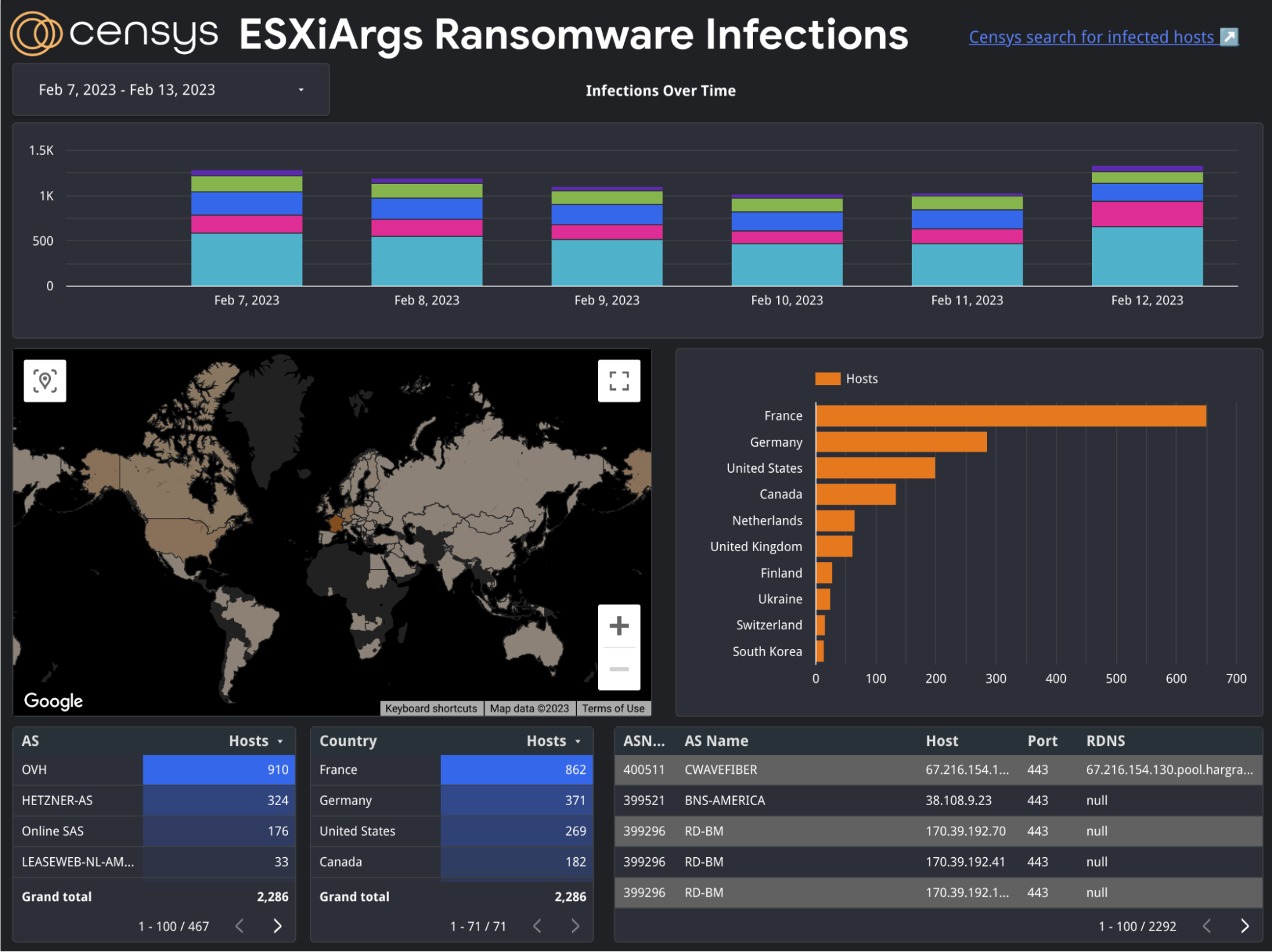

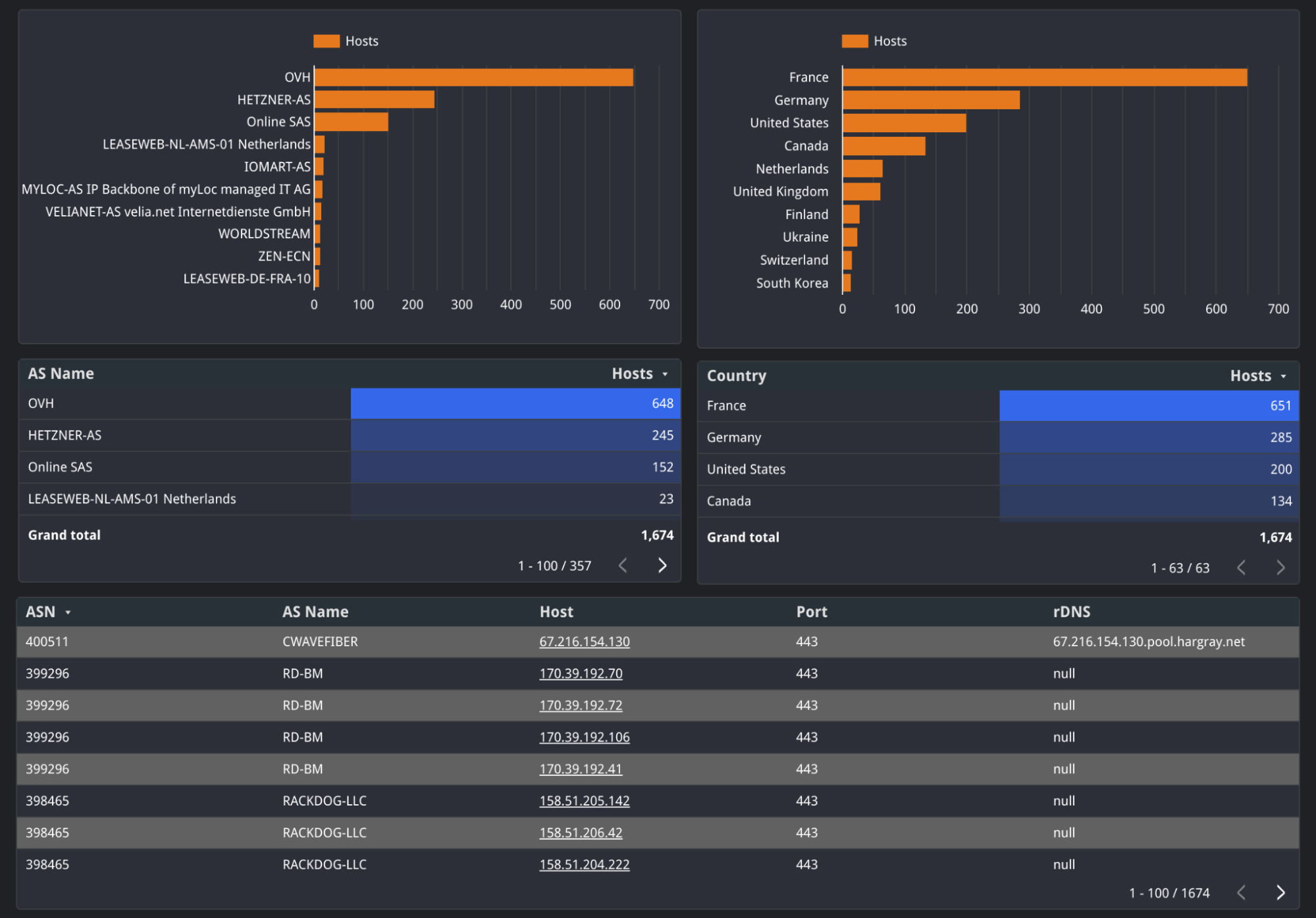

- En los últimos días, Censys ha observado algo más de 500 hosts recién infectados con el ransomware ESXiArgs, la mayoría de ellos en Francia, Alemania, Países Bajos y Reino Unido.

- Durante el análisis, descubrimos dos hosts con notas de rescate sorprendentemente similares que databan de mediados de octubre de 2022, justo después de que las versiones 6.5 y 6.7 de ESXi llegaran al final de su vida útil.

- Hemos creado un panel de control (que utiliza datos de Censys y se actualiza cada 24 horas) para que los investigadores puedan seguir la propagación de esta campaña de ransomware.

Esta es una continuación de nuestro post original sobre la propagación del ransomware ESXiArgs con datos recién adquiridos y cifras actualizadas.

Resumen de los acontecimientos

| 12 de octubre de 2022 |

Censys observa dos hosts con una nota de rescate similar (pero diferente) a la de las campañas actuales. |

| 31 de enero de 2023 |

Los atacantes actualizan los mismos dos hosts de octubre de 2022 con una nota de rescate similar a la de la campaña actual en el puerto 443. |

| 2 de febrero de 2023 |

Censys observa miles de hosts comprometidos con este ransomware. |

| 8 de febrero de 2023 |

Los atacantes cambian sus métodos de cifrado y las notas de rescate en cada host comprometido. |

| 11 de febrero de 2023 |

Censys observó una ráfaga de nuevos hosts comprometidos. |

En los últimos días, Censys ha observado algo más de 500 hosts recién infectados. Esta repentina oleada de ataques es especialmente interesante porque la mayoría de estos hosts recién infectados están aislados en el país de Francia, Alemania, los Países Bajos y el Reino Unido. Para más detalles sobre el resto de países, por favor visite nuestro ESXiArgs Dashboard (del que hablaremos más adelante) y utilice el filtro de localización en la pestaña "Cambios en el tiempo".

Los 5 compromisos más importantes (del 11 al 12 de febrero)

| País |

Nuevas infecciones |

| Francia |

217 |

| Alemania |

137 |

| Países Bajos |

28 |

| Reino Unido |

23 |

| Ucrania |

19 |

Una mirada a las posibles víctimas tempranas

El 3 de febrero de 2023, una campaña de ransomware con la variante inicial ESXiArgs comenzó a aparecer en los titulares. Al examinar las tendencias históricas en torno a esta campaña, nos remontamos al 31 de enero de 2023 para buscar hosts con signos de este ransomware. Antes de intensificar una campaña, los actores de amenazas suelen "probar" sus métodos en unos pocos hosts, por lo que esperábamos comprender mejor las primeras fases de estos ataques.

Dos hosts parecían tener una nota de rescate en el puerto 443 el 31 de enero de 2023. Ambos están alojados en OVH; uno parece estar ejecutando ESXi y el otro un servicio VMWare que no podemos identificar con más detalle. No podemos discernir qué versión de ESXi pueden estar ejecutando estos hosts, pero observaremos que las versiones 6.5 y 6.7 llegaron al final de su vida útil en octubre de 2022.

El análisis de cada uno de estos hosts revela la presencia de una nota de rescate en el puerto 443 que se remonta al 12 de octubre de 2022(Host-A) y al 14 de octubre de 2022(Host-B).

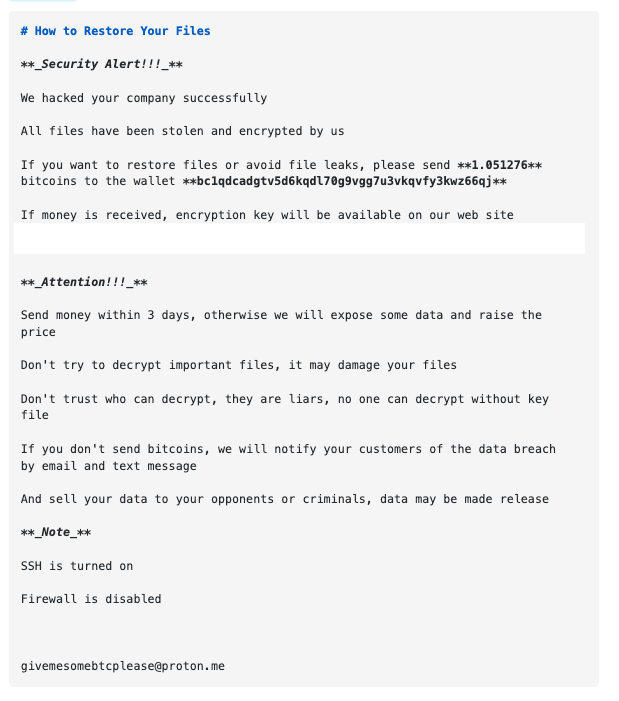

La nota de octubre es casi idéntica a la versión observada con la primera oleada significativa de ataques que comenzó el 3 de febrero. Sin embargo, hay algunas diferencias clave entre la nota de octubre y las posteriores:

- En lugar de un TOX_ID, la víctima es dirigida a una URL de cebolla para acceder a su clave de descifrado previo pago

- Menor pago: el precio en USD se ha duplicado aproximadamente desde los pagarés de octubre

- Una dirección de correo electrónico proton[.]me se incluye en la parte inferior de la nota de rescate

Cada variante de las notas de rescate de octubre de 2022 a febrero de 2023 son sorprendentemente similares en su redacción a la nota de una variante de ransomware anterior, Cheerscrypt, que ganó notoriedad a principios de 2022. Aunque pueden compartir una nota de rescate similar, los investigadores han determinado que tienen diferentes métodos de cifrado, lo que significa que probablemente están asociados con diferentes grupos.

No hemos encontrado pruebas de que las notas de rescate de Cheerscrypt estuvieran orientadas a Internet, sino almacenadas en el sistema de archivos de la máquina comprometida. Si este es el caso, entonces Host-A y Host-B son probablemente los precursores de la campaña actual.

A continuación examinamos diferentes notas de rescate encontradas en Host-A. Los enlaces a las actualizaciones de Host-B se encuentran al final de esta sección.

Arriba: La nota de rescate sobre Host-A apareció por primera vez en los datos de Censys en 12 de octubre de 2022 (requiere una cuenta de empresa en Censys para ver los datos JSON sin procesar archivados de este host) puede consultarse aquí).

El 4 de febrero de 2023, los actores alteraron la nota de rescate en Host-A para reflejar la nota asociada con la primera oleada significativa de esta campaña que comenzó el 3 de febrero:

Arriba: Nota de rescate en Host-A, 4 de febrero de 2023 (requiere una cuenta de empresa en Censys ; JSON archivado) puede consultarse aquí).

El 8 de febrero de 2023, el día en que CISA publicó su documento de orientación sobre descifrado y recuperación, la nota de rescate de Host-A se actualizó para eliminar la dirección BTC.

Nota de rescate en Host-A, 8 de febrero de 2023 (requiere una cuenta de empresa en Censys ; JSON archivado) puede consultarse aquí).

Actualizaciones de Host-B ( los enlacesCensys requieren una cuenta de empresa Censys , los volcados JSON sin procesar no).

A partir del 13 de febrero de 2023, la nota de rescate ya no aparece en el Host B.

Cuadro de mandos

Para ayudar a la comunidad a mantener un ojo en este ataque en curso, Censys ha construido un tablero de instrumentos para ayudar en el seguimiento de ESXiArgs ransomware en todo el mundo. Hay que tener en cuenta algunas cosas sobre los datos de este panel:

- Los datos de este panel no incluyen hosts con nombre (hosts virtuales o hosts detrás de proxies que requieren una solicitud basada en nombre) - puede haber ligeras diferencias con lo que se encuentra en la búsqueda.censys.io con "virtual-hosts" habilitado.

- Los datos se agregan una vez cada veinticuatro horas a medianoche.

Los lectores pueden hacer clic en casi todos los campos de este panel para filtrar por tipo. Por ejemplo, si hace clic en el país "Estados Unidos", sólo se mostrarán los datos de Estados Unidos (y todas las estadísticas se ajustarán en consecuencia).

La primera página (abajo) incluye un resumen de los datos de la última semana desglosados por los cinco primeros países (por defecto). El intervalo de fechas puede configurarse mediante el control de calendario de la parte superior. El resto de los datos en esta pestaña es un agregado de todos los hosts vistos dentro del período de tiempo configurado.

La segunda página (abajo) es una vista detallada de la instantánea de datos más reciente, incluyendo una lista exhaustiva de los hosts que han sido comprometidos, que incluye el sistema autónomo, los puertos y cualquier DNS inverso asociado. Si hace clic en una dirección IP, accederá a la entrada de búsqueda Censys correspondiente a ese host. Al igual que con otros datos de este panel, al hacer clic en diferentes campos se filtrarán los datos.

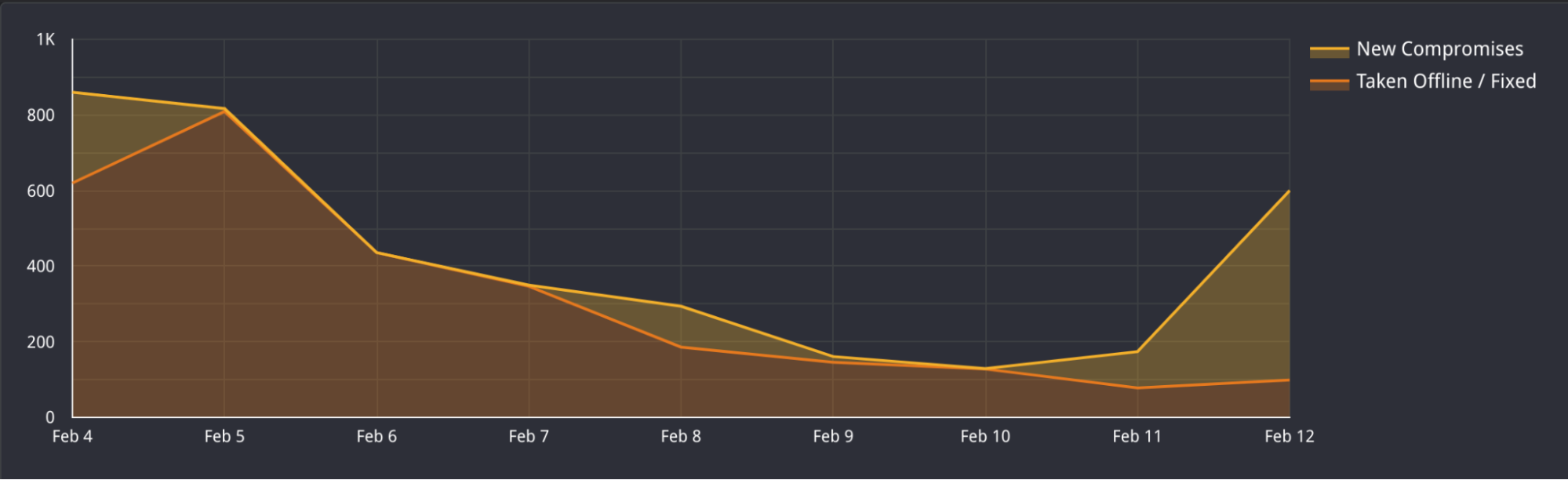

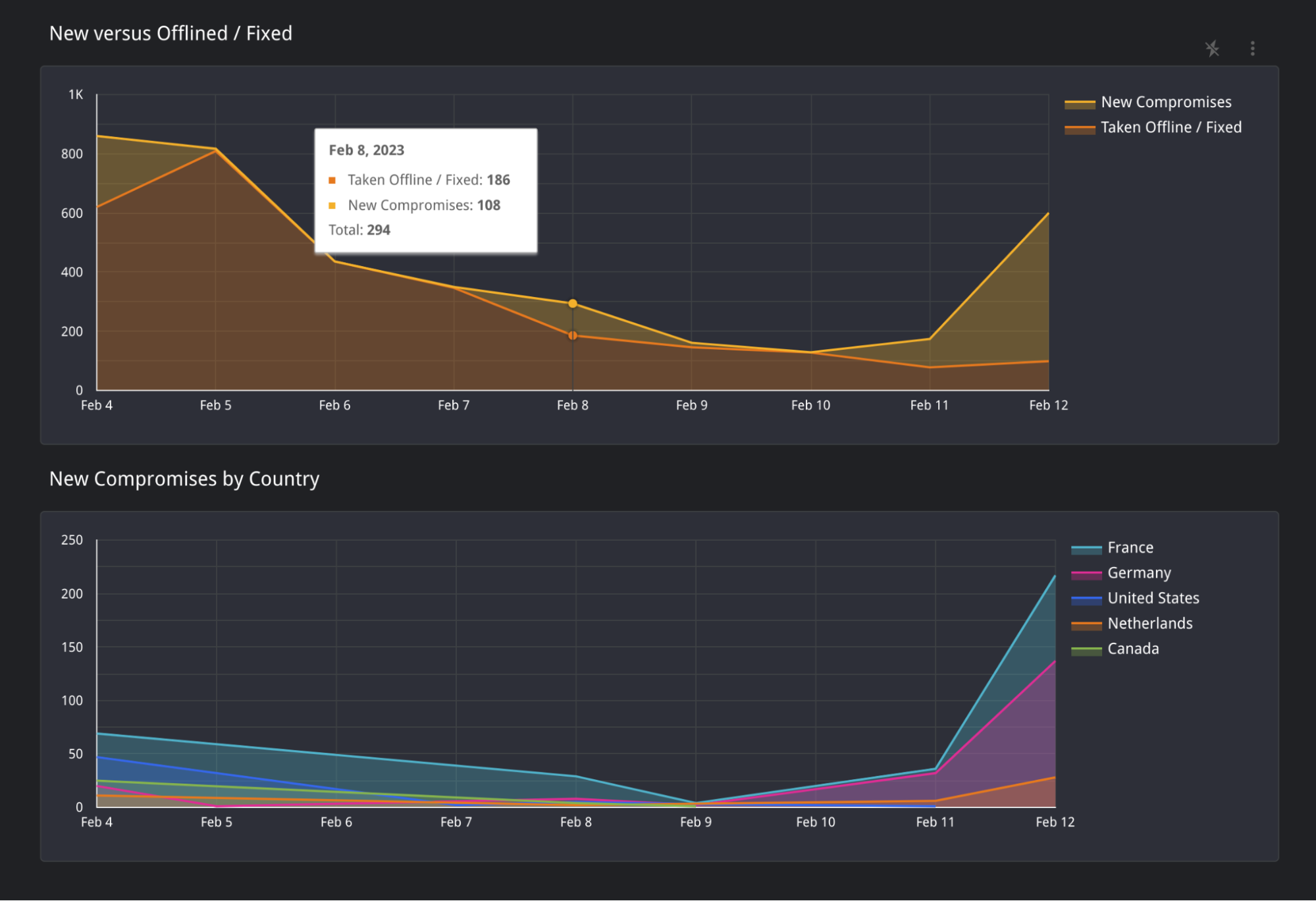

La tercera y última página es una simple visualización de los cambios que hemos observado a lo largo del tiempo. Encontrará dos áreas en el gráfico superior: "Nuevos compromisos" y "Desconectados / Solucionados".

- "Nuevos Compromisos" es una representación visual del número de nuevos hosts vistos con la nota ESiArgs Ransomware que no se vio en la fecha anterior.

- "Taken Offline / Fixed" Representa hosts que estaban en línea en la fecha anterior pero que ya no se encuentran con la nota de rescate o que se han desconectado completamente.

Puede encontrar el Censys ESXiArgs Ransomware Dashboard Aquí.