Mark Ellzey et Emily Austin

Veuillez consulter notre nouvel article, ESXiArgs : History, Variants, and SLP ! pour les dernières mises à jour.

Résumé

- Au cours des derniers jours, Censys a observé un peu plus de 500 hôtes nouvellement infectés par le ransomware ESXiArgs, dont la plupart se trouvent en France, en Allemagne, aux Pays-Bas et au Royaume-Uni.

- Au cours de l'analyse, nous avons découvert deux hôtes avec des notes de rançon étonnamment similaires datant de la mi-octobre 2022, juste après que les versions 6.5 et 6.7 d'ESXi aient atteint leur fin de vie.

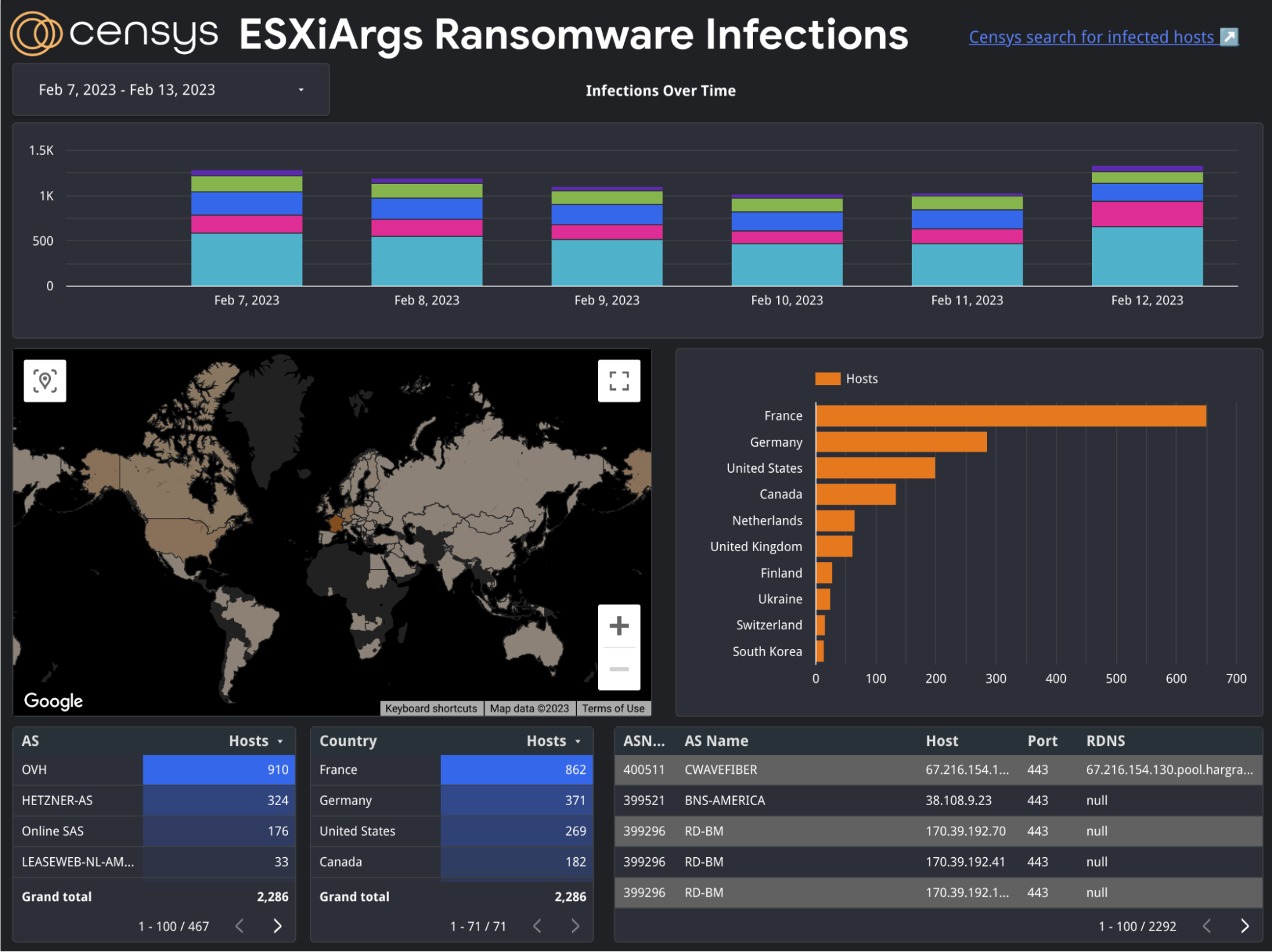

- Nous avons créé un tableau de bord (utilisant les données de Censys et mis à jour toutes les 24 heures) pour permettre aux chercheurs de suivre la propagation de cette campagne de ransomware.

Il s'agit de la suite de notre article original sur la propagation du ESXiArgs Ransomware, avec de nouvelles données et des chiffres mis à jour.

Résumé des événements à ce jour

| 12 octobre 2022 |

Censys observe deux hôtes dont la demande de rançon est similaire (mais différente) à celle des campagnes actuelles. |

| 31 janvier 2023 |

Les attaquants mettent à jour les deux mêmes hôtes du mois d'octobre 2022 avec une demande de rançon similaire à la campagne actuelle sur le port 443. |

| 2 février 2023 |

Censys observe des milliers d'hôtes compromis par ce ransomware. |

| 8 février 2023 |

Les attaquants modifient leurs méthodes de chiffrement et les notes de rançon sur chaque hôte compromis. |

| 11 février 2023 |

Censys a observé une recrudescence de nouveaux hôtes compromis. |

Au cours des derniers jours, Censys a observé un peu plus de 500 hôtes nouvellement infectés. Cette vague soudaine d'attaques est particulièrement intéressante car la plupart de ces hôtes nouvellement infectés sont isolés en France, en Allemagne, aux Pays-Bas et au Royaume-Uni. Pour plus de détails sur tous les autres pays, veuillez consulter notre tableau de bord ESXiArgs (voir plus bas) et utiliser le filtre de localisation dans l'onglet "Changes over Time".

Top 5 des nouveaux compromis (du 11 au 12 février)

| Pays |

Nouvelles infections |

| France |

217 |

| Allemagne |

137 |

| Pays-Bas |

28 |

| Royaume-Uni |

23 |

| Ukraine |

19 |

Un regard sur les premières victimes potentielles

Le 3 février 2023, une campagne de ransomware avec la variante initiale ESXiArgs a commencé à faire les gros titres. En examinant les tendances historiques de cette campagne, nous avons recherché, depuis le 31 janvier 2023, les hôtes présentant des signes de ce ransomware. Avant de lancer une campagne à grande échelle, les acteurs de la menace " testent " souvent leurs méthodes sur quelques hôtes sélectionnés, et nous espérions donc mieux comprendre les premières étapes de ces attaques.

Deux hôtes semblaient avoir une note de rançon sur le port 443 le 31 janvier 2023. Tous deux sont hébergés chez OVH ; l'un semble utiliser ESXi et l'autre un service VMWare que nous ne pouvons pas identifier davantage. Nous ne pouvons pas déterminer quelle version d'ESXi ces hôtes utilisent, mais nous notons que les versions 6.5 et 6.7 ont atteint leur fin de vie en octobre 2022.

L'analyse de chacun de ces hôtes révèle la présence d'une note de rançon sur le port 443 remontant au 12 octobre 2022(Host-A) et au 14 octobre 2022(Host-B).

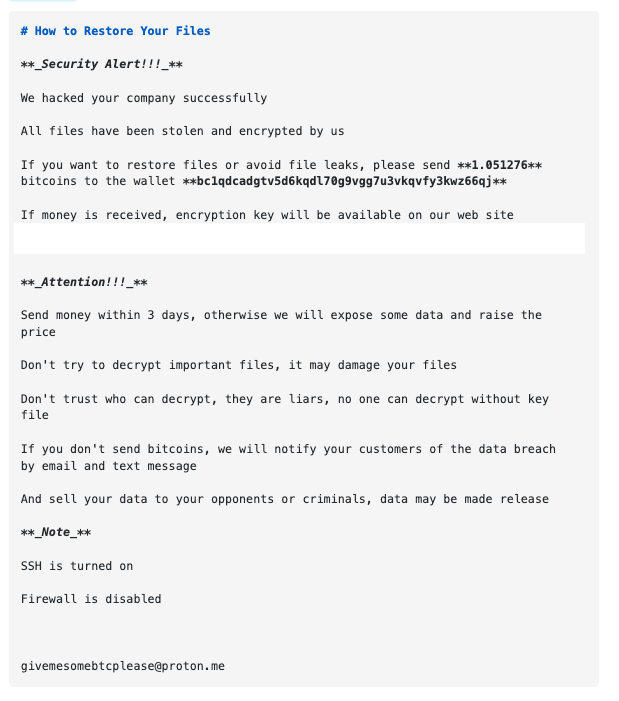

La note d'octobre est presque identique à la version observée lors de la première vague importante d'attaques qui a débuté le 3 février. Il existe cependant quelques différences essentielles entre la note d'octobre et les suivantes :

- Au lieu d'un TOX_ID, la victime est dirigée vers une URL en oignon pour accéder à sa clé de décryptage après paiement.

- Paiement moins élevé - le prix en USD a pratiquement doublé depuis les billets d'octobre.

- Une adresse électronique proton[.]me figure au bas de la demande de rançon.

Chaque variante des notes de rançon d'octobre 2022 à février 2023 présente des similitudes frappantes avec la note d'une variante antérieure de ransomware, Cheerscrypt, qui s'est fait connaître au début de l'année 2022. Bien qu'elles partagent une note de rançon similaire, les chercheurs ont déterminé qu' elles utilisent des méthodes de chiffrement différentes, ce qui signifie qu'elles sont probablement associées à des groupes différents.

Nous n'avons pas trouvé de preuves que les notes de rançon de Cheerscrypt étaient orientées vers l'internet, mais plutôt stockées sur le système de fichiers de la machine compromise. Si c'est bien le cas, Host-A et Host-B sont probablement les précurseurs de la campagne actuelle.

Nous examinons ci-dessous différentes notes de rançon trouvées sur Host-A. Des liens vers les mises à jour de l'hôte B se trouvent à la fin de cette section.

Ci-dessus : La demande de rançon sur Host-A est apparue pour la première fois sur Censys data on 12 octobre 2022 (nécessite un compte entreprise Censys pour être consulté ; données JSON brutes archivées pour cet hôte) peut être consultée ici).

Le 4 février 2023, les acteurs ont modifié la demande de rançon sur Host-A afin de refléter la note associée à la première vague importante de cette campagne qui a débuté le 3 février :

Ci-dessus : Note de rançon sur Host-A, 4 février 2023 (nécessite un compte entreprise Censys pour être consulté ; JSON archivé peut être consultée ici).

Le 8 février 2023, le jour où la CISA a publié son document d'orientation sur le décryptage et la récupération, la note de rançon sur Host-A a été mise à jour pour supprimer l'adresse BTC.

Note de rançon sur Host-A, 8 février 2023 (nécessite un compte entreprise Censys pour être consulté ; JSON archivé peut être consultée ici).

Mises à jour Host-B (les liensCensys nécessitent un compte d'entreprise Censys , les vidages JSON bruts ne le nécessitent pas).

Le 13 février 2023, la demande de rançon n'apparaît plus sur l'hôte B.

Tableau de bord

Pour aider la communauté à garder un œil sur cette attaque en cours, Censys a créé un tableau de bord pour faciliter le suivi du ransomware ESXiArgs à travers le monde. Quelques points à noter concernant les données de ce tableau de bord :

- Les données de ce tableau de bord n'incluent pas les hôtes nommés (hôtes virtuels ou hôtes derrière des proxies qui nécessitent une requête basée sur le nom) - il peut y avoir de légères différences avec ce qui est trouvé dans la recherche.censys.io avec l'option "virtual-hosts" activée.

- Les données sont agrégées une fois toutes les vingt-quatre heures à minuit.

Les lecteurs peuvent cliquer sur presque tous les champs de ce tableau de bord pour les filtrer selon leur type particulier. Par exemple, si vous cliquez sur le pays "États-Unis", seules les données relatives aux États-Unis seront affichées (et toutes les statistiques seront ajustées en conséquence).

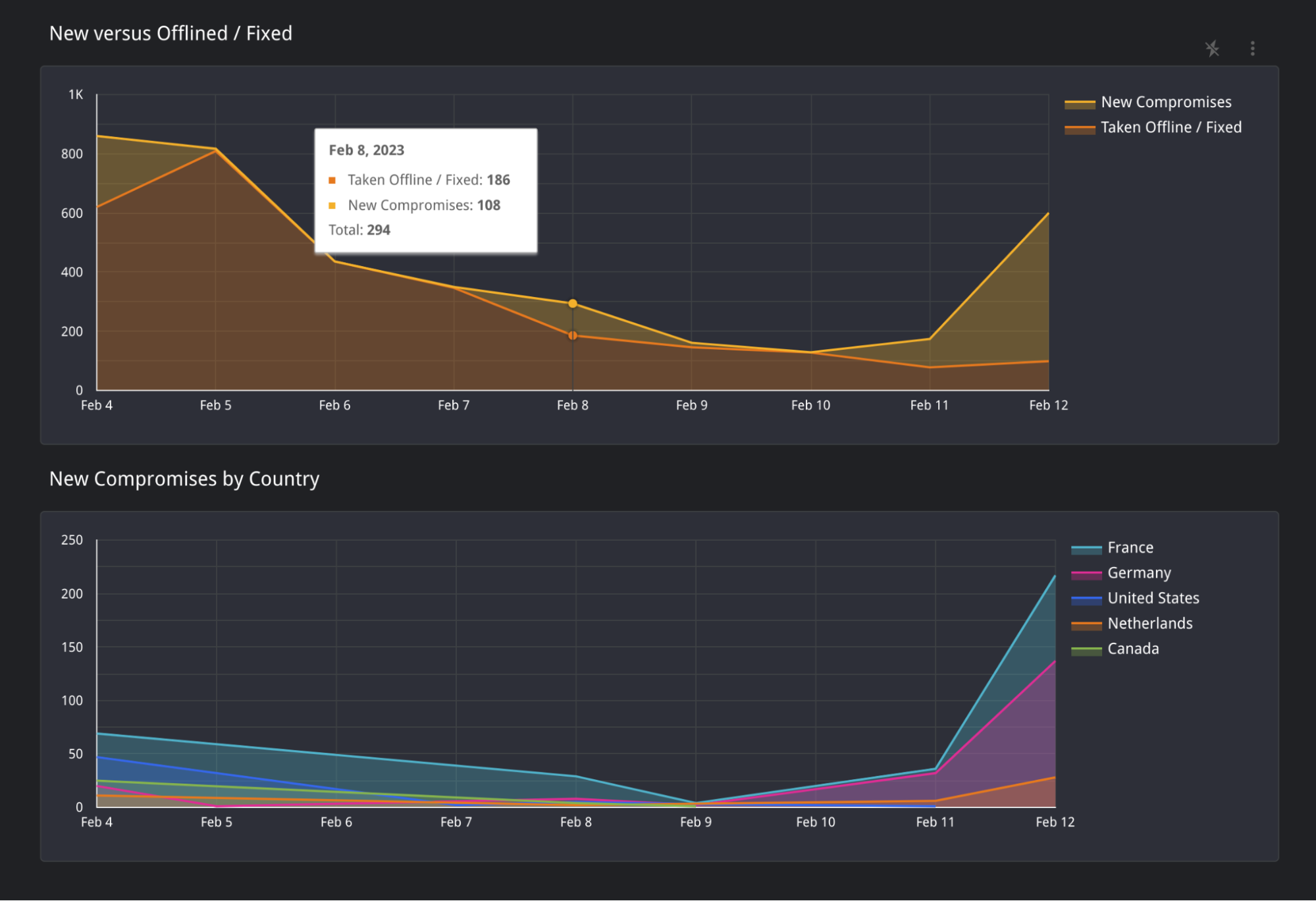

La première page (ci-dessous) comprend un résumé des données de la semaine écoulée, réparties entre les cinq premiers pays (par défaut). La plage de dates peut être configurée à l'aide du calendrier situé en haut de la page. Le reste des données de cet onglet est un agrégat de tous les hôtes vus dans la période configurée.

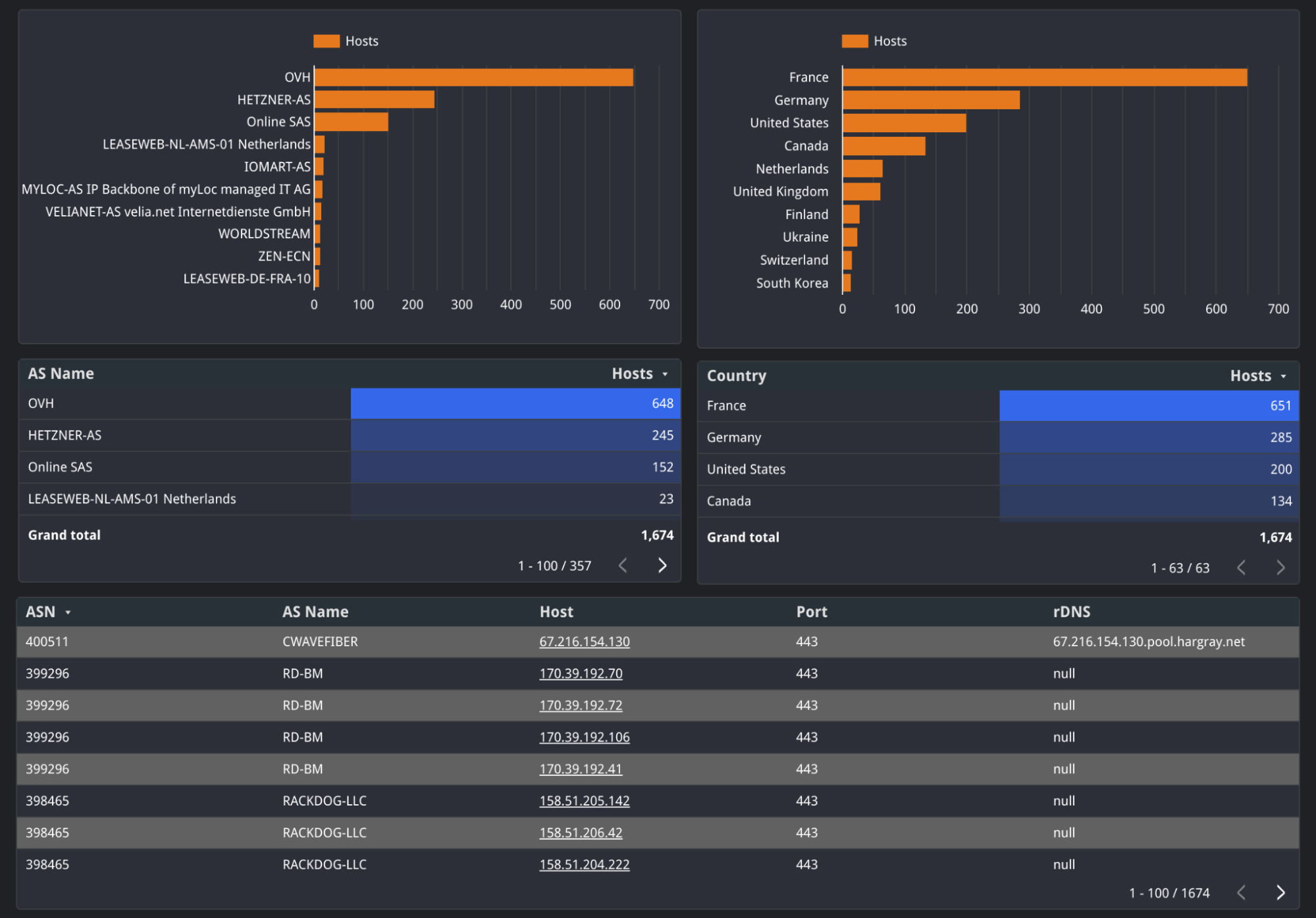

La deuxième page (ci-dessous) est une vue détaillée de l'instantané le plus récent des données, y compris une liste exhaustive des hôtes qui ont été compromis, qui comprend le système autonome, les ports et tout DNS inversé associé. En cliquant sur une adresse IP, vous accéderez à l'entrée de recherche Censys pour cet hôte. Comme pour les autres données de ce tableau de bord, cliquer sur les différents champs permet de filtrer les données.

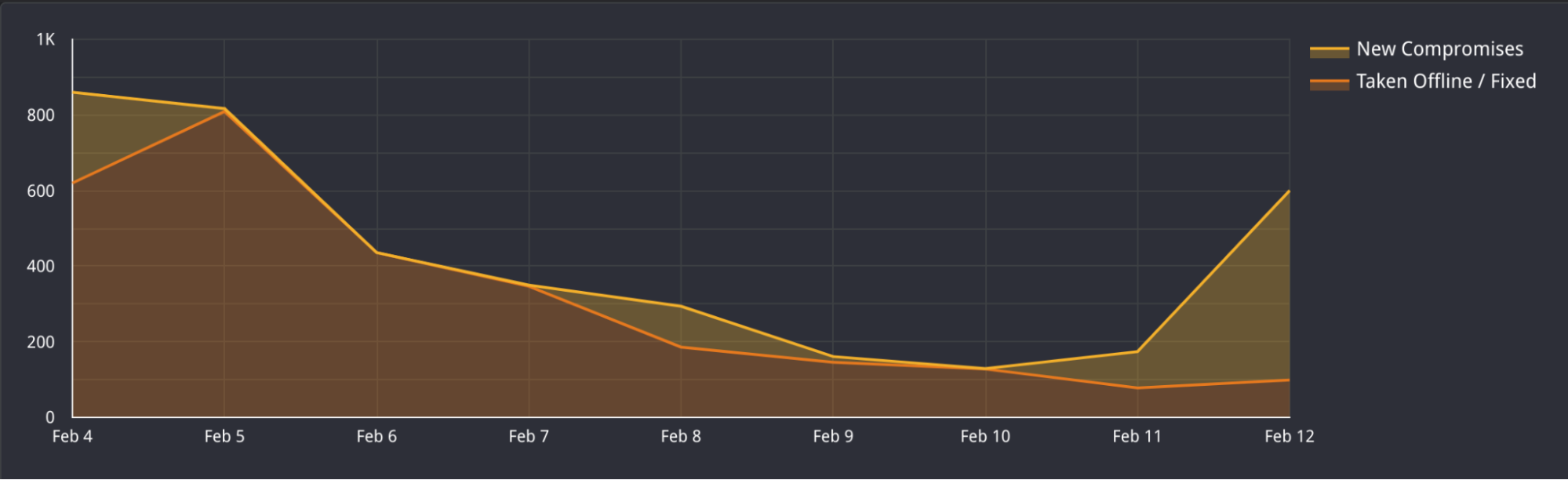

La troisième et dernière page est une simple visualisation des changements que nous avons observés au fil du temps. Vous trouverez deux zones dans le graphique du haut : "Nouveaux compromis" et "Mis hors ligne / corrigés".

- "New Compromises" est une représentation visuelle du nombre de nouveaux hôtes avec la note ESiArgs Ransomware qui n'ont pas été vus à la date précédente.

- "Taken Offline / Fixed" Représente les hôtes qui étaient en ligne à la date précédente mais qui ne sont plus trouvés avec la note de rançon ou qui ont été complètement mis hors ligne.

Vous pouvez trouver le tableau de bordCensys ESXiArgs Ransomware ici.