Über XehookStealer C2-Instanzen stolpern

Teilen Sie

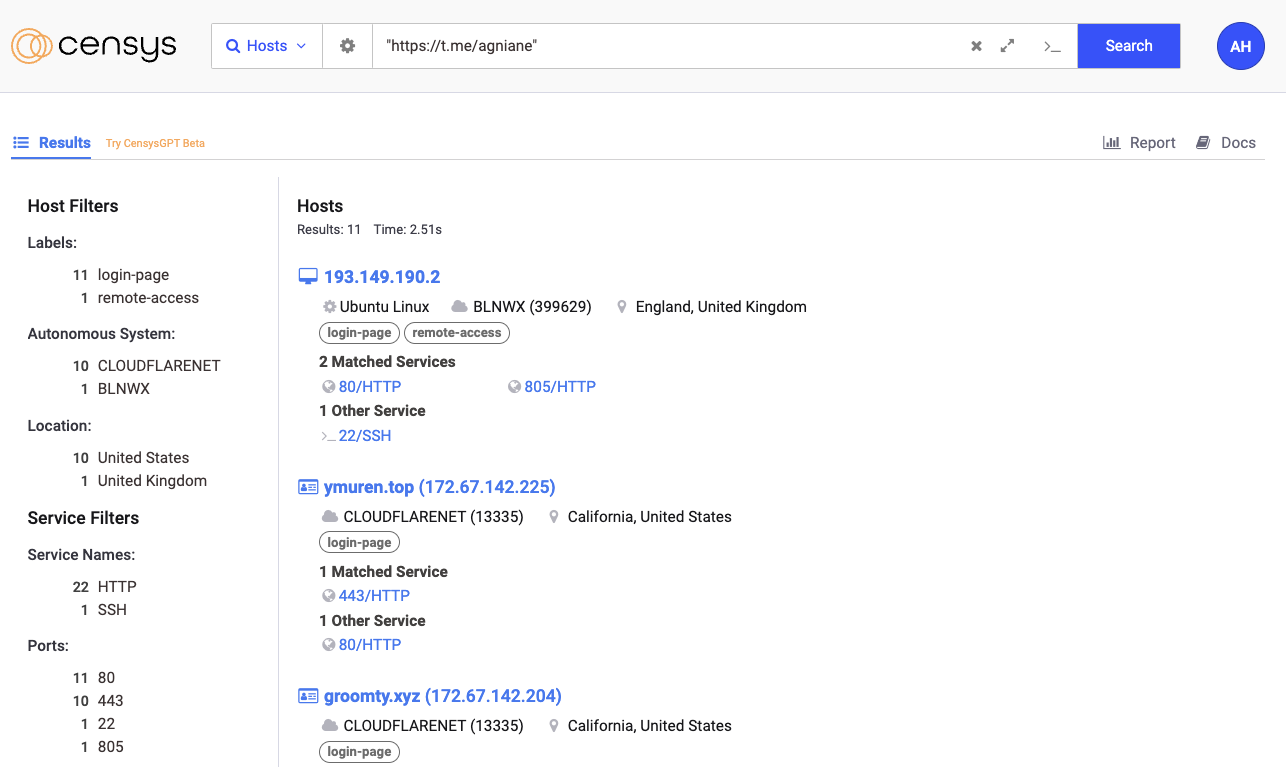

Als ich kürzlich die C2-Fingerabdrücke neu bewertete, überprüfte ich die Logik von Agniane Stealer die mit folgender Abfrage entdeckt werden konnte die folgende Abfrage.

Dienste: (http.response.favicons.md5_hash=”ef05ae61e6cfce0f261635b68bacd524″ und http.response.body: "https://t.me/agniane")

Historischer virtueller Host - Läuft auf Cloudflare

Wir haben seit einiger Zeit keine Agniane Stealer mehr gesehen, also habe ich beschlossen, mir Hosts mit der Zeichenfolge "https://t[.]me/agniane" im HTTP-Body. Ich erhielt 11 Ergebnisse, aber keiner von ihnen war als Agniane Stealer gekennzeichnet.

Allerdings war nur einer ein Raw-Host, der sich nicht hinter Cloudflare befand, 193.149.190[.]2.

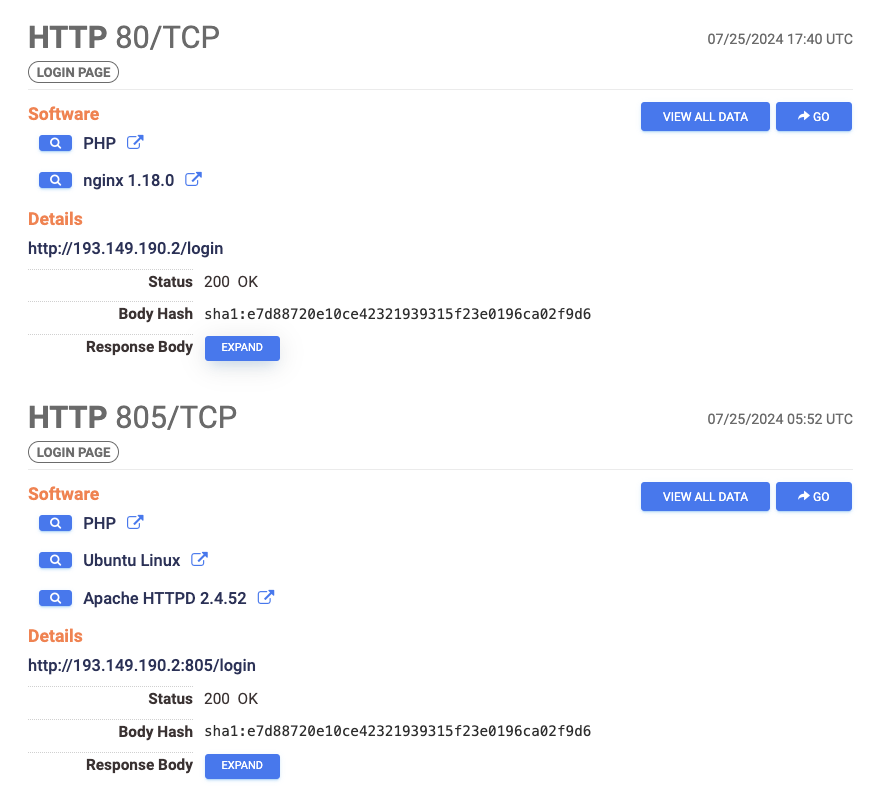

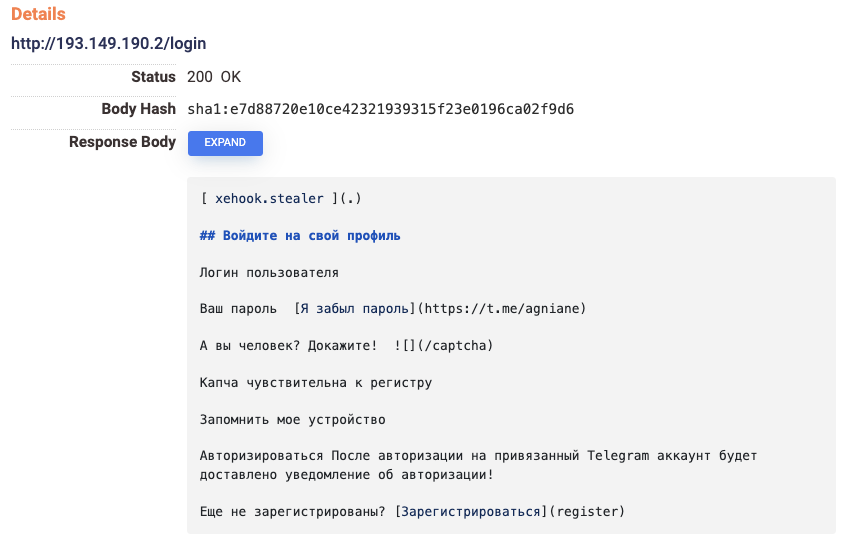

Wenn ich mir die Markdown-Vorschau ansehe, kann ich sehen, dass es eine Überschrift "xehook.stealer" und den gleichen Telegram-Kanal /agniane gibt. XehookStealer ist eine bekannte Malware, die als Service Infostealer auf Windows-Systeme abzielt. Er verwendet auch SmokeLoader-Binärdateien für die Verbreitung. Der Code des XehookStealers überschneidet sich mit dem des Agniane Stealers, so dass ich jetzt mit Sicherheit bestätigen kann, dass er denselben Autor hat.

Mit urlscan kann ich Folgendes sicher erfassen ein Bildschirmfoto der Anmeldeseite.

![]()

Dann schaute ich mir das Favicon an und stellte fest, dass es ein buchstäbliches Hakensymbol war, und überprüfte die Host-Tabellenansicht, um den Favicon MD5-Hash 63e939086ab01ddefcef0cfd052b7368.

![]()

Ich konnte dann die Raute drehen, um zu sehen, wie häufig dieses Favicon vorkommt. Ich erhielt dann die gleichen Ergebnisse wie bei meiner ersten Suche. Diese 11 Hosts haben alle dasselbe Favicon, dieselben Strings im HTTP-Body und denselben HTTP-Endpunkt /login. Diese Faktoren führten mich zu diese letzte Abfrage.

services: ((http.response.favicons.md5_hash=”63e939086ab01ddefcef0cfd052b7368″ or http.response.body: “<span class=\”fs-1\”>xehook.stealer</span>”) and http.response.body: “https://t.me/agniane” and http.request.uri: “/login”)