Tropezando con las instancias C2 de XehookStealer

Compartir

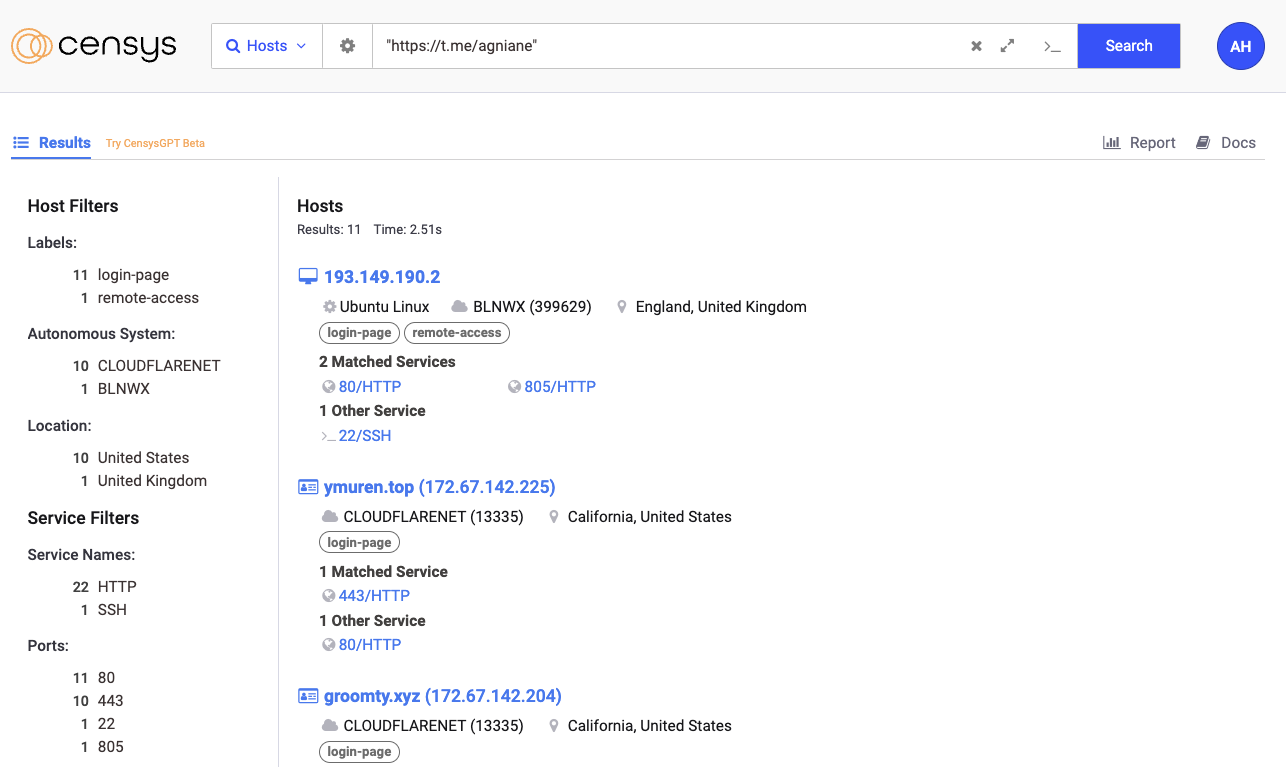

Mientras reevaluaba recientemente las huellas C2 estaba comprobando la lógica de Robo de Agniane que se podía descubrir con la siguiente consulta.

servicios: (http.response.favicons.md5_hash=”ef05ae61e6cfce0f261635b68bacd524″ y http.response.body: "https://t.me/agniane")

Anfitrión virtual histórico - Funcionando en Cloudflare

No hemos visto ningún Robo de Agniane en algún tiempo así que decidí buscar en hosts con la cadena "https://t[.]me/agniane" en el cuerpo HTTP. Obtuve 11 resultados pero ninguno de ellos estaba etiquetado como Agniane Stealer.

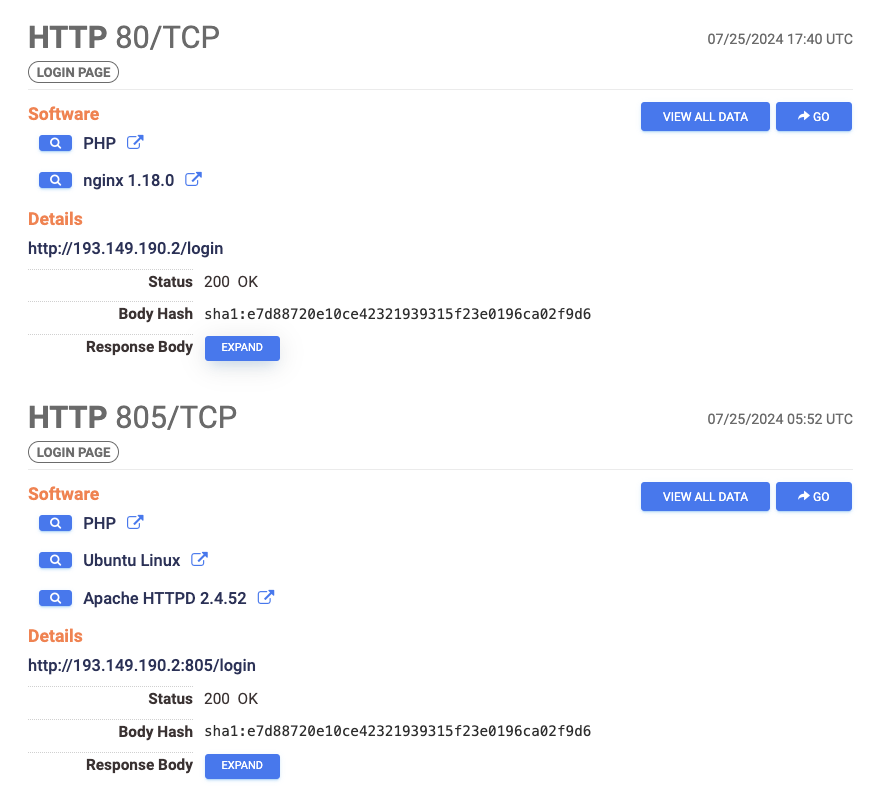

Sin embargo, sólo uno era un host sin procesar que no estaba detrás de Cloudflare, 193.149.190[.]2.

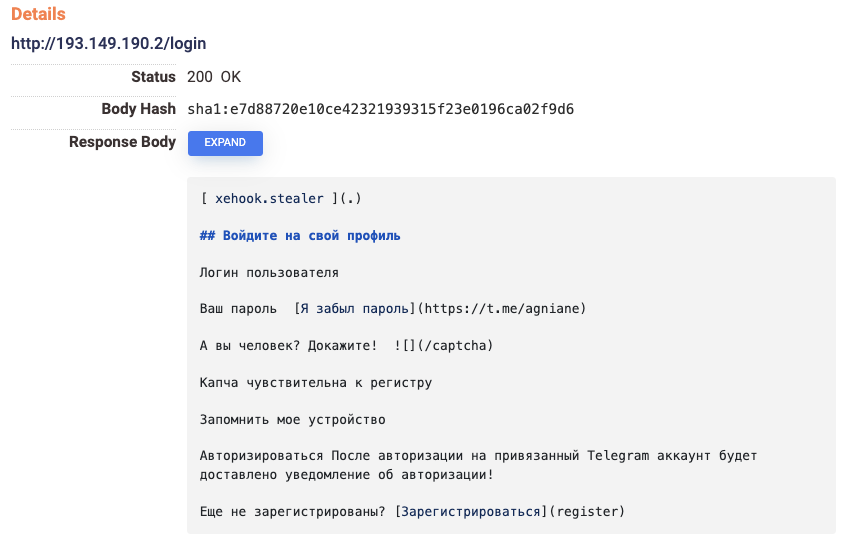

Mirando la vista previa de Markdown puedo ver que hay una cabecera "xehook.stealer" y el mismo canal de Telegram /agniane. XehookStealer es una pieza de malware conocida como infostealer de servicios que tiene como objetivo sistemas Windows. También utiliza binarios SmokeLoader para su distribución. Tiene código superpuesto con Agniane Stealer, que ahora puedo confirmar con seguridad que tiene el mismo autor.

Usando urlscan puedo capturar de forma segura una captura de pantalla de la página de inicio de sesión.

![]()

Entonces miré el favicon para encontrar que era un icono de gancho literal, fui a comprobar la vista de tabla de host para encontrar el favicon MD5 hash 63e939086ab01ddefcef0cfd052b7368.

![]()

A continuación, podía hacer pivotar el hash para ver lo común que es ese favicon. Obtuve los mismos resultados que en la primera búsqueda. Esos mismos 11 hosts tienen todos el mismo favicon, cadenas en el cuerpo HTTP y el mismo punto final HTTP de /login. Estos factores me llevaron a esta consulta final.

services: ((http.response.favicons.md5_hash=”63e939086ab01ddefcef0cfd052b7368″ or http.response.body: “<span class=\”fs-1\”>xehook.stealer</span>”) and http.response.body: “https://t.me/agniane” and http.request.uri: “/login”)