Les instances C2 de XehookStealer par hasard

Partager

En réévaluant récemment les empreintes digitales de C2, j'ai vérifié la logique des éléments suivants voleur d'Agniane qui pouvait être découverte avec la requête suivante.

services : (http.response.favicons.md5_hash=”ef05ae61e6cfce0f261635b68bacd524″ et http.response.body : "https://t.me/agniane")

Hôte virtuel historique - Exécution sur Cloudflare

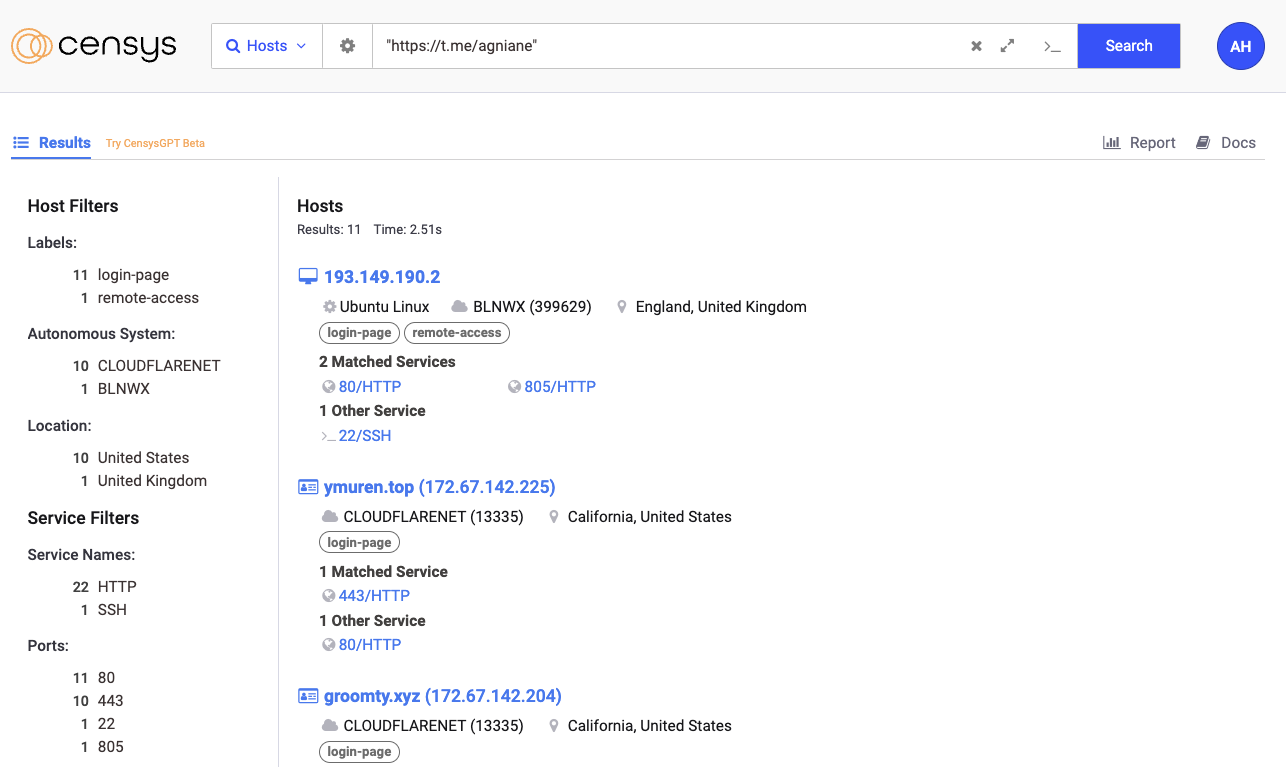

Nous n'avons pas vu de voleur d'Agniane depuis un certain temps, j'ai donc décidé d'examiner les hôtes ayant la chaîne "[...] me/agniane". les hôtes contenant la chaîne "https://t[.]me/agniane" dans le corps HTTP. dans le corps HTTP. J'ai obtenu 11 résultats, mais aucun d'entre eux n'a été étiqueté comme Agniane Stealer.

Cependant, un seul était un hôte brut qui n'était pas derrière Cloudflare, 193.149.190[.]2.

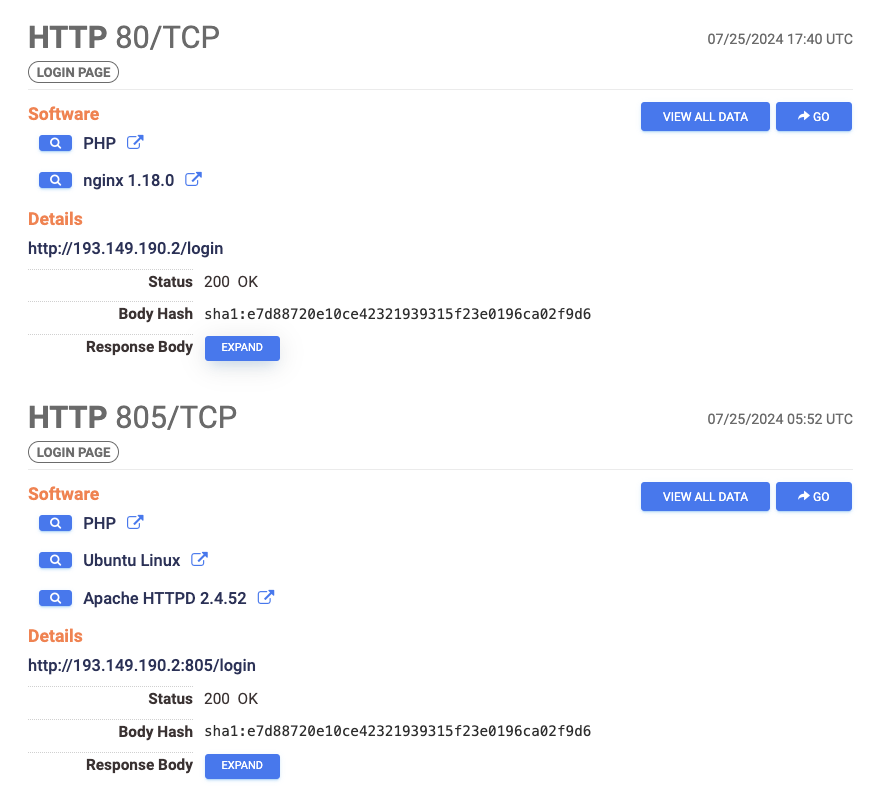

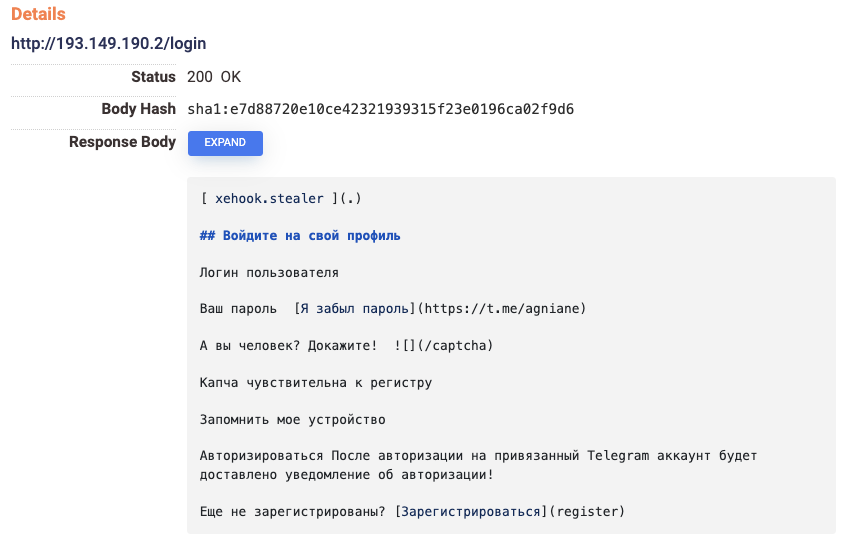

En regardant l'aperçu Markdown, je peux voir qu'il y a un en-tête "xehook.stealer" et le même canal Telegram /agniane. XehookStealer est un malware connu en tant qu'infostealer de service qui cible les systèmes Windows. Il utilise également des binaires SmokeLoader pour sa distribution. Son code se recoupe avec celui d'Agniane Stealer, ce qui me permet de confirmer avec certitude qu'il a le même auteur.

En utilisant urlscan, je peux capturer en toute sécurité une capture d'écran de la page de connexion.

![]()

J'ai ensuite regardé la favicon pour constater qu'il s'agissait d'une icône de crochet littérale, j'ai vérifié la vue de la table d'hôte et j'ai trouvé le hash MD5 suivant favicon MD5 hash 63e939086ab01ddefcef0cfd052b7368.

![]()

Je pouvais ensuite pivoter sur le dièse pour voir à quel point ce favicon est courant. J'ai alors obtenu les mêmes résultats que lors de ma première recherche. Ces 11 hôtes ont tous la même favicon, les mêmes chaînes de caractères dans le corps HTTP et le même point de terminaison HTTP de /login. Ces facteurs m'ont conduit à à cette dernière requête.

services: ((http.response.favicons.md5_hash=”63e939086ab01ddefcef0cfd052b7368″ or http.response.body: “<span class=\”fs-1\”>xehook.stealer</span>”) and http.response.body: “https://t.me/agniane” and http.request.uri: “/login”)