Datenschutzverletzungen im Gesundheitswesen sind auf dem Vormarschund sie sind seit jeher die teuerste über alle Branchen hinweg in den letzten 13 Jahren die teuerste Art von Datenschutzverletzungen. In diesem Sektor geht die durch einen Verstoß verursachte Störung über den finanziellen Verlust hinaus - sie kann sich direkt auf die Patientenversorgung und die menschliche Gesundheit auswirken.

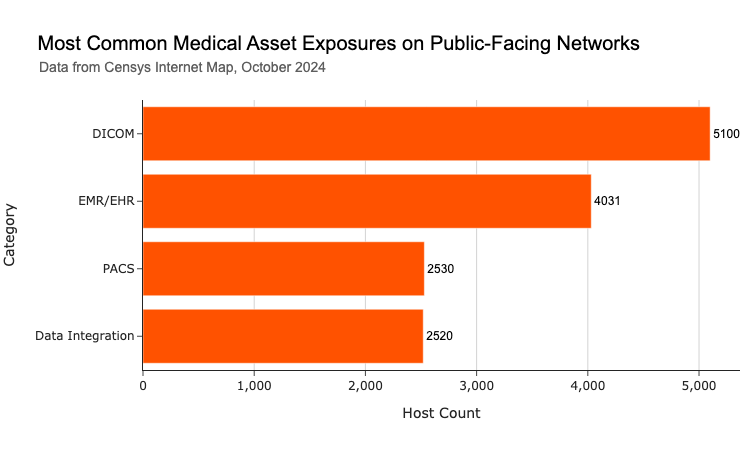

Censys untersuchte die Exposition verschiedener Geräte und Datenplattformen im Gesundheitswesen, die online sind und in einigen Szenarien einen nicht authentifizierten Zugang zu sensiblen medizinischen Daten ermöglichen, darunter DICOM, PACS und verschiedene Plattformen für elektronische Aufzeichnungen und Datenaustausch.

Zusammenfassung:

- Censys entdeckt 14,004 eindeutige IP-Adressen, über die Geräte und Datensysteme des Gesundheitswesens mit potenziell sensiblen medizinischen Informationen im öffentlichen Internet verbunden sind. Diese Gefährdungen erhöhen das Risiko eines unbefugten Zugriffs und einer Ausnutzung erheblich. Diese Zahl spiegelt wahrscheinlich die untere Grenze des Gesamtrisikos wider, da viel mehr Geräte gefährdet, aber nicht öffentlich sichtbar sein könnten.

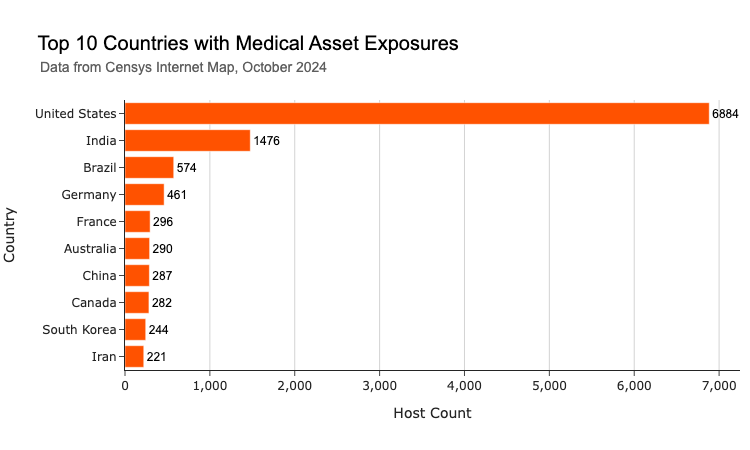

- Nahezu 50% der exponierten Wirte (6.884) befinden sich in den Vereinigten Staaten, gefolgt von 10,5 % (1.476) in Indien. Dies ist wahrscheinlich darauf zurückzuführen, dass beide Länder über große, komplexe Gesundheitsinfrastrukturen für große Bevölkerungsgruppen verfügen, in denen Organisationen große Mengen an sensiblen Daten verarbeiten müssen. Im Vergleich dazu entdeckten wir im Vereinigten Königreich nur 200 öffentlich verfügbare Hosts, was möglicherweise auf die zentralisiertere Gesundheitsinfrastruktur dieses Landes zurückzuführen ist.

- Öffnen Sie DICOM Ports und DICOM-fähige Webschnittstellen für den Austausch und die Anzeige medizinischer Bilder machen 36% der Gefährdungen aus, wobei 5.100 Hosts diese Systeme öffentlich zugänglich machen. Dies ist besorgniserregend, denn DICOM ist ein veraltetes Protokoll mit mehreren bekannten Sicherheitslücken.

- EMR/EHR Systeme, die elektronische Gesundheitsdaten speichern und verwalten, stellen mit 28 % die zweitgrößte Expositionsart dar. 28% mit 4.031 öffentlich zugänglichen Schnittstellen. Die Offenlegung der Anmeldeschnittstellen zu diesen Systemen gefährdet potenziell große Mengen an sensiblen persönlichen Gesundheitsdaten, einschließlich Krankengeschichten und Sozialversicherungsnummern.

- Organisationen des Gesundheitswesens müssen der Sicherung ihrer dem Internet ausgesetzten Anlagen, die sensible Patientendaten verarbeiten, Priorität einräumen, insbesondere DICOM- und EMR/EHR-Systeme. Dazu gehören die Verstärkung der Zugriffskontrollen, die Durchsetzung einer Multi-Faktor-Authentifizierung und die Gewährleistung ordnungsgemäßer Konfigurationen sowohl in Cloud- als auch in On-Premise-Umgebungen, um sensible medizinische Daten zu schützen.

Einführung

Im Februar 2024 wurde Change Healthcare - einer der weltweit größten Zahlungsabwickler im Gesundheitswesen - durch einen Cyberangriff der Ransomware-Bande ALPHV/BlackCat lahmgelegt. Die Hacker behaupteten, 6 TB vertraulicher Daten gestohlen zu haben, darunter Sozialversicherungsnummern und Krankenakten von Patienten, und forderten ein Lösegeld in Höhe von 22 Millionen US-Dollar, um die Veröffentlichung der Daten im Dark Web zu verhindern. Obwohl das Unternehmen das Lösegeld bezahlte, landeten die Daten dennoch im Dark Web. Die Sicherheitslücke führte zu massiven Störungen im US-Gesundheitssystem, die zu massiven Verzögerungen bei der Patientenversorgung und den Kostenerstattungen führten und viele kleinere und ländliche Praxen monatelang in finanzielle Schwierigkeiten brachten, während die Systeme wiederhergestellt wurden.

Der Gesundheits- und Public-Health-Sektor ist das Hauptziel für Ransomware-Angriffe, so der FBI-Bericht zur Internetkriminalität 2023. Es ist nicht schwer zu verstehen, warum. Organisationen des Gesundheitswesens verwalten hochsensible Patientendaten, und die kritische Natur ihrer Abläufe bedeutet, dass Unterbrechungen lebensbedrohlich sein können. Krankenhäuser stehen oft unter dem Druck, extrem hohe Summen zu zahlen, um kritische Systeme wiederherzustellen und den Abfluss von HIPAA-geschützten Daten zu verhindern. Diese Vorfälle können den Betrieb des Gesundheitswesens empfindlich stören, kostspielige Gerichtsverfahren nach sich ziehen und im Extremfall sogar das Leben von Patienten bedrohen.

Der Cyberangriff auf Change Healthcare gilt als einer der bedeutendsten und folgenreichsten Vorfälle, die jemals auf das US-Gesundheitssystem verübt wurden. Doch die Schwachstellen, die bei dem Angriff ausgenutzt wurden, waren schmerzlich gewöhnlich: Die Angreifer nutzten gestohlene Anmeldedaten, um auf einen ungeschützten Fernzugriffsdienst zuzugreifen, der keine Multi-Faktor-Authentifizierung (MFA) aufwies.

Zwar gibt es unterschiedliche Angriffsvektoren für Datenschutzverletzungen, doch eine immer wiederkehrende Schwachstelle, die Datenschutzverletzungen wahrscheinlicher macht, ist die unnötige Öffnung von Geräten für das öffentliche Internet - vor allem von solchen, die sensible Gesundheitsdaten schützen. Systeme wie medizinische Bildgebungsgeräte und elektronische Gesundheitsakten werden, wenn sie ohne Sicherheitsvorkehrungen wie Firewalls oder VPNs online zugänglich sind, zu viel leichteren Zielen für Angreifer. Grundlegende Sicherheitsmängel wie schwache Anmeldedaten, unverschlüsselte Verbindungen oder falsch konfigurierte Berechtigungen können leicht zu unbefugtem Zugriff und Ausnutzung führen.

Erschwerend kommt hinzu, dass viele IT-Abteilungen in Krankenhäusern nicht ausreichend mit Ressourcen ausgestattet sind. Die IT-Teams im Gesundheitswesen sind oft überlastet, was es schwierig macht, die externe Angriffsfläche ihrer Organisation effektiv zu verwalten. Besonders schwierig ist dies für große Organisationen mit mehreren Standorten und Niederlassungen.

Diese Angriffsfläche geht über medizinische Geräte hinaus, aber gerade diese Geräteklasse ist oft nicht auf Sicherheit ausgelegt, während sie mit hochsensiblen Patientendaten verbunden ist. Ungeschützte medizinische Geräte und Datensysteme im Gesundheitswesen können zu einer Gefährdung von Patientendaten, einer Unterbrechung medizinischer Dienstleistungen und sogar zu einer direkten Bedrohung der Patientensicherheit führen.

Dieser Blog soll den aktuellen Stand der Gefährdung von mit dem Internet verbundenen medizinischen Geräten und Datensystemen im Gesundheitswesen beleuchten. Wir nutzen die globale Internet-Scanning-Perspektive von Censys, um diese Gefährdungen nach spezifischen Produkten, Anbietern, Regionen, Netzwerkpräsenz und den jeweiligen Sicherheitsimplikationen zu analysieren. Die hier vorgestellten Ergebnisse sind für Gesundheitsdienstleister, Gerätehersteller und insbesondere für Entscheidungsträger im Bereich der Cybersicherheit von entscheidender Bedeutung, um die potenziellen Risiken im Zusammenhang mit diesen gefährdeten Systemen zu verstehen. Durch die Identifizierung und Quantifizierung dieser Gefährdungen können wir besser über Cybersicherheitsstrategien und Risikominderungsmaßnahmen im gesamten Gesundheitssektor informieren.

Es ist wichtig, darauf hinzuweisen, dass sich unsere Forschung auf Expositionen und nicht auf Schwachstellen konzentriert. Ein exponiertes Gerät ist zwar nicht von Natur aus angreifbar, aber sein Vorhandensein im öffentlichen Internet vergrößert die Angriffsfläche für alle sensiblen medizinischen Daten, mit denen es in Verbindung steht, und erhöht das Potenzial für einen Missbrauch.

Feststellungen:

Censys 14.004 IPs identifiziert, die Geräte und Anwendungen aus dem Gesundheitswesen im Internet öffentlich zugänglich machen. Unsere Bemühungen konzentrierten sich auf die Identifizierung von öffentlich zugänglichen Schnittstellen und Diensten aus der Perspektive einer externen Angriffsfläche, so dass diese Zahl wahrscheinlich nur einen Teil der gesamten Exposition erfasst, da wahrscheinlich viele weitere Systeme exponiert, aber nicht offen zugänglich sind.

Wenn wir die Arten der gefährdeten Objekte aufschlüsseln, machen DICOM-Server mit 36 % aller Gefährdungen die größte Gruppe aus. Diese werden in erster Linie für die Verarbeitung medizinischer Bilder verwendet und erlauben häufig den Zugriff auf die mit ihnen verbundenen Bilddatenbanken ohne Authentifizierung, was ihre Gefährdung zu einem ernsthaften Problem macht. An zweiter Stelle stehen EMR/EHR-Systeme, die 28 % der gefährdeten Geräte ausmachen. Zu den anderen entdeckten Systemen gehören PACS-Bildserver und Plattformen zur Integration von Gesundheitsdaten wie Mirth Connect von NextGen Healthcare.

Im Folgenden werden die Sicherheitsaspekte jeder dieser Anlageformen näher erläutert.

DICOM

DICOM (Digital Imaging and Communications in Medicine) ist sowohl ein Dateiformat als auch ein Netzwerkprotokoll für die Übertragung medizinischer Bilder wie MRT- und CT-Scans. Es wurde entwickelt, um radiologische Hardware mit Software zu verbinden und so die Bildanalyse zu erleichtern. DICOM ist seit über 30 Jahren ein Eckpfeiler der medizinischen Bildgebung, aber wie viele Protokolle aus der frühen Internet-Ära wurde es nicht mit Blick auf die Sicherheit entwickelt, und seine Komplexität macht es anfällig für Fehlkonfigurationen. Es sollte auf keinen Fall öffentlich über das Internet zugänglich sein.

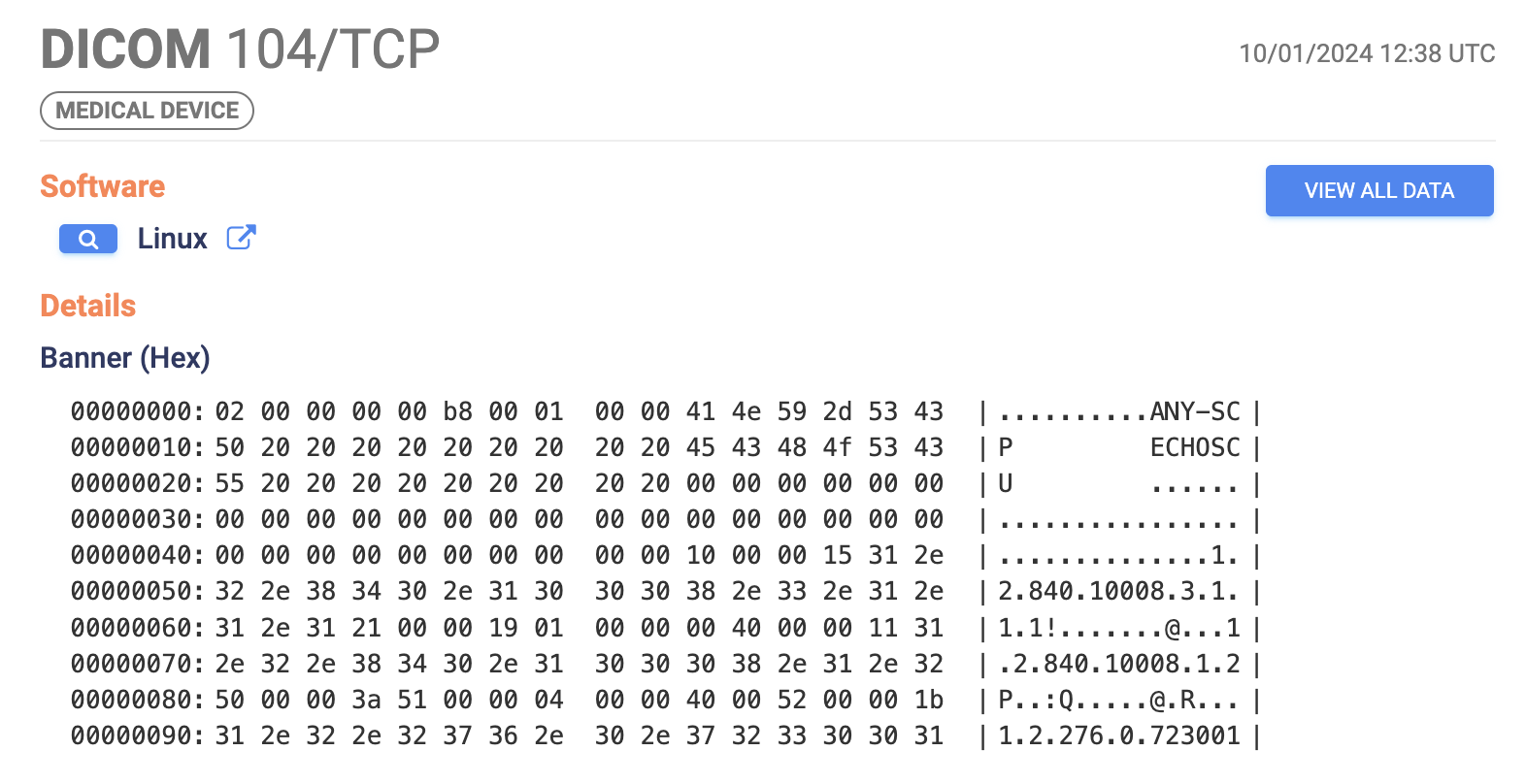

Wir haben 5.100 öffentlich zugängliche DICOM-Server identifiziert, nachdem wir Fehlalarme und Honeypots herausgefiltert haben. Dazu gehören Hosts, die verschiedene DICOM-fähige Webschnittstellen zur Bildbetrachtung über HTTP bereitstellen, sowie Hosts, die das DICOM-Protokoll selbst auf unterer Ebene über Layer 7 bereitstellen.

Wir haben die mit diesen DICOM-Enthüllungen verknüpften Domänennamen und Zertifikate analysiert und unser Bestes getan, um sie mit realen Organisationen in Verbindung zu bringen. Die meisten der von uns identifizierten exponierten Server scheinen mit unabhängigen Radiologie- und Pathologiedienstleistern sowie mit Bildgebungsabteilungen in größeren Krankenhausnetzwerken verbunden zu sein.

Beispiel Antwort von einem exponierten DICOM-Dienst

Dieser Grad der Gefährdung ist aufgrund der erheblichen Sicherheitsrisiken, die mit dem DICOM-Protokoll verbunden sind, alarmierend. Auch wenn wir uns hier auf die Gefährdung und nicht auf spezifische Schwachstellen konzentrieren, wurde die Bedeutung dieser Gefährdung in früheren Untersuchungen bereits mehrfach aufgezeigt.

A Studie aus dem Jahr 2023 der Aplite GmbH ergab, dass weniger als 1 % der fast 4.000 gescannten DICOM-Server über eine ordnungsgemäße Autorisierung verfügten, wodurch sie Angriffen ausgesetzt waren, die zu einem unbefugten Zugriff oder zur Manipulation sensibler Patientendaten durch Techniken wie Datenbankinjektion führen könnten, je nach den angebotenen Diensten. Obwohl Organisationen des Gesundheitswesens gemäß HIPAA verpflichtet sind, geschützte Gesundheitsinformationen (PHI) in diesen Dateien zu anonymisieren, wird dies nicht immer durchgesetzt.

Ein weiteres besonders gefährliches Problem mit DICOM wurde 2019 von Cylera Forscher, die herausfanden, dass Malware in die 128-Byte-Präambel einer DICOM-Datei eingebettet werden kann, ohne deren Lesbarkeit zu beeinträchtigen. Angesichts der Art dieser Dateien könnte diese Malware sogar versehentlich unter den HIPAA-Schutz fallen, was die Erkennung und Entfernung erschwert.

DICOM-Enthüllungen sind leider, kein neues Problemobwohl das Ausmaß der hier berichteten Gefährdung die meisten früheren Untersuchungen übersteigt. Warum gibt es diese Gefährdungen also immer noch?

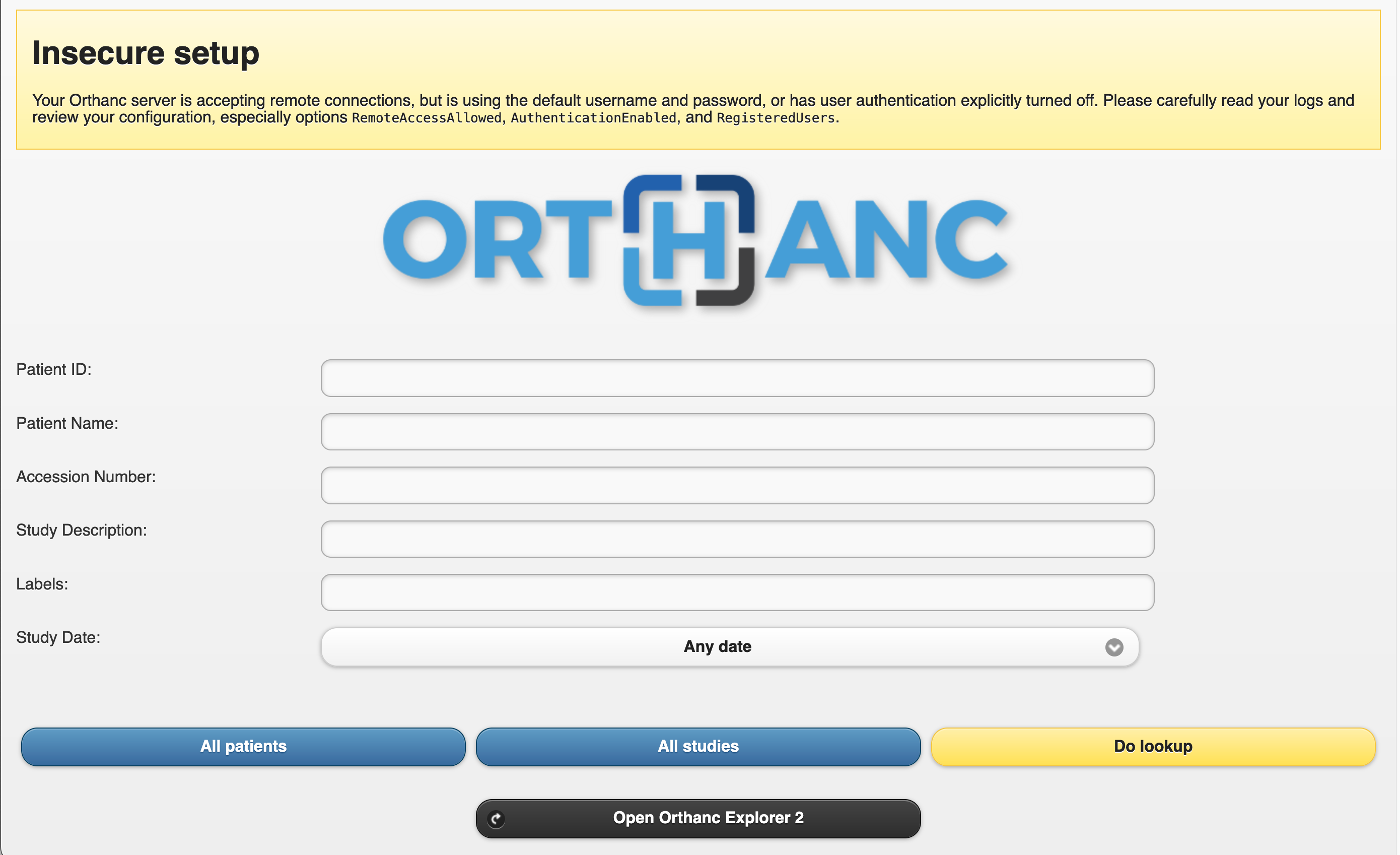

Das liegt wahrscheinlich daran, dass Radiologiepraxen und Forscher häufig Bilder mit externen Parteien außerhalb ihrer Netzwerke austauschen und prüfen müssen, was zu Konfigurationen führt, die der Zugänglichkeit Vorrang vor der Sicherheit geben. Dies führt häufig dazu, dass DICOM-Server und -Schnittstellen im öffentlichen Internet ohne angemessene Zugangskontrollen wie Firewalls oder VPNs bereitgestellt werden. Es ist bezeichnend, dass die beiden am häufigsten genutzten webbasierten DICOM-Schnittstellen, die wir beobachtet haben, Open-Source-Lösungen waren (OHIF-Viewer und Orthanc Explorer). Viele Organisationen verlassen sich wahrscheinlich auf leichtgewichtige Tools und richten ihre eigenen Konfigurationen ein.

Tabelle 1: Die am häufigsten genutzten DICOM-Web-Viewer-Schnittstellen

| Anmeldung |

Host-Zahl |

| OHIF DICOM-Betrachter |

902 |

| Orthanc Server Orthanc |

500 |

| NeoLogica RemotEye |

215 |

| XERO-Betrachter |

178 |

| Philips IntelliSite Digitale Pathologie |

82 |

| Schmetterlingsnetz-Ultraschall |

14 |

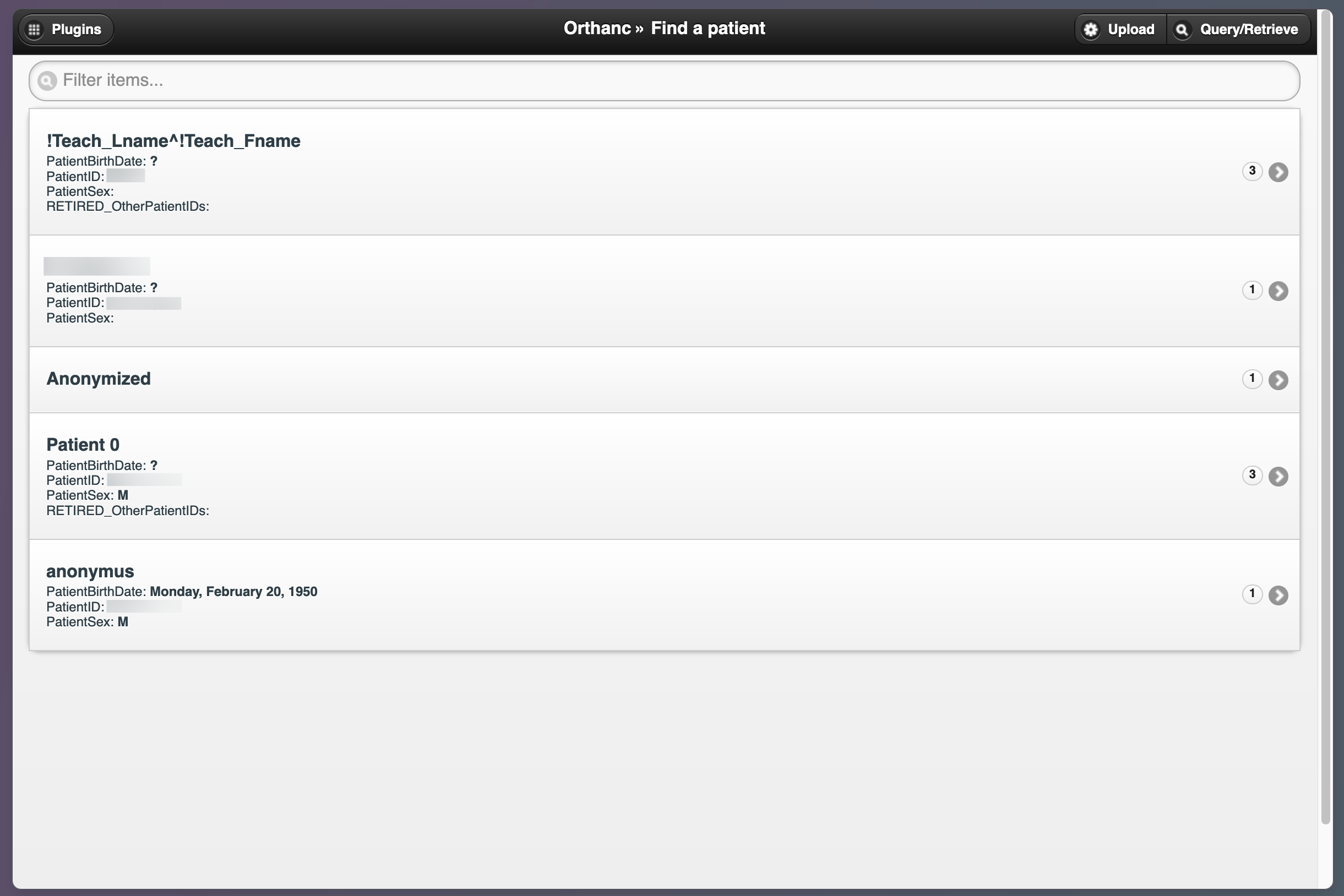

Leider waren viele dieser Orthanc-Server aus Sicht von Censyssehr unsicher konfiguriert. Die meisten erlaubten einen unauthentifizierten Fernzugriff direkt auf ihre medizinischen Bilddatenbanken. Zu diesem Zweck wurde bei mehreren dieser Schnittstellen oben ein auffälliges Banner mit detaillierten Informationen über die Sicherheitskonfiguration eingeblendet, einschließlich der Angabe, ob der Fernzugriff erlaubt und die Authentifizierung aktiviert war:

Offenes, nicht authentifiziertes Orthanc Explorer DICOM-Viewer-Webinterface mit einer unsicheren Konfiguration

Unauthentifizierter Orthanc Explorer DICOM-Viewer, der medizinische Bilddatenbanken hostet.

Von allen von uns analysierten Arten von Assets stellen DICOM-Engagements aufgrund der Schwachstellen des Protokolls und der sensiblen Natur der betroffenen Daten wohl das größte Sicherheitsrisiko dar. Außerdem sind sie im öffentlichen Internet mit einfachen Scanning-Tools relativ leicht zu entdecken - und das gilt umso mehr für ausgeklügelte Bedrohungsakteure. In Anbetracht dessen ist es äußerst besorgniserregend, dass sie den größten Teil der von uns beobachteten Gefährdungen ausmachen. Eine der obersten Prioritäten für diese Organisationen sollte es sein, sie vor dem öffentlichen Internetzugang zu schützen.

EMR/EHR-Systeme

Die zweitgrößte Kategorie ungeschützter medizinischer Daten, die wir fanden, waren Anmeldeseiten für elektronische Krankenakten (EMR) und elektronische Gesundheitsakten (EHR). Obwohl die Begriffe oft synonym verwendet werden, gibt es einen kleinen Unterschied: EMRs beziehen sich in der Regel auf digitale Versionen von Papierakten, die innerhalb einer einzelnen Arztpraxis verwendet werden, während EHRs umfassender sind und von verschiedenen Gesundheitsdienstleistern gemeinsam genutzt werden können. Trotz dieser Unterscheidung sind sie aus der Sicherheitsperspektive mit ähnlichen Risiken behaftet.

Sowohl EMR als auch EHR sind webbasierte Softwareanwendungen, die von Krankenhäusern häufig zur Speicherung sensibler Patientendaten wie Krankengeschichte, klinische Ergebnisse und Versicherungsdaten verwendet werden. Die Patienten nutzen diese Plattformen auch, um mit Gesundheitsdienstleistern zu kommunizieren, Termine zu vereinbaren und Zahlungen zu leisten. In den Vereinigten Staaten wurde im Rahmen des American Recovery and Reinvestment Act von 2009Bundesgesetze verabschiedet, die sowohl öffentliche als auch private Gesundheitsdienstleister verpflichten, bis Januar 2014 elektronische Krankenakten einzuführen, um ihre Medicare- und Medicaid-Kostenerstattung aufrechtzuerhalten. Infolgedessen hat die Verwendung digitalisierter Aufzeichnungssysteme stark zugenommen - nicht nur in den USA, sondern weltweit.

Wir haben 4.031 Instanzen von öffentlich zugänglichen EMR- und EHR-Systemen beobachtet, insbesondere Login-Schnittstellen über HTTP. Die EMR-Lösung von Epic war die am häufigsten verwendete Plattform, gefolgt von anderen wie dem Open-Source-System OpenMRS und HospitalRun, die beide entwickelt wurden, um die Einführung von EMR in Entwicklungsländern zu fördern. Im Gegensatz zu DICOM-Servern, die niemals öffentlich zugänglich sein sollten, sind EMR und EHR so konzipiert, dass sie den Patienten online zur Verfügung stehen. Warum werden sie also zusammen mit DICOM in diese Studie aufgenommen?

EMRs und EHRs gehören zu den am häufigsten angegriffenen Objekte Bei Datenschutzverletzungen im Gesundheitswesen gehören EMRs und Patientenakten zu den am häufigsten angegriffenen Objekten, da sie eine große Menge geschützter Gesundheitsinformationen speichern, darunter Sozialversicherungsnummern, biometrische Daten, Kontaktinformationen und medizinische Bilder - wertvolle Daten für böswillige Akteure, die im Dark Web Profit machen wollen.

Tabelle 2: Am häufigsten verwendete EMR/EHR-Plattformen

| Anmeldung |

Host-Zahl |

| Epic EMR |

3678 |

| MyHealthcare OPD EMR |

106 |

| OpenMRS |

81 |

| zHealth EHR |

59 |

| Glenwood Systeme Glace EMR |

27 |

| HospitalRun EHR |

4 |

Auch diese Anmeldeschnittstellen sind für den öffentlichen Zugang konzipiert; da sie jedoch den Zugang zu entfernten Servern mit wertvollen Daten kontrollieren, können sie durch Sicherheitsschwächen oder Fehlkonfigurationen anfällig für Angriffe wie Brute-Force-Versuche oder den Diebstahl von Anmeldedaten werden. Leider hängt das Ausmaß dieser Sicherheitsmaßnahmen oft vom Softwarehersteller ab. Viele EMR- und EHR-Produkte implementieren keine Multi-Faktor-Authentifizierung oder VPN-Tunneling als Standardfunktionen, so dass die Benutzer ihre eigenen Sicherheitsvorkehrungen treffen müssen. Positiv zu vermerken ist, dass Epic unterstützt zwar MFA für seine EMR-Lösung; es ist jedoch noch ein weiter Weg, bis dies zum Standard unter den EMR-Softwareanbietern wird.

Offenes zHealth EHR-Anmeldeportal

Um EMR- und EHR-Daten zu sichern, empfiehlt das US-Ministerium für Gesundheit und Humandienste (HHS) empfohlen die Verbindung zu Plattformen über ein VPN mit MFA für Anwendungen, die mit dem Internet verbunden sind, insbesondere solche, die RDP-Dienste (Remote Desktop Protocol) und andere Fernzugriffstools nutzen. Es wird auch dringend empfohlen, Ihre EMR/EHR-Tools auf blinde Flecken bei der Datenverschlüsselung zu überprüfen, während die Daten zwischen dem Netzwerk Ihrer Organisation und externen Cloud-Anwendungen ausgetauscht werden. Diese Maßnahmen bieten einen zusätzlichen Schutz vor unbefugtem Zugriff. Censys hat diese Geräte nicht auf das Vorhandensein von MFA oder anderen Kontrollen geprüft.

PACS

PACS (Picture Archiving and Communication System) ist eine Technologie zur Speicherung, Verwaltung und zum Zugriff auf medizinische Bilder, die in der Regel im DICOM-Format vorliegen. PACS und DICOM sind eng miteinander verbunden, da PACS für die Übertragung und Speicherung dieser Bilder auf das DICOM-Protokoll angewiesen ist.

In einer typischen Einrichtung erzeugen medizinische Bildgebungsgeräte wie MRT- oder CT-Scanner Bilder im DICOM-Format, die dann an einen PACS-Server übertragen werden. Der PACS-Server speichert diese Bilder und ermöglicht den Zugriff auf sie und ihre Betrachtung durch DICOM-kompatible Software.

Wir haben 2.530 PACS-Server-Anmeldeportale im öffentlichen Internet beobachtet - die beliebtesten davon waren die IntelePACS-Lösung von Intelerad und das Exa PACS von Konica Minolta.

Tabelle 3: Die am häufigsten verwendeten PACS-Schnittstellen

| Anmeldung |

Host-Zahl |

| Intelerad IntelePACS |

625 |

| Konica Minolta Exa PACS |

503 |

| IMAGE Informationssysteme iQ-WEB |

209 |

| MedizinExpo ECS Bildgebung |

141 |

| Lifetrack PACS |

115 |

| ResolutionMD PACS |

71 |

| OptosAdvance Bildverwaltung |

68 |

| sepStream PACS |

49 |

| Santesoft Sante PACS-Server |

31 |

| Softneta MedDream PACS |

29 |

Beispiel einer PACS-Anmeldeseite mit Eigentumsangaben (geschwärzt)

Ähnlich wie bei DICOM-Enthüllungen sind PACS-Enthüllungen wahrscheinlich darauf zurückzuführen, dass Unternehmen der Zugänglichkeit Vorrang vor der Sicherheit einräumen - oder sich möglicherweise nicht einmal bewusst sind, dass eine Anlage gefährdet ist. Jede Sicherheitslücke in einem einzigen Login-Gateway könnte ausreichen, damit ein Bedrohungsakteur unbefugten Zugriff erhält und möglicherweise eine verbundene Datenbank mit sensiblen Daten kompromittiert.

In Anbetracht der zunehmenden Angriffe auf vertrauliche Daten und der erheblichen finanziellen und behördlichen Kosten eines Verstoßes gibt es einfach keinen guten Grund, diese Server nicht hinter verwalteten Firewalls oder VPNs zu sichern.

Systeme zur Datenintegration

Organisationen des Gesundheitswesens müssen den Fluss großer Datenmengen zwischen Datenbanken, EHRs, Maschinen, Hardware und den verschiedenen Interaktionen zwischen Ärzten und Patienten verwalten. Datenintegrationssysteme wurden entwickelt, um diesen Prozess zu rationalisieren und einen reibungsloseren Datenaustausch zu ermöglichen und gleichzeitig die Kompatibilität mit einer Reihe von Datenstandards zu gewährleisten.

Alle von uns identifizierten Datenintegrationssysteme betrafen NextGen Healthcare's Mirth Connect von NextGen Healthcare, einer beliebten Datenintegrationsplattform, die sich selbst als "das Schweizer Armeemesser der Integration im Gesundheitswesen" bezeichnet. Ungefähr 18 % aller von uns identifizierten Angriffe - 2.520 Hosts - betrafen Mirth Connect-Anmeldeseiten (ohne Honeypots).

Im Mai gab die CISA eine Warnung über die aktive Ausnutzung einer ein Jahr alten Sicherheitslücke (CVE-2023-43208) in Mirth Connectdie es nicht autorisierten Angreifern ermöglichte, Login-Gateways zu kompromittieren und auf sensible Gesundheitsdaten zuzugreifen.

Beispiel für die offene Mirth Connect Administrator-Schnittstelle

Im ersten Quartal 2024 meldete Microsoft berichtet dass Ransomware-Akteure von Nationalstaaten und Cyberkriminellen Schwachstellen in Mirth Connect (CVE-2023-37679, CVE-2023-43208) und andere Schwachstellen als gemeinsame Einstiegspunkte in Netzwerke ausnutzen. Der Anbieter des Tools selbst, NextGen Healthcare,

Vorfälle wie dieser verdeutlichen, wie wichtig Maßnahmen wie MFA für die Sicherung von Login-Gateways sind - insbesondere, wenn sie sensible Gesundheitsdaten schützen. Wie EMR/EHR-Portale ist auch Mirth Connect für den Web-Zugriff konzipiert, sollte aber keinen uneingeschränkten Fernzugriff erlauben. Auch wenn sie nicht direkt anfällig sind für Auch wenn Mirth Connect nicht direkt für diese bekannten Schwachstellen anfällig ist, können Angreifer Sicherheitslücken in der Gateway-Konfiguration, wie z. B. Standard-Zugangsdaten oder Authentifizierungsfehler, ausnutzen, um sich unbefugten Zugang zu verschaffen.

Geografische und Netzwerkverteilung

Fast die Hälfte dieser Gefährdungen (6.884 Hosts) entfällt auf die USA, weitere 10,5 % auf Indien. Dies ist wahrscheinlich auf die große, dezentralisierte Natur des US-Gesundheitssystems und auf die Durchsetzung von Bundesverordnungen für US-Arztpraxen zur Verwendung von elektronischen Krankenakten zurückzuführen.

Das Vereinigte Königreich, das rund 200 öffentlich verfügbare Gesundheitstechnologien anbietet, ist in den Top 10 nicht vertreten. Diese geringere Präsenz könnte auf den stärker zentralisierten Charakter der britischen Gesundheitsinfrastruktur zurückzuführen sein, in der die Dienste unter weniger Organisationen zusammengefasst sind. Auch die strengeren Datenschutzbestimmungen könnten ein Faktor sein, der dazu führt, dass weniger öffentlich zugängliche Systeme vorhanden sind als in der dezentralisierten Landschaft in den USA.

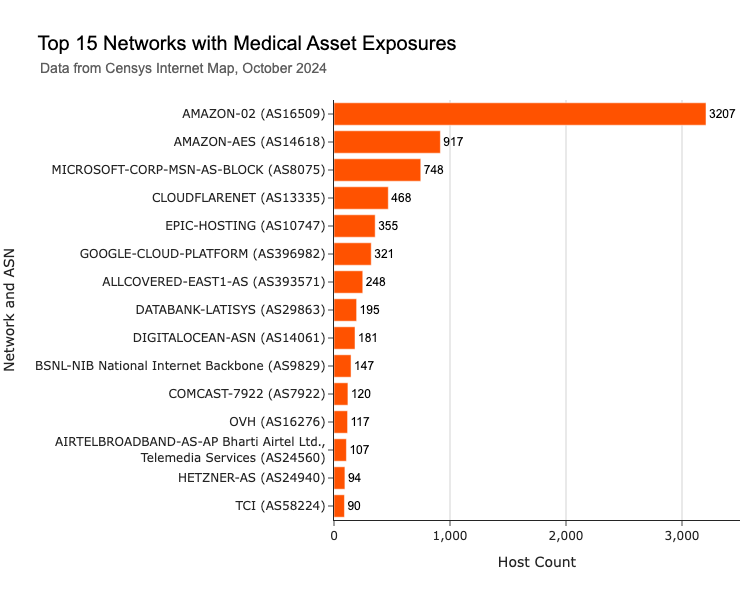

Interessant ist, dass viele dieser Systeme zwar auf großen Cloud-Plattformen wie AWS, Microsoft Azure, Cloudflare und Google Cloud gehostet werden, wir aber auch eine Reihe von proprietären Netzwerken im Gesundheitswesen wie den Epic-Hosting-Service von Epic (AS10747) und die verwaltete All Covered-Infrastruktur von Konica Minolta (AS393571) sehen.

Ein weiteres interessantes Detail ist das Vorhandensein exponierter Gesundheitssysteme bei verschiedenen Privatkunden- und Verbraucher-ISPs. Bemerkenswerte Beispiele sind Bharat Sanchar Nigam Limited (AS9829) in Indien, Comcast (AS7922) in den USA und Airtel (AS24560) in Indien sowie die Telecommunication Company of Iran (AS58224). Es ist möglich, dass diese zu kleinen bis mittelgroßen Organisationen wie Privatpraxen und kleineren spezialisierten Kliniken gehören. Die Verwendung von privaten Internetanbietern für das Hosting kritischer Infrastrukturen anstelle von sichereren Unternehmens- oder Cloud-Netzwerken wirft Fragen über das Sicherheitsniveau und die IT-Infrastruktur in diesen Einrichtungen auf. Kleinere Organisationen können anfälliger für Angriffe sein, da sie oft weniger gut auf die Abwehr ausgefeilter Methoden vorbereitet sind.

Aufklärungsarbeit und verantwortungsvolle Offenlegung

Censyshat es sich zur Aufgabe gemacht, das Internet zu einem sichereren Ort für alle zu machen. Dieses Ziel treibt unser Engagement für eine verantwortungsvolle Offenlegung an, wenn wir gefährdete Systeme identifizieren - insbesondere solche im Bereich der kritischen Infrastruktur. Im Rahmen dieser Untersuchung haben wir alle Anstrengungen unternommen, um jedes Gerät oder Web-Asset den entsprechenden Organisationen zuzuordnen und Benachrichtigungen über die Gefährdung an deren Sicherheitskontakte weiterzuleiten. Indem wir diesen Organisationen Einblick in ihre externe Angriffsfläche gewähren, wollen wir ihnen helfen, ihre Sicherheitslage und Widerstandsfähigkeit gegen bösartige Angriffe zu verbessern. Unsere Scan-Perspektive bietet ein wertvolles Expositionsinventar, das Unternehmen nutzen können, um potenzielle Risiken besser zu verstehen und zu priorisieren.

Vorschläge zur Stärkung von Gesundheitsnetzwerken

Organisationen des Gesundheitswesens und politische Entscheidungsträger können mehrere wichtige Schritte unternehmen, um Gesundheitsnetzwerke zu stärken und das Management externer Risiken zu verbessern. Erstens ist die Implementierung robuster Zugangskontrollen, wie z. B. die Multi-Faktor-Authentifizierung, von kaum zu überschätzender Bedeutung. Dies ist ein Muss für die Sicherung sensibler Systeme wie EMR/EHR-Plattformen, die über das Internet zugänglich sein müssen. Darüber hinaus kann der Einsatz von Schutzbarrieren wie Firewalls, die den böswilligen Datenverkehr zu kritischen Systemen einschränken, das Risiko eines unbefugten Zugriffs erheblich verringern. Dies gilt insbesondere für "risikoreiche" Ports, über die Fernzugriffstools (SSH, RDP usw.) zugänglich sind, die häufig Ziel von Angreifern sind. Und schließlich kann die kontinuierliche Überwachung der externen Angriffsfläche mit Tools wie automatisierten Scan-Plattformen Unternehmen dabei helfen, potenzielle Schwachstellen schnell zu erkennen und zu beheben, bevor sie ausgenutzt werden können.

Referenzen