Les violations de données dans le secteur de la santé sont en hausseLes violations de données dans le secteur de la santé sont en augmentation, et elles ont toujours été les plus coûteuses de l'histoire de l'humanité. le plus coûteux le plus coûteux de tous les secteurs d'activité au cours des 13 dernières années. Dans ce secteur, les perturbations causées par une violation vont au-delà des pertes financières - elles peuvent affecter directement les soins aux patients et la santé humaine.

Censys a étudié l'exposition de divers dispositifs de soins de santé et de plates-formes de données en ligne qui sont en interface avec des données médicales sensibles et qui, dans certains cas, permettent un accès non authentifié à ces données, notamment DICOM, PACS et diverses plates-formes d'archivage électronique et d'échange de données.

Résumé :

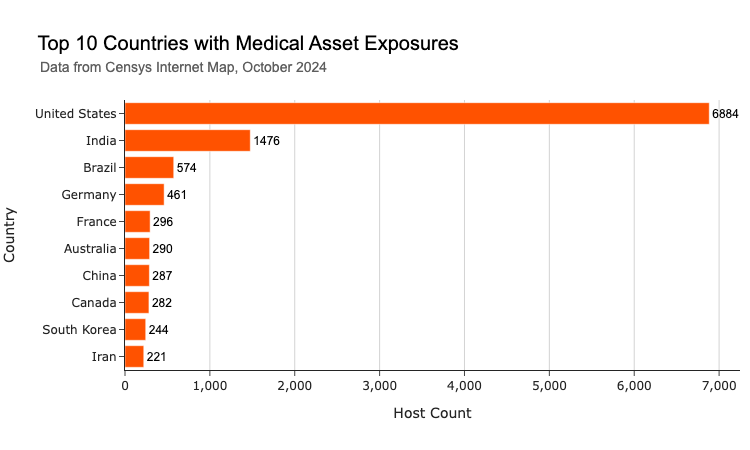

- Censys découvert 14,004 adresses IP uniques exposant des dispositifs de soins de santé et des systèmes de données connectés à des informations médicales potentiellement sensibles sur l'internet public. Ces expositions augmentent considérablement le risque d'accès non autorisé et d'exploitation. Ce chiffre reflète probablement la limite inférieure du risque total, car il est possible que de nombreux autres appareils soient exposés sans être visibles publiquement.

- Presque 50% Près de 50 % des hôtes exposés (6 884) se trouvent aux États-Unissuivis par 10,5 % (1 476) en Inde. Cela s'explique probablement par le fait que ces deux pays disposent d'infrastructures de soins de santé importantes et complexes qui desservent de vastes populations et dans lesquelles les organisations doivent traiter de grandes quantités de données sensibles. En comparaison, nous n'avons détecté que 200 hôtes accessibles au public au Royaume-Uni, ce qui s'explique peut-être par le fait que l'infrastructure des soins de santé y est plus centralisée.

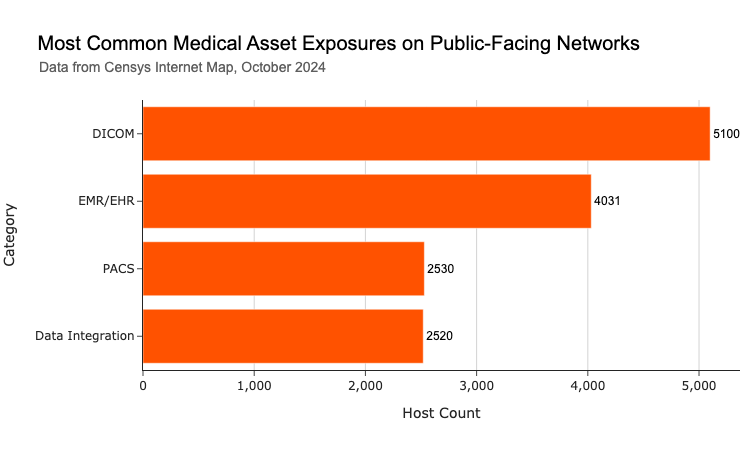

- Ouvrir DICOM et les interfaces web compatibles DICOM destinées à l'échange et à la visualisation d'images médicales représentent 36% des expositions, avec 5 100 hôtes exposant publiquement ces systèmes. Cette situation est préoccupante car DICOM est un protocole ancien qui présente plusieurs faiblesses connues en matière de sécurité.

- LES SYSTÈMES DME/DSE les systèmes de stockage et de gestion des dossiers médicaux électroniques représentent le deuxième type d'exposition avec 28% avec 4 031 interfaces accessibles au public. L'exposition des interfaces de connexion à ces systèmes met potentiellement en danger de vastes quantités de données personnelles sensibles sur la santé, y compris les antécédents médicaux et les numéros de sécurité sociale.

- Les organismes de santé doivent donner la priorité à la sécurisation de leurs actifs exposés à Internet qui traitent des données sensibles sur les patients, en particulier les systèmes DICOM et EMR/EHR. Il s'agit notamment de renforcer les contrôles d'accès, d'appliquer l'authentification multifactorielle et de garantir des configurations appropriées dans les environnements en nuage et sur site afin de protéger les données médicales sensibles.

Introduction

En février 2024, Change Healthcare - l'une des plus grandes entreprises de traitement des paiements de santé au monde - a été paralysée par une cyberattaque de la bande de ransomware ALPHV/BlackCat. Les pirates ont affirmé avoir volé 6 To de données sensibles, notamment les numéros de sécurité sociale et les dossiers médicaux des patients, et ont exigé une rançon de 22 millions de dollars pour empêcher leur diffusion sur le dark web. Bien que l'entreprise ait payé la rançon, les données se sont retrouvées sur le dark web. La violation a provoqué d'énormes perturbations dans le système de santé américain, entraînant des retards considérables dans les soins aux patients et les remboursements, et laissant de nombreux petits cabinets ruraux en difficulté financière pendant des mois, le temps que les systèmes soient rétablis.

Le secteur des soins de santé et de la santé publique est la principale cible des attaques par ransomware, selon le FBI's 2023 Internet Crime Report. Il n'est pas difficile de comprendre pourquoi. Les organismes de santé gèrent des informations très sensibles sur les patients, et la nature critique de leurs opérations signifie que les interruptions peuvent mettre des vies en danger. Les hôpitaux sont souvent contraints de payer des sommes extrêmement importantes pour restaurer les systèmes critiques et empêcher les fuites de données protégées par la loi HIPAA. Ces incidents peuvent gravement perturber les opérations de soins de santé, entraîner des poursuites judiciaires coûteuses et, dans les cas extrêmes, menacer la vie des patients.

La cyberattaque de Change Healthcare est l'un des incidents les plus importants et les plus lourds de conséquences jamais survenus dans le système de santé américain. Pourtant, les faiblesses exploitées lors de l'attaque étaient tristement communes : les attaquants ont utilisé des informations d'identification volées pour accéder à un service d'accès à distance exposé qui ne disposait pas d'une authentification multifactorielle (MFA).

Bien que les vecteurs d'attaque des violations de données varient, une faiblesse récurrente qui rend les violations plus probables est l'exposition des appareils à l'Internet public lorsque cela n'est pas nécessaire - en particulier ceux qui protègent des données de santé sensibles. Les systèmes tels que les appareils d'imagerie médicale et les dossiers médicaux électroniques, lorsqu'ils sont exposés en ligne sans mesures de protection telles que des pare-feu ou des VPN, deviennent des cibles beaucoup plus faciles pour les attaquants. Des failles de sécurité élémentaires, telles que des identifiants faibles, des connexions non cryptées ou des autorisations mal configurées, peuvent facilement conduire à un accès non autorisé et à l'exploitation des données.

Le manque de ressources de nombreux services informatiques hospitaliers ne fait qu'aggraver la situation. Les équipes informatiques du secteur de la santé sont souvent à bout de souffle, ce qui rend difficile la gestion efficace de la surface d'attaque externe de leur organisation. Cette situation est particulièrement difficile pour les grandes organisations qui disposent de plusieurs sites et succursales.

Cette surface d'attaque ne se limite pas aux dispositifs médicaux, mais cette catégorie de dispositifs en particulier n'est souvent pas conçue en tenant compte de la sécurité, alors qu'elle est en contact avec des données très sensibles concernant les patients. L'exposition des dispositifs médicaux et des systèmes de données de soins de santé peut entraîner la compromission des données des patients, l'interruption des services médicaux, voire des menaces directes pour la sécurité des patients.

Ce blog a pour but de faire la lumière sur l'état actuel des risques liés aux dispositifs médicaux connectés à Internet et aux systèmes de données de santé. Nous nous appuyons sur la perspective de balayage global de l'internet de Censyspour analyser ces expositions par produit spécifique, fournisseur, géographie, présence sur le réseau, et les implications de sécurité de chacun d'entre eux. Les résultats présentés ici sont essentiels pour que les prestataires de soins de santé, les fournisseurs d'appareils et, en particulier, les décideurs en matière de cybersécurité comprennent les risques potentiels associés à ces systèmes exposés. En identifiant et en quantifiant ces risques, nous pouvons mieux informer les stratégies de cybersécurité et les efforts d'atténuation des risques dans l'ensemble du secteur des soins de santé.

Il est important de noter que notre recherche se concentre sur les expositions plutôt que sur les vulnérabilités. Bien qu'un dispositif exposé ne soit pas intrinsèquement vulnérable, sa présence sur l'internet public augmente la surface d'attaque de toutes les données médicales sensibles avec lesquelles il est interfacé et accroît le potentiel d'exploitation.

Résultats :

Censys a identifié 14 004 adresses IP qui exposent publiquement sur l'internet des appareils et des applications liés aux soins de santé. Nos efforts se sont concentrés sur l'identification des interfaces et des services accessibles au public du point de vue de la surface d'attaque externe, de sorte que ce chiffre ne représente probablement qu'une partie de l'état d'exposition total, étant donné que de nombreux autres systèmes sont probablement exposés sans être ouvertement accessibles.

Si l'on décompose les types d'actifs exposés, les serveurs DICOM constituent le groupe le plus important, représentant 36% de toutes les expositions. Ils sont principalement utilisés pour traiter les images médicales et permettent souvent l'accès à leurs bases de données d'images connectées sans authentification, ce qui rend leur exposition très préoccupante. Les systèmes EMR/EHR viennent ensuite, représentant 28 % des dispositifs exposés. Parmi les autres systèmes découverts figurent les serveurs d'imagerie PACS et les plateformes d'intégration de données médicales telles que Mirth Connect de NextGen Healthcare.

Nous examinons ci-dessous les implications de chacun de ces types d'actifs en matière de sécurité.

DICOM

DICOM, ou "Digital Imaging and Communications in Medicine", est à la fois un format de fichier et un protocole de réseau utilisé pour transmettre des images médicales telles que des IRM et des tomodensitogrammes. Il a été conçu pour relier le matériel de radiologie aux logiciels afin de faciliter l'analyse des images. DICOM est une pierre angulaire de l'imagerie médicale depuis plus de 30 ans, mais comme de nombreux protocoles datant du début de l'ère Internet, il n'a pas été conçu dans un souci de sécurité et sa complexité le rend sujet à des configurations erronées. Il ne devrait absolument pas être accessible au public sur l'internet.

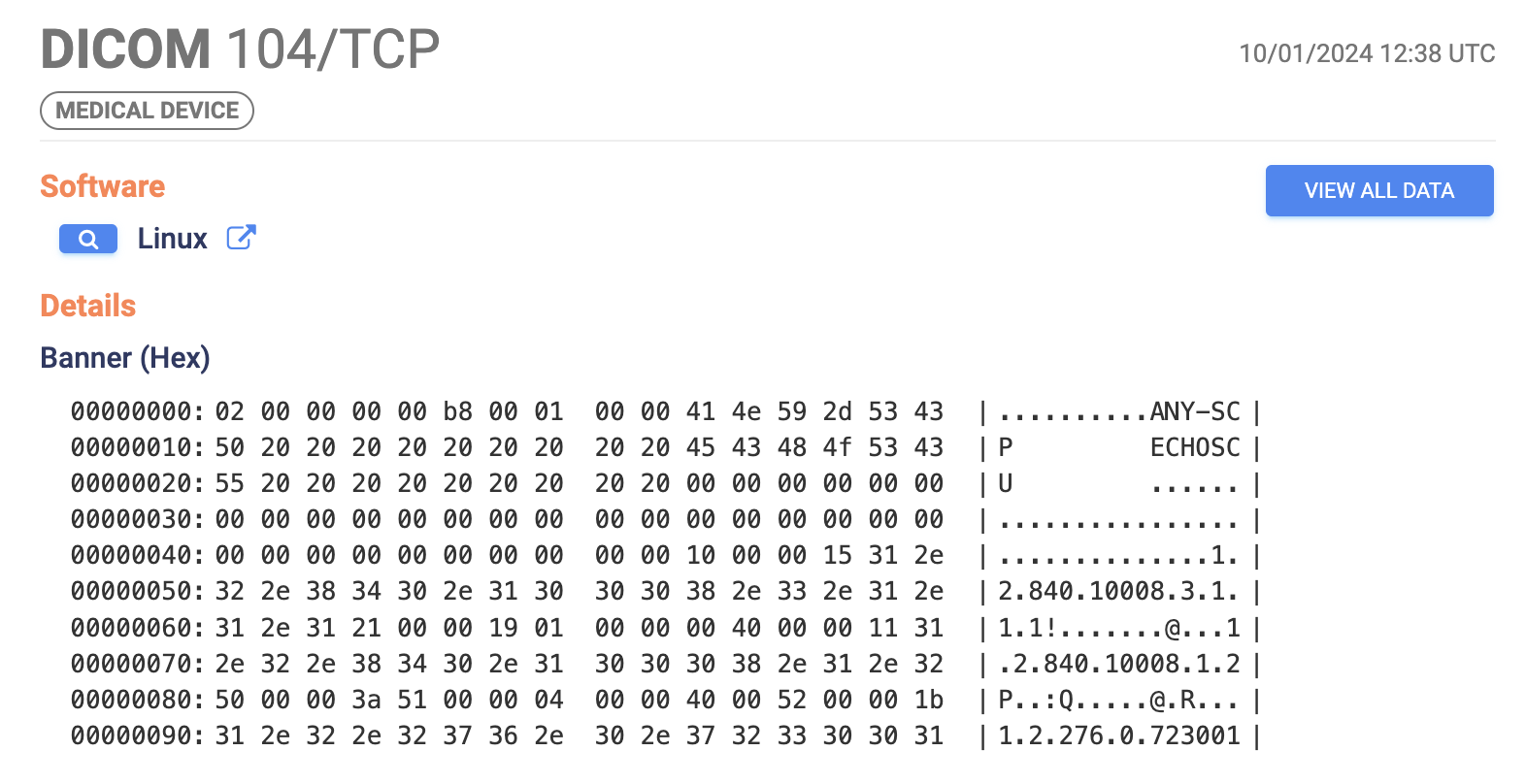

Nous avons identifié 5 100 serveurs DICOM publiquement exposés, après avoir éliminé les faux positifs et les pots de miel. Il s'agit d'hôtes exposant diverses interfaces web de visualisation d'images DICOM via HTTP, ainsi que d'hôtes exposant le protocole DICOM de niveau inférieur lui-même via la couche 7.

Nous avons analysé les noms de domaine et les certificats liés à ces expositions DICOM et nous avons fait de notre mieux pour les associer à des organisations réelles. La plupart des serveurs exposés que nous avons identifiés semblent être liés à des fournisseurs de services de radiologie et de pathologie indépendants, ainsi qu'à des services d'imagerie au sein de réseaux hospitaliers plus importants.

Exemple de réponse d'un service DICOM exposé

Ce niveau d'exposition est alarmant en raison des risques de sécurité importants associés au protocole DICOM. Bien que nous nous concentrions ici sur les expositions plutôt que sur les vulnérabilités spécifiques, l'importance de ces expositions a été illustrée à de nombreuses reprises dans des recherches antérieures.

A étude de 2023 réalisée par Aplite GmbH a révélé que moins de 1 % des quelque 4 000 serveurs DICOM analysés disposaient d'une autorisation appropriée, ce qui les exposait à des attaques pouvant conduire à un accès non autorisé ou à une altération des données sensibles des patients par des techniques telles que l'injection de base de données, en fonction des services exposés. Bien que les organismes de santé soient tenus d'anonymiser les informations de santé protégées (PHI) contenues dans ces fichiers en vertu de la loi HIPAA, cette obligation n'est pas toujours respectée.

Un autre problème particulièrement dangereux lié à DICOM a été mis en évidence en 2019 par Cylera qui ont découvert que des logiciels malveillants pouvaient être intégrés dans le préambule de 128 octets d'un fichier DICOM sans en affecter la lisibilité. Compte tenu de la nature de ces fichiers, ce logiciel malveillant pourrait même tomber par inadvertance sous la protection de l'HIPAA, ce qui rendrait la détection et la suppression plus compliquées.

Les expositions DICOM ne sont malheureusement pas un problème nouveau, n'est pas un problème nouveaubien que l'ampleur de l'exposition rapportée ici dépasse la plupart des recherches antérieures. Alors pourquoi ces expositions persistent-elles ?

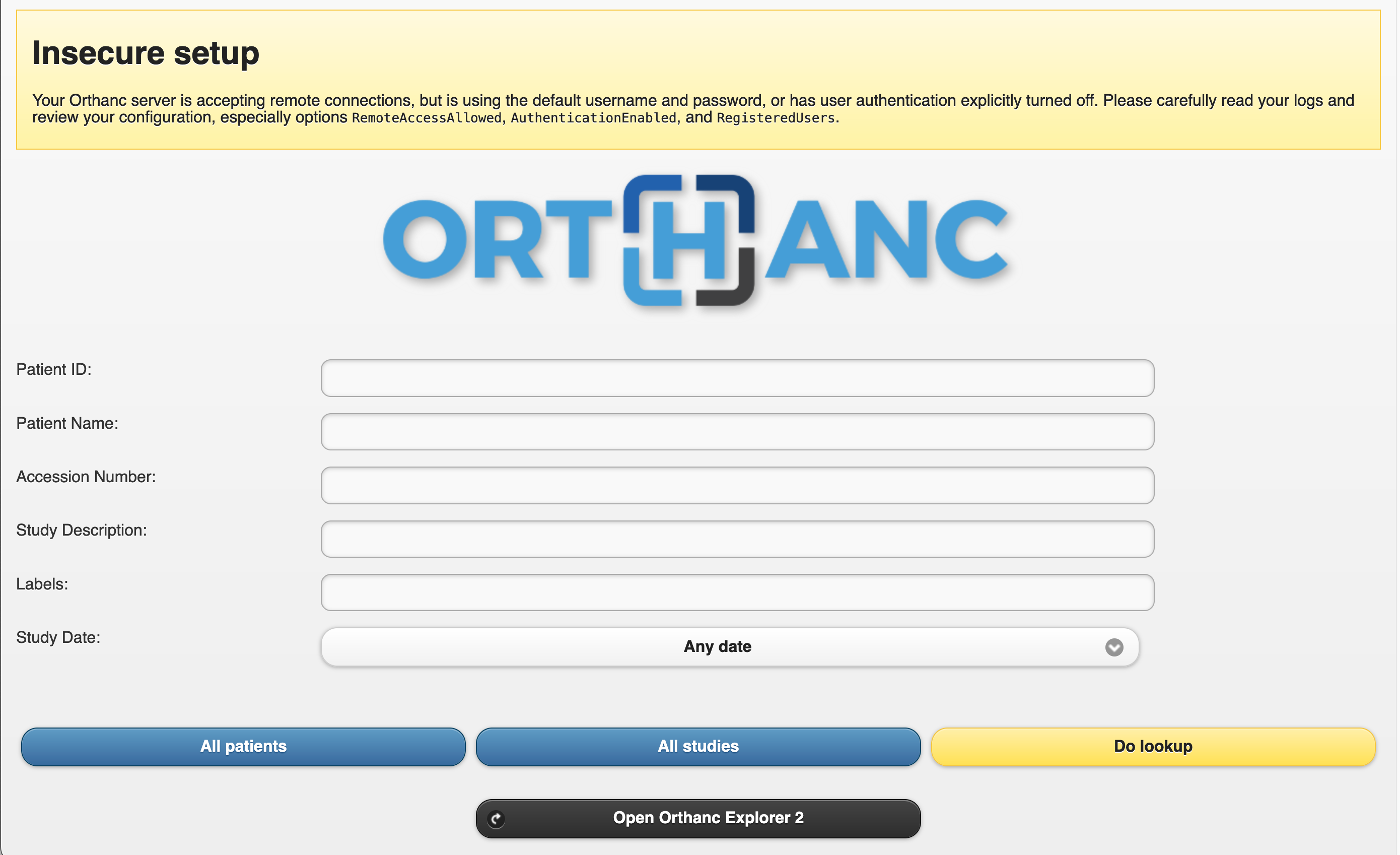

C'est probablement parce que les cabinets de radiologie et les chercheurs ont souvent besoin de partager et d'examiner des images avec des parties externes en dehors de leurs réseaux, ce qui conduit à des configurations qui donnent la priorité à l'accessibilité plutôt qu'à la sécurité. Cela se traduit souvent par le déploiement de serveurs et d'interfaces DICOM sur l'internet public sans contrôle d'accès approprié comme les pare-feux ou les VPN. Il est révélateur que les deux interfaces web DICOM les plus couramment exposées que nous avons observées soient des solutions open source (OHIF Viewer et Orthanc Explorer). Il est probable que de nombreuses organisations s'appuient sur des outils légers et mettent en place leurs propres configurations.

Tableau 1: Interfaces de visualisation web DICOM les plus couramment exposées

| Application |

Nombre d'hôtes |

| OHIF DICOM Viewer |

902 |

| Serveur Orthanc Orthanc |

500 |

| NeoLogica RemotEye |

215 |

| Visionneuse XERO |

178 |

| Pathologie numérique Philips IntelliSite |

82 |

| Butterfly Network Ultrasound |

14 |

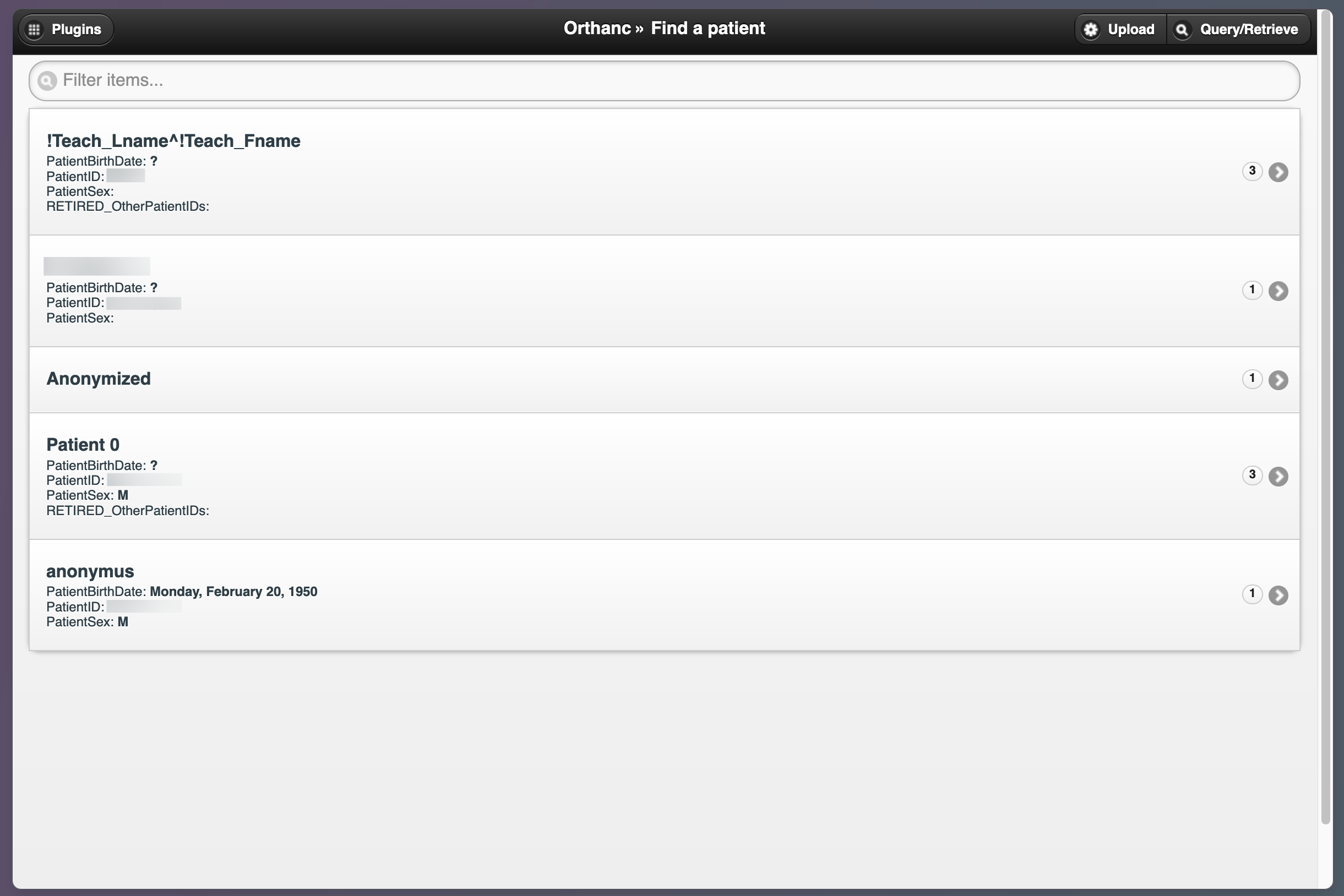

Malheureusement, bon nombre de ces serveurs Orthanc présentaient des configurations très peu sécurisées du point de vue de l'analyse de Censys, la plupart autorisant un accès à distance non authentifié directement à leurs bases de données d'imagerie médicale. À cet effet, plusieurs de ces interfaces comportaient une bannière proéminente en haut de page avec des informations détaillées sur leurs configurations de sécurité, notamment si l'accès à distance était autorisé et si l'authentification était activée :

Interface web du visualisateur DICOM Orthanc Explorer exposée et non authentifiée avec une configuration non sécurisée

Exposition de la visionneuse DICOM Orthanc Explorer non authentifiée hébergeant des fichiers de base de données d'imagerie médicale.

De tous les types d'actifs que nous avons analysés, les expositions au DICOM représentent sans doute le plus grand risque de sécurité en raison des vulnérabilités du protocole et de la nature sensible des données concernées. Elles sont également relativement faciles à découvrir sur l'internet public avec de simples outils de balayage, ce qui est encore plus vrai pour les acteurs de menaces sophistiquées. Dans ces conditions, il est extrêmement préoccupant de constater qu'ils représentent la plus grande partie des expositions que nous avons observées. Une priorité absolue pour ces organisations devrait être de les protéger de l'accès à l'internet public.

Systèmes DME/DSE

Les pages de connexion des dossiers médicaux électroniques (DME) et des dossiers médicaux électroniques (DSE) constituent la deuxième catégorie la plus importante d'actifs médicaux exposés que nous avons trouvée. Bien que ces termes soient souvent utilisés de manière interchangeable, il existe une légère différence : Les DME font généralement référence aux versions numériques des dossiers papier utilisés dans un seul cabinet médical, tandis que les DSE sont plus complets et peuvent être partagés entre différents prestataires de soins de santé. Malgré cette distinction, du point de vue de la sécurité, ils présentent des risques similaires.

Les DME et les DSE sont des applications logicielles basées sur le web, couramment utilisées par les hôpitaux pour stocker des informations sensibles sur les patients, telles que les antécédents médicaux, les résultats cliniques et les données relatives à l'assurance. Les patients utilisent également ces plateformes pour communiquer avec les prestataires de soins de santé, prendre des rendez-vous et effectuer des paiements. Aux États-Unis, en vertu de la American Recovery and Reinvestment Act de 2009des mandats fédéraux ont été adoptés pour obliger les prestataires de soins de santé publics et privés à adopter des dossiers médicaux électroniques d'ici janvier 2014 afin de maintenir leurs niveaux de remboursement Medicare et Medicaid. En conséquence, l'utilisation de systèmes de dossiers numérisés a explosé, non seulement aux États-Unis, mais dans le monde entier.

Nous avons observé 4 031 cas de systèmes de DME et de DSE accessibles au public, en particulier des interfaces de connexion par HTTP. La solution DME d'Epic était la plateforme la plus courante, suivie par d'autres comme le système à source ouverte OpenMRS et HospitalRun, tous deux conçus pour favoriser l'adoption du DME dans les pays en développement. Contrairement aux serveurs DICOM, qui ne devraient jamais être accessibles au public, les DME et les DSE sont conçus pour être disponibles en ligne et accessibles aux patients. Pourquoi donc les inclure dans cette étude au même titre que DICOM ?

Les DME et les DSE sont parmi les actifs les plus actifs les plus fréquemment ciblés dans les violations de données de santé en raison de la grande quantité d'informations de santé protégées qu'ils stockent, y compris les numéros de sécurité sociale, les données biométriques, les informations de contact et les images médicales - des données précieuses pour les acteurs malveillants qui cherchent à faire du profit sur le dark web.

Tableau 2 : plates-formes DME/DSE les plus couramment exposées

| Application |

Nombre d'hôtes |

| DME Epic |

3678 |

| MyHealthcare OPD EMR |

106 |

| OpenMRS |

81 |

| zHealth EHR |

59 |

| Glenwood Systems Glace EMR |

27 |

| HospitalRun EHR |

4 |

Là encore, ces interfaces de connexion sont conçues pour un accès public ; cependant, comme elles contrôlent l'accès à des serveurs distants contenant des données précieuses, toute faiblesse de sécurité ou mauvaise configuration peut les rendre vulnérables à des attaques telles que les tentatives de force brute ou le vol d'informations d'identification. Malheureusement, l'étendue de ces mesures de sécurité dépend souvent de l'éditeur du logiciel. De manière anecdotique, de nombreux produits de DME et de DSE n'intègrent pas d'authentification multifactorielle ou de tunnel VPN en tant que fonctionnalités standard, et les utilisateurs doivent mettre en œuvre leurs propres configurations de sécurité. Sur une note positive, Epic prend en charge l'AMF pour sa solution de DME ; cependant, il y a encore du chemin à parcourir avant que cela ne devienne la norme parmi les fournisseurs de logiciels de DME.

Portail de connexion au DSE de zHealth exposé

Pour sécuriser les données des DME et des DSE, le ministère américain de la santé et des services sociaux (HHS) recommande de se connecter aux plateformes via un VPN avec MFA pour les applications qui font face à l'internet, en particulier celles qui exposent les services RDP (Remote Desktop Protocol) et d'autres outils d'accès à distance. Il est également fortement recommandé d'auditer vos outils de DME/DSE afin de déceler d'éventuelles zones d'ombre en matière de cryptage des données lorsque celles-ci sont échangées entre le réseau de votre organisation et des applications externes dans le nuage. Ces mesures ajoutent une couche supplémentaire de protection contre les accès non autorisés. Censys n'a pas évalué ces dispositifs pour la présence de MFA ou d'autres contrôles.

PACS

PACS, ou "Picture Archiving and Communication System", est une technologie utilisée pour stocker, gérer et accéder aux images médicales, qui sont généralement au format DICOM. Le PACS et le DICOM sont étroitement liés, car le PACS s'appuie sur le protocole DICOM pour gérer la transmission et le stockage de ces images.

Dans une configuration classique, le matériel d'imagerie médicale, comme les IRM ou les tomodensitomètres, génère des images au format DICOM, qui sont ensuite transmises à un serveur PACS. Le serveur PACS stocke ces images et permet d'y accéder et de les visualiser à l'aide d'un logiciel compatible DICOM.

Nous avons observé 2 530 expositions de portails de connexion à des serveurs PACS sur l'internet public - les plus populaires étant la solution IntelePACS d'Intelerad et Exa PACS de Konica Minolta.

Tableau 3 : Interfaces PACS les plus couramment exposées

| Application |

Nombre d'hôtes |

| Intelerad IntelePACS |

625 |

| Konica Minolta Exa PACS |

503 |

| Systèmes d'information IMAGE iQ-WEB |

209 |

| MedicalExpo ECS Imaging |

141 |

| Lifetrack PACS |

115 |

| ResolutionMD PACS |

71 |

| Gestion d'images OptosAdvance |

68 |

| sepStream PACS |

49 |

| Santesoft Sante PACS Server |

31 |

| Softneta MedDream PACS |

29 |

Exemple de page de connexion au PACS exposant les détails de la propriété (expurgée)

Comme pour les expositions DICOM, les expositions PACS résultent probablement du fait que les organisations donnent la priorité à l'accessibilité plutôt qu'à la sécurité - ou qu'elles ne sont même pas conscientes qu'un actif est exposé. Toute faiblesse de sécurité dans une simple passerelle de connexion peut suffire à un acteur menaçant pour obtenir un accès non autorisé et compromettre potentiellement une base de données connectée contenant des données sensibles.

Compte tenu du ciblage accru des informations personnelles et des coûts financiers et réglementaires importants d'une violation, il n'y a tout simplement aucune raison de ne pas sécuriser ces serveurs derrière des pare-feu gérés ou des réseaux privés virtuels (VPN).

Systèmes d'intégration de données

Les organismes de santé doivent gérer le flux d'importants volumes de données entre les bases de données, les DSE, les machines, le matériel et les diverses interactions entre les praticiens et les patients. Les systèmes d'intégration de données sont apparus pour rationaliser ce processus et faciliter les échanges de données tout en maintenant la compatibilité avec une série de normes de données.

Tous les risques liés aux systèmes d'intégration de données que nous avons identifiés concernaient les systèmes suivants de NextGen Healthcare Mirth Connect de NextGen Healthcare, une plateforme d'intégration de données populaire qui se présente comme "le couteau suisse de l'intégration des soins de santé". Environ 18 % des expositions totales que nous avons identifiées - 2 520 hôtes - étaient des pages de connexion à Mirth Connect (à l'exclusion des pots de miel).

En mai, la CISA a émis un avertissement concernant l'exploitation active d'une vulnérabilité vieille de année (CVE-2023-43208) dans Mirth Connectqui permettait à des attaquants non authentifiés de compromettre les passerelles de connexion et d'accéder à des données sensibles sur les soins de santé.

Exemple d'interface exposée de l'administrateur de Mirth Connect

Au premier trimestre 2024, Microsoft a signalé que des États-nations et des acteurs de la cybercriminalité exploitant des ransomwares exploitaient les vulnérabilités de Mirth Connect (CVE-2023-37679, CVE-2023-43208) et d'autres failles comme points d'entrée communs dans les réseaux. Le fournisseur de l'outil lui-même, NextGen Healthcare,

De tels incidents soulignent l'importance cruciale de mesures telles que l'AFM pour sécuriser les passerelles de connexion, en particulier lorsqu'elles protègent des données sensibles sur les soins de santé. Comme les portails DME/DSE, Mirth Connect est conçu pour être accessible par le web mais ne doit pas permettre un accès à distance illimité. Même s'il n'est pas directement vulnérable à ces Même s'il n'est pas directement vulnérable à ces exploits connus, toute faiblesse de sécurité dans la configuration de la passerelle, comme les identifiants par défaut ou les bogues d'authentification, peut être exploitée par des attaquants pour obtenir un accès non autorisé.

Répartition géographique et par réseau

Près de la moitié de ces expositions (6 884 hôtes) ont lieu aux États-Unis, l'Inde représentant 10,5 %. Cela s'explique probablement par la nature vaste et décentralisée du système de santé américain et par l'application de la législation fédérale obligeant les praticiens américains à utiliser des systèmes de dossiers médicaux électroniques.

Le Royaume-Uni, qui héberge environ 200 technologies de santé accessibles au public, est notablement absent du top 10. Cette absence peut s'expliquer par la nature plus centralisée de l'infrastructure des soins de santé au Royaume-Uni, où les services sont regroupés au sein d'un plus petit nombre d'organisations. Des réglementations plus strictes en matière de protection des données peuvent également être un facteur expliquant la diminution du nombre de systèmes accessibles au public par rapport au paysage décentralisé des États-Unis.

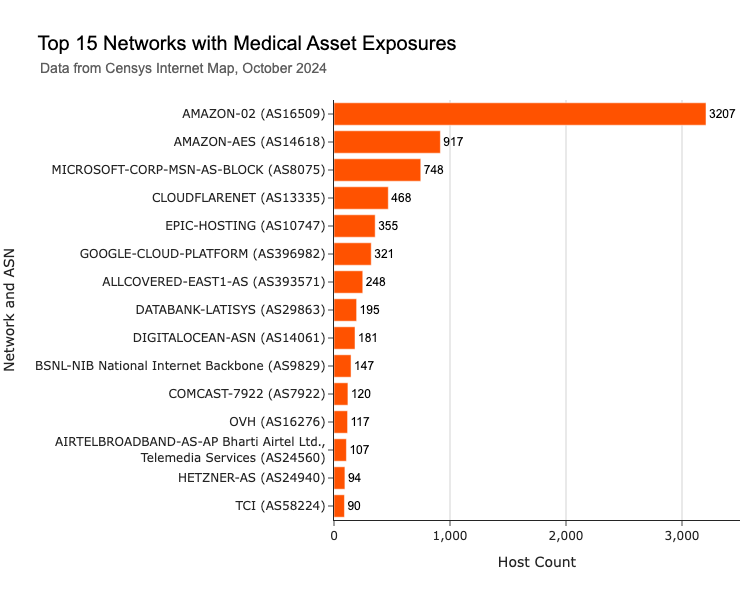

En ce qui concerne l'exposition au réseau, il est intéressant de noter que si bon nombre de ces systèmes sont hébergés sur des plateformes cloud majeures telles que AWS, Microsoft Azure, Cloudflare et Google Cloud, nous en voyons également un certain nombre sur des réseaux de santé propriétaires tels que le service d'hébergement Epic (AS10747) et l'infrastructure gérée All Covered de Konica Minolta (AS393571).

Un autre détail intéressant est la présence de systèmes de santé exposés sur divers FAI résidentiels et grand public. Parmi les exemples notables, citons Bharat Sanchar Nigam Limited (AS9829) en Inde, Comcast (AS7922) aux États-Unis, Airtel (AS24560) en Inde, ainsi que la Telecommunication Company of Iran (AS58224). Il est possible qu'il s'agisse d'organisations de petite ou moyenne taille, telles que des cabinets privés ou des cliniques spécialisées de petite taille. L'utilisation de FAI résidentiels pour héberger des infrastructures critiques au lieu de réseaux d'entreprise ou de réseaux en nuage plus sûrs soulève des questions quant au niveau de sécurité et à l'infrastructure informatique de ces installations. Les petites organisations peuvent être plus vulnérables aux attaques car elles sont souvent moins bien préparées à se défendre contre des méthodes sophistiquées.

Sensibilisation et divulgation responsable

Censysa pour mission de rendre l'internet plus sûr pour tous. Cet objectif motive notre engagement en faveur d'une divulgation responsable lors de l'identification des systèmes exposés, en particulier dans le secteur des infrastructures critiques. Dans le cadre de cette recherche, nous nous sommes efforcés d'attribuer chaque dispositif ou actif web à l'organisation ou aux organisations appropriées et de diffuser les notifications d'exposition à leurs contacts de sécurité. En offrant à ces organisations une visibilité sur leur surface d'attaque externe, nous souhaitons les aider à renforcer leur posture de sécurité et leur résilience face aux attaques malveillantes. Notre perspective d'analyse offre un inventaire précieux de l'exposition que les organisations peuvent utiliser pour mieux comprendre et hiérarchiser les risques potentiels.

Suggestions pour renforcer les réseaux de soins de santé

Les organismes de santé et les décideurs politiques peuvent prendre plusieurs mesures clés pour renforcer les réseaux de santé et améliorer la gestion des risques externes. Tout d'abord, il est difficile d'exagérer l'importance cruciale de la mise en œuvre de contrôles d'accès robustes, tels que l'authentification multifactorielle. Il s'agit d'une nécessité pour sécuriser les systèmes sensibles tels que les plateformes DME/DSE qui doivent être accessibles sur le web. En outre, l'utilisation de barrières de protection telles que les pare-feu pour restreindre le trafic malveillant vers les systèmes critiques peut réduire de manière significative le risque d'accès non autorisé - en particulier les ports "à haut risque" exposant les outils d'accès à distance (SSH, RDP, etc.) qui sont fréquemment ciblés par les attaquants. Enfin, la surveillance continue de la surface d'attaque externe à l'aide d'outils tels que les plateformes d'analyse automatisées peut aider les organisations à identifier rapidement les risques potentiels et à y remédier avant qu'ils ne soient exploités.

Références