Las violaciones de datos sanitarios en aumentoy han sido sistemáticamente las más cara más caras de todos los sectores en los últimos 13 años. En este sector, el trastorno causado por una filtración va más allá de las pérdidas económicas: puede afectar directamente a la atención al paciente y a la salud humana.

Censys investigó la exposición de varios dispositivos sanitarios y plataformas de datos en línea que interactúan con datos médicos confidenciales y, en algunos casos, permiten el acceso no autenticado a ellos, como DICOM, PACS y varias plataformas de registros electrónicos e intercambio de datos.

Resumen ejecutivo:

- Censys descubierto 14,004 direcciones IP únicas que exponen dispositivos sanitarios y sistemas de datos conectados a información médica potencialmente sensible en la Internet pública. Estas exposiciones aumentan considerablemente el riesgo de acceso no autorizado y explotación. Esta cifra refleja probablemente el límite inferior del riesgo total, ya que puede haber muchos más dispositivos expuestos pero no visibles públicamente...

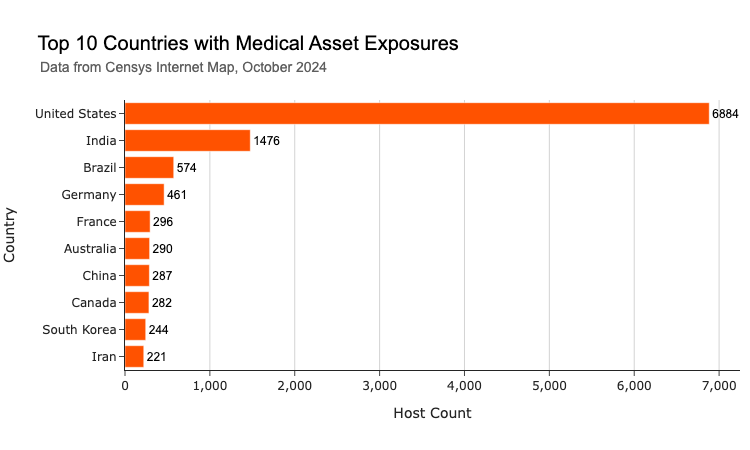

- Casi 50% de los hospedadores expuestos (6.884) se encuentran en Estados Unidosseguido de un 10,5% (1.476) en la India. Esto se debe probablemente a que ambos países tienen grandes y complejas infraestructuras sanitarias que atienden a grandes poblaciones, donde las organizaciones deben manejar grandes cantidades de datos sensibles. En comparación, en el Reino Unido sólo detectamos 200 hosts disponibles públicamente, posiblemente como reflejo de su infraestructura sanitaria más centralizada.

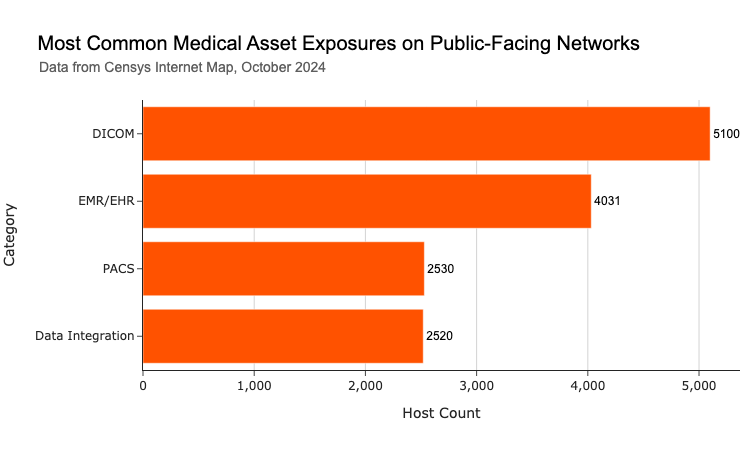

- Abrir DICOM y las interfaces web habilitadas para DICOM destinadas al intercambio y visualización de imágenes médicas representan el 36% de las exposiciones, con 5.100 hosts que exponen públicamente estos sistemas. Esto es preocupante porque DICOM es un protocolo heredado con varias debilidades de seguridad conocidas.

- LOS SISTEMAS EMR/EHR Los sistemas EMR/EHR, que almacenan y gestionan historiales médicos electrónicos, representan el segundo tipo de exposición más importante, con un 28%. 28% con 4.031 interfaces a disposición del público. La exposición de las interfaces de acceso a estos sistemas puede poner en peligro grandes cantidades de datos sanitarios personales sensibles, como historiales médicos y números de la seguridad social.

- Las organizaciones sanitarias deben dar prioridad a la seguridad de sus activos expuestos a Internet que manejan datos confidenciales de los pacientes, en particular los sistemas DICOM y EMR/EHR. Esto incluye reforzar los controles de acceso, aplicar la autenticación multifactor y garantizar las configuraciones adecuadas tanto en entornos en la nube como locales para proteger los datos médicos confidenciales.

Introducción

En febrero de 2024, Change Healthcare -uno de los mayores procesadores de pagos sanitarios del mundo- quedó paralizado por un ciberataque de la banda de ransomware ALPHV/BlackCat. Los piratas informáticos afirmaron haber robado 6 TB de datos confidenciales, incluidos los números de la Seguridad Social y los historiales médicos de los pacientes, y exigieron un rescate de 22 millones de dólares para evitar su publicación en la red oscura. A pesar de que la empresa pagó el rescate, los datos acabaron en la red oscura. La filtración provocó enormes trastornos en el sistema sanitario estadounidense, causando retrasos masivos en la atención a los pacientes y en los reembolsos, y dejando a muchos consultorios pequeños y rurales con dificultades financieras durante meses mientras se restablecían los sistemas.

El sector de la Sanidad y la Salud Pública es el principal objetivo de los ataques de ransomware, según el Informe sobre Delitos en Internet 2023 del FBI. No es difícil entender por qué. Las organizaciones sanitarias gestionan información muy sensible de los pacientes, y la naturaleza crítica de sus operaciones significa que las interrupciones pueden ser potencialmente mortales. Los hospitales se ven a menudo presionados a pagar sumas extremadamente elevadas para restaurar sistemas críticos y evitar filtraciones de datos protegidos por la HIPAA. Estos incidentes pueden perturbar gravemente las operaciones sanitarias, dar lugar a costosas demandas judiciales y, en casos extremos, poner en peligro la vida de los pacientes.

El ciberataque contra Change Healthcare es uno de los incidentes más importantes y de mayor repercusión contra el sistema sanitario estadounidense. Sin embargo, las debilidades explotadas en el ataque fueron dolorosamente comunes: los atacantes utilizaron credenciales robadas para acceder a un servicio de acceso remoto expuesto que carecía de autenticación multifactor (MFA).

Aunque los vectores de ataque a las filtraciones de datos varían, un punto débil recurrente que las hace más probables es la exposición de los dispositivos a la Internet pública cuando no es necesario, especialmente los que protegen datos sanitarios confidenciales. Sistemas como los dispositivos de diagnóstico por imagen y los historiales médicos electrónicos, cuando se exponen en línea sin salvaguardas como cortafuegos o VPN, se convierten en objetivos mucho más fáciles para los atacantes. Los fallos de seguridad básicos, como credenciales débiles, conexiones sin cifrar o permisos mal configurados, pueden conducir fácilmente a un acceso no autorizado y a la explotación.

La situación se ve agravada por la falta de recursos de los departamentos de TI de muchos hospitales. A menudo, los equipos informáticos de la sanidad no dan abasto, lo que dificulta la gestión eficaz de la superficie de ataque externa de su organización. Esto es especialmente difícil para las grandes organizaciones con múltiples sedes y sucursales.

Esta superficie de ataque va más allá de los dispositivos médicos, pero esta clase de dispositivos en particular a menudo no se diseñan teniendo en cuenta la seguridad, mientras interactúan con datos de pacientes altamente sensibles. Los dispositivos médicos y los sistemas de datos sanitarios expuestos pueden poner en peligro los datos de los pacientes, interrumpir los servicios médicos e incluso amenazar directamente la seguridad de los pacientes.

Este blog pretende arrojar luz sobre el estado actual de los riesgos de los dispositivos médicos conectados a Internet y los sistemas de datos sanitarios. Aprovechamos la perspectiva de exploración global de Internet de Censyspara analizar estas exposiciones por producto específico, proveedor, geografía, presencia en la red y las implicaciones de seguridad de cada uno. Los resultados presentados aquí son cruciales para que los proveedores de atención sanitaria, los vendedores de dispositivos y, en particular, los responsables de las políticas de ciberseguridad comprendan los riesgos potenciales asociados a estos sistemas expuestos. Al identificar y cuantificar estas exposiciones, podemos informar mejor las estrategias de ciberseguridad y los esfuerzos de mitigación de riesgos en todo el sector sanitario.

Es importante señalar que nuestra investigación se centra en las exposiciones y no en las vulnerabilidades. Aunque un dispositivo expuesto no es intrínsecamente vulnerable, su presencia en la Internet pública aumenta la superficie de ataque de cualquier dato médico sensible con el que interactúe y aumenta el potencial de explotación.

Hallazgos:

Censys identificó 14.004 IP que exponen públicamente en Internet dispositivos y aplicaciones relacionados con la atención sanitaria. Nuestros esfuerzos se centraron en identificar interfaces y servicios accesibles públicamente desde una perspectiva de superficie de ataque externa, por lo que esta cifra probablemente capte solo una parte del estado completo de exposición, ya que es probable que haya muchos más sistemas expuestos pero no accesibles abiertamente.

Si desglosamos los tipos de activos expuestos, los servidores DICOM constituyen el grupo más numeroso, con un 36% de todas las exposiciones. Se utilizan principalmente para manipular imágenes médicas, y a menudo permiten el acceso a sus bases de datos de imágenes conectadas sin autenticación, lo que convierte su exposición en una grave preocupación. Le siguen los sistemas EMR/EHR, que representan el 28% de los dispositivos expuestos. Otros sistemas descubiertos incluyen servidores de imágenes PACS y plataformas de integración de datos sanitarios como Mirth Connect de NextGen Healthcare.

A continuación nos adentramos en las implicaciones de seguridad de cada uno de estos tipos de activos.

DICOM

DICOM, o "Digital Imaging and Communications in Medicine", es tanto un formato de archivo como un protocolo de red utilizado para transmitir imágenes médicas como resonancias magnéticas y tomografías computarizadas. Se diseñó para conectar el hardware de radiología con el software y facilitar así el análisis de imágenes. DICOM ha sido la piedra angular de la imagen médica durante más de 30 años, pero, como muchos protocolos de la primera era de Internet, no se construyó pensando en la seguridad, y su complejidad lo hace propenso a errores de configuración. No debería ser accesible públicamente a través de Internet.

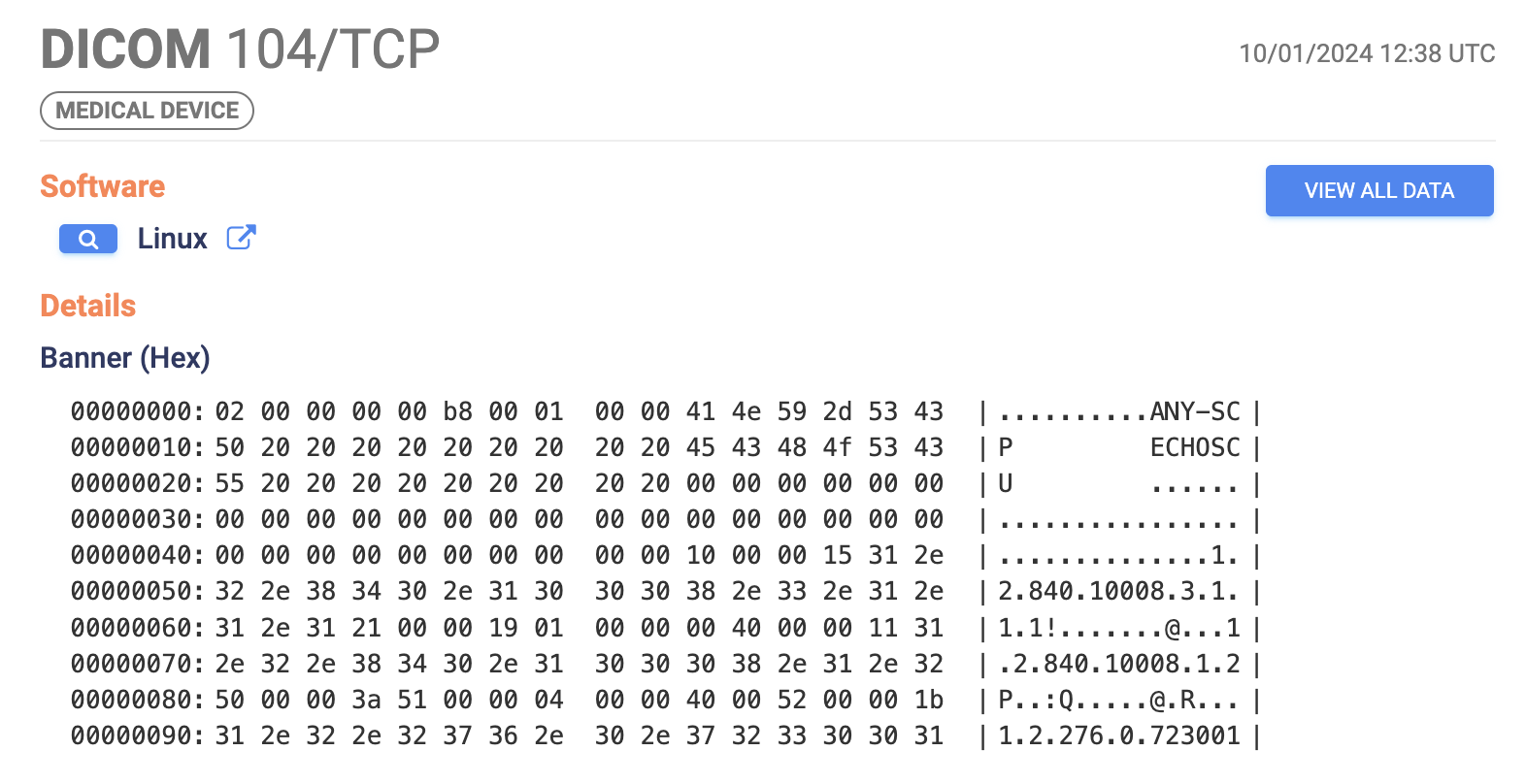

Identificamos 5.100 servidores DICOM expuestos públicamente, tras filtrar los falsos positivos y los honeypots. Esto incluye hosts que exponen varias interfaces web de visualización de imágenes habilitadas para DICOM a través de HTTP, así como hosts que exponen el propio protocolo DICOM de nivel inferior a través de la capa 7.

Analizamos los nombres de dominio y certificados vinculados a estas exposiciones DICOM e hicimos nuestro mejor esfuerzo para asociarlos con organizaciones del mundo real. La mayoría de los servidores expuestos que identificamos parecen estar vinculados a proveedores independientes de servicios de radiología y patología, así como a departamentos de diagnóstico por imagen de grandes redes hospitalarias.

Ejemplo de respuesta de un servicio DICOM expuesto

Este nivel de exposición es alarmante debido a los importantes riesgos de seguridad asociados al protocolo DICOM. Aunque aquí nos centramos en las exposiciones y no en vulnerabilidades específicas, la importancia de estas exposiciones se ha ejemplificado en numerosas ocasiones en investigaciones anteriores.

A estudio de 2023 realizado por Aplite GmbH reveló que menos del 1% de los casi 4.000 servidores DICOM que analizaron contaban con la autorización adecuada, lo que los exponía a ataques que podrían dar lugar a accesos no autorizados o a la manipulación de datos confidenciales de pacientes mediante técnicas como la inyección en bases de datos, en función de los servicios expuestos. Aunque las organizaciones sanitarias están obligadas a anonimizar la información sanitaria protegida (PHI) en estos archivos en virtud de la HIPAA, esto no siempre se cumple.

Otro problema especialmente peligroso con DICOM fue puesto de manifiesto en 2019 por Cylera que descubrieron que el malware podía incrustarse en el preámbulo de 128 bytes de un archivo DICOM sin afectar a su legibilidad. Dada la naturaleza de estos archivos, ese malware podría incluso caer inadvertidamente bajo la protección de la HIPAA, lo que complicaría su detección y eliminación.

Las exposiciones DICOM no son, por desgracia no es un problema nuevoaunque la magnitud de la exposición aquí descrita supera la de la mayoría de las investigaciones anteriores. Entonces, ¿por qué persisten estas exposiciones?

Es probable que se deba a que las consultas de radiología y los investigadores a menudo necesitan compartir y revisar imágenes con partes externas fuera de sus redes, lo que lleva a configuraciones que priorizan la accesibilidad sobre la seguridad. Esto a menudo da lugar a que los servidores e interfaces DICOM se desplieguen en la Internet pública sin controles de acceso adecuados, como cortafuegos o VPN. Es revelador que las dos interfaces DICOM basadas en web más comúnmente expuestas que observamos fueran soluciones de código abierto (OHIF Viewer y Orthanc Explorer). Es probable que muchas organizaciones confíen en herramientas ligeras y establezcan sus propias configuraciones.

Tabla 1: Interfaces de visor web DICOM más comúnmente expuestas

| Aplicación |

Recuento de anfitriones |

| Visor DICOM de la OHIF |

902 |

| Orthanc Servidor Orthanc |

500 |

| NeoLogica RemotEye |

215 |

| Visor XERO |

178 |

| Patología digital Philips IntelliSite |

82 |

| Ultrasonidos en red Butterfly |

14 |

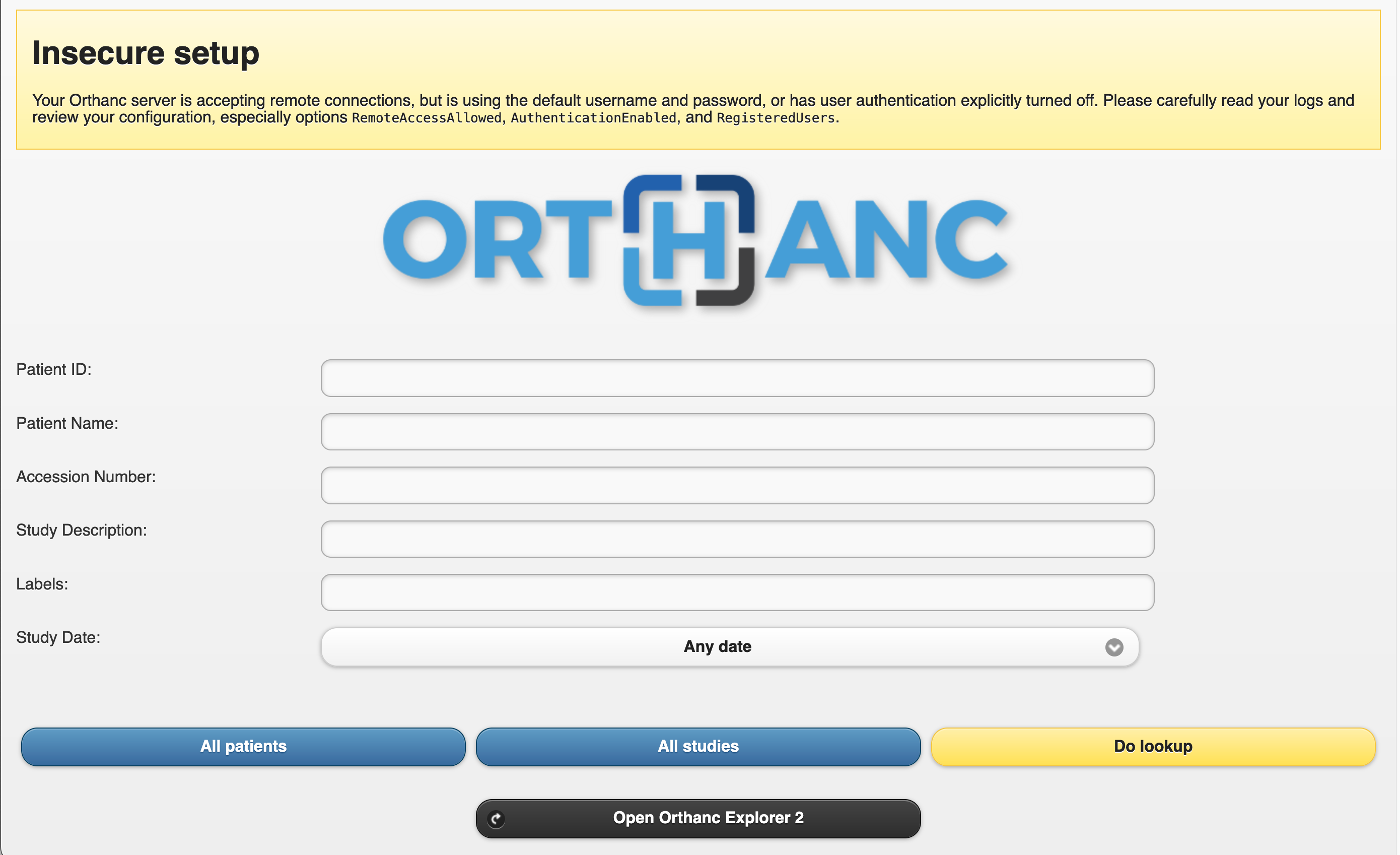

Por desgracia, muchos de estos servidores Orthanc tenían configuraciones lamentablemente inseguras desde la perspectiva de la exploración de Censys, y la mayoría permitía el acceso remoto no autenticado directamente a sus bases de datos de imágenes médicas. A tal efecto, varias de estas interfaces presentaban un banner destacado en la parte superior con información detallada sobre sus configuraciones de seguridad, incluyendo si se permitía el acceso remoto y si la autenticación estaba activada:

Interfaz web expuesta no autenticada del visor DICOM Orthanc Explorer con una configuración insegura.

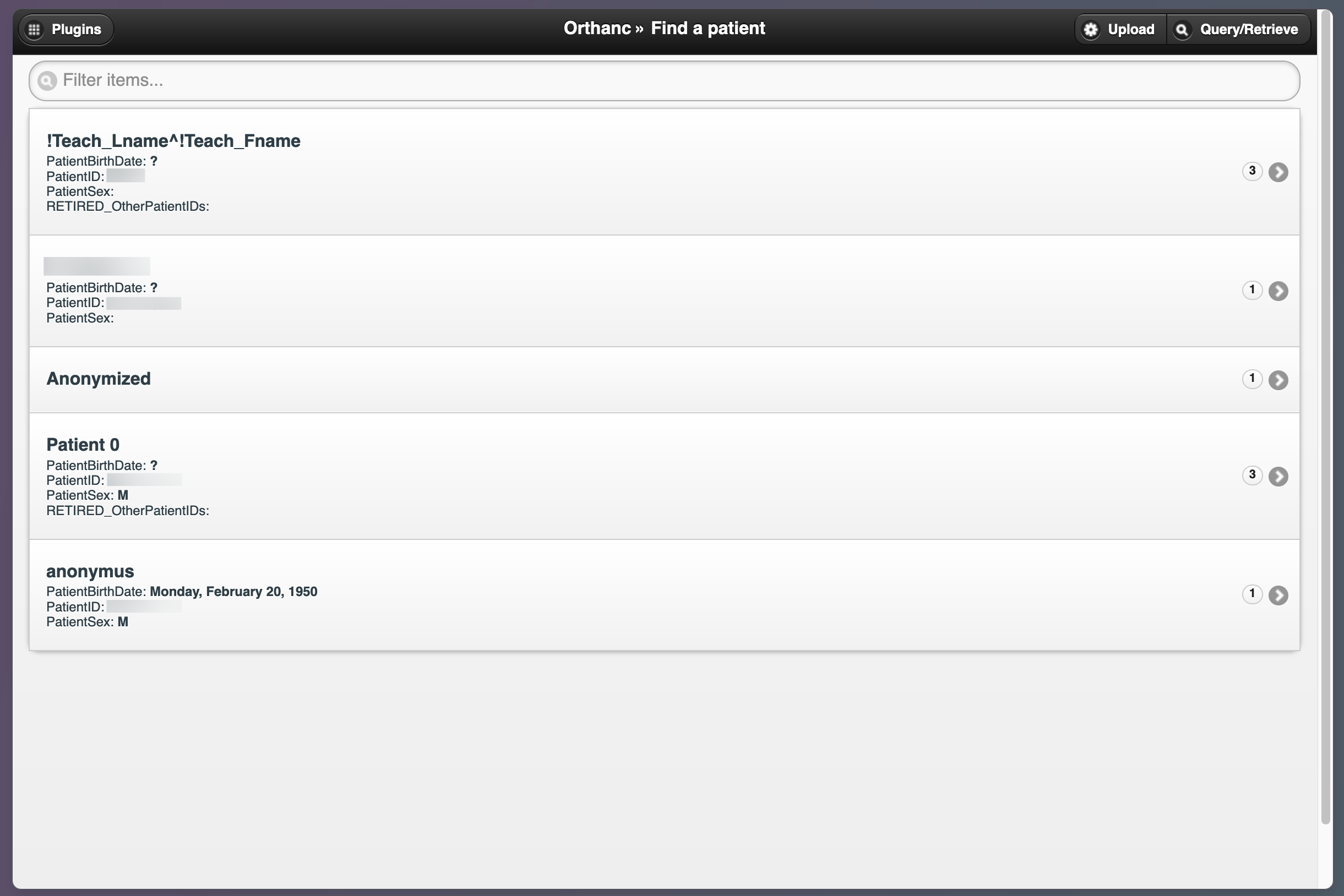

Visor Orthanc Explorer DICOM expuesto y no autenticado que aloja archivos de bases de datos de imágenes médicas.

De todos los diferentes tipos de activos que hemos analizado, las exposiciones DICOM representan posiblemente el mayor riesgo para la seguridad debido a las vulnerabilidades del protocolo y a la naturaleza sensible de los datos implicados. También son relativamente fáciles de descubrir en la Internet pública con herramientas de escaneo sencillas, más aún para los actores de amenazas sofisticadas. A la luz de esto, es increíblemente preocupante que constituyan la mayor parte de las exposiciones que hemos observado. Una de las principales prioridades para estas organizaciones debería ser protegerlas del acceso público a Internet.

Sistemas EMR/EHR

La segunda categoría más importante de activos médicos expuestos que encontramos fueron las páginas de inicio de sesión para historiales médicos electrónicos (EMR) e historiales médicos electrónicos (EHR). Aunque estos términos suelen utilizarse indistintamente, existe una ligera diferencia: Las historias clínicas electrónicas suelen referirse a las versiones digitales de los historiales en papel que se utilizan en una única consulta, mientras que las HCE son más completas y pueden compartirse entre distintos proveedores sanitarios. A pesar de esta distinción, desde el punto de vista de la seguridad, comparten riesgos similares.

Tanto los EMR como los EHR son aplicaciones informáticas basadas en Internet que suelen utilizar los hospitales para almacenar información confidencial de los pacientes, como historiales médicos, resultados clínicos y datos del seguro. Los pacientes también utilizan estas plataformas para comunicarse con los profesionales sanitarios, concertar citas y efectuar pagos. En Estados Unidos, en virtud de la Ley de Recuperación y Reinversión de 2009se aprobaron mandatos federales que obligaban a los proveedores sanitarios públicos y privados a adoptar historiales médicos electrónicos antes de enero de 2014 para mantener sus niveles de reembolso de Medicare y Medicaid. Como consecuencia, el uso de sistemas de historiales digitalizados se ha disparado, no solo en Estados Unidos, sino en todo el mundo.

Observamos 4.031 instancias de sistemas EMR y EHR de acceso público, concretamente interfaces de inicio de sesión a través de HTTP. La solución EMR de Epic fue la plataforma más común, seguida de otras como la de código abierto OpenMRS y HospitalRun, ambos creados para ayudar a aumentar la adopción de RME en los países en desarrollo. A diferencia de los servidores DICOM, que nunca deberían ser de acceso público, los EMR y los EHR están diseñados para estar disponibles en línea para el acceso de los pacientes. Entonces, ¿por qué incluirlos en este estudio junto con DICOM?

Los EMR y los EHR se encuentran entre los activos más frecuentemente atacados en las filtraciones de datos sanitarios debido a la gran cantidad de información sanitaria protegida que almacenan, incluidos números de la seguridad social, datos biométricos, información de contacto e imágenes médicas, datos muy valiosos para los malintencionados que buscan lucrarse en la red oscura.

Tabla 2: Plataformas EMR/EHR más comúnmente expuestas

| Aplicación |

Recuento de anfitriones |

| Epic EMR |

3678 |

| MyHealthcare OPD EMR |

106 |

| OpenMRS |

81 |

| HCE de zHealth |

59 |

| Glenwood Systems Glace EMR |

27 |

| HCE HospitalRun |

4 |

Una vez más, estas interfaces de inicio de sesión están diseñadas para el acceso público; sin embargo, dado que controlan el acceso a servidores remotos que contienen datos valiosos, cualquier debilidad de seguridad o configuración errónea puede hacerlas susceptibles a ataques como intentos de fuerza bruta o robo de credenciales. Por desgracia, el alcance de estas medidas de seguridad depende a menudo del proveedor del software. Anecdóticamente, muchos productos EMR y EHR no implementan autenticación multifactor o túnel VPN como características estándar, y los usuarios tienen que implementar sus propias configuraciones de seguridad. Como nota positiva, Epic soporta MFA para su solución EMR; sin embargo, todavía queda mucho camino por recorrer antes de que se convierta en el estándar entre los proveedores de software EMR.

Portal de acceso a zHealth EHR expuesto

Para proteger los datos de las HCE y los RME, el Departamento de Salud y Servicios Humanos (HHS) de EE.UU. recomienda lo siguiente recomienda conectarse a las plataformas a través de una VPN con MFA para las aplicaciones que dan a Internet, en particular las que exponen servicios de protocolo de escritorio remoto (RDP) y otras herramientas de acceso remoto. También es muy recomendable auditar las herramientas EMR/EHR para detectar cualquier punto ciego en el cifrado de datos mientras se intercambian entre la red de la organización y las aplicaciones externas en la nube. Estas medidas añaden una capa adicional de protección contra el acceso no autorizado. Censys no evaluó estos dispositivos en cuanto a la presencia de MFA u otros controles.

PACS

PACS, o "Picture Archiving and Communication System", es una tecnología utilizada para almacenar, gestionar y acceder a imágenes médicas, que suelen estar en formato DICOM. PACS y DICOM están estrechamente relacionados, ya que PACS se basa en el protocolo DICOM para gestionar la transmisión y el almacenamiento de estas imágenes.

En una configuración típica, el hardware de imagen médica, como los escáneres de IRM o TC, genera imágenes en formato DICOM, que se transmiten a un servidor PACS. El servidor PACS almacena estas imágenes y permite acceder a ellas y visualizarlas mediante software compatible con DICOM.

Observamos 2.530 exposiciones de portales de inicio de sesión de servidores PACS en la Internet pública, de los cuales los más populares eran la solución IntelePACS de Intelerad y Exa PACS de Konica Minolta.

Tabla 3: Interfaces PACS más comúnmente expuestas

| Aplicación |

Recuento de anfitriones |

| Intelerad IntelePACS |

625 |

| Konica Minolta Exa PACS |

503 |

| IMAGE Sistemas de información iQ-WEB |

209 |

| MedicalExpo ECS Imaging |

141 |

| Lifetrack PACS |

115 |

| ResolutionMD PACS |

71 |

| Gestión de imágenes OptosAdvance |

68 |

| sepStream PACS |

49 |

| Servidor Santesoft Sante PACS |

31 |

| Softneta MedDream PACS |

29 |

Ejemplo de página de inicio de sesión PACS en la que se exponen los datos de propiedad (redactados)

Al igual que en el caso de DICOM, la exposición de los PACS se debe probablemente a que las organizaciones dan prioridad a la accesibilidad frente a la seguridad, o a que ni siquiera son conscientes de que un activo está expuesto. Cualquier fallo de seguridad en una única pasarela de inicio de sesión podría ser suficiente para que una amenaza obtuviera acceso no autorizado y pusiera en peligro una base de datos conectada con datos confidenciales.

Teniendo en cuenta el aumento de los ataques a la información sanitaria protegida y los importantes costes financieros y normativos de una infracción, simplemente no hay ninguna buena razón para no proteger estos servidores con cortafuegos gestionados o VPN.

Sistemas de integración de datos

Las organizaciones sanitarias deben gestionar el flujo de grandes volúmenes de datos entre bases de datos, HCE, maquinaria, hardware y las diversas interacciones entre profesionales y pacientes. Los sistemas de integración de datos han surgido para agilizar este proceso y facilitar intercambios de datos más fluidos, manteniendo al mismo tiempo la compatibilidad con una serie de estándares de datos.

Todos los riesgos del sistema de integración de datos que identificamos afectaban a NextGen Healthcare's Mirth Connect de NextGen Healthcare, una popular plataforma de integración de datos que se autodenomina "la navaja suiza de la integración sanitaria". Aproximadamente el 18% de las exposiciones totales que identificamos, 2.520 hosts, eran páginas de inicio de sesión de Mirth Connect (excluidos los honeypots).

En mayo, CISA emitió una advertencia sobre la explotación activa de una vulnerabilidad de hace un año (CVE-2023-43208) en Mirth Connectque permitía a atacantes no autentificados comprometer las pasarelas de acceso y acceder a datos sanitarios sensibles.

Ejemplo de interfaz de administrador de Mirth Connect expuesta

En el primer trimestre de 2024, Microsoft informó a que los ciberdelincuentes y los ciberestafadores estaban aprovechando las vulnerabilidades de Mirth Connect (CVE-2023-37679, CVE-2023-43208) y otros fallos como puntos de entrada habituales en las redes. El propio proveedor de la herramienta, NextGen Healthcare,

Incidentes como éste ponen de relieve la importancia crítica de medidas como la AMF para proteger las pasarelas de acceso, sobre todo cuando guardan datos sanitarios confidenciales. Al igual que los portales EMR/EHR, Mirth Connect está diseñado para ser accesible a través de la web, pero no debe permitir el acceso remoto sin restricciones. Aunque no sea directamente vulnerable a estos exploits conocidos, cualquier debilidad de seguridad en la configuración de la pasarela, como las credenciales predeterminadas o los errores de autenticación, puede ser aprovechada por los atacantes para obtener acceso no autorizado.

Distribución geográfica y por redes

Casi la mitad de estas exposiciones (6.884 hosts) se producen en Estados Unidos, mientras que India representa otro 10,5%. Esto se debe probablemente a la naturaleza amplia y descentralizada del sistema sanitario estadounidense, y a la aplicación de los mandatos federales que obligan a los profesionales de este país a utilizar sistemas de historiales médicos electrónicos.

El Reino Unido, que alberga alrededor de 200 tecnologías sanitarias disponibles públicamente, está notablemente ausente de los 10 primeros puestos. Esta menor presencia puede reflejar la naturaleza más centralizada de la infraestructura sanitaria del Reino Unido, donde los servicios están consolidados en menos organizaciones. Una normativa más estricta en materia de protección de datos también puede ser un factor que reduzca el número de sistemas de acceso público en comparación con el panorama descentralizado de Estados Unidos.

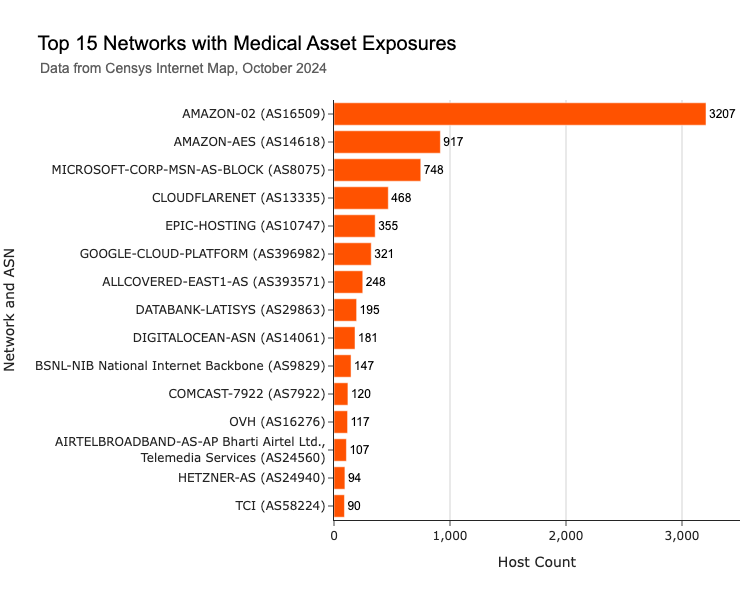

En lo que respecta a la exposición a la red, lo interesante es que, si bien muchos de estos sistemas están alojados en importantes plataformas en la nube como AWS, Microsoft Azure, Cloudflare y Google Cloud, también vemos algunos en redes sanitarias propias como el servicio Epic Hosting de Epic (AS10747) y la infraestructura gestionada All Covered de Konica Minolta (AS393571).

Otro detalle interesante es la presencia de sistemas sanitarios expuestos en varios ISP residenciales y de consumo. Algunos ejemplos notables son Bharat Sanchar Nigam Limited (AS9829) en la India, Comcast (AS7922) en Estados Unidos y Airtel (AS24560) en la India, junto con la Compañía de Telecomunicaciones de Irán (AS58224). Es posible que pertenezcan a organizaciones pequeñas o medianas, como consultas privadas y clínicas especializadas más pequeñas. El uso de ISP residenciales para alojar infraestructuras críticas en lugar de redes empresariales o en la nube más seguras plantea dudas sobre el nivel de seguridad e infraestructura informática de estas instalaciones. Las organizaciones más pequeñas pueden ser más susceptibles de sufrir ataques porque suelen estar menos preparadas para defenderse de métodos sofisticados.

Divulgación y divulgación responsable

Censyses hacer de Internet un lugar más seguro para todos. Este objetivo impulsa nuestro compromiso con la divulgación responsable a la hora de identificar sistemas expuestos, especialmente en el sector de las infraestructuras críticas. Como parte de esta investigación, hicimos todo lo posible para atribuir cada dispositivo o activo web a la organización u organizaciones apropiadas y difundir notificaciones de exposición a sus contactos de seguridad. Al proporcionar a estas organizaciones visibilidad sobre su superficie de ataque externa, pretendemos ayudarles a reforzar su postura de seguridad y su resistencia frente a ataques maliciosos. Nuestra perspectiva de exploración ofrece un valioso inventario de exposición que las organizaciones pueden utilizar para comprender mejor y priorizar los riesgos potenciales.

Sugerencias para reforzar las redes sanitarias

Las organizaciones sanitarias y los responsables políticos pueden adoptar varias medidas clave para reforzar las redes sanitarias y mejorar la gestión de los riesgos externos. En primer lugar, es difícil exagerar la importancia crítica de implantar controles de acceso sólidos, como la autenticación multifactor. Esto es imprescindible para proteger sistemas sensibles como las plataformas EMR/EHR que deben ser accesibles a través de Internet. Además, el uso de barreras de protección como cortafuegos para restringir el tráfico malicioso a los sistemas críticos puede reducir significativamente el riesgo de acceso no autorizado, en particular a los puertos de "alto riesgo" que exponen herramientas de acceso remoto (SSH, RDP, etc.), que con frecuencia son objetivo de los atacantes. Por último, la supervisión continua de la superficie de ataque externa con herramientas como las plataformas de escaneado automatizadas puede ayudar a las organizaciones a identificar y corregir rápidamente los riesgos potenciales antes de que puedan ser explotados.

Referencias