Einführung

Vor etwa zwei Monaten haben wir unseren Bericht zum Zustand des Internets 2023 veröffentlicht. Mit dem Zugang zu den umfassendsten internetweiten Scandaten, die es gibt, war es eine große Herausforderung, unseren Fokus für den Bericht auf einen bestimmten Bereich oder eine Reihe von Technologien im Internet zu beschränken. Letztendlich haben wir uns für das Internet entschieden, da es ein integraler Bestandteil unseres Lebens ist und viele unserer täglichen Aktivitäten beeinflusst.

In der Praxis bedeutete dies, dass wir uns auf HTTP konzentrierten, das Protokoll, das das Web antreibt, zusammen mit TLS, das die Verschlüsselung des Webverkehrs ermöglicht. Schließlich untersuchten wir den Stand der Web-Sicherheit, indem wir die Fehlkonfigurationen von Web-Anwendungen und die Offenlegung von Daten untersuchten.

Es sei darauf hingewiesen, dass die Begriffe "Internet" und "Web" zwar häufig synonym verwendet werden, aber unterschiedliche Konzepte darstellen. Während das Internet das globale Netz der Netze ist, das Geräte über physische und drahtlose Verbindungen miteinander verbindet, ist das Web die über das Internet zugänglichen Daten.

Im Folgenden werden wir einige unserer interessantesten Erkenntnisse über HTTP, TLS und Websicherheit wiederholen.

Gute Nachrichten für die Verschlüsselung im Internet

Untersuchungen von Google haben ergeben, dass heute über 90 % des Internetverkehrs verschlüsselt ist, was fast doppelt so viel ist wie noch vor etwa zehn Jahren.

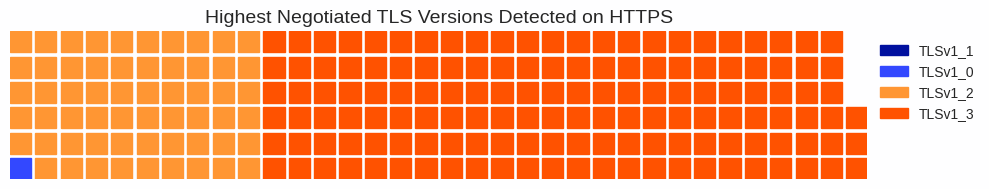

Anteil der HTTPS-Dienste nach der höchsten ausgehandelten TLS-Version; beachten Sie, dass TLS 1.1 in diesem Diagramm gar nicht dargestellt ist, da (relativ) wenige Dienste diese Version als höchste aushandeln

Darüber hinaus verwenden von den verschlüsselten Entitäten, die wir beobachten - die TLS verwenden - etwa 95 % TLS 1.2 oder 1.3. Dies sind die beiden neuesten und sichersten Versionen von TLS, und wir haben im letzten Jahr eine stetige Verbreitung von TLS 1.3 beobachtet. All dies sind ermutigende Nachrichten für die Privatsphäre und die Sicherheit der Internetnutzer.

Die Gefahr von nicht authentifizierten Überwachungsinstrumenten

Leider waren nicht alle unsere Ergebnisse ermutigend. Bei unserer Untersuchung der exponierten Backoffice-Webanwendungen entdeckten wir über 40.000 Prometheus-Instanzen, die dem Internet ausgesetzt sind und insgesamt über 219.000 Endpunkte überwachen. Prometheus, ein beliebtes Systemüberwachungs-Tool, ermöglicht es Benutzern, Metriken über Systeme in ihrer Umgebung zu sammeln, zu speichern und zu melden.

Prometheus verfügt jedoch standardmäßig über keine Authentifizierung. Ohne angemessene Zugangskontrollen kann jeder mit Internetzugang die Aktivitäten in einer Prometheus-Instanz einsehen. Informationen über die Systeme und Geräte eines Unternehmens können für einen Bedrohungsakteur, der ein Unternehmen auskundschaftet, nützlich sein.

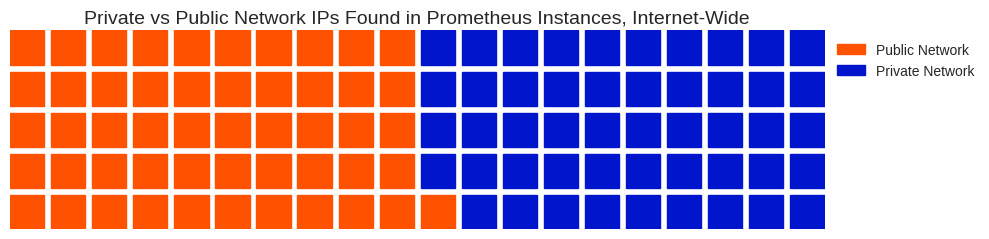

Anteil der IP-Belastung durch private und öffentliche Netze in Prometheus-Instanzen, die dem Internet ausgesetzt sind

Vielleicht noch besorgniserregender als die offengelegten Prometheus-Instanzen selbst ist die Tatsache, dass 48 % der Endpunkte, die von diesen Tools überwacht werden, in privaten IP- und DNS-Raum. Diese privaten Endpunkte sind in der Regel von außerhalb des Netzwerks eines Unternehmens nicht sichtbar, was diese Sichtbarkeit für Bedrohungsakteure besonders wertvoll macht.

Wenn man den Aufklärungswert von öffentlichem gegenüber privatem IP- und DNS-Raum betrachtet, stellt man sich einen Dieb vor, der ein Gebäude auskundschaftet, während er einen Raub plant. Die öffentlichen IP- und DNS-Informationen sind vergleichbar mit einem Spaziergang durch das Gebäude, bei dem Eingänge, Ausgänge und andere allgemeine Informationen über das Gebäude notiert werden. Die privaten IP- und DNS-Informationen hingegen sind vergleichbar mit dem Dieb, der sich einen Bauplan des Gebäudes beschafft, der die Beschriftungen der verschiedenen Büros und anderen Räume enthält.

Diese Daten könnten es einem Bedrohungsakteur ermöglichen, eine detaillierte Karte der Infrastruktur zu erstellen, noch bevor er überhaupt Zugang zum Netzwerk erhält.

Fehlkonfigurationen und Gefährdungen sind immer noch ein echtes Problem

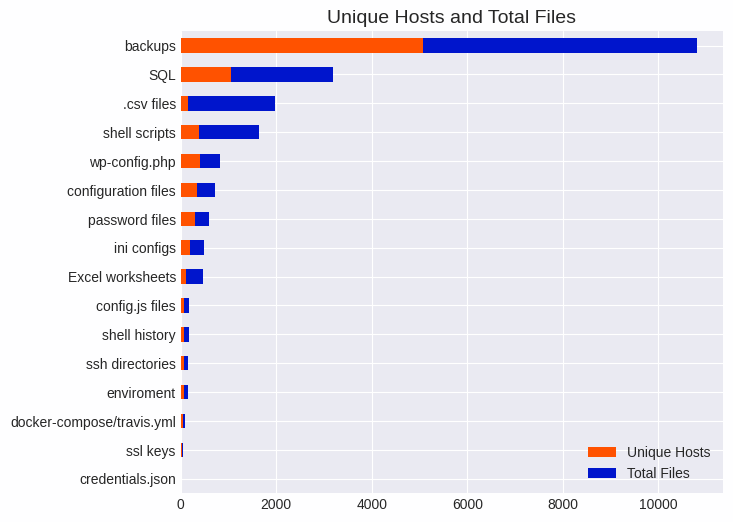

Abgesehen von unsachgemäß offengelegten Überwachungstools haben wir über 8.000 Hosts im Internet identifiziert, die verschiedene Datenbankinformationen, Backup-Dateien, Passwörter, Excel-Arbeitsblätter, Umgebungsvariablen und sogar einige private SSL- und SSH-Schlüssel hosten. Diese waren trivial zu finden und könnten einem Bedrohungsakteur die Arbeit sehr leicht machen.

Potenziell sensible Datei- und Hostnummern

Auch wenn Fehlkonfigurationen und Sicherheitslücken nicht ganz so aufregend erscheinen wie ein Zero-Day, sehen wir immer wieder Unternehmen, die von solchen Sicherheitsproblemen betroffen sind.

Wie geht es jetzt weiter?

Eine gute Sicherheitshygiene ist unerlässlich, um Fehltritte wie die oben beschriebenen zu vermeiden. Insbesondere ist es wichtig, Prozesse für das Asset-, Patch- und Schwachstellenmanagement zu implementieren, falls Sie nicht bereits über entsprechende Pläne verfügen. Dies sind die Grundpfeiler einer soliden Sicherheitsposition.

Laden Sie hier Ihr Exemplar unseres Berichts zum Zustand des Internets 2023 herunter.