Introducción

Hace aproximadamente dos meses que publicamos nuestro Informe sobre el estado de Internet 2023. Con acceso a los datos de escaneo más completos de Internet disponibles, limitar nuestro enfoque para el informe a un área específica o a un conjunto de tecnologías en Internet fue un reto formidable. Al final, decidimos centrarnos en la Web, ya que forma parte integral de nuestras vidas e influye en muchas de nuestras actividades cotidianas.

En la práctica, esto significaba centrarse en HTTP, el protocolo que impulsa la web, junto con TLS, que facilita el cifrado del tráfico web. Por último, examinamos el estado de la seguridad en la web analizando los errores de configuración de las aplicaciones web y la exposición de los datos.

Hay que tener en cuenta que, aunque los términos "internet" y "web" se utilizan a menudo indistintamente, son conceptos distintos. Mientras que Internet es la red global de redes que conecta dispositivos a través de conexiones físicas e inalámbricas, la web son los datos accesibles a través de Internet.

A continuación, repasaremos algunos de nuestros hallazgos más interesantes sobre HTTP, TLS y la seguridad web.

Buenas noticias para el cifrado en Internet

Las investigaciones de Google indican que más del 90% del tráfico web actual está cifrado, casi el doble de la cantidad de tráfico cifrado observada hace aproximadamente una década.

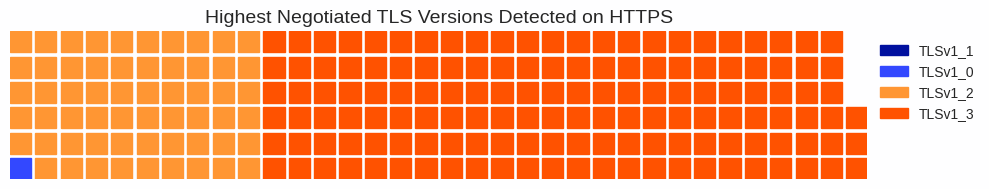

Proporción de servicios HTTPS por versión TLS negociada más alta detectada; tenga en cuenta que TLS 1.1 ni siquiera está representado en este gráfico porque (relativamente) pocos servicios lo negocian como la versión más alta.

Es más, de las entidades cifradas que observamos -las que utilizan TLS-, alrededor del 95% utilizan TLS 1.2 o 1.3. Estas son las dos versiones más recientes y seguras de TLS. Estas son las dos versiones más recientes y seguras de TLS, y observamos una adopción constante de TLS 1.3 en el último año. Todo esto son noticias alentadoras para la privacidad y la seguridad de los internautas.

El peligro de las herramientas de supervisión no autenticadas

Por desgracia, no todos nuestros hallazgos fueron alentadores. En nuestra investigación de las aplicaciones web de back office expuestas, descubrimos más de 40.000 instancias de Prometheus expuestas a Internet, que monitorizaban colectivamente más de 219.000 puntos finales. Prometheus, una popular herramienta de monitorización de sistemas, permite a los usuarios recopilar, almacenar y alertar sobre las métricas de los sistemas de su entorno.

Sin embargo, Prometheus no tiene autenticación por defecto. Sin los controles de acceso adecuados, cualquiera con acceso a Internet puede ver la actividad en una instancia de Prometheus. La información sobre los sistemas y dispositivos de una organización puede ser útil para un actor de amenazas que realice un reconocimiento contra una organización.

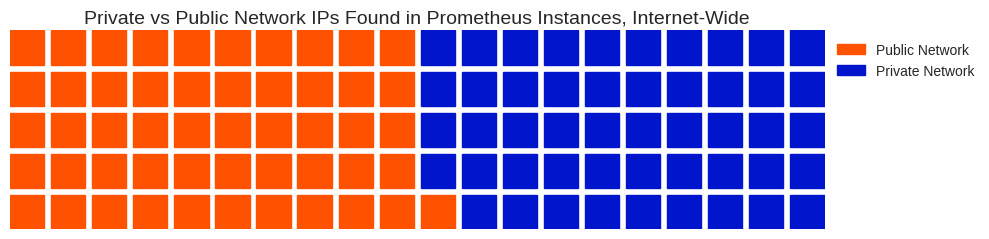

Proporción de exposición a IP de redes privadas y públicas observada en instancias de Prometheus expuestas a Internet

Quizás aún más preocupante que las propias instancias de Prometheus expuestas, descubrimos que el 48% de los endpoints que se supervisan en estas herramientas existen en privado IP y DNS privados. Estos puntos finales privados normalmente no serían visibles desde fuera de la red de una organización, lo que hace que esta visibilidad sea especialmente valiosa para los actores de amenazas.

Al considerar el valor de reconocimiento del espacio IP y DNS público frente al privado, imagina a un ladrón vigilando un edificio mientras planea un atraco. La información de IP y DNS públicos es análoga a pasear por el edificio, tomar nota de las entradas, salidas y otra información general sobre la estructura. La información de IP y DNS privados, sin embargo, es comparable a que el ladrón obtenga los planos del edificio, con las etiquetas de las distintas oficinas y otras habitaciones del edificio.

Estos datos podrían permitir a una amenaza generar un mapa detallado de la infraestructura antes incluso de acceder a la red.

Los errores de configuración y las exposiciones siguen siendo una problema real problema

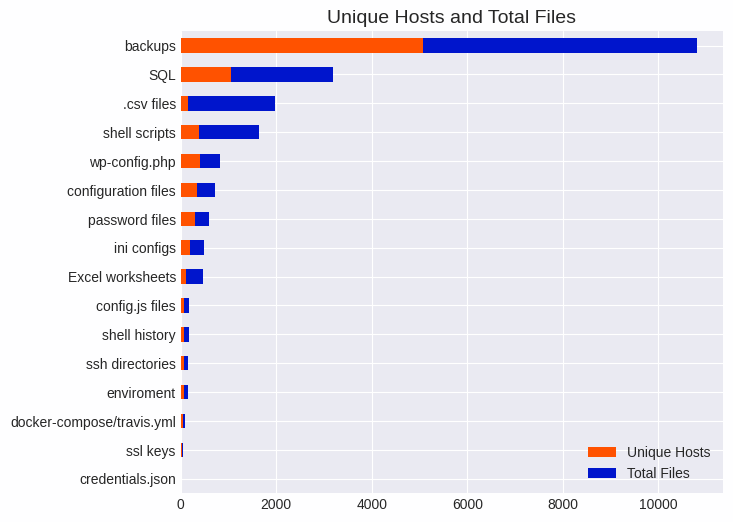

Además de las herramientas de monitorización expuestas de forma inadecuada, identificamos más de 8.000 hosts en Internet que alojaban información sobre bases de datos, archivos de copia de seguridad, contraseñas, hojas de cálculo de Excel, variables de entorno e incluso algunas claves privadas SSL y SSH. Estos datos eran triviales de encontrar y podrían facilitar mucho el trabajo de un actor de amenazas.

Recuento de archivos y hosts potencialmente sensibles

Aunque las desconfiguraciones y las exposiciones pueden no parecer tan emocionantes como un día cero, seguimos viendo organizaciones afectadas por este tipo de problemas de seguridad.

¿Adónde vamos ahora?

Una buena higiene de la seguridad es esencial para evitar errores como los descritos anteriormente. En particular, es importante implantar procesos de gestión de activos, parches y vulnerabilidades si aún no se dispone de ellos. Son piezas fundamentales de una postura de seguridad sólida.

Descargue aquí su ejemplar de nuestro Informe sobre el estado de Internet 2023.