Introduction

Cela fait environ deux mois que nous avons publié notre rapport 2023 sur l'état de l'internet. Ayant accès aux données d'analyse les plus complètes disponibles sur l'ensemble de l' internet, nous avons dû relever un défi de taille en nous concentrant sur un domaine ou un ensemble de technologies spécifiques de l'internet. En fin de compte, nous avons décidé de nous concentrer sur le web, car il fait partie intégrante de nos vies et a un impact sur un grand nombre de nos activités quotidiennes.

En pratique, cela signifie qu'il faut se concentrer sur le protocole HTTP, qui alimente le web, ainsi que sur le protocole TLS, qui facilite le cryptage du trafic web. Enfin, nous avons étudié l'état de la sécurité sur le web en examinant les mauvaises configurations des applications web et l'exposition des données.

Il convient de noter que, bien que les termes "internet" et "web" soient souvent utilisés de manière interchangeable, il s'agit de concepts distincts. Alors que l'internet est le réseau mondial des réseaux qui relie les appareils par des connexions physiques et sans fil, le web est l'ensemble des données rendues accessibles par l'intermédiaire de l'internet.

Nous reviendrons ci-dessous sur certaines de nos découvertes les plus intéressantes concernant HTTP, TLS et la sécurité du web.

Bonnes nouvelles pour le cryptage sur le web

Les recherches de Google indiquent que plus de 90 % du trafic web est aujourd'hui crypté, soit près du double de la quantité de trafic crypté observée il y a environ dix ans.

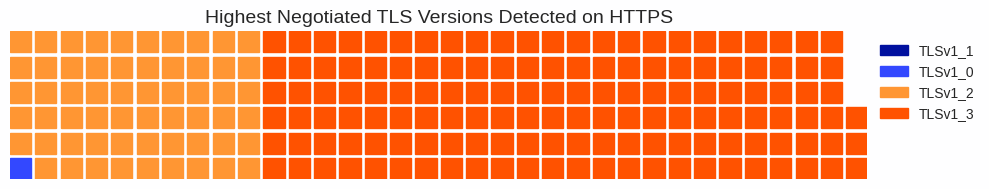

Proportion de services HTTPS en fonction de la version TLS la plus élevée détectée ; notez que TLS 1.1 n'est même pas représenté sur ce graphique car très (relativement) peu de services la négocient en tant que version la plus élevée.

De plus, parmi les entités chiffrées que nous observons (celles qui utilisent TLS), environ 95 % utilisent TLS 1.2 ou 1.3. Il s'agit des deux versions les plus récentes et les plus sûres de TLS, et nous observons une adoption régulière de TLS 1.3 au cours de l'année écoulée. Tout cela est encourageant pour la vie privée et la sécurité des utilisateurs de l'internet.

Le danger des outils de surveillance non authentifiés

Malheureusement, nos conclusions ne sont pas toutes encourageantes. Lors de notre enquête sur les applications web de back-office exposées, nous avons découvert plus de 40 000 instances Prometheus exposées à l'internet, surveillant collectivement plus de 219 000 points d'extrémité. Prometheus, un outil populaire de surveillance des systèmes, permet aux utilisateurs de collecter, de stocker et d'alerter sur les mesures des systèmes dans leur environnement.

Cependant, Prometheus n'a pas d'authentification par défaut. En l'absence de contrôles d'accès appropriés, toute personne disposant d'un accès à Internet peut consulter l'activité d'une instance de Prometheus. Les informations sur les systèmes et les appareils d'une organisation peuvent être utiles à un acteur menaçant qui effectue une reconnaissance contre une organisation.

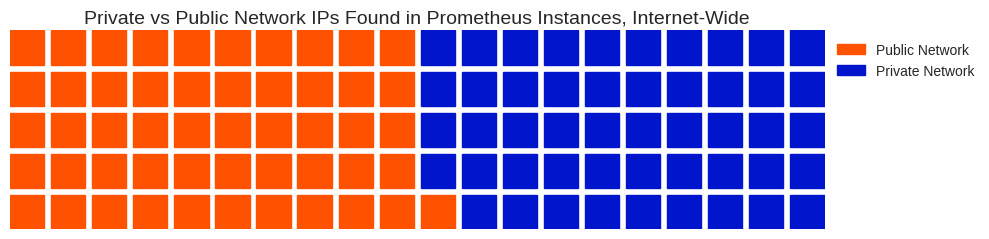

Proportion de l'exposition aux IP des réseaux privés et publics observée dans les instances Prometheus exposées à l'internet

Peut-être plus inquiétant encore que les instances Prometheus exposées elles-mêmes, nous avons découvert que 48 % des points d'extrémité surveillés par ces outils existent dans des environnements privés IP et DNS privés. Ces points d'extrémité privés ne sont généralement pas visibles de l'extérieur du réseau d'une organisation, ce qui rend cette visibilité particulièrement précieuse pour les acteurs de la menace.

En ce qui concerne la valeur de reconnaissance de l'espace IP et DNS public par rapport à l'espace privé, imaginez un voleur en train d'inspecter un bâtiment pour planifier un cambriolage. Les informations IP et DNS publiques sont comparables à une visite du bâtiment, à l'observation des entrées et des sorties, et à d'autres informations générales sur la structure. Les informations IP et DNS privées, en revanche, sont comparables à l'obtention par le voleur des plans du bâtiment, avec les étiquettes des différents bureaux et autres pièces du bâtiment.

Ces données pourraient permettre à un acteur de la menace de générer une carte détaillée de l'infrastructure avant même d'accéder au réseau.

Les erreurs de configuration et d'exposition restent un problème réel problème

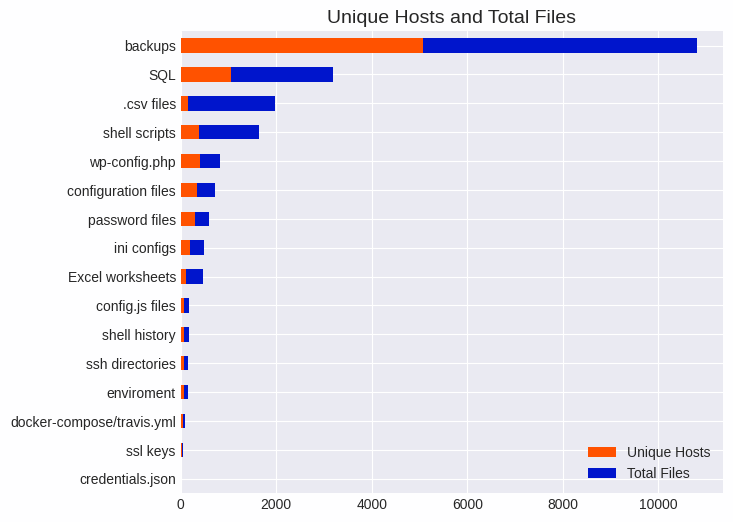

Au-delà des outils de surveillance mal exposés, nous avons identifié plus de 8 000 hôtes sur Internet hébergeant diverses informations de base de données, des fichiers de sauvegarde, des mots de passe, des feuilles de calcul Excel, des variables d'environnement et même certaines clés privées SSL et SSH. Ces informations étaient faciles à trouver et pouvaient faciliter la tâche d'un acteur de la menace.

Nombre de fichiers et d'hôtes potentiellement sensibles

Bien que les erreurs de configuration et les expositions ne semblent pas aussi excitantes qu'un jour zéro, nous continuons à voir des organisations affectées par de tels problèmes de sécurité.

Quelle est la suite des événements ?

Une bonne hygiène de sécurité est essentielle pour éviter les faux pas tels que ceux décrits ci-dessus. En particulier, il est important de mettre en œuvre des processus de gestion des actifs, des correctifs et des vulnérabilités si vous n'avez pas encore de plans en place. Il s'agit là des éléments fondamentaux d'une posture de sécurité solide.

Téléchargez votre exemplaire de notre rapport 2023 sur l'état de l'internet ici.