Zusammenfassung

Censys hat Beweise für ein Netzwerk von Botnetz-Verwaltungssystemen gefunden, auf denen eine modifizierte Version von Nosviakläuft, einem wenig bekannten Command-and-Control-Dienst, der in den letzten Monaten an Bedeutung gewonnen hat. Viele der Systeme dieses Netzwerks nutzen gemeinsame Ressourcen wie SSH-Schlüssel, Domänen und die Markierung von Diensten, was auf eine umfassendere Operation zum Verkauf von Denial-of-Service-Angriffen und Proxy-Diensten an willige Kunden hindeutet.

Einführung

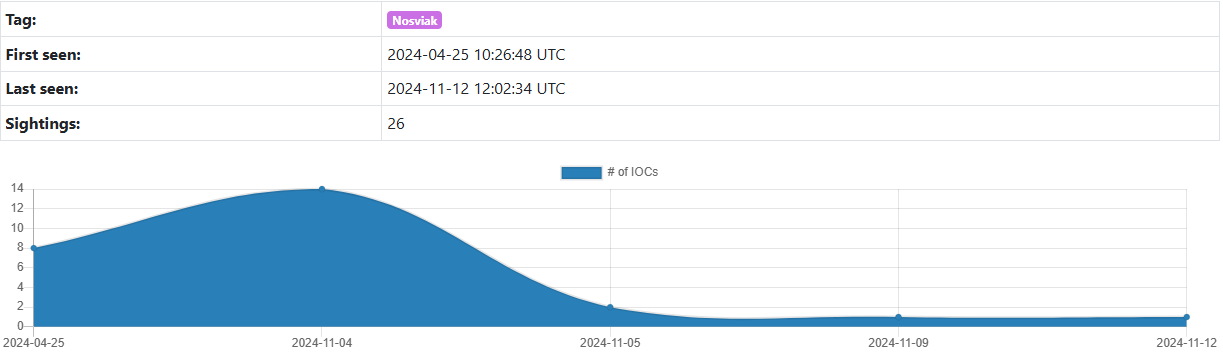

Nosviak ist ein Command-and-Control-System (C2) für Botnets, das verschiedene Callback-Kommunikationsprotokolle unterstützt, darunter die von Mirai und Qbot verwendeten. Trotz seiner Fähigkeiten wurde es im Vergleich zu anderen Systemen in diesem Bereich bisher kaum erforscht oder untersucht. In den letzten sieben Monaten wurden jedoch immer mehr Hosts als Nosviak in ThreatFox, einer Plattform für den Austausch von Kompromissindikatoren (Indicators of Compromise, IOCs) im Zusammenhang mit Malware, gekennzeichnet. Dennoch konnten wir auf einer von der Community betriebenen Website nichts Genaueres als eine Kennzeichnung finden.

ThreatFox-Eintrag für Nosviak

Nachdem wir einen Nosviak-Fingerabdruck für Censys entwickelt hatten, machten wir uns auf die Suche nach weiteren Informationen über diese Software. Zu dieser Zeit gab es nur wenige Informationen über Nosviak, die in obskuren Ecken des Internets verstreut waren. Was wir jedoch fanden, war eine fragmentierte Spur von geheimen GitHub-Repositories, von denen einige mit Beleidigungen und kryptischen Sticheleien übersät waren, während andere überraschenderweise den vollständigen Nosviak2-Quellcode zusammen mit benutzerdefinierten Branding- und Konfigurationsdateien enthielten.

Anschließend konzentrierten wir uns auf die Hosts, die auf Censys bereits mit Nosviak2 gekennzeichnet waren. Durch verschiedene Umstellungsstrategien begannen wir, Muster und Merkmale zu erkennen, die einen Einblick in ein spezifisches Ökosystem rund um die Nosviak2-Software ermöglichten. Was als einfache Analyse von Nosviak begann, entwickelte sich bald zu einer umfassenderen Entdeckung eines kleinen Netzwerks miteinander verbundener Hosts, die einen von Nosviak abgeleiteten "DDoS-as-a-Service"-Betrieb verwalteten.

"Stresstest" als Dienstleistung

Censys enthüllte ein Botnet-Frontend, das unter mehreren Pseudonymen und Schaufenstern operiert und hauptsächlich DDoS- und Proxy-Dienste anbietet, die als "Stresstest"-Tools getarnt sind. Diese Storefronts haben oft identische HTML-Vorlagen, die sich nur durch eindeutiges Branding, Namen und Preisstrukturen unterscheiden. Unsere Analyse zeigt eine starke Abhängigkeit vom Nosviak C2-Server, wobei viele dieser Dienste dessen Branding-API nutzen, um unterschiedliche Themen anzuwenden, während sie möglicherweise auf einer gemeinsamen Infrastruktur arbeiten.

Zum Zeitpunkt der Erstellung dieses Berichts bestand das Netz aus über 150 Hosts in zwanzig Ländern und autonomen Systemen, die für die Kontrolle, den Betrieb und den Verkauf dieser DDoS- und Proxy-Dienste zuständig sind. Einige Hosts können auch als Operational Relay Boxes (ORBs) fungieren. Obwohl sie unter verschiedenen Namen operieren, unterhalten viele dieser Einheiten direkte oder halbdirekte Verbindungen.

Wichtige Beispiele für diese Schaufenster sind Moonrise c2, Rotate C2, Monolith C2, Runtz C2 und das Cindy Network. Diese Dienste tragen zwar unterschiedliche Namen, aber ihre Websites sind nahezu identisch aufgebaut - die einzigen bedeutsamen Unterschiede liegen in den oberflächlichen Elementen wie Branding und Wortwahl.

Die Werbesprache auf diesen Schaufenstern enthält oft Slogans wie "Spüren Sie die wahre Kraft" oder "Testen Sie die Sicherheit Ihrer Website", die auf all diesen Websites immer wieder auftauchen. Im Folgenden finden Sie einige Beispiele dafür:

Wir können zwar nicht definitiv bestätigen, dass auf diesen Servern Nosviak läuft, ohne direkten Zugang zu den physischen Maschinen zu haben, aber mehrere Schlüsselindikatoren sprechen für diese Schlussfolgerung. In den folgenden Abschnitten beziehen wir uns auf den Quellcode von Nosviak2, den wir hier gespiegelt haben.

Banner und Branding

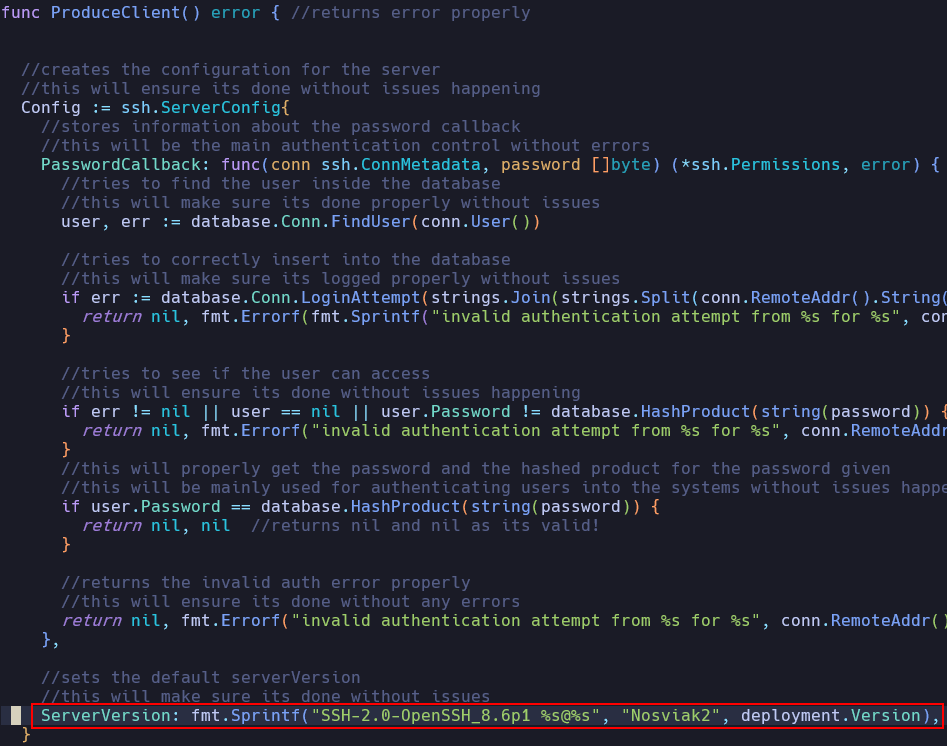

Im Nosviak2-Quellcode(core/clients/produce.go) wird das Standard-SSH-Server-Banner mit dem Formatstring initialisiert:

Viele der in dieser Untersuchung identifizierten Server folgten genau diesem Versionsschema. In einigen Fällen wurde die Nosviak-Zeichenkette durch einen individuelleren Bezeichner ersetzt, oder der Name wurde komplett entfernt, aber die OpenSSH-Version (8.6p1) blieb in all diesen Fällen konsistent.

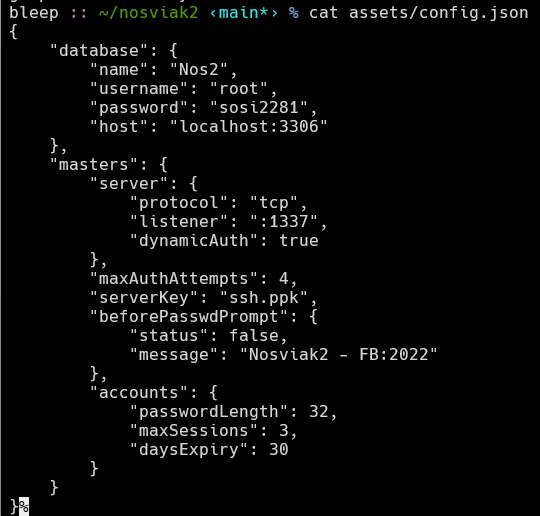

Wir stellen außerdem fest, dass die Standardkonfiguration von Nosviak SSH an Port 1337 bindet, wie hier in assets/config.json zu sehen ist, und viele der von uns identifizierten Dienste lauschen ebenfalls aktiv an diesem Port.

assets/ $ head -n 4 ssh.ppk

-----BEGIN OPENSSH PRIVATER SCHLÜSSEL-----

b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAABAAABAAABlwAAdzc2gtcn

NhAAAAAwEAAQAAAYEAzJ56X727XpePjcheS/x0TBwzFpcFuIIyhPzifeMN67yCTKS3KH/D

assets/ $ puttygen ssh.ppk -O private-openssh -o /dev/stdout | \

ssh-keygen -y -f /dev/stdin | \

awk '{print $2}' | base64 -d | \

sha256sum | awk '{print $1}'

1d977c87558d8968e8a485a2f766594cd8de5f3e0e0f437eb23d091682a8823a

Nachstehend finden Sie eine Tabelle mit den Hosts und Ports, auf denen dieser SSH-Schlüssel beobachtet wurde. Während einige Hosts das standardmäßige Nosviak-Banner verwendeten, hatten andere es so verändert, dass es ein eigenes Branding enthielt.

Obwohl sie unter verschiedenen Namen und Pseudonymen operieren, weisen viele dieser DDoS-"Dienste" auffallende Ähnlichkeiten auf. Dazu gehören (andere) gemeinsame SSH-Serverschlüssel, fast identische Webseiten und wiederverwendete Favicons.

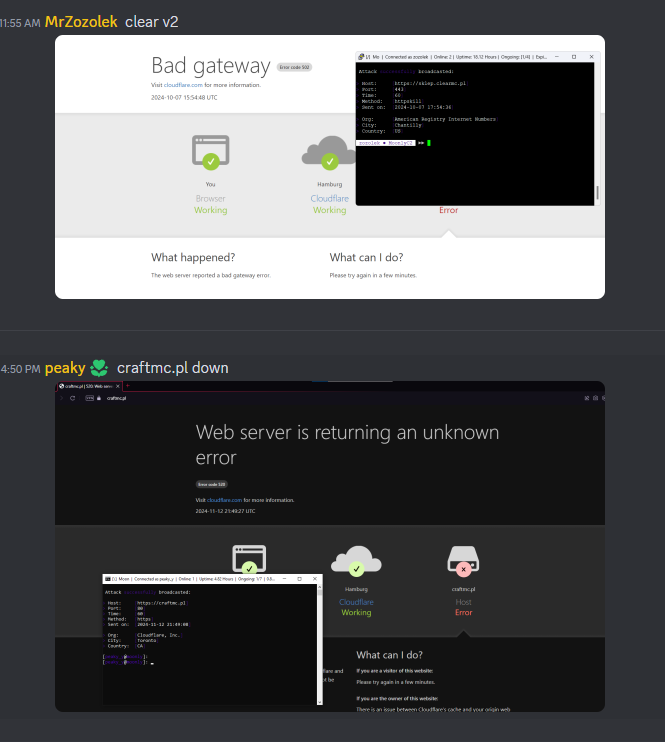

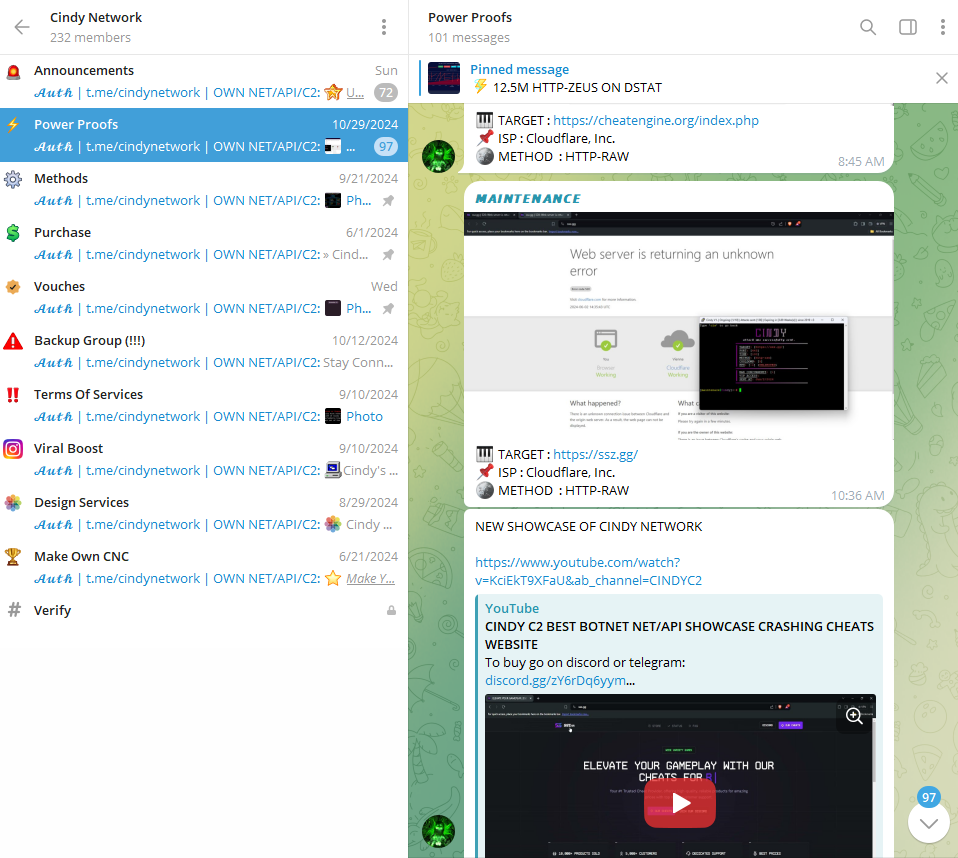

Diese Dienste stützen sich stark auf Discord, Telegram oder beides als primäre Kommunikationsplattformen. Diese Kanäle dienen als zentrale Drehscheiben für die Werbung für ihre Angebote, die Bereitstellung von Benutzerunterstützung und Updates sowie die Präsentation von "Beweisen" für ihre Aktivitäten. Die Betreiber teilen häufig Screenshots von erfolgreichen Angriffen, um ihre Fähigkeiten zu demonstrieren und neue Kunden zu gewinnen.

|

|

| MoonlyC2 Discord (discord[.]gg/moonlyc2) "proofs" |

Cindy Network Telegram (t[.]me/cindynetwork) "proofs". |

Abweichen vom Nosviak SSH-Fingerprint

Wenn wir vom Standard-SSH-Schlüssel von Nosviak ausgehen, können wir Links zu anderen Hosts finden, die einige Gemeinsamkeiten mit anderen Hosts aufweisen. Sentinel Network, Moonly C2, RCNC und Cindy Network verwenden zwar den Standard-Nosviak-SSH-Schlüssel, betreiben aber auch Webserver, die HTML-Elemente enthalten , die auf mehreren anderen Hosts mit ähnlichen Diensten zu finden sind. Wir können diese Elemente dann als Ausgangspunkt verwenden, um andere, möglicherweise verwandte Infrastrukturen zu finden.

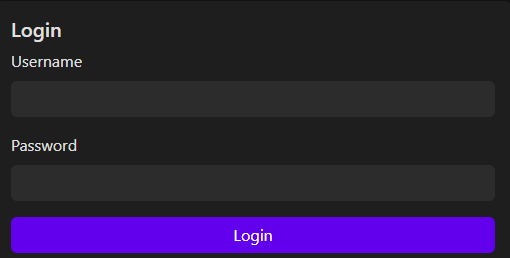

So wurde beispielsweise der Webserver von Elite Proxy unter der IP-Adresse 185.17.0.31 mit demselben Runtz SSH-Schlüssel identifiziert. Dieser Server beherbergte vier verschiedene SSH-Dienste an den Ports 22, 1337, 8080 und 9090. Der SSH-Dienst an Port 9090 verwendete einen anderen SSH-Schlüssel , der mit fünf weiteren Hosts geteilt wurde. Auf zwei dieser Hosts liefen Nosviak-Anmeldepanels.

Ein weiterer Host, der mit dem Runtz-SSH-Fingerprint entdeckt wurde, war Dream C2 unter 37.114.63.131, der einen sekundären SSH-Server am TCP-Port 9999 mit einem Fingerprint (d281...69b6) betrieb , der mit 18 weiteren Hosts geteilt wurde, von denen eine Teilmenge als "Erf CNC" gekennzeichnet war.

ErfCNC-Anmeldefeld

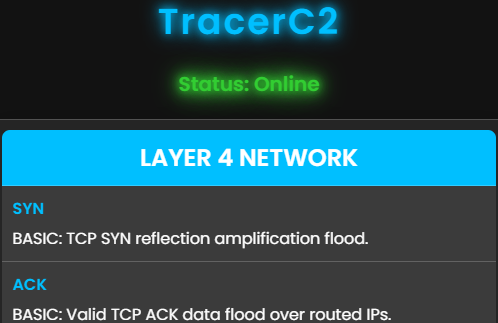

Tracer C2 ist mit anderen Diensten verbunden, wie 93.123.85.191 (WaterNetworkk / 2af0...14cc), der auf Port 80 eine Statusseite mit einer Liste der von ihm unterstützten Angriffsarten ausführt.

So hosten beispielsweise 103.211.201.207 (mit dem HTML-Titel "SSN Funnel Build" (möglicherweise im Zusammenhang mit Nosviaks "Funnel"-Funktion)) und 167.114.4.98 ("SSN API Build") beide HTTP-Server an Port 80, bei denen es sich offenbar um API-Build-Statusseiten handelt, die speziell für das Botnet bestimmt sind.

Dasselbe GitLab-Favicon ist auch auf mehreren eigenständigen Hosts zu sehen: 160.30.21.74 bietet eine Statusseite auf Port 80 mit dem HTML-Titel "Tajima C2/API", während 212.193.31.66 sich als "CRIMINALITY API" ausweist.

Dies deutet darauf hin, dass Administratoren die Bereitstellung neuer API-Server mithilfe von GitLab als CI/CD automatisieren und so neue Versionen schneller entwickeln können.

Neben den verschiedenen Domänennamen, die wir bereits erörtert haben, wurden mehrere andere gefunden, die mit diesem Netz in Verbindung stehen:

nordnetface[.]sbs

rotate-c2[.]fr

noltranspstrer[.]cfd

noltranspstrer[.]top

akarui[.]fyi

tcppegasus[.]xyz

freeddos[.]fun

zopz-api[.]com

novac2[.]fun

homicide-api[.]lol

primeapi[.]lol

cybersecurity-solution[.]net

hydroapi[.]xyz

trainingdevsecops[.]com

doner-api[.]ru

kymev[.]com

nekofish[.]cc

overdose[.]sbs

cindynetwork[.]xyz

zytlink[.]top

kailulu[.]fun

aetherc2[.]com

kodachi[.]xyz

wintermc[.]fun

filexland[.]fun

hurtproxy[.]online

cardiacapi[.]xyz

sparkestops[.]cfd

aetherapi[.]com

sparkunsr[.]top

moonlyc2[.]xyz

stressermarket[.]xyz

proxypro[.]io

Zum Zeitpunkt der Erstellung dieses Berichts wird der Großteil dieser Infrastruktur bei OVH (AS16276) und Aeza (AS216246) gehostet, die geografisch über Deutschland, die Niederlande, die Vereinigten Staaten, Russland und andere Regionen verteilt sind, in denen solche Operationen scheinbar unbemerkt oder ohne Durchsetzung ablaufen können.

In Wirklichkeit erscheinen viele dieser Dienste trügerisch unschuldig und spiegeln oft ein Netzwerk von Einzelpersonen - möglicherweise jüngeren Enthusiasten - wider, die ihre technischen Fähigkeiten und Interessen auf eine Weise einsetzen, die zu schädlichen Ergebnissen führen könnte. Auch wenn die primäre Zielgruppe diejenigen zu sein scheinen, die darauf abzielen, Spiele- und Chatserver zu stören, schließt dies nicht aus, dass diese Netzwerke für weitaus bösartigere Zwecke missbraucht werden können.

Wir haben eine einzige Censys Suchabfrage entwickelt, die alle in diesem Beitrag besprochenen Indikatoren zusammenfasst. Zum Zeitpunkt der Erstellung dieses Beitrags enthält die Abfrage über 155 Hosts.

Nachfolgend finden Sie eine Tabelle, in der jedes Element der Suchanfrage nach dem gesuchten Gegenstand aufgeschlüsselt ist.

| Beschreibung |

Fingerabdruck |

Censys |

| Der SSH-Fingerabdruck für den Standard Nosviak Server. |

1d977c87558d8968e8a485a2f766594cd8de5f3e0e0f437eb23d091682a8823a |

Search |

| Der SSH-Fingerabdruck, der auf Runtz C2 gefunden wurde, der auf über 90 anderen Rechnern zu finden ist. |

2af0ec35b4f2039e850d50b4cb613ebb025512a1524226accddce9cb63d014cc |

Search |

| Der SSH-Fingerabdruck für die C2 rotieren Rechner. |

f38b96889a770641f3e64d831a1229b9d553bfe7747a677a567e2a299738955b |

Search |

| SSH-Fingerabdruck wurde gefunden auf einer Dream C2 Host gefunden, der mit 19 anderen Hosts geteilt wird. |

d281264986ed864f0891bc1edc7c40d07a8695d36ac9e30d2f76e8a85aa569b6 |

Search |

| SSH-Fingerprint, der auf einem Elite-Proxy-Host gefunden wurde, der mit mehreren anderen Hosts geteilt wird. |

2d361a7de23e20f38cf353395b3a35e468b170da984adfdff855a0a9b9896c70 |

Search |

| SSH-Fingerprints unbekannter Herkunft gefunden, die neben einem SSH-Server mit dem Standard Nosviak SSH-Server-Schlüssel. |

| c7cd4b5c81522a6bb519b7f6e60286a005fd5e1340656728803b9748f7dd6a0b |

| 077fba6a621d64761b246c36fa5832cf6ec4400a12e78434c3243d3f48353a80 |

|

Search |

| Der HTTP-Body-Hash einer SSN C2 Build-Statusseite. |

sha1:e9371aca7b792814d55df07b56a9aafd25ee3b89 |

Search |

| Moonly C2 API-Verwaltungsserver. |

sha1:c1a12dd0ac8283f60349f8800e5ac889d495b4cf |

Search |

| Statusseiten, mit denen festgestellt werden kann, welche Hosts im Netz gerade ein- oder ausgeschaltet sind. |

| sha1:7894a2cf11597ca5b3dcd8516294d2b06528d3fa |

| sha1:8b1ebc6832852a06ab02097af10c4984b557a957 |

| sha1:3e2561532be10aa91242c3867f3257f6a005b1b8 |

|

Search |

| Verwaltungspanels für Erf CNC |

sha1:63060ac2fb64f9045b054bbdd8d73d4f6905b4f3 |

Search |

| API-Verwaltungsserver für Erf CNC |

sha1:911936199d078877a5ccd93537471044251806ca |

Search |

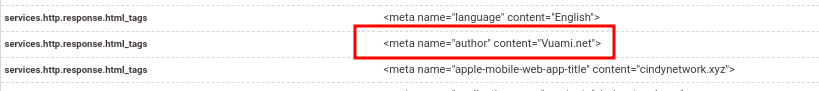

| Gemeinsame HTML-Elemente, die bei verschiedenen beworbenen Diensten wie Mondaufgang C2, Drehen C2, Monolith C2, Runtz C2, und das Cindy-Netzwerk |

| assets/647538aa3b2ddd2dc925b188_logoorb.webp |

| <meta name=\”author\” content=\”Vuami.net\”> |

|

Search |

| Das selten verwendete GitLab-Favicon, das auf vielen "Build-Status"-Seiten in dieser Untersuchung zu finden war. |

06d4abc973616ca572b82ac4c7a2078b |

Search |

| Verschiedene HTML-Titel, die entdeckt wurden. |

| Anmeldung - Nosviak4 |

| SSN-Trichter bauen |

| SSN API erstellen |

| Herios - Spüren Sie den wahren Charme von DDoS |

| VERBRECHENS-API |

| Kardiale API Online |

|

Search |

| Der Hash eines Zertifikats, das auf "Nosviak4" Dashboards gefunden wurde. |

dc51f51e8094f7a19089a1b8776fdbddb89a6bbd612858c490ed0a7239958a5d |

Search |

| Verschiedene modifizierte SSH-Banner, die bei der Installation von Nosviak gesehen wurden und auf den Besitzer eines bestimmten Netzwerks hinweisen. |

| CindyCNC |

| MoonlyC2 |

| Wächter V2 |

| RCNC |

| Nosviak2 |

| SSN CNC |

|

Search |